Cybersecurity: testare la responsiveness del team di incident management con i Full Spectrum Vulnerability Assessment

Il Cefriel ha elaborato, una nuova modalità di testing della sicurezza informatica. La metodologia si va ad affiancare alle altre attività di testing dei sistemi informatici (i normali vulnerability assessment tecnologici) e delle persone (test di social engineering simulato, che chiamiamo Social Driven Vulnerability Assessment – SDVA). In questo caso l’obiettivo del test sono i team di security incident management.

La metodologia elaborata prende in nome di Full Spectrum Vulnerability Assessment (FSVA): una simulazione di un attacco “completo”, seppure simulato, che agendo nei modi e metodi dei veri attacchi informatici, ha lo scopo di testare la “responsiveness” del team che gestisce la sicurezza informatica in un’azienda. Ciò che viene stimolato pertanto, non è la risposta a un problema specifico, ma la capacità di adattarsi e pensare in modo autonomo quando accade il peggio.

La trasformazione digitale forzata di questi ultimi mesi, avvenuta su entrambi i fronti del cybercrime e della cybersecurity, a seguito del COVID, comporta che anche la sicurezza debba trasformarsi. Ben prima della attuale pandemia, l’addestramento dei team di risposta agli incidenti è stato tendenzialmente affrontato in condizioni di relativa tranquillità rispetto al reale panorama degli attacchi informatici: le esercitazioni e i corsi spesso non sono allineati con i trend realmente usati negli attacchi informatici o comunque avvengono in condizioni di gioco simulato (e.s., i cyber range).

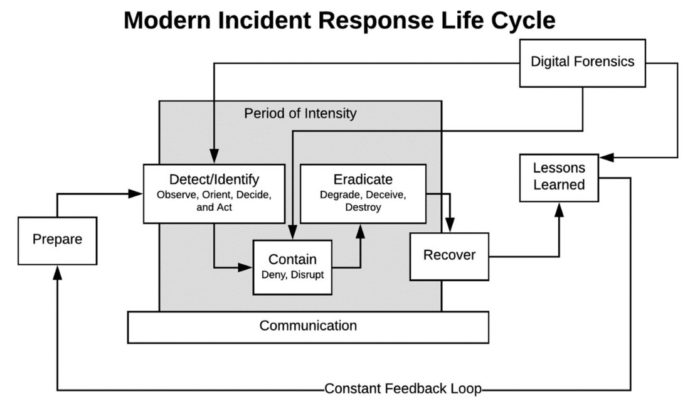

In altre parole, rispetto alla figura sotto, l’esercitazione avviene al di fuori del “period of intensity”. In generale gli incident response plan sono una parte complicata di una azienda, che viene usata e testata, scoprendo se è efficiente, solo di fronte ad un attacco vero.

Recenti statistiche riportano che, nonostante il ritmo vertiginoso delle violazioni, circa un terzo delle organizzazioni lascia passare un anno o più tra le esercitazioni per la gestione delle crisi informatiche.

La proposta Cefriel va nella direzione di fornire un metodo per aumentare la frequenza della formazione e allo stesso tempo renderla meno onerosa per le persone, coinvolgendo una gamma più ampia di stakeholder in azienda. Questo comporta esercitazioni realistiche, più frequenti che possano essere comprese da tutti, dalle pubbliche relazioni e dai team legal all’HR.

La simulazione di un attacco in questo modo, noto anche come micro-drilling, aiuta i membri del team a costruire la memoria «muscolare» vitale o l’agilità cognitiva, che insegnerà loro gli istinti necessari (il ciclo Observe, Orient, Decide, and Act -OODA-) per rispondere quando accadrà il peggio (figura sotto).

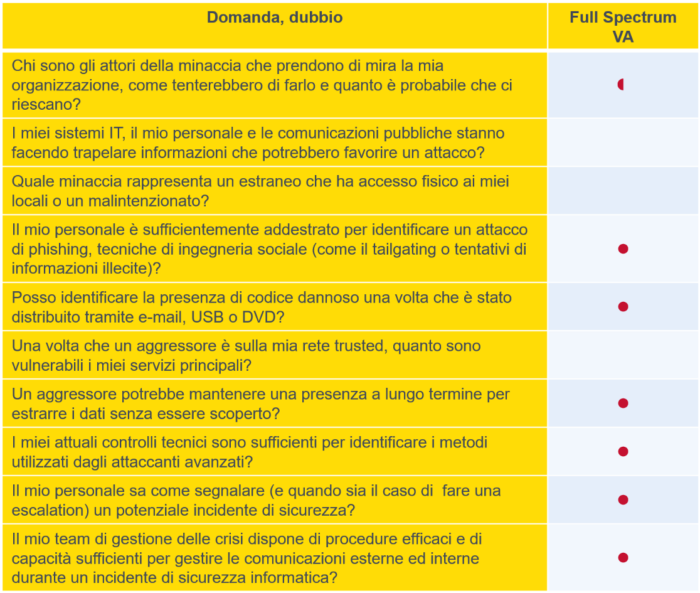

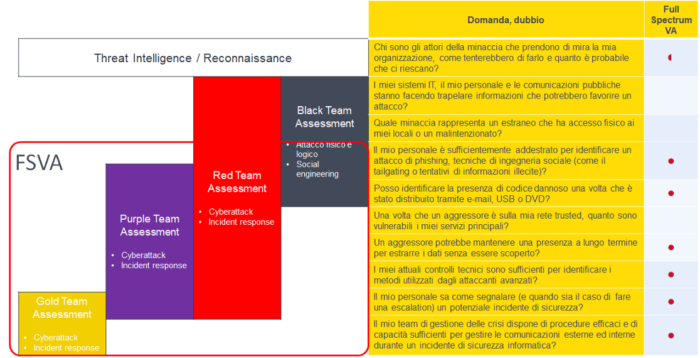

Come si mappa un FSVA rispetto agli altri tipi di Assessment.

Come reso evidente dalla figura precedente, per molti aspetti, un FSVA copre attività che solitamente vengono svolte da Black, Red, Purple o Gold Team Assessment. Un FSVA differisce da queste tipologie di test per tre macro-elementi.

- Innanzi tutto, l’obiettivo, come detto prima, non è testare la corretta configurazione tecnologica delle difese, ma comprendere la preparazione del team di IT security e in generale stimolare la sua “memoria muscolare” (o la agilità cognitiva) in situazioni di stress, percepite come un vero e proprio attacco.

- Secondo, la capacità che ha un FSVA di collegare i KPI aziendali con i risultati del test.

- Terzo, un FSVA è pensato per testare una procedura di sicurezza composta tipicamente da quattro elementi: policy, tool, procedure e persone.

La figura sotto riporta una mappatura dei vari tipi di Assessment rispetto alle domande già elencate e dove concettualmente si posiziona un FSVA.

Gli FSVA sono un particolare tipo di test che si configura in modo unico, rispetto ad altri tipi di Assessment, proprio in virtù dei risultati che vuole ottenere.

Con riferimento alla figura sopra, si evidenzia che un FSVA si differenzia, rispetto ad un Purple Team Assessment, per il fatto che testa sia i processi che le persone. Rispetto ad un Gold Team Assessment invece un FSVA ha una dimensione tecnica che permette di creare test molto più realistici. Rispetto ad un Black Team Assessment la principale differenza è l’assenza di una fase di reconnaissance, che trascende gli scopi di un FSVA, senza contare che spesso è una attività decisamente time consuming. Infine, un FSVA si differenzia anche rispetto un Red Team Assessment (il cui scopo è testare la sicurezza dei sistemi agendo, ovviamente su autorizzazione, come un hacker malevolo): un FSVA si concentra più sull’elemento umano della difesa e la combinazione di procedure, processi e persone, e meno sugli aspetti puramente tecnologici e di configurazione.

I fondamenti teorici di un FSVA, le security ceremonies

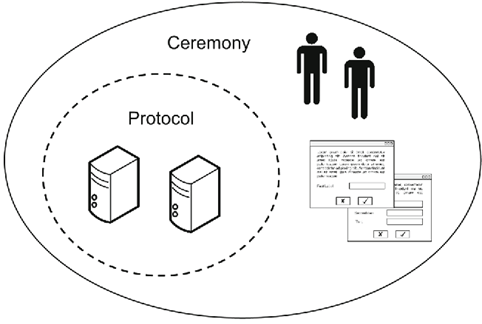

Il fondamento teorico di un FSVA rientra nel campo delle security ceremonies (introdotti per la prima volta da Ellison [2]). Il termine è usato per descrivere l’insieme di sistemi informatici, protocolli ed esseri umani che interagiscono per uno scopo specifico.

Una security ceremony può essere descritta come un protocollo nel suo contesto d’uso, fatto di macchine, protocolli, applicativi ed umani.

Molti protocolli (ad esempio, organizzativi o di governance) che si sono dimostrati sicuri in teoria, sono insicuri nella pratica, quando vengono impiegati nel mondo reale. I test di sicurezza spesso testano i protocolli in modo isolato, non considerano la vasta gamma di attacchi possibili quando si allarga il perimetro di indagine, includendo l’ingegneria sociale, le interfacce / interferenze con altri protocolli e l’ambiente.

Le security ceremonies sono un superset dei normali protocolli di sicurezza, un’estensione che include operazioni che normalmente non sono considerate o sono date per scontate (es. la reazione psicologica degli operatori ad uno stimolo esterno). Ad esempio, chi ha progettato un protocollo di intervento di un SOC, a fronte di una minaccia informatica aveva in mente un operatore con caratteristiche di reattività e competenze specifiche?

L’inclusione dell’interazione umana, e di conseguenza del comportamento e dei processi cognitivi, è una caratteristica delle cerimonie, che normalmente è difficile considerare perche è fuori dai limiti dei sistemi attuali di modellazione dei protocolli operativi.

Gli FSVA sono una soluzione che il Cefriel ha pensato per testare la sicurezza di un particolare tipo di security ceremonies, quelle legate agli incident management response team.

I fondamenti teorici degli FSVA, la differenza fra awareness, training e learning.

In termini generali ricorrono nella cybersecurity tre termini spesso usati in sovrapposizione ma che hanno significati differenti: awareness, traning e learning. Sebbene tutti è tre contribuiscano alla definizione sia delle capacità delle persone che alle tecniche di difesa di una organizzazione, è bene capire la differenza.

Il termine awareness è il più semplice e si riferisce alla conoscenza sommaria di un fenomeno senza la necessità della sua completa compresione. Awareness è ad esempio una campagna di formazione sul phishing. Il training viceversa è la fornitura di informazioni e conoscenze, attraverso il discorso, la parola scritta o altri metodi di dimostrazione in modo da istruire il tirocinante in maniera statica. Il learning è la questione più complessa dei tre casi in quanto è il processo di assorbimento delle informazioni al fine di aumentare le competenze e le abilità e farne così uso in una varietà di contesti [3].

Da questa definizione risulta che il training è qualcosa che nasce dall’esterno preparando una persona a rispondere ad operazioni predeterminate, (di solito la formazione per un compito/attività/argomento specifico); mentre il learning avviene all’interno (nella mente), e prepara una persona a nuove e inattese situazioni.

In letteratura è stato più volte sottolineata la necessità nel contesto della cybersecurity, di compiere la transizione dal training al learning [4].

In questo senso si può dire che un FSVA sia un metodo di learning e non di training. In particolare un metodo di learn-by-doing, ma in un contesto off-guard. Il punto di forza di un FSVA è la simulazione realistica di un attacco, più o meno complesso a seconda delle specifiche, ma comunque eseguito al di fuori di una simulazione, con procedure, mind-set e dinamiche del tutto simili alla realtà.

Benefici attesi

- Migliorare la resistenza di una organizzazione ad un attacco operato in modi spesso non ancora incontrati.

- Addestrare il gruppo di gestione degli incidenti in azienda nella gestione di attacchi avanzati e persistenti.

- Effettuare Benchmarking delle prestazioni delle operazioni di sicurezza, ad esempio rispetto a KPI o policy aziendali

- Comprendere e acquisire fiducia nella resilienza dell’organizzazione.

- Pianificare mitigazioni sia organizzative, di governance, che tecniche.

Conclusioni

Tramite un FSVA si compie una simulazione mirata, usando parametri di valutazione specifici, misurando la reale efficacia di una organizzazione nella gestione delle minacce alla sicurezza informatica. Utilizzando un approccio attivo, un FSVA espone le vulnerabilità critiche dei processi aziendali interni, simulando attacchi cyber multi-vettore. Un FSVA simula un attacco realistico, impersonando hacker, altri agenti malevoli o persino gli addetti ai lavori (insiders), in modo proattivo, cioè prima che un attacco vero e proprio colpisca. Tutto questo senza alcun impatto su utenti o infrastrutture. Con un FSVA un’organizzazione può testare in modo proattivo la propria postura di sicurezza informatica contro i cyberattack.

In sintesi, il focus di un FSVA è su processi, governance, KPI gestionali e crescita delle capacità operative del personale, ma allo stesso tempo permette di avere un’indicazione chiara di come un attacco analogo a quello simulato avrebbe agito su persone e macchine.

Note

[2] Ellison, C.: Ceremony design and analysis. Cryptology ePrint Archive, Report 2007/399 (2007), http://eprint.iacr.org/

[3] B. Olaniran, ―Culture, learning styles, and Web 2.0,‖ Interactive Learning Environments, 2009

[4] C. Di Gregorio, “Law enforcement training and learning: a comprehensive “capacity building” approach,” European Law Enforcement Research Bulletin, vol. 3, pp. 31–44, 2017.

Articolo a cura di Enrico Frumento

Dr. Enrico Frumento, Senior Domain Specialist nell’area Cypersecurity presso il Cefriel, è specializzato nel campo della sicurezza informatica nel quale lavora da diversi anni sia a livello italiano che europeo. È autore di numerose pubblicazioni su riviste internazionali e libri a tema. È membro delle principali associazioni europee che si occupano di cybercrime. I suoi oltre 20 anni di attività di ricerca si concentrano su la sicurezza non convenzionale, le tattiche le tecniche e le tecnologie di intelligence della criminalità informatica, il contrasto all’ingegneria sociale e sistemi di calcolo del cyber rischio per la valutazione delle vulnerabilità nelle organizzazioni.