I devices elettronici quali appendici bioniche ed il DDL sui trojan

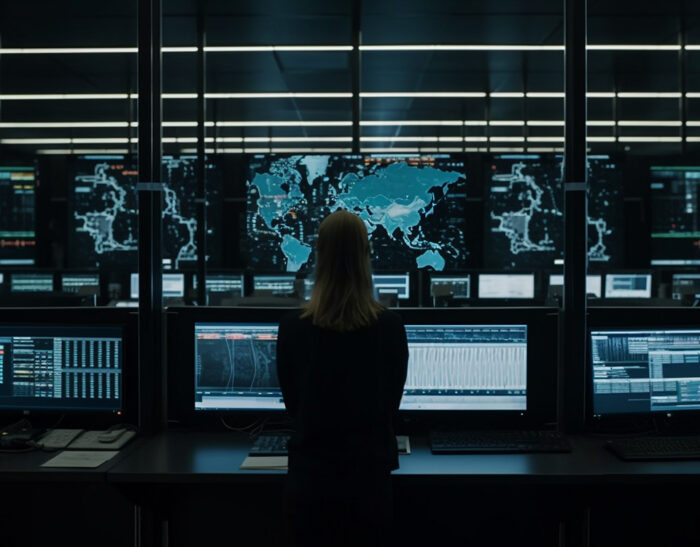

Privacy e potenzialità dei trojan: “big brother is watching you”

Nel precedente articolo, introducendo il concetto di captatore informatico, avevamo brevemente spiegato come i virus informatici, inizialmente nati per ragioni commerciali o di sterile hackeraggio, si siano man mano insinuati nelle best practices d’intelligence, sia negli scenari tattici che in quelli strategici.

In quell’approfondimento ci eravamo anche occupati del processo evolutivo delle spie telefoniche che, con la fluidità dei protocolli GSM, a partire dagli standard 3G (e da qui, tra i tanti, il protocollo UMTS e HSPDA), fino ai più performanti e veloci standard 4G (con i protocolli LTE ed HSOPA), si sono radicate tra le tecniche ordinarie di intercettazione per fini giudiziari.

Un espediente, quello degli spyware, indispensabile per bypassare la falla normativa nelle Lawful Interception che, nell’imporre ai “gestori telefonici” la predisposizione di un sistema di gateways sulle dorsali parametriche di comunicazione in grado di intercettare i flussi di traffico, non si sono ancora poste il problema delle miriadi di pacchetti dati che, appoggiandosi ai gestori attraverso applicazioni di chat multimediali, utilizzando sistemi di crittografia end to end, rendono, di fatto, invulnerabile la loro intelligibilità con i tradizionali sistemi di captazione giudiziaria.

L’utilizzo, sempre più massivo, di software per il controllo di un device elettronico collegato ad connessione internet, ha determinato una brusca impennata della richiesta, trovando, parallelamente, ricercatori e produttori disorientati in un settore di nicchia sempre in continua evoluzione dove, alle esigenze di sicurezza informatica degli apparati – tra operazioni di inoculazione a distanza, di rooting e di jailbreaking – si commistionano dinamiche commerciali di brand e di appetibilità di consumo per fascia sociale.

Con riguardo allo stato dell’arte ed alla versatilità d’impiego dei trojans, oggi gli spyware riescono generalmente ad accedere in modalità clandestina alle impostazioni di sistema e da qui ad attivare il microfono del device (e fare quindi da registratore ambientale), di azionare in modo occulto il “Rec” della telecamera (e quindi funzionare da apparato anonimo di video ripresa), o di scattare in modo silente un selfie o fotografare uno screen shot dello schermo, di gestire la localizzazione GPS, di effettuare operazioni di “sniffing” tra le cartelle di posta e del cestino, delle foto, dei download, di analizzare la cronologia delle pagine web visitate, di spulciare tra gli archivi dei documenti, della messaggistica, sui profili dei social network, o di una qualsiasi applicazione presente sull’apparato controllato (ma anche installare clandestinamente un’app di interesse all’attività di monitoraggio, così da “modellare” la fruibilità di accesso al sistema in base alle esigenze dell’agente spia).

Versatilità che rimandano ad altrettante criticità giuridiche, di garanzia e di diritto alla difesa nel processo penale, attese le potenzialità di alcuni insidiosi software spia di perquisire, sequestrare o cancellare i contenuti di un apparato elettronico ed, ancora, di violare gli aspetti più intimi della privacy, di violentare la riservatezza di quei dati che il legislatore, nel T.U. sulla privacy, ha definito ”supersensibili”, insinuarsi nel domicilio virtuale di un bersaglio investigato, ma anche alterare, inquinare o distruggere la crime scene informatica

Un protocollo insidioso di intercettazioni giudiziarie, oggi divenuto una sorta di “big brother”, prendendo in prestito il noto lessico di George Orwell, in grado di osservare e monitorare ogni frammento di privacy dell’utente bersaglio.

Il trojan è, infatti, uno strumento d’intelligence versatile e di sofisticata, quanto invasiva, portata, con potenzialità sempre crescenti che vanno ad interfacciarsi con le tante applicazioni che gli sviluppatori, giorno per giorno, disegnano con architetture informatiche sempre più performanti e fruibili per una fascia d’utenza in vertiginosa espansione.

I devices mobili quali appendici bioniche

I devices elettronici di ultima generazione, siano essi smartphone, phablet, tablet, computers portatili e la loro “containerizzazione”, anche sul posto di lavoro, con le tecnologie B.Y.O.D. (Bring Your Own Device), così come gli smartwatch e gli altri accessori di abbigliamento indossabili grazie alle tecnologie W.Y.O.D. (Wear Your Own Device), o le nuove autovetture equipaggiate da protocolli di comunicazione sociale, come il “Car-to-X”, sono divenuti una sorta di estensione bionica dell’uomo, più che un accessorio tecnologico.

Uno stereotipo che ha portato intere generazioni a dinamiche compulsive, fatte di effetti psico-fisici che vanno dal tunnel carpale da sms, il c.d. text neck, allo stress oculare causato dal prolungato adattamento della vista ai piccoli display dei devices, o la sindrome da sleep texting, che porta alla complusività di operazioni incontrollate con il telefonino che l’utente effettua inconsciamente e senza registrarne memoria.

Ma, altre volte ancora, la dipendenza da “connessione” rileva patologie più complesse che descrivono una serie di new addictions che stanno assumendo grande rilievo di impatto sociale: dalla ludopatia del compulsive on line gambling; alla information overload, cioè una sorta di sovraccarico cognitivo con una irrefrenabile “fame” di aggiornamenti di informazioni; o la cybercondria, attraverso cui, in forma ossessiva, l’utente fa “zapping” sul web tra una pagina ed un’altra, al fine di ricercare informazioni riguardanti salute e inesistenti malattie; ed ancora la mud’s addiction, che rimanda a quei tanti giochi di ruolo ove più utenti si collegano simultaneamente in “chat party”, e dove le realtà virtuali diventano rifugi, per noia, alle volte per depressione, altre ancora per sfogo; o la dipendenza dalle relazioni virtuali, siano esse amicali che sentimentali, attraverso chat room ed applicativi di interazione comunicativa virtuale di coppia o di gruppo; alla social network addiction, una dilagante soddisfazione illusoria e, spesse volte, un modello narcisistico attraverso cui l’utente palesa il proprio status, innanzitutto emozionale, “incorniciandolo” all’interno di una bacheca virtuale; ed ancora il cyber sex, fatto di interazioni erotiche virtuali o la nuova moda del chemsex, ove tra psicofarmaci, anfetaminici e pillole blu gli utenti attraverso app di “incontro” si avventurano in rapporti sessuali di gruppo, resi più appetibili, con il divieto di protezioni del rapporto, dalla assurda consapevolezza di elevatissimi rischi di contagio HIV; fino allo shopping addiction, una ricerca compulsiva di offerte commerciali e di acquisti voluttuari, attraverso negozi on line ed aste a tempo.

Una serie di devianze che descrivono una sorta di start up verso patologie più gravi, come nel caso della Trance Dissociativa da Videoterminale, in cui gli utenti rimangono coinvolti da alterazioni temporanee dello stato di coscienza, che inducono alla depersonalizzazione ed alla sostituzione del senso dell’identità personale con una identità fittizia; uno scenario di devianza collettiva che Young ha descritto con il Modello A.C.E., un acronimo che rimanda alle parole “accessibilità”, “controllo” ed “eccitazione”, descrittive di gratificazione immediata, di controllo che rimanda ad un delirio di onnipotenza, fino ad un elevato processo di stimolazione.

Un contesto sociale della modernità consumistica – tra le realtà “glocali” di Z. Bauman dove viene erosa l’universalità dell’uomo, e la grandezza incommensurabile del “ villaggio globale” – in cui l’uomo riflette sempre più spesso il proprio “io”, prodotto della cultura occidentale, fino all’individuazione di una spersonalizzazione filosofica dell’essere umano ne “L’io che non c’è”, annota R. Melillo.

La giurisprudenza sul trojan e la privata dimora

Un primo, pallido, approccio della giurisprudenza alla questione ha riguardato il “locus” dell’attività captativa di comunicazioni tra presenti con il trojan, effettuabile, ai sensi dell’art. 266 comma 2, all’interno dei luoghi indicati dall’art. 614 del codice penale, a condizione che vi si stia, lì, svolgendo l’attività criminosa, con la deroga, in contrasto ai delitti di criminalità organizzata, che prevede: “quando si tratta di intercettazione di comunicazioni tra presenti disposta in un procedimento relativo a un delitto di criminalità organizzata e che avvenga nei luoghi indicati dall’articolo 614 del codice penale, l’intercettazione è consentita anche se non vi è motivo di ritenere che nei luoghi predetti si stia svolgendo l’attività criminosa”.

A detto proposito le sezioni unite della Suprema Corte di Cassazione, nel profilare l’impiego dei captatori informatici “ anche nei luoghi di privata dimora, pure non singolarmente individuati e anche se ivi non si stia svolgendo l’attività criminosa”, hanno recentemente massimato che l’attività di intercettazione può avere luogo “limitatamente a procedimenti relativi a delitti di criminalità organizzata, anche terroristica (a norma dell’art. 13 d.l. n. 152 del 1991), intendendosi per tali quelli elencati nell’art. 51, commi 3-bis e 3-quater, cod. proc. pen., nonché quelli comunque facenti capo a un’associazione per delinquere, con esclusione del mero concorso di persone nel reato”.

Ad onor del vero, da un punto di vista pratico, si provi ad immaginare l’inoculazione di un trojan (per gli scopi di cui all’art. 51 commi 3 bis e 3 quater cpp) su un device che il bersaglio investigato utilizza in casa, poi dal barbiere, al supermercato, in chiesa, all’interno di uno studio professionale o, ancora, in un asilo e le conseguenti criticità di un’attivazione della registrazione ambientale che potrebbe avvenire con il comando del “rec” alla cieca.

Un po’ come avviene in modalità routinaria con le periferiche di intercettazione ambientale veicolare – sia essa una vettura, un motoveicolo, una bici elettrica, un natante, un velivolo o, come recentemente accaduto per la cattura di un noto esponente della cupola della ‘ndrangheta, di un casco motociclistico – ove non è fatto cenno all’individuazione di ogni singolo luogo ove il veicolo si è fermato, bensì alla disponibilità esclusiva di quel veicolo da parte del soggetto sottoposto a censura investigativa con un provvedimento del giudice.

Si tratta, nel caso dei devices mobili così come dei veicoli, di due forme di extension of man, direbbe Mc Luhan, cioè di appendici bioniche che seguono il soggetto monitorato nella sua quotidianità; certo è più complicato ipotizzare che un veicolo possa assimilarsi ad un luogo di privata dimora ma è altrettanto vero che, nella quotidianità investigativa, i microfoni delle periferiche sono in grado di intercettare comunicazioni che avvengono in prossimità di un veicolo, seppure i conversanti si trovino all’esterno dell’abitacolo o, comunque, non a bordo o in sella dello stesso.

Una esemplificazione che potrebbe, ad esempio, far richiamo alle pertinenze di un’abitazione o alla corte di ingresso allo studio legale del difensore del soggetto monitorato, con la possibilità che una intercettazione itinerante possa, involontariamente ed in assenza di un idoneo monitoraggio da remoto di attivazione del sistema di registrazione, captare conversazioni che dovrebbero essere censurate a priori.

Il D.D.L. in materia di intercettazioni

Ciò premesso, parallelamente agli interessi della giurisprudenza, anche il legislatore, attese le criticità dovute alla enorme ed invasiva versatilità d’impiego del trojan quale strumento investigativo, ha disegnato un nuovo progetto di riforma in materia di intercettazioni, già approvato lo scorso 15 marzo in Senato ed in questi giorni approdato alla Camera, recante una serie di aggiustamenti rivolti a tamponare alcune problematiche più volte oggetto di dibattito e di riflessioni de jure condendo ed, in particolare, attinenti il diritto alla privacy, il segreto preliminare e l’utilizzo massivo delle intercettazioni quale mezzo di ricerca della prova.

Il D.D.L. in particolare, muovendosi in sintonia con le nuove tecnologie, ha introdotto ufficialmente nel processo penale il concetto del “captatore informatico”, un lessico nuovo che, nell’alveo degli strumenti di ricerca investigativa, potrà essere utilizzato con parsimonia per penetrare nell’impermeabile tessuto malevolo della macrocriminalità.

Si tratta di correttivi, nell’insieme, che rimandano al rispetto ed alla tutela di quei granitici principi fissati dall’art. 15 della nostra Carta, delle tante libertà della persona e di quei diritti al rispetto della “vita privata” richiamati dalla convenzione per la salvaguardia dei diritti dell’uomo e recepiti, nel sistema giudiziario interno, con l’accezione privacy.

Ma vediamo adesso il contenuto del disegno sul tema del “captatore informatico”, dove gli approfondimenti di studio si sono spinti in analitici dettagli rivolti a disciplinare in modo più intellegibile l’applicabilità, le modalità ed i limiti di impiego; riporta il testo:

c) disciplinare le intercettazioni di comunicazioni o conversazioni tra presenti mediante immissione di captatori informatici in dispositivi elettronici portatili, prevedendo che:

c.1) l’attivazione del microfono avvenga solo in conseguenza di apposito comando inviato da remoto e non con il solo inserimento del captatore informatico, nel rispetto dei limiti stabiliti nel decreto autorizzativo del giudice;

c.2) la registrazione audio venga avviata dalla polizia giudiziaria o dal personale incaricato ai sensi dell’articolo 348, comma 4, del codice di procedura penale, su indicazione della polizia giudiziaria operante che è tenuta a indicare l’ora di inizio e fine della registrazione, secondo circostanze da attestare nel verbale descrittivo delle modalità di effettuazione delle operazioni di cui all’articolo 268 del medesimo codice;

c.3) l’attivazione del dispositivo sia sempre ammessa nel caso in cui si proceda per i delitti di cui all’articolo 51, commi 3-bis e 3-quater, del codice di procedura penale e, fuori da tali casi, nei luoghi di cui all’articolo 614 del codice penale soltanto qualora ivi si stia svolgendo l’attività criminosa, nel rispetto dei requisiti di cui all’articolo 266, comma 1, del codice di procedura penale; in ogni caso il decreto autorizzativo del giudice deve indicare le ragioni per le quali tale specifica modalità di intercettazione sia necessaria per lo svolgimento delle indagini;

c.4) il trasferimento delle registrazioni sia effettuato soltanto verso il server della procura così da garantire originalità e integrità delle registrazioni; al termine della registrazione il captatore informatico venga disattivato e reso definitivamente inutilizzabile su indicazione del personale di polizia giudiziaria operante;

c.5) siano utilizzati soltanto programmi informatici conformi a requisiti tecnici stabiliti con decreto ministeriale da emanare entro trenta giorni dalla data di entrata in vigore dei decreti legislativi di cui al presente comma, che tenga costantemente conto dell’evoluzione tecnica al fine di garantire che tali programmi si limitino ad effettuare le operazioni espressamente disposte secondo standard idonei di affidabilità tecnica, di sicurezza e di efficacia.

Si comprende, in questa prima fase riguardante l’architettura del disegno, che l’attenzione del legislatore si sia indirizzata alle modalità di attivazione del sistema di captazione da parte della polizia giudiziaria, al fine di disciplinare un utilizzo oculato e tassativo dello strumento di ricerca della prova.

Il disegno rimanda, nel complesso, all’utilizzo di software dedicati che dovranno essere conformi allo standard descritto da un futuro, specifico, decreto ministeriale, secondo principi di affidabilità tecnica, di sicurezza informatica e di efficacia operativa.

Ovviamente, in assenza di concreti dettagli sul contenuto del D.M., non è possibile fare una proiezione di analisi sugli aspetti tecnico giuridici dello stesso e dell’architettura informatica dei relativi software (analisi che potrebbe riguardare anche la versatilità del dispositivo per esigenze investigative diverse rispetto a quelle della mera registrazione di dialoghi tra presenti).

Ciò non di meno, un significativo elemento di interesse tecnico giuridico all’interno del DDL riguarda la disciplina delle intercettazioni di comunicazioni o conversazioni tra presenti ex art. 266 comma 2 del codice con la previsione di inserimento, nella norma generale, del protocollo intercettivo attraverso l’inoculazione di captatori informatici in “dispositivi elettronici portatili”.

Distinguo che, di primo acchito, palesa l’interesse riguardo modalità intercettive “itineranti” su devices mobili, e non anche su dispositivi informatici fissi, quali ad esempio un personal computer da tavolo o una smartTV; un orientamento che segue gli interessi della giurisprudenza sul tema di cui si è detto nelle pagine che precedono.

Il disegno, ancora, si spinge su altri temi tecnici, richiamando un concetto già presente nella letteratura giuridica in materia, quello della remote forensics, evidenziando ancora una volta l’obbligatorietà di attendere ai precetti contenuti nel comma 3 dell’art. 268 del codice di rito, laddove è precisato che “le operazioni possono essere compiute esclusivamente per mezzo degli impianti installati nella Procura della Repubblica” (richiama infatti il testo del ddl: “il trasferimento delle registrazioni sia effettuato soltanto verso il server della procura così da garantire originalità e integrità delle registrazioni”).

Altro concetto riportato nel testo è quello del ricorso al know how del privato anche nella fornitura, installazione ed impiego dei software di captazione informatica, con il c.d. ricorso agli ausiliari di p.g., secondo tassative direttive con “attivazione del comando da remoto” da parte della polizia giudiziaria operante, con le modalità di conferimento d’incarico previste dal comma 4 dell’art. 348 cpp, nel caso di compimento di atti o operazioni che richiedono specifiche competenze tecniche.

Un altro aspetto importante del pacchetto riguarda le prerogative del pubblico ministero nell’uso dei trojan, introducendo un limite alla disciplina autorizzativa, secondo i profili d’urgenza, contemplata all’art. 267 comma 2 del codice di procedura, nonché l’utilizzo delle risultanze investigative agli atti di altri procedimenti.

Riporta il disegno di legge:

c.6) fermi restando i poteri del giudice nei casi ordinari, ove ricorrano concreti casi di urgenza, il pubblico ministero possa disporre le intercettazioni di cui alla presente lettera, limitatamente ai delitti di cui all’articolo 51, commi 3-bis e 3-quater, del codice di procedura penale, con successiva convalida del giudice entro il termine massimo di quarantotto ore, sempre che il decreto d’urgenza dia conto delle specifiche situazioni di fatto che rendono impossibile la richiesta al giudice e delle ragioni per le quali tale specifica modalità di intercettazione sia necessaria per lo svolgimento delle indagini;

c.7) i risultati intercettativi così ottenuti possano essere utilizzati a fini di prova soltanto dei reati oggetto del provvedimento autorizzativo e possano essere utilizzati in procedimenti diversi a condizione che siano indispensabili per l’accertamento dei delitti di cui all’articolo 380 del codice di procedura penale;

c.8) non possano essere in alcun modo conoscibili, divulgabili e pubblicabili i risultati di intercettazioni che abbiano coinvolto occasionalmente soggetti estranei ai fatti per cui si procede.

Si legge tra le righe una diminutio che, da una prima frettolosa valutazione, potrebbe palesare una forma di contenimento delle prerogative dell’ufficio del pubblico ministero, laddove i temi di esplorazione investigativa non riguardino quei “delitti, consumati o tentati, di cui agli articoli 416, sesto e settimo comma, 416, realizzato allo scopo di commettere delitti previsti dagli articoli 473 e 474, 600, 601, 602, 416-bis, 416-ter e630 del codice penale, per i delitti commessi avvalendosi delle condizioni previste dal predetto articolo 416bis ovvero al fine di agevolare l’attività delle associazioni previste dallo stesso articolo, nonché per i delitti previsti dall’articolo 74 del testo unico approvato con decreto del Presidente della Repubblica 9 ottobre 1990, n. 309, dall’articolo 291-quater del testo unico approvato con decreto del Presidente della Repubblica 23 gennaio 1973, n. 43, e dall’articolo 260 del decreto legislativo 3 aprile 2006, n. 152”, nonché per i delitti consumati o tentati con finalità di terrorismo.

Una ipotesi restrittiva che, ad esempio, contempla ipotesi associative finalizzate alla contraffazione, alterazione o uso di marchi o segni distintivi ovvero di brevetti, modelli e disegni (art. 473 c.p.) o finalizzata alla riduzione in schiavitù (art. 600 c.p.), ma non – per assurdo – ipotesi associative riguardanti le porno mafie, dalla dilagante prostituzione minorile (art. 600 bis c.p.) al disdicevole business della pedo pornografia (art. 600 ter c.p.).

Quindi, nel caso pratico, il pubblico ministero ricevuta notitia criminis su una associazione di “vu cumprà” interessata allo smercio di borse griffate finta pelle potrà, in documentato caso d’urgenza, disporre attività tecnica di inoculazione di un trojan, ma laddove il tema riguardi un disegno criminale di prostituzione e di violenza pedo-pornografica con un pulmino, guidato da un orco, pieno di bambini e lecca lecca, dovrà, invece, avviare l’ordinario protocollo di richiesta all’ufficio del GIP secondo i canoni previsti dal primo comma dell’art. 267 del codice di rito.

Va, infine, aggiunto che, secondo quanto conclude il disegno di legge, le risultanze probatorie documentate dall’attività di intercettazione con captatore informatico – preso a noleggio dal privato sul capitolo delle “spese di giustizia”, in un contesto generale di virtuosa spending review – laddove non riguardino ipotesi delittuose per cui è previsto l’arresto obbligatorio in flagranza (art. 380 c.p.p.), non possano essere utilizzate ai fini di prova in altro procedimento.

Per ragioni di sintesi non vengono, in questo approfondimento, riassunti gli altri aspetti del DDL che, nell’insieme, presenta diversi accorgimenti di elevata portata tecnico giuridica e di garanzia costituzionale, elementi che però, in un’ottica complessiva, sarebbero meritevoli di ulteriori aggiustamenti tecnici anche sulla scorta dell’esperienza dei tanti operatori giuridici, tecnici ed investigativi che, sul campo, hanno da tempo testato e messo a fuoco innumerevoli criticità e distorsioni che sarebbero, alla stessa guisa, meritevoli di adeguata disciplina di legge.

A cura di: Michelangelo Di Stefano

Dottore in Giurisprudenza, in Comunicazione Internazionale, specialista in Scienze delle Pubbliche Amministrazioni ed esperto in Criminologia, è un appartenente ai ruoli della Polizia di Stato.

Si interessa da oltre venti anni di tecnologie avanzate nelle intercettazioni audio video e localizzazioni, con approfondite ricerche nel settore della comunicazione in ambito investigativo e forense.

E’ esperto di balistica a tiro curvo, di topografia e cartografia militare, di analisi e profiling, con specializzazioni in campo nautico, subacqueo e nel settore delle operazioni investigative speciali sotto copertura.

Ha maturato esperienza trentennale nella P.A. presso i Ministeri della Difesa, del Tesoro ed Interno, è stato formatore e componente di comitati scientifici di alcuni atenei, scuole internazionali di management e di riviste di informazione e formazione giuridica, nel settore delle scienze criminologiche applicate alle investigazioni, all’intelligence ed al contrasto al terrorismo.