Information Security Governance e PMI: analisi critica di un modello di Risk Management

If you know the enemy and know yourself, you need not fear the result of a hundred battles.

If you know yourself but not the enemy, for every victory gained you will also suffer a defeat.

If you know neither the enemy nor yourself, you will succumb in every battle.

Sun Tzu, The Art of War

Introduzione

La diffusione di best practices/guidelines relative alla gestione e al monitoraggio dell’informazione strategica e alle correlate minacce alla sicurezza è un elemento consolidato nell’attuale cultura imprenditoriale globale. Nel corso degli ultimi anni, tali considerazioni si sono vieppiù riversate anche negli ambienti governativi pubblici (AGID, 2016).

Del resto, la pandemia attuale, legata alla diffusione del COVID-19, ha reso drammaticamente cogente tale tematica anche in ambiti che, nel recente passato, in molti casi, avevano colpevolmente sottovalutato tale questione. A solo titolo esemplificativo, si possono citare il settore sanitario, quello educativo, quello legato alla pubblica amministrazione (PA), centrale e locale, tra molti altri, i quali si sono improvvisamente trovati ad operare in una situazione di lavoro agile in carenza di comportamenti consolidati entro cui collocare la gestione e la sicurezza dei loro assets informativi. In questi casi, a fronte di prevedibili attacchi cibernetici, le procedure di identificazione e rilevazione, nonché il monitoraggio delle stesse informazioni sensibili, non erano per nulla consolidate: cosicché ci si può verosimilmente attendere che le perdite – non solo economiche ma soprattutto reputazionali – siano state rilevanti e che la loro progressiva disclosure avvenga nel medio e lungo termine.

Una situazione simile a quella della PA è da rintracciare, a maggior ragione, nelle piccole e piccolissime imprese italiane. Considerato che la stragrande maggioranza di esse ricadono entro le dimensioni micro, ovvero al di sotto dei dieci dipendenti, il problema è del tutto reale. Va considerato, inoltre, che l’implementazione di best practices complessive richiede diversi prerequisiti quali, per citarne solo i principali, una struttura organizzativa adeguata e una piena consapevolezza da parte del piccolo imprenditore. Tutto ciò fa sì che in queste piccole organizzazioni, prettamente a gestione familiare, manca una complessiva governance del valore dell’informazione strategica.

L’informazione è, difatti, la linfa vitale per le imprese di qualsiasi settore e dimensione: gli uffici governativi hanno bisogno di informazioni al fine di garantire il benessere dei cittadini; le istituzioni finanziarie si basano su complesse informazioni nelle loro continue transazioni; i servizi sanitari hanno bisogno di dati sensibili per fornire cure adeguate; il commercio all’ingrosso e al dettaglio necessita di analitiche per finalizzare gli acquisti digitali e per progettare i prodotti più importanti e redditizi; le scuole hanno bisogno di informazioni sensibili sui loro giovani clienti per rilasciare diplomi ed esami appropriati, ecc..

Tutta l’informazione strategica aziendale viene processata, immagazzinata o trasmessa mediante risorse informative all’interno di un framework di Risk Management (RM) il quale è volutamente agnostico, riguardo alla tecnologia impiegata, in modo da poter essere applicato ovunque. La definizione di risorse informative è molto ampia in quanto può includere, secondo la definizione del National Institute of Standards and Technology (NIST), messa a punto nella SP 800-37 rev. 2: «personnel, equipment, funds, and information technology. Therefore, information systems may or may not include hardware, firmware, and software» (NIST, 2020:XI). La gestione del RM è appannaggio dei vertici societari e viene ricompresa all’interno di una più complessiva Corporate Governance (CG). Quest’ultima rappresenta lo strumento attraverso il quale è possibile realizzare un ciclo di Direct/Control (o Directing/Controlling), guidato dai rischi, per la gestione della sicurezza cibernetica e, se approcciata nel modo corretto, tale governance della sicurezza coordinerà efficacemente tutte le attività all’interno dell’organizzazione.

In questo testo si prenderà in esame la tematica delle informazioni strategiche e di come queste possano essere messe in sicurezza mediante un’adeguata valutazione del rischio (risk assessment). Nel primo paragrafo, si tratterà dell’approccio dell’Information Security Governance (ISG) e del ciclo Direct/Control. Nel secondo, in un percorso di successivo approfondimento della materia, si prenderanno in considerazione le fasi principali della gestione del rischio RM per presentare, nel terzo paragrafo, una disamina delle principali best practices/guidelines. Seguirà una breve analisi del perché il rischio cibernetico sia da non sottovalutare anche per le piccole e medie imprese mentre, nell’ultimo paragrafo, si cercherà di illustrare la possibile implementazione in azienda dei due approcci prescelti come i più indicati per le PMI, ISO 27005 e OCTAVE-S, così da rilevarne le eventuali criticità.

1. L’Information Security Governance e il ciclo Direct/Control

L’informazione è divenuta uno degli assets più importanti per tutte le organizzazioni, a prescindere dalla loro dimensione economica e operativa, tanto che è stato sostenuto che essa è divenuta la loro «linfa vitale» (von Solms & von Solms, 2009:VII). L’epoca attuale è caratterizzata anche dallo sviluppo delle nuove tecnologie (IT) e non è un caso che i due fenomeni siano in diretta correlazione tra di loro. L’adozione non sempre consapevole delle IT, da parte delle piccole e piccolissime imprese, rende tuttavia queste entità ancora più esposte ai rischi informatici operati da cyber criminali per le ragioni più varie e anche alla correlata necessità di predisporre adeguate contromisure al riguardo.

Nel corso degli anni è sorta una branca denominata Information Security Governance (ISG), la quale, agli inizi, era appannaggio di personale puramente tecnico, tipicamente lo staff IT, mentre, oggigiorno, è divenuto un campo disciplinare ampiamente legittimato a livello internazionale e con un crescente peso all’interno dei boards aziendali. Tale crescita esponenziale è stata, inoltre, accompagnata da una serie di best practices/standards di tipo regolatorio e da policy prescrittive, tanto che, al giorno d’oggi, forse ve ne sono fin troppe, in un proliferare di sigle e istituzioni che, a vario titolo, promuovono l’adozione di tali principi organizzativi. Da ultimo, anche a livello occupazionale, si vanno diffondendo specifiche professioni atte a gestire tali compiti lavorativi, con l’opportuno mindset, quali il Chief Information Governance Officer (CIGO), il Chief Information Security Officer (CISO), oppure l’Information Security Manager (ISM) i quali operano, fianco a fianco, con gli specialisti dell’IT.

In termini generali, l’ISG può essere intesa come la declinazione, in un ambiente organizzativo, perlopiù strutturato, di un meccanismo creato al fine di assicurare la confidenzialità, l’integrità e la disponibilità (CIA) delle informazioni a tutti i livelli organizzativi. In dettaglio, la confidentiality garantisce che le informazioni siano accessibili solo alle persone autorizzate, l’integrity salvaguarda l’accuratezza, la completezza e il processamento delle informazioni mentre l’availability assicura che, gli utenti autorizzati, abbiano effettivamente accesso alle informazioni, e alle attività associate, quando richieste. «The success of the missions and business functions depends on protecting the confidentiality, integrity, availability of information processed, stored, and transmitted by those systems and the privacy of individuals. The threats to information systems include equipment failure, environmental disruptions, human or machine errors, and purposeful attacks that are often sophisticated, disciplined, well-organized, and well-funded» (NIST, 2020:1).

In una corretta visione dell’ISG bisogna, comunque, sempre cercare di bilanciare il rischio che presentano le informazioni, in quanto fatte oggetto di continue minacce, con il valore aggiunto che le stesse arrecano ai fini del buon andamento aziendale[1]. «Basically, risk is the potential that something goes wrong and thereby causes harm or loss. The gravity of a risk depends on its likelihood to occur and its consequence. The consequence is the impact on an asset, and an asset is an object of value that we want to protect» (Refsdal, Solhaug & Stølen, 2015:9). Per un’altra definizione generale di rischio si può citare sempre la NIST SP 800-37 rev. 2: «Risk is a measure of the extent to which an entity is threatened by a potential circumstance or event. Risk is also a function of the adverse impacts that arise if the circumstance or event occurs, and the likelihood of occurrence. Types of risk include program risk; compliance/regulatory risk; financial risk; legal risk; mission/business risk; political risk; security and privacy risk (including supply chain risk); project risk; reputational risk; safety risk; strategic planning risk» (NIST, 2020:1).

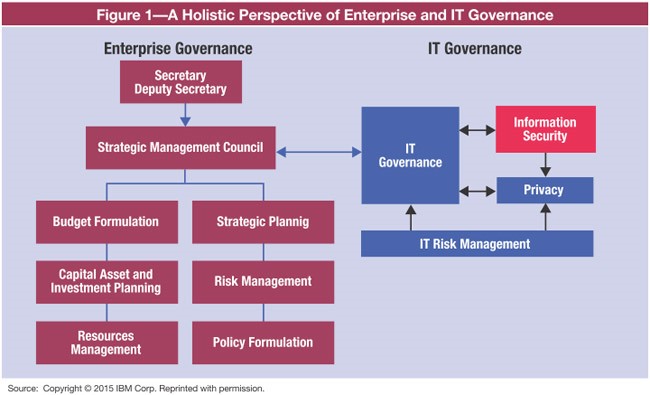

Per intendere in maniera appropriata il ruolo che l’ISG svolge all’interno dell’impresa contemporanea bisogna, innanzitutto, comprendere il suo posizionamento e qui può essere estremamente utile rifarsi a un approccio olistico come mostrato nella figura precedente. Del resto già i fratelli Von Solms (Basie e Rossouw) scrivevano nel 2009, in un libro seminale per questa disciplina, che prima di passare ad illustrare l’ISG fosse essenziale «to define and discuss the concept of Corporate Governance and Information Technology Governance (ITG)» appunto perché «ISG has to be positioned within the wider frameworks of both Corporate and ITG» (von Solms & von Solms, 2009:1).

Partendo dall’alto dell’organigramma è indubbio che il contenitore più ampio sia quello della CG la quale può essere definita in molti modi ma, in una descrizione assai generale, si può intendere come il sistema mediante il quale una corporazione viene diretta e controllata. L’accento deve essere posto soprattutto nell’individuazione delle responsabilità tra i vari livelli organizzativi e figure professionali nonché nell’assicurare la sua implementazione operativa. Al concetto di CG è sostanzialmente affine quello di Enterprise governance, di cui qui non interessa rilevare le eventuali, minute, nuances. Del resto, se si assume la seguente definizione, non vi sono differenze di sorta tra i due concetti: «Enterprise governance is the structure and relationships that control, direct, or regulate the performance of an enterprise [and its] projects, portfolios, infrastructure, and processes» (Wilson, 2009).

Quali sono, tuttavia, le relazioni organizzative tra CG, ITG e ISG? L’ITG è una componente integrale della CG, così come l’ISG; ovvero ambedue sono ricomprese all’interno della CG e ciò rappresenta un indizio della loro centralità, in quanto sia il Board of directors che il senior management, i quali sono responsabili, in ultima istanza, del buon andamento della CG, hanno anche una diretta responsabilità nei confronti dell’ITG e dell’ISG. «Altough corporate governance involves many systems and structures, the heart of it lies in the boardroom» (von Solms & von Solms, 2009:1).

La relazione tra ITG e ISG necessita, invece, di un approfondimento maggiore. Anche se l’ISG fa parte, in qualche modo, dell’ITG, essa però non vi confluisce pienamente e mantiene degli ambiti propri di relativa autonomia. L’ISG «is not a proper sub-set of (not fully contained in) IT Governance» in quanto «some of the dimensions of Information Security […] are not directly part of IT Governance. The part of ISG which falls outside IT Governance is debatable, but that such a part does exist is becoming clearer and clearer» (von Solms & von Solms, 2009:26). Gli autori riportano un esempio riferito al servizio Legal/Regulatory, area nella quale operano specialisti i quali non sono sicuramente degli esperti IT ma è indubbio che facciano parte, a pieno titolo, della ISG e che non facciano diretto riferimento alla funzione IT, nella loro reportistica quotidiana. Lo stesso si può dire del servizio RM e, forse, dello stesso servizio Forensics. «Maybe this view can be better formulated by saying that the link between ISG and Corporate Governance does not completely go via IT governance, but there are other, maybe more direct links» (von Solms & von Solms, 2009:27).

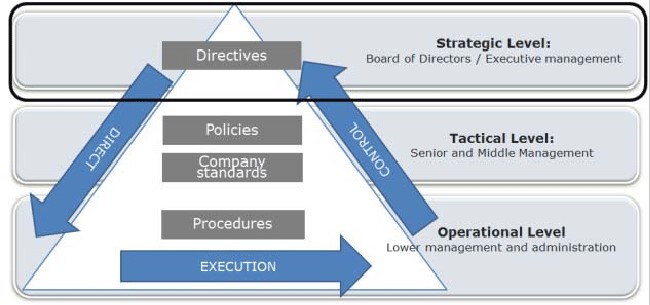

Ed è proprio per sottolineare le due funzioni principali della CG, ovvero di fissare delle precise responsabilità in capo ai livelli organizzativi e di monitorare la loro implementazione nel controllare i risultati operativi che è stato proposto il ciclo Direct/Control, così come mostrato in figura 2. Queste due attività, di direzione e controllo, non possono esistere l’una senza l’altra cosicché ambedue sono necessarie per un’adeguata governance. È essenziale, difatti, «to provide direction in the form of directives, plans and guidance on what must be done, and then also to enforce control to ensure that the necessary compliance with such directives, plans and guidance actually takes place» (von Solms & von Solms, 2009:27). Un’altra peculiarità del ciclo Direct/Control è che esso deve essere attuato a tutti i livelli organizzativi, a partire dal top management, vale a dire dal Board of directors ed executive management (livello strategico) fino al bottom management, in cui si possono ricomprendere il lower management e l’amministrazione (livello operativo) passando per quello intermedio del senior e middle management (livello tattico). In buona sostanza, la CG è un meccanismo che motiva tutto il personale della corporazione ad allineare i loro comportamenti organizzativi a quelli individuati dal Board of directors.

Le tre frecce mostrate nella figura 2 mostrano, in maniera dinamica, questo processo di Directing/Controlling in quanto la prima (direct) procede dall’alto verso il basso, ha l’obiettivo della riduzione dei rischi, e si sostanzia in documenti ufficiali quali le direttive, le policies, gli standards aziendali e le procedure i quali hanno tutti l’obiettivo di prescrivere l’esecuzione (execution) del business ai livelli più bassi dell’organizzazione. La freccia che va, invece, dal basso verso l’alto (control) prende la forma di misure di controllo per ridurre i rischi, i quali costituiscono la modalità con cui l’executive management monitora, e si assicura, che i documenti precedenti abbiano trovato la corretta conformità nella loro implementazione.

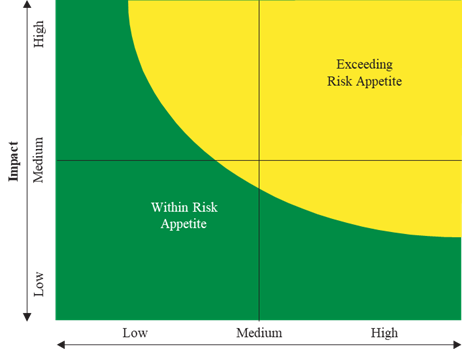

Tra le maggiori responsabilità della CG vi è la gestione del rischio (RM): «Risk management comprises coordinated activities to direct and control an organization with regard to risk» (Refsdal, Solhaug & Stølen, 2015:12). Il ciclo Direct/Control deve essere guidato, dunque, dalla individuazione/valutazione (prima fase) e dal controllo dei rischi (seconda fase) e per questo è necessario un approccio olistico che incarni governance IT, ISG, privacy e RM (figura 1). «The management of risks against the company’s electronic information asset is a cornerstone of ITG, ensuring that the strategic objectives of the business are not jeopardized by IT failures and/or the compromise of such assets» (von Solms & von Solms, 2009:11). Il Board dovrebbe fissare la strategia del rischio da adottare, delineando sia la propensione (risk appetite) che la tolleranza al rischio (risk tolerance), ovvero quali rischi si sia disposti a correre e quali siano invece da evitare, e ciò, chiaramente, in funzione delle accertate vulnerabilità interne.

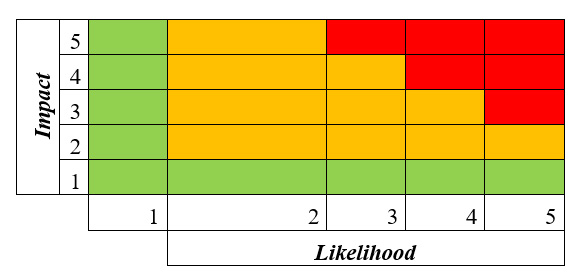

Nelle figure seguenti vengono presentate, nell’ordine, un grafico di propensione/tolleranza al rischio (figura 3) in cui l’area verde è quella che la società è disposta ad accettare, all’opposto di quella gialla, mentre nella successiva (figura 4) viene riportata la matrice dei rischi la quale fornisce una rappresentazione sintetica del posizionamento relativo dei singoli rischi, consentendo al management di identificare le priorità di azione per le successive strategie di risposta al rischio. In questo grafico la zona rossa rappresenta l’impatto altamente negativo, su una scala Likert a cinque livelli, combinato con la probabilità di una determinata minaccia.

In generale, una formula del rischio (R) ampiamente adottata, a livello internazionale, è la seguente:

R luogo (tempo)=f(M*V*I)

R (rischio). «A risk is the likelihood of an incident and its consequence for an asset […]

M (minaccia). A threat is an action or event that is caused by a threat source and that may lead to an incident […]

V (vulnerabilità). A vulnerability is a weakness, flaw, or deficiency that can be exploited by a threat to cause harm to an asset […]

I (impatto). An incident is an event that harms or reduces the value of an asset». (Refsdal, Solhaug & Stølen, 2015:18, 9).

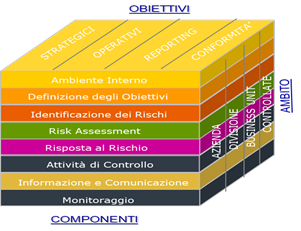

Una metodologia generale utilizzata per il RM è quella proposta dal Committee of Sponsoring Organizations of the Treadway Commission (COSO), Enterprise Risk Management (ERM) di cui si riportano, di seguito (figure 5-6), le schematizzazioni principali ai fini di una descrizione sommaria, senza scendere nei particolari per ragioni di brevità espositiva.

Dalla figura 6 si vede come gli obiettivi costituiscono la dimensione rispetto alla quale è possibile valutare l’efficacia del processo di RM, in quanto lo stesso ha il fine del conseguimento dei fini aziendali (strategici, operativi, reporting, conformità). Le componenti sono, invece, gli elementi che costituiscono il processo di RM, di cui si parlerà ampiamente nel prossimo paragrafo, mentre l’ambito è il perimetro di applicazione del processo stesso.

Un’organizzazione deve essere in grado di stabilire un quadro coerente e logico che possa guidare i dipendenti nella gestione della sicurezza delle informazioni attraverso delle apposite policy. Queste politiche guidano il comportamento corretto riguardo al modo in cui le organizzazioni, e i loro dipendenti, gestiscono le informazioni strategiche. L’ISG va molto al di là di una tradizionale gestione delle informazioni aziendali, seppur strategiche. Essa incorpora, in una visione olistica, la governance dei dati, la sicurezza delle informazioni e la loro protezione, la memorizzazione dei dati e l’archiviazione degli stessi, il data management, l’architettura d’impresa, la business intelligence, la data science e i big data.

In definitiva, l’ISG ha l’obiettivo di consolidare un quadro di governance della sicurezza delle informazioni – e dei processi di supporto – al fine di garantire che questa strategia sia in linea con gli obiettivi organizzativi, che le risorse siano allocate in modo ottimale e che il rischio cibernetico venga gestito in modo appropriato.

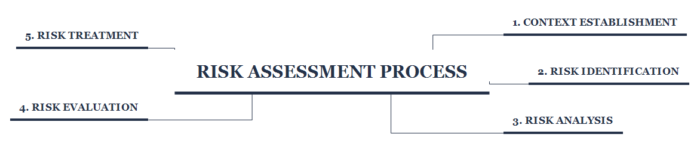

2. Componenti della valutazione del rischio nella metodologia ERM COSO

Strettamente correlata all’ISG è la strategia di gestione del rischio (RM) di cui la valutazione del rischio (risk assessment) costituisce magna pars e ha il fine di eliminare, o quantomeno ridurre, qualsiasi potenziale conseguenza negativa correlata al rischio stesso. «By risk assessment we mean activities aiming to understand and document the risk picture for specific parts or aspects of a system or an organization. The assessment includes the estimation of the risk level, as well as the identification of options for risk treatment. The results serve as a decision basis for risk management, including the decision of which controls and measures to implement to mitigate risk» (Refsdal, Solhaug & Stølen, 2015:15).

In senso lato, una valutazione del rischio è lo sforzo combinato di due aspetti:

i) l’identificazione e l’analisi di potenziali eventi futuri (minacce) che possono negativamente impattare le persone, gli assets e/o l’ambiente organizzativo (risk analysis);

ii) la presa di decisioni sulla tollerabilità del rischio sulla base di un’analisi del rischio prendendo in considerazione i fattori che influiscono su di esso (risk evaluation).

Qui di seguito, vengono illustrate le 5 fasi/componenti (figura 7) principali:

1. Preparazione e pianificazione (Context establishment)

In una piccola impresa il processo di implementazione, da zero, di un ERM COSO, deve necessariamente prevedere una prima fase volta a definire, con accuratezza, il perimetro o ambito dell’applicazione stessa e definire con la massima acribia gli obiettivi che si intendono raggiungere e i risultati attesi. In questa fase è di assoluta importanza identificare gli assets (dati e informazioni) che si vogliono proteggere e, di conseguenza, l’ambito di analisi (architettura di rete, beni fisici, software e processi aziendali). Il RM assicura che il management abbia attivato un adeguato processo di definizione degli obiettivi e che gli obiettivi scelti supportino e siano coerenti con la missione aziendale e siano in linea con i livelli di rischio accettabile. «The context establishment is the preparatory step for the subsequent activities and involves the documentation of both the external and the internal context of relevance for the assessment in question. This step defines the goals and objectives of the risk assessment, and therefore requires the participation of decision makers» (Refsdal, Solhaug & Stølen, 2015:15).

2. Identificazione del rischio (Risk identification)

Una delle prime attività da mettere in campo è l’individuazione delle minacce che incombono sulle informazioni critiche che si intendono proteggere così come delle vulnerabilità aziendali, ovvero di come le prime potrebbero impattare sulle seconde e il potenziale danno che si avrebbe. «By risk identification we mean activities aiming to identify, describe, and document risks and possible causes of risk. To this end we keep in mind two things. First, […] a risk is always associated with an incident. Second, there are three elements without which there can be no risk, namely asset, vulnerability, and threat» (Refsdal, Solhaug & Stølen, 2015:18). Gli eventi esterni e interni, che influiscono sul conseguimento degli obiettivi aziendali, devono essere identificati distinguendoli tra “rischi” e “opportunità”. Le opportunità devono essere valutate riconsiderando la strategia definita in precedenza o il processo di formulazione degli obietti in atto. Queste liste predefinite sono molto utili anche se, per loro natura, non possono essere esaustive di una peculiare realtà per cui è sempre necessario unire all’esperienza nell’applicazione del risk assessment la conoscenza diretta dell’impresa in esame.

3. Analisi del rischio (Risk analysis)

I rischi sono analizzati determinando la probabilità che si verifichino in futuro e il loro impatto, al fine di stabilire come devono essere gestiti. I rischi sono valutati in termini di “rischio inerente” (rischio in assenza di qualsiasi intervento) e di “rischio residuo” (dopo aver effettuato interventi per ridurlo). «By risk analysis we mean activities aiming to estimate and determine the level of the identified risks. […] the risk level is derived from the combination of the likelihood and consequence. The objective of this step, therefore, is to estimate likelihoods and consequences for the identified incidents using the scales defined during the context establishment» (Refsdal, Solhaug & Stølen, 2015:20).

Una volta che si è stimato la probabilità e le conseguenze per ogni incidente si può calcolare il livello di rischio di tutti i rischi identificati facendo uso della funzione del rischio che si è scelto di adottare nella prima fase, quella di preparazione e pianificazione.

4. Valutazione del rischio (Risk evaluation)

Le informazioni raccolte nella fase precedente vengono elaborate, attraverso le metriche della metodologia, al fine di ottenere una valutazione dei rischi stessi, mediante la predisposizione di un matrice dei rischi – come mostrato in figura 6 – al fine di classificarne la gravità o la criticità. «By risk evaluation we mean activities involving the comparison of the risk analysis results with the risk evaluation criteria to determine which risks should be considered for treatment» (Refsdal, Solhaug & Stølen, 2015:21).

Per poter ottenere dei risultati comparabili si dovrebbero raccogliere le valutazioni dell’impatto dei rischi in termini quantitativi (economici), partendo da una valorizzazione puntuale degli assets minacciati (per esempio, calcolando il costo di ripristino, la mancanza di produttività del personale, e così via). Sarebbe necessario, inoltre, calcolare il valore di beni intangibili, come la perdita d’immagine, o la perdita di competitività. Il pericolo di attribuire valutazioni soggettive, ma percepite come oggettive in quanto quantitative, è in questi ambiti un rischio concreto e può avere evidenti ripercussioni sulla qualità dei risultati ottenibili.

5. Trattamento/risposta del rischio (Risk treatment)

Il management seleziona le risposte a rischio emerso (evitarlo, accettarlo, ridurlo, trasferirlo) sviluppando interventi per allineare i rischi emersi con i livelli di tolleranza al rischio e di rischio accettabile. «By risk treatment we mean activities aiming to identify and select means for risk mitigation and reduction. Sometimes this step is referred to as risk modification to stress the fact that risks can both decrease and increase as a consequence of treatments» (Refsdal, Solhaug & Stølen, 2015:21).

Vi sono, dunque, quattro opzioni per la gestione del rischio, ovvero l’accettazione, l’eliminazione, la riduzione e il trasferimento/condivisione. Nel primo caso (risk retention) non vengono intraprese azioni per incidere sulla probabilità e sull’impatto del rischio, in quanto il rischio è già posizionato nell’area di tolleranza. Nel secondo (risk avoidance) non si è riusciti a trovare un’opzione valida che riduca l’impatto e la probabilità del rischio ad un livello accettabile. Nel terzo (risk reduction) vengono intraprese azioni per ridurre la probabilità o l’impatto del rischio, oppure entrambi, a un livello che è in linea con la tolleranza al rischio desiderata. Nel quarto caso (risk sharing) viene ridotta la probabilità e l’impatto del rischio trasferendo oppure compartecipando una parte del rischio (a solo titolo esemplificativo, acquisto di una polizza assicurativa, operazioni di copertura contro i rischi di oscillazione dei prezzi o delle valute, attività di esternalizzazione o outsourcing). In conclusione, il management, dopo aver valutato i rischi, determina come allinearli con il livello di propensione al rischio (risk appetite) desiderato. Ciò riflette la filosofia aziendale di gestione del rischio, ovvero di come vengono percepiti ed identificati gli eventi, quali tipi di rischi vengono accettati o meno e come verranno gestiti. Essa rappresenta una linea guida per la definizione delle strategie e incide sull`allocazione delle risorse allineando organizzazione, personale, processi e infrastrutture.

Per mere ragioni di spazio, in questo lavoro non verranno prese in considerazione le componenti di informazione e comunicazione, di controllo e di monitoraggio. In maniera sommaria, con la prima si intende che le informazioni significative devono essere identificate, raccolte e diffuse nella forma e nei tempi che consentano al personale, ad ogni livello, di conformarsi e di adempiere correttamente alle proprie responsabilità. In linea generale, si devono attivare comunicazioni efficaci, in modo che queste fluiscano per l’intera struttura organizzativa: verso il basso, verso l’altro e trasversalmente, così come prevede il ciclo Direct/Control. Con la seconda vengono definite e realizzate politiche e procedure per assicurare che le risposte/trattamento al rischio vengano efficacemente eseguite da tutta l’organizzazione così come prevede il ciclo Direct/Control. Con la terza si adotta un meccanismo organizzativo con cui l’intero processo ERM COSO viene monitorato e modificato laddove necessario. Il monitoraggio si concretizza in interventi continui integrati nella normale attività operativa aziendale o in valutazioni separate, oppure in una combinazione dei due metodi.

3. Le principali best practices/guidelines/standards

Come sostenuto in precedenza, nel corso degli anni, l’ecosistema degli standards è cresciuto in una maniera tale che può essere persino complicato destreggiarsi tra di essi e ciò può valere, ancor di più, per una piccola realtà organizzativa che prova ad avvicinarsi, da neofita, a questo mondo. Per questa ragione, in questa sede, ne verranno indicati solo alcuni, a mero titolo informativo, ma se ne prenderanno in esame solo due.

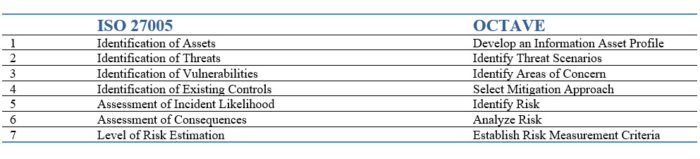

Tra le guidelines più conosciute non si possono non citare: COBIT; ISO 27005; MEHARI; NIST SP 800-30; OCTAVE; OWASP Risk Assessment Framework. Alcuni di essi possono essere considerati frameworks ad alto livello di generalità, ovvero tesi ad implementare un RM in termini molto ampi e generali e tali possono essere considerati ISO 27005 e NIST SP 800-30. Gli altri tre approcci possono essere considerati molto più operativi e prescrittivi, da utilizzarsi anche in maniera complementare con i primi. Qui, dopo una breve presentazione di ognuno, verranno approfonditi ISO 27005 e OCTAVE in quanto considerati i più adatti ad essere utilizzati in una piccola realtà organizzativa.

Il Control Objectives for Information and Related Technologies (COBIT) è un framework gratuito e open source che descrive un insieme di best practices per la gestione e il controllo delle informazioni IT e le organizza attorno a un quadro logico basato su 34 processi IT. La versione più recente è del 2019[2]. Il COBIT è sviluppato da ISACA (Information Systems Audit and Control Association) un’associazione internazionale di professionisti che conta più di 60.000 membri in tutto il mondo, nell’ambito dell’iniziativa IT Governance Institute (ITGI), un ente di ricerca indipendente senza fini di lucro.

Il MEthod for Harmonized Analysis of Risk (MEHARI), sviluppato nel 1996 dal Club de la Sécurité de l’Information Français (CLUSIF), è liberamente disponibile per l’analisi del rischio delle informazioni e di gestione dei rischi. La versione più recente è datata 2018. Questo metodo unisce oltre alla base di conoscenza cartacea anche un utile complemento disponibile come cartella di lavoro (per Excel o Open Office) per facilitare la qualificazione e la quantificazione di tutti gli elementi di rischio. È progettato per essere allineato con la ISO 27005, particolarmente nel contesto della ISO 27001, ISO 27002 e NIST SP 88-30 e, dunque, conforme a una metodologia generale di Information security management system (ISMS).

«Méhari-Standard prend en compte la norme ISO 27002:2013 de manière stricte: les services de sécurité ont été définis en fonction de cette norme et tous les aspects de la norme sont pris en compte»[3].

La Special Publication 800-30 (NIST SP 800-30 Rev. 1)[4] è un framework messo a punto dall’Istituto statunitense della standardizzazione e, per tale ragione, è ampiamente utilizzato dalle istituzioni federali e dalle amministrazioni pubbliche locali, soprattutto dalle organizzazioni che devono essere conformi al Federal Information Security Management Act (FISMA), del 2002, relativo alla sicurezza delle informazioni oppure all’Health Insurance Portability and Accountability Act (HIPAA), del 1996, relativo alle informazioni di carattere sanitario. È anch’esso, come la ISO 27005, uno standard ad alto livello di generalità per poter tener conto delle varie idiosincrasie organizzative e potervisi così adattare.

The Open Web Application Security Project (OWASP) è una fondazione senza scopo di lucro che ha l’obiettivo di migliorare la sicurezza del software in senso lato. È strutturata in centinaia di capitoli locali in tutto il mondo, con decine di migliaia di membri e importanti conferenze sulle tematiche della sicurezza e del software libero[5]. L’OWASP Risk Assessment Framework (RAF) è costituito da un test di sicurezza delle applicazioni statiche e da strumenti di valutazione dei rischi per il software, Static Application Security Testing (SAST) con cui è possibile analizzare e rivedere la qualità del codice e le loro principali vulnerabilità. OWASP RAF SAST può essere integrato nella toolchain DevSecOps per aiutare gli sviluppatori a scrivere e produrre codice sicuro.

The Operationally Critical Threat, Asset, and Vulnerability Evaluation (OCTAVE) è stato sviluppato nel 1999 dal Software Engineering Institute (SEI), operante all’interno della Carnegie Mellon University. Il 29 giugno 2020 è stato rilasciata una versione aggiornata e modificata denominata Facilitated process for managing Operational Risks Tailored for the Enterprise (FORTE)[6]. La metodologia utilizzata finora, invece, si chiama Allegro, ed è quella che verrà descritta qui di seguito. Essa è basata su molte fasi della NIST SP 800-30, l’inventario degli assets si sviluppa all’interno di profili (profiles) e, infine, per semplificare il processo di adozione, gli assets vengono collocati in contenitori, consentendo così il raggruppamento di attività comuni.

L’approccio alla misurazione dei rischi è di tipo qualitativo, con una misurazione sia del rischio potenziale o intrinseco (cioè a prescindere dalle contromisure) sia del rischio effettivo o residuo (cioè tenendo conto delle contromisure poste in essere). La misura qualitativa è il metodo più semplice per assegnare un valore all’impatto del rischio, nei tre livelli di alto, medio, basso. Un’impresa prende le decisioni riguardanti la protezione delle informazioni sulla base dei rischi di riservatezza, integrità e disponibilità (CIA triad) degli assets relativi alle informazioni critiche. Questo strumento non prevede un monitoraggio poiché è un’attività di valutazione la quale avviene, solitamente, a livello organizzativo. Il team di analisi definisce cosa è importante per l’impresa (assets informativi) e cosa dovrebbe fare per proteggere questi assets. Il team seleziona, dunque, gli assets di importanza strategica e descrive i requisiti di sicurezza per ognuno di essi. Alla fine, identifica le minacce ad ogni asset critico il quale contribuisce a creare il profilo delle minacce per quel determinato asset.

Una peculiarità di OCTAVE è quella di aver previsto una versione semplificata (OCTAVE-S) e di essere «a self-directed approach, meaning that people from an organization assume responsibility for setting the organizations security strategy. OCTAVE-S is a variation of the approach tailored to the limited means and unique constraints typically found in small organizations (less than 100 people). OCTAVE-S is led by a small, interdisciplinary team (three to five people) of an organizations personnel who gather and analyze information, producing a protection strategy and mitigation plans based on the organizations unique operational security risks. To conduct OCTAVE-S effectively, the team must have broad knowledge of the organizations business and security processes, so it will be able to conduct all activities by itself»[7]. Come si evince da questa descrizione, presente sul sito del prodotto, si tratta di un approccio auto-diretto, con una valutazione flessibile la quale può essere condotta da un piccolo gruppo (da tre a cinque persone) formato dal personale delle operazioni o del business insieme allo staff IT. L’approccio è guidato sostanzialmente da due aspetti: 1) rischi operativi; 2) pratiche di sicurezza mentre l’aspetto tecnologico viene esaminato solo in relazione alle pratiche di sicurezza.

In generale, OCTAVE ruota attorno a tre fasi principali (Alberts & alii, 2003:5):

- Build asset-based threat profiles. Si tratta di una valutazione organizzativa in cui il gruppo di analisi seleziona prima ciò che ritiene più importante nell’impresa (information-related assets) e seleziona, in seguito, quelli più strategici per l’organizzazione (critical assets) descrivendo i requisiti di sicurezza per tali assets. In ultimo, identifica le minacce per ognuno di essi, creando un apposito profilo.

- Identify infrastructure vulnerabilities. Si tratta di una valutazione dell’infrastruttura in cui vengono presi in esame i percorsi di accesso alla rete aziendale ed identificate le componenti IT di ogni asset critico. Successivamente, queste stesse componenti IT vengono esaminate riguardo alla resistenza agli attacchi di rete.

- Develop security strategy and plans. In questa fase il gruppo di analisi imposta una strategia complessiva tesa a mitigare i rischi relativi agli assets critici, basata sulle informazioni raccolte in precedenza.

L’ISO/IEC 27000 è una famiglia di standards, pubblicati congiuntamente dall’International Organization for Standardization (ISO) e dalla International Electrotechnical Commission (IEC). La serie fornisce raccomandazioni sulle migliori pratiche in materia di gestione della sicurezza delle informazioni (Information security management system, ISMS) simile, nella progettazione, ai sistemi di gestione per l’assicurazione della qualità (serie ISO 9000), per la protezione ambientale (serie ISO 14000) e di altri sistemi di gestione. Essa ha un respiro volutamente ampio in modo da potersi applicare a molte realtà organizzative, a prescindere dai settori, dalla forma e dalla dimensione. Considerata la natura dinamica del rischio e della sicurezza delle informazioni, l’ISMS comprende delle attività di monitoraggio, e miglioramento continue, per rispondere ai cambiamenti nelle minacce, nelle vulnerabilità o negli impatti degli incidenti. La famiglia delle serie conta ben 49 best practices di cui qui interessa prendere in esame soprattutto la 27005 in quanto la più pertinente e la più aggiornata, riguardo all’argomento trattato.

La ISO/IEC 27005 (2018)[8], intitolata “Information Technology – Security Techniques – Information Security Risk Management”, è stata pubblicata per la prima volta nel 2008 (sostituendo la ISO/IEC TR 13335-3:1998 e la ISO/IEC TR 13335-4:2000), si trova attualmente alla terza edizione (2018) e la quarta edizione è nella fase di Draft Stage. Per la sua piena comprensione viene consigliato di far riferimento alle ISO/IEC 27001 e ISO/IEC 27002, in quanto ne rappresentano la base fondativa. Questo documento consiste di una serie di guidelines riferite all’Information security risk management (ISRM) e si applica a tutte le organizzazioni di qualsiasi forma e dimensione. Sebbene questo standard venga descritto come riferito alla gestione del rischio una significativa porzione di esso ha a che fare con la valutazione del rischio, e ciò perché costituisce un aspetto chiave della gestione complessiva del rischio. Infine, la ISO 27005 è fortemente allineata con la NIST SP 800-30 e rispetto ad altri standards è scritta con una prospettiva ad alto livello di generalità. Quest’ultimo aspetto è rilevante in quanto questo documento «does not provide any specific method for information security risk management. It is up to the organization to define their approach to risk management, depending for example on the scope of an information security management system (ISMS), context of risk management, or industry sector. A number of existing methodologies can be used under the framework described in this document to implement the requirements of an ISMS» (ISO 27005, 2018).

La ISO 27005 copre sei aree principali: 1) Context establishment; 2) Information security risk assessment; 3) Information security risk treatment; 4) Information security risk acceptance; 5) Information security risk communication; 6) Information security risk monitoring and review.

Per le finalità di questo lavoro ci si focalizzerà solo sulla parte di valutazione del rischio (2) la quale consta di tre sezioni: a) Risk identification; b) Risk estimation; c) Risk evaluation.

A) Risk identification. Consiste in cinque principali attività:

- Identification of assets. L’obiettivo di quest’attività consiste nell’identificare gli assets oggetti della valutazione del rischio i quali vengono categorizzati in primari (processi/attività chiavi e informazioni) e secondari (hardware, software, network, personale, sito, struttura). Una lista dei tipi di assets è riportata nell’allegato B della ISO 27005.

- Identification of threats. L’obiettivo di quest’attività è quello di preparare una lista delle potenziali minacce per un determinato asset. Il personale interno può collaborare in questa fase così come l’esperienza maturata in precedenti incidenti o valutazioni possono essere prese in considerazione. Viene anche fornito un catalogo di minacce standard le quali possono essere di grande aiuto nella loro identificazione: esse vengono presentate nell’allegato C.

- Identification of existing controls. L’obiettivo di quest’attività è di identificare i controlli attualmente esistenti. Vengono proposte delle referenze per le fonti informative le quali possono essere di ausilio. Alcuni esempi identificati come buone fonti per questa fase sono: documenti aziendali in cui vengono riportati i controlli attivi; ruoli formalmente definiti all’interno dell’organizzazione in tema di RM; risultati di audit interni, ecc.

- Identification of vulnerabilities. L’obiettivo di quest’attività è di identificare le vulnerabilità delle organizzazioni delle quali vengono presentate degli esempi nell’allegato D. Esse vanno dalla revisione dei codici software, all’analisi dei documenti per verificarne l’eventuale compromissione, dallo scansionamento delle vulnerabilità alle tecniche di Penetration testing.

- Identification of consequences. L’obiettivo di quest’attività è quella di inferire il possibile impatto di un incidente (threat scenario). Lo standard propone alcuni esempi di impatti privilegiando una stima di tipo quantitativo, ad esempio il costo di attività sospese oppure le stime di perdite finanziarie, esemplificati nell’allegato C.

B) Risk estimation. Consiste in tre principali attività:

- Assessment of consequences. In questa attività si cerca di valutare l’impatto causato da una minaccia. Alcune delle conseguenze che lo standard raccomanda di valutare consistono in: tempo di lavoro perso; tempo per investigare e risolvere i problemi; opportunità perse; costi finanziari di specifiche professionalità impiegate nel ripristino delle attività compromesse; danni alla reputazione e all’immagine. L’allegato B riporta alcune conseguenze che devono essere valutate in questa fase.

- Assessment of incident likelihood. L’obiettivo di quest’attività è di valutare la probabilità di un incidente, sia facendo uso di tecniche di stima qualitative oppure quantitative. Lo standard raccomanda di valutare i seguenti fattori: statistiche delle frequenze delle occorrenze delle minacce; vulnerabilità; controlli esistenti.

- Level of risk estimation. In quest’attività si vuole provvedere a fornire un valore finale alla probabilità e all’impatto così come mostrato nell’allegato E dove vengono presentate alcune tavole e matrici.

C) Risk evaluation. Una volta che la stima del rischio è stata valutata si passa ad indicare un graduatoria delle priorità dei rischi individuati e, successivamente, delle modalità di trattamento (evitarlo, accettarlo, ridurlo, trasferirlo).

In ultimo vale qui accennare, seppur brevemente, sempre a un’altra linea guida della famiglia ISO 27000 in quanto strettamente pertinente alla tematica qui trattata. La ISO/IEC 27002 (2005)[9] è intitolata “Information technology – Security techniques – Code of practice for information security management”. Questo standard è stato pubblicato nel 2005 e ha sostituito la ISO/IEC 17799, originariamente pubblicato come BS7799 – parte 1 dal British Standards Institution (BSI), l’istituto di standardizzazione britannico.

Questo standard fornisce meccanismi di controllo fondamentali i quali possono essere implementati secondo la ISO/IEC 27001 (2005). L’implementazione di ISO/IEC 27002 (2005) comporta, quindi, l’identificazione dei controlli applicabili tra quelli forniti e, successivamente, la loro esecuzione al fine di mitigare i rischi identificati, proteggendo in tal modo la riservatezza, l’integrità e la disponibilità (la triade CIA) delle informazioni. Questo processo viene generalmente definito gestione del rischio e costituisce un componente fondamentale di qualsiasi implementazione o sistema di gestione della sicurezza delle informazioni. Si può pertanto concludere che la gestione della sicurezza delle informazioni è essenziale per garantire un’adeguata protezione delle informazioni.

In conclusione, come si è avuto modo di sottolineare la ISO 27005 si concentra su obiettivi, linee guida e elaborazioni ad alto livello di generalità. Lo standard non è propriamente prescrittivo in quanto non fornisce direttamente criteri, punteggi o matrici decisionali a differenza di altri framework, e nel caso qui esaminato, di OCTAVE-S, con cui può complementarsi perfettamente. Per queste ragioni esse vengono individuate come i candidati ideali per poter essere adottate nelle PMI.

4. Il paradosso della sicurezza cibernetica per le PMI

Le piccole e medie imprese possono facilmente ricadere in quello che può essere definito come il “paradosso della sicurezza”: ovvero esse ritengono – a torto – che siano soprattutto le imprese più importanti e le corporazioni ad essere più a rischio di attacchi cibernetici e, di conseguenza, vi destinano un budget limitato. «This is the paradox for IT generalists in mid-sized organisations: enable the business to grow across new channels and create new ways to get business done whilst, at the same time, protect corporate assets and information with limited resources and budget. Threats up, budgets down» (Stanley, 2010).

Altri fattori rilevanti includono la focalizzazione sulle attività da svolgersi giorno per giorno (Gupta & Hammond, 2005), una percezione della sicurezza delle informazioni come non critica per i loro affari (Dojkovski, Lichtenstein, & Matthew, 2007), l’affrontare il problema della sicurezza degli assets solo in presenza di un attacco cibernetico (Upfold & Sewry, 2005:9), l’assenza delle policy relative alla sicurezza delle informazioni critiche. «SMEs also need to implement these security policies, which may otherwise jeopardize their entire business and, consequently, their operational and financial viability» (Almeida, Carvalho & Cruz, 2018:761).

Del resto, le piccole e medie imprese sono portate a pensare tutto ciò in quanto i titoli dei mass media e della stampa di opinione riportano largamente solo i casi di maggiore importanza, le corporazioni per l’appunto. In questo modo si può facilmente pensare che i cyber criminali siano alla ricerca di obiettivi lucrosi e non delle piccole realtà imprenditoriali. Come si cercherà di mostrare, qui di seguito, le PMI costituiscono, invece, un facile bersaglio per gli attacchi digitali e dovrebbero, all’inverso, porre la massima attenzione a tali minacce.

Alcuni studi hanno stimato, difatti, che più della metà di tutti i cyber attacchi sono diretti alle PMI; e questo numero è in costante crescita (Millaire, Sathe & Thielen, 2017:3). Si possono avere legittimi dubbi sulla fondatezza di tale stima, sia in riferimento al Paese oggetto di rilevazione, che non viene indicato, sia alle dimensioni delle imprese, in quanto vengono considerate come small business le imprese con meno di 1.000 dipendenti e già qui si vede tutto lo iato tra la realtà italiana e quella internazionale. Ciò premesso, sono sostanzialmente due le ragioni, addotte dagli autori, le quali possono spiegare tale, relativamente, sorprendente risultato.

La prima è che le piccole e medie imprese non possono permettersi di destinare delle somme consistenti in tema di cyber sicurezza. La seconda è che i cyber criminali sono attivamente alla ricerca di facile prede che rintracciano facendo uso di softwares di scansionamento automatizzato del web. Mediante di essi è possibile identificare ben precise vulnerabilità quali programmi non aggiornati, passwords poco robuste, dati in transito non crittografati, porte di rete lasciate inavvertitamente aperte, varie falle di sicurezza, zero-days non ancora “patchtate”, mancanza o carente protezione degli endpoints, ecc. In queste condizioni è facile rubare dati sensibili quali carte di credito, account bancari, informazioni riservate di cui si potrà chiedere, in seguito, un riscatto in denaro (ransomwares). In definitiva, secondo gli autori il «93 percent of small and midsize enterprises (SMEs) that have experienced a cyber incident reported a severe impact to their business. Almost all reported a loss of money and savings. Thirty-one percent reported damage to their reputation, leading to a loss of clients, as well as difficulty attracting new employees and winning new business. And nearly half reported an interruption in service that damaged their ability to operate. In spite of those figures, less than 3 percent have cyber insurance» (Millaire, Sathe & Thielen, 2017:3).

Un’altra indagine, seppur datata (FireEye, 2016), metteva in evidenzia cinque ragioni per cui le PMI possono essere attaccate a livello cibernetico. La prima è che gli attacchi rappresentano bassi rischi e alti ritorni (solo il 10% degli attacchi denunciati alle autorità competenti terminano con una condanna); la seconda che le PMI costituiscono un facile target per i cyber criminali (il 65% delle SMEs non hanno attivato politiche di messa in sicurezza dei dati); la terza è che le PMI non dispongono degli strumenti più efficaci e aggiornati per fronteggiare le minacce informatiche (nel 96% dei casi gli attaccanti riescono a bypassare più livelli di sicurezza); la quarta è che le PMI hanno la guardia abbassata riguardo a questa tematica (il 58% dei manager delle SMEs non considerano i rischi cibernetici come significativi); la quinta è che anche i dati delle PMI possono essere economicamente rilevanti (il costo medio di una data breach si aggirava, all’epoca, intorno ai 3,8 milioni di dollari).

L’ultimo Data Breach Investigations Report (DBIR) di Verizon sottolinea come le PMI possono, oramai, essere assimilate dal punto di vista cibernetico alle imprese maggiori, in quanto «now more than ever due to the proliferation of services available as commodities in the cloud, including platform as a service (PaaS), software as a service (SaaS) and any other *aaS of which you can conceive, a small business can behave more like a large one than ever before» (Verizon, 2020:79). Il Rapporto elenca che i motivi degli attaccanti verso gli small business sono stati, nell’ordine: finanziario (83%); spionaggio (8%); divertimento (3%); rancore (3%). I dati compromessi hanno riguardato, invece: credenziali (52%); dati personali (30%); altro (20%); dati interni (14%); dati sanitari (14%).

5. L’implementazione degli standards, in una prospettiva semplificata, per le PMI

Non esiste un approccio alla sicurezza, delle informazioni strategiche, valido per tutte le imprese, e da qui la diffusione degli approcci ad alto livello di generalità, in quanto uno specifico standard deve essere sempre declinato a seconda delle proprie esigenze organizzative.

A questo riguardo, gli aspetti significativi da tenere presente, su cui si sofferma la metodologia ERM COSO (figura 6), riguardano soprattutto gli ambiti di intervento settoriali, la struttura organizzativa e la dimensione aziendale, tutti da considerare in maniera interconnessa[10]. Il livello di formalizzazione organizzativa e la dimensione aziendale sono, difatti, aspetti cogenti in quanto bisogna chiedersi quante risorse sono disponibili per la valutazione/gestione del rischio (RM), sia in termini di budget che di personale dedicato. Occorre anche valutare quanto è importante la sicurezza degli assets nelle attività aziendali strategiche e se vi sono vincoli esterni di cui tener conto, ad esempio contrattuali, legali, normativi, ecc.

Tutti questi aspetti generano processi di analisi dell’informazione strategica che possono avere esiti molto dissimili in imprese simili in quanto i livelli di profondità possono essere differenti, chi più orientata agli aspetti di sicurezza cibernetica, chi a quelli di sicurezza fisica e di gestione operativa, ecc. In ogni caso, bisogna valutare anche se l’ambito di applicazione del RM è troppo generico oppure troppo ristretto, in quanto, nel primo caso, si rischia di effettuare molteplici valutazioni, spesso ridondanti; mentre, nel secondo caso, si rischia di sottovalutare situazioni di rischio orizzontali, avendone così rappresentazioni del tutto parziali. In definitiva, bisogna interrogarsi sulle decisioni che debbono essere prese in termini di sicurezza delle informazioni strategiche, sulle persone che dovranno occuparsene e sul budget da allocare al riguardo.

Se gli ambiti di intervento e la struttura delle organizzazioni implicano gradi diversi di attenzione sulle informazioni da mettere in sicurezza – nonché sull’allocazione delle relative risorse – un discorso a parte va fatto per le piccole e medie imprese. Per esse non è facile approntare dei percorsi strutturati di adozione delle best practices/guidelines in quanto ricadono appieno nel “paradosso della sicurezza” di cui si è ampiamente trattato in precedenza. Dalla disamina degli standards, fatta nel terzo paragrafo, qui si può iniziare a tirare le fila del discorso e indicare come i candidati migliori da adottare nel caso di studio in esame, vale a dire le PMI, siano ISO 27005 (alto livello di generalità) e OCTAVE (basso livello di generalità). Delle ottime alternative, a questi approcci, potrebbero essere, infine, sia NIST SP 800-30 e MEHARI, ad alto e basso livello di generalità, rispettivamente.

La necessità di adottare tali approcci è motivata dal fatto che la sicurezza cibernetica di tali imprese, per quanto sin qua sostenuto, non possa esaurirsi nell’implementazione di misure di protezione minimali quali firewall, intrusion detection system, antivirus, ecc., i quali vengono installati perché costituiscono una sorta di norma igienica ormai consolidata. Tale modo di procedere se, da un lato, costituisce una sorta di soglia minima, dall’altro, può suscitare un falso senso di sicurezza, perché le contromisure così implementate possono non essere in grado di controllare e ridurre tutte le vulnerabilità di sistemi oramai complessi e fortemente interrelati tra loro, come visto nel paragrafo precedente.

Le metodologie prescelte, ISO 27005 e OCTAVE, sono necessarie, difatti, nell’individuare, collazionare, valutare, interpretare le informazioni strategiche all’interno di un framework comune che facilita, agli analisti, il compito della modellizzazione, della valutazione delle variabili, della scelta delle metriche e della stima degli scostamenti. Infine, una volta affrontato tale percorso operativo esso può essere anche condiviso all’esterno in quanto frutto di approcci oramai diffusi nell’ambito della comunità ISG e RM.

Anche se non può essere dato per scontato che una piccola e media impresa finisca per adottare un RM composto dalle fasi/attività canoniche, come quelle riassuntive presentate in tabella 1, soprattutto in assenza di un “sophisticated management”, una PMI non può prescindere, comunque, dalle seguenti fasi, seppur nella forma più semplificata possibile: identificare gli assets; analizzare i rischi; valutare le misure di sicurezza e predisporre un piano di implementazione delle stesse; creare consapevolezza e diffondere la cultura della sicurezza in azienda; formare il personale ed informarlo con continuità; eseguire attività di reporting, monitoraggio e auditing. Le attività sopra elencate sono interdipendenti le une dalle altre, ma risulta chiaro che l’analisi dei rischi è il fulcro su cui fanno perno tutte le altre.

La situazione ottimale sarebbe un’implementazione congiunta di tutti e due gli approcci (ISO 27005 e OCTAVE) in quanto questi permetterebbero di avere un RM senza debolezze evidenti (tabella 2) ma si può anche considerare la soluzione dell’adozione del solo OCTAVE-S nelle imprese più restie a soluzioni strutturate e integrate.

| Plus | Minus | |

| ISO 27005 | ISO è uno standard internazionale.

È uno standard ad alto livello di generalità, molto flessibile. Gli Allegati provvedono una buona lista di esemplificazioni. Propone un buon catalogo delle minacce e delle vulnerabilità. Vengono indicate varie tecniche di computazione dei rischi. |

Molto aperta alle interpretazioni e agli esiti finali. Diversi gruppi di lavoro possono giungere a risultati molto differenti. Si possono avere differenti interpretazioni degli standards. |

| OCTAVE | È un approccio molto prescrittivo in cui vengono forniti fogli di lavoro, matrici decisionali e questionari.

Ciò facilita l’implementazione e riduce la necessità di mettere a punto materiali supplementari. Propone delle tavole e dei criteri di impatto molto utili, da utilizzare anche con altri approcci. La documentazione è facile da seguire. |

Non viene fornito un catalogo delle minacce per cui del personale inesperto può non prendere in considerazione alcune di esse. A questo riguardo, si consiglia di far uso della ISO 27005 oppure della NIST SP 800-30.

Utilizza un questionario delle minacce passibile di interpretazioni soggettive. Nella preparazione degli scenari si assume che il gruppo di lavoro conosca molto bene la realtà organizzativa e le minacce IT, cosa che non può essere sempre data per scontata. |

Tabella 2. Punti di forza e debolezza dei due approcci esaminati (ISO 27005 e OCTAVE)

In definitiva l’analisi del rischio, come visto nei precedenti paragrafi, ha una fase fondamentale nella valutazione e nell’interpretazione dei risultati. Il semplice calcolo del rischio, inteso come valore sintetico da proiettare su una matrice dei rischi, non è sufficiente, difatti, a produrre il risultato finale dell’analisi. Occorre accompagnare tale valutazione con opportuni ragionamenti atti a individuare le ragioni organizzative e aziendali per cui certe aree presentano un livello di rischio palesemente superiore alla media, ovvero perché una certa minaccia continua a insistere su valori alti rispetto all’analisi svolta nei mesi precedenti, ecc.

Una volta conosciuti i livelli di rischio a cui sono esposti gli assets, l’impresa deve interrogarsi sul loro trattamento: la scelta ricade tra i due estremi di accettare i rischi o provare a ridurli, basandosi su una valutazione costi/benefici. Il rischio si accetta perché si è in grado di implementare adeguate contromisure/controlli a fronte di costi accettabili. Viceversa, se decide di ridurlo, deve essere in grado di predisporre adeguate misure preventive o reattive. Successivamente, conclusa l’analisi e prese le decisioni relative alla gestione dei rischi, occorre verificare se le misure implementate siano effettivamente quelle giuste, misurandone l’efficacia, così come vanno attribuiti i ruoli e le responsabilità della sicurezza degli assets a funzioni/uffici ben definiti.

Conclusioni

Nelle organizzazioni il concetto di Corporate Governance (CG) è centrale nell’indirizzare tutti gli aspetti della gestione, in un ciclo di Direct/Control, guidato dai rischi, al fine di garantire correttezza, trasparenza, legalità, controllo e verificabilità finalizzate non solo alla salvaguardia degli interessi degli azionisti di riferimento, ma anche di tutti gli stakeholders. Nell’ambito delle componenti della CG si situa sia il Risk Management (RM) che l’Information Security Governance (ISG) in quanto l’analisi dei rischi, legati alla gestione della sicurezza delle informazioni strategiche, ha ben presto assunto un ruolo di rilievo, soprattutto con lo sviluppo delle nuove tecnologie (IT) e la diffusione di un ecosistema, oramai, ben strutturato, di standards/best practices/guidelines. Grazie a tale panoplia di strumenti è possibile, oggigiorno, avere a disposizione un sistema organico in grado di correlare – secondo prassi consolidate – obiettivi, attività e strumenti, facilitando le attività di gestione, coordinamento e controllo della sicurezza delle informazioni strategiche.

Questa governance complessiva viene abilitata, quindi, dalla constatazione che le decisioni possono essere prese sulla base di informazioni che risultano consistenti e affidabili proprio in quanto originate da processi noti, stabili, controllati e misurabili.

La veloce diffusione, nel corso degli ultimi anni, delle pratiche della CG, ISG e RM testimonia, pertanto, la loro bontà ma, di solito, le entità che li implementano hanno una struttura organizzativa che facilita l’adozione dei diversi standards, non solo di quelli relativi al RM. La struttura societaria è, tuttavia, assai lontana da quella delle PMI dove non vi è un Board, neppure uno strato diffuso di management, e il ciclo Direct/Control viene esercitato dal singolo imprenditore/proprietario il quale impersona moltissime funzioni aziendali. Ciò premesso, vi sono buone ragioni affinché le PMI non ricadano in quello che è stato definito il “paradosso della sicurezza” e che esse si facciano carico dell’adozione di un RM all’altezza delle loro ambizioni di crescita.

È necessario, dunque, che le PMI implementino standards – seppur semplificati – in ambito RM: e in questo lavoro si sono individuati alcuni di essi, come i più adatti alle loro esigenze.

Tutte le fasi più significative di un processo di RM, seppur svolte a un livello di semplificazione massima, potrebbero essere svolte, ad esempio, utilizzando l’approccio OCTAVE-S (o in alternativa MEHARI), anche senza voler necessariamente considerare un framework ad alto livello di generalità quale ISO 27005 oppure NIST SP 800-30. A favore di OCTAVE-S giocano le seguenti circostanze: si tratta di un’autovalutazione svolta a livello organizzativo, può essere svolta da un piccolo gruppo di lavoro (da tre a cinque persone), la metodologia è di tipo qualitativo e, infine, l’attività di analisi organizzativa è ampiamente esemplificata dall’approccio stesso. Tale apparente semplicità abbisogna però della professionalità del team che lo deve utilizzare, ovvero la comprovata dimestichezza dei processi aziendali si deve accompagnare a una buona conoscenza del processo di risk assessment e degli assets IT. Il gruppo di analisi dovrebbe essere composto, difatti, da professionisti che oltre ad avere un’expertise tecnologica e in ambito ISG dovrebbe conoscere le attività in cui è impegnata l’azienda e sapere come metterle in sicurezza. Occorre sottolineare, infine, come sia fondamentale la conoscenza, per un utilizzo corretto del RM, delle metriche e delle valutazioni necessarie per lo svolgimento dell’analisi.

L’ultima considerazione conclusiva che qui si vuole svolgere è che, nonostante la semplificazione degli approcci (OCTAVE-S), in atto già da diversi anni, bisogna sottolineare che non si sono registrati decisivi processi di adozione, di tali strumenti, da parte delle PMI. Ciò significa che tale situazione inerziale non può essere lasciata a se stessa ma si deve cercare di superarla mediante la promozione di politiche pubbliche che riescano a incidere su questo annoso fenomeno. Il legislatore dovrebbe farsi parte attiva e mettere in campo diverse iniziative quali: politiche di detassazione e incentivazione fiscale; attività di formazione mirata presso le associazioni di categoria; promozione di una cultura della sicurezza presso le scuole di ogni ordine e grado; percorsi di alfabetizzazione cibernetica.

Solo con policy di questo tipo, strutturate e continuative, si può pensare di superare uno iato che minaccia di allargarsi ulteriormente e di mettere, sempre più, a rischio lo sviluppo di tantissime piccole e medie imprese italiane.

Note

[1] La moderna trattazione dell’analisi e della gestione del rischio in ambito aziendale, e non solo, si può datare a partire dallo sviluppo delle teorie legate ai sistemi complessi, alle teorie della contingenza, ai comportamenti emergenti (Bateson, Morin, Maturana-Varela, von Bertalanffy). Nei padri della moderna trattazione sociologica (Comte, Durkheim, Weber) ed aziendalistica (Taylor, Fayol, Gilbreth) non vi era, invero, traccia di tale tematica.

Nel corso degli anni, da un’accezione solo negativa del rischio, in quanto perdita del valore di un asset, si è passati ad una in cui il rischio viene classificato come un evento incerto al quale si può guardare anche come un’opportunità. In quest’ottica le conseguenze potrebbero essere sia positive sia negative, dipende solo dal modo con cui vengono tematizzate, elaborate e sottoposte a continuo monitoraggio. «The revolutionary idea that defines the boundary between modern times and the past is the mastery of risk: the notion that the future is more than the whim of the gods and that men and women are not passive before nature» (Bernstein, 1996).

[2] https://www.isaca.org/resources/cobit.

[3] http://meharipedia.x10host.com/wp/mehari-standard/.

[4] https://csrc.nist.gov/publications/detail/sp/800-30/rev-1/final.

[5] https://owasp.org/.

[6] https://resources.sei.cmu.edu/library/asset-view.cfm?assetid=643959.

[7] https://resources.sei.cmu.edu/library/asset-view.cfm?assetid=6795.

[8] https://bit.ly/31vUr3M.

[9] https://bit.ly/3gbNKrO.

[10] Un’azienda complessa che opera nel campo della produzione ha delle esigenze dissimili rispetto a una che opera nel commercio al dettaglio. Nel primo caso, a solo titolo esemplificativo, si dovrebbe tener conto dei sistemi di controllo della produzione, siano essi Programmable Logic Controller (PLC) oppure dispositivi digitali della smart industry, includendo gli aspetti della protezione dei data centers, servers, cloud, ecc.. Nel secondo caso l’accento è da porsi maggiormente sulla fase della vendita, a partire dal momento dell’acquisizione del cliente fino al momento della fidelizzazione dello stesso per cui, in questo caso, i rischi maggiori sono quelli legati alla riservatezza dei dati sensibili dei clienti e dei processi di gestione del magazzino e della vendita.

Bibliografia

Agenzia per l’Italia Digitale (AGID), 2016, Misure minime di sicurezza ICT per le Pubbliche Amministrazioni, Direttiva del Presidente del Consiglio dei Ministri 1 agosto 2015, 26 aprile 2016.

Alberts Christopher, Audrey Dorofee, James Stevens & Carol Woody, 2003, Introduction to the OCTAVE® Approach, Pittsburgh (PA), Software Engineering Institute/Carnegie Mellon University.

Alberts Christopher, Audrey Dorofee, James Stevens & Carol Woody, 2005, OCTAVE-S Implementation Guide, Version 1, Volume 1. Introduction to OCTAVE-S, Pittsburgh (PA), Software Engineering Institute/Carnegie Mellon University.

Fernando Almeida, Inês Carvalho & Fábio Cruz, 2018, Structure and Challenges of a Security Policy on Small and Medium Enterprises, “KSII Transactions on Internet and Information Systems”, v. 12, n. 2, February, pp. 747-763.

Bernstein Peter L., 1996, Against the Gods. The Remarkable Story of Risk, New York (NY), Wiley.

Dojkovski Sneza, Sharman Lichtenstein & Matthew John Warren, 2007, Fostering Information Security Culture in Small and Medium Size Enterprises. An Interpretive Study in Australia, European Conference on Information Systems (ECIS) 2007 Proceedings 120, pp. 1560-1571.

FireEye, 2016, Five Reasons SMEs Are Prime Targets for Cyber Attacks, Report, pp. 11.

Gupta Atul, Rex Hammond, 2005, Information Systems Security Issues and Decisions for Small Businesses. An Empirical Examination, “Information Management & Computer Security”, v. 13, n. 4, pp. 297-310.

Millaire Pascal, Anita Sathe, Patrick Thielen, 2017, What All Cyber Criminals Know. Small & Midsize Businesses With Little or No Cybersecurity Are Ideal Targets, Chubb, CoverHound and Symantec Paper, pp. 8.

National Institute of Standards and Technology (NIST), 2020, Risk Management. Framework for Information Systems and Organizations. A System Life Cycle Approach for Security and Privacy, SP 800-37 rev. 2, pp. 183.

Refsdal Atle, Bjørnar Solhaug & Ketil Stølen, 2015, Cyber-Risk Management, New York (NY), Springer.

Solms Rossouw von, S.H. (Basie) von Solms, 2006, Information security governance. Due care, “Computers & Security”, v. 25, n. 7, October, pp. 494-497.

Solms S.H. (Basie), Rossouw von Solms, 2009, Information Security Governance, New York (NY), Springer.

Stanley Nigel, 2010, The Ongoing Security Paradox, Bloor Research Report, London (UK).

Upfold C. T., D. A. Sewry, 2005, An investigation of Information Security in Small and Medium Enterprises (SMEs) in the Eastern Cape, Draft Paper, pp. 17.

Verizon, 2020, Data Breach Investigations Report (DBIR) 2020, New York (NY), Verizon, pp. 119.

Wilson W. L., 2009, Conceptual Model for Enterprise Governance, Ground System Architectures Workshop.

Articolo a cura di Achille Pierre Paliotta

Achille Pierre Paliotta, ricercatore INAPP(ex ISFOL), afferente alla Struttura Lavoro e Professioni. Laureato in Sociologia presso l’Università La Sapienza ha conseguito, nel 2015, il Master in Data Science presso l’Università di Tor Vergata. Sta attualmente frequentando il Master in Sicurezza delle informazioni e informazione strategica presso l’Università La Sapienza. I suoi interessi di ricerca vertono su nuove tecnologie, sicurezza informatica, nuove professioni, contrattazione collettiva, welfare occupazionale, data science, blockchain, open data e deep learning.