Internet of Things: protocolli e criticità nella sicurezza di rete (Prima parte)

Sommario

Chi mai avrebbe pensato nel 1969, partendo da un debutto in sordina con la rete ARPANET (Advanced Research Projects Agency Network), in cui erano interconnessi solo pochi siti, di prevedere entro il 2020 un numero di 50 miliardi di oggetti interconnessi grazie a Internet. Le connessioni globali di Internet rendono possibili la navigazione sul web, l’accesso ai social media e l’uso dei dispositivi mobili intelligenti. Internet of Things nasce in questo contesto. Nella prima parte di quest’articolo analizziamo l’ambiente tecnologico di partenza, concentrandoci sugli aspetti generali architetturali, mentre nella seconda vediamo quali sono gli avanzamenti e quali sono i tentativi per implementare la sicurezza in una tecnologia che, in alcuni casi, potrebbe avere dei risvolti pericolosi per la vita degli esseri umani.

Introduzione

Internet of Things (IoT), un termine coniato da Kevin Ashton, un pioniere della tecnologia britannica, durante il suo studio sull’identificazione a radio frequenza (RFID), che teorizzava un sistema di sensori universale e che doveva collegare il mondo fisico a Internet, oggi si sta diffondendo nelle Smart Cities, le città intelligenti altamente tecnologiche e nell’Industria 4.0, che sono industrie sempre più digitalizzate, automatizzate ed interconnesse. Stiamo infatti assistendo alla cosiddetta “Quarta Rivoluzione Industriale” [a] [b]. Le cose (i dispositivi), Internet e la connettività sono le tre componenti di base dell’Internet of Things. Con la nascita dell’IoT ci troviamo a dover risolvere due grossi problemi: i Big Data e la Security. La grande quantità di dati originati dalle reti di sensori, la relativa trasmissione e conservazione sono oggi i nuovi problemi dell’industria IT. Termostati, dispositivi di videosorveglianza, rilevatori di luminosità, orologi, dispositivi indossabili, sensori ambientali e spaziali generano grandi set di dati che devono essere gestiti dalle reti [c]. La banda larga e la congestione della rete sono ancora problemi presenti, sebbene oggi ogni casa italiana sia stata raggiunta dalla fibra ottica, eliminando il collo di bottiglia che si era creato alla fine degli anni ’90 nel cosiddetto “ultimo miglio”. In quegli anni il collegamento telefonico tra abitazione e centrale telefonica del gestore di telecomunicazioni non era altro che un imbuto dove il flusso di dati veniva rallentato, a causa del quale la velocità interna della rete LAN di casa era 100 volte più grande rispetto alla velocità dell’interconnessione con l’ISP (Internet Service Provider). Inoltre, nonostante siano stati implementati complessi e sofisticati algoritmi di instradamento dei dati (routing), i nodi della rete geografica del gestore sono tutt’oggi spesso ancora congestionati da situazioni temporanee, di difficile soluzione, che rallentano la rete, anche se limitate in aree geografiche ben circoscritte.

Dall’altra parte, aumentando la connettività, diminuisce la sicurezza della rete, pertanto la net-security sta diventando un problema enorme e richiede una soluzione immediata. Il cybercrime è un settore emergente del crimine. I cyber criminali stanno sfruttando Internet per impegnare una vasta gamma di attività che non conoscono confini. Un attacco informatico criminale alla rete di sensori del traffico urbano che gestisce i semafori di un incrocio cittadino metterebbe in serio rischio la vita degli automobilisti. È ovvio che la minaccia principale è la diffusione sempre crescente di malware.

Con l’obiettivo di supportare l’IoT, nel contesto delle comunicazioni wireless e, più specificamente, nel wireless a corto raggio, è stato definito dall’IEEE (Institute of Electrical and Electronic Engineers) uno standard chiamato 802.15.4, approvato nel 2003 [d] [e]. È un protocollo nato per permettere la comunicazione via radio di piccoli dispositivi, che hanno poca energia in alimentazione in quanto spesso sono alimentati da batterie. Il principale problema di questo standard, nel momento in cui fu progettato, fu la sua carenza dal punto di vista della sicurezza di rete. Vediamo in cosa consiste lo standard e come è stato affrontato il problema della security.

Lo standard IEEE 802.15.4

Questo standard è stato ideato per comunicazioni wireless a basso costo, bassa velocità e basso consumo energetico. È adatto per reti WPAN (Wireless Personal Area Network) di piccola portata ed è spesso costituito da dispositivi alimentati a batterie che, non possono essere sostituite e devono essere ricaricate molto velocemente da sistemi di energia alternativi.

Le caratteristiche principali di questa tecnologia sono:

- poche decine di metri di area di copertura con un bit-rate massimo di 250 Kbps;

- bassa potenza di trasmissione;

- basso assorbimento di alimentazione;

- supporto del routing agli strati superiori;

- possibilità di utilizzare acknowledgement per ritrasmettere i dati in caso di mancata ricezione o errori di trasmissione.

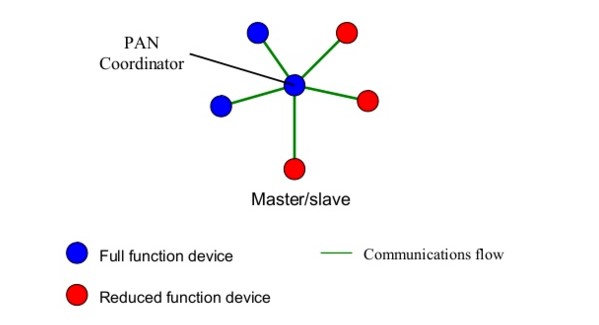

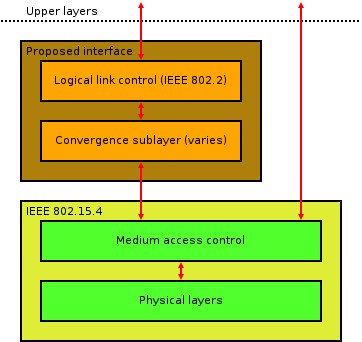

Lo standard 802.15.4 definisce un livello 1 (livello fisico) e un livello 2 (livello MAC, Medium Access Control) [d]. I dispositivi che utilizzano lo standard IEEE 802.15.4 possono avere due diverse modalità: dispositivo a funzione ridotta (RFD: Reduced Function Device) e dispositivo a funzione completa (FFD: Full Function Device).

Il dispositivo FFD ha una funzione di coordinamento, è compatibile con ogni tipo di rete e gestisce le connessioni con altri dispositivi. L’RFD invece viene utilizzato solo nelle reti con topologia a stella, non ha una funzione di coordinamento e può comunicare solo con gli FFD (Fig.1). Il protocollo supporta la connessione tra dispositivi adiacenti, fornisce una gestione delle reti molto complesse ed estese.

Lo Strato fisico: il livello 1

Il livello fisico abilita/disabilita il modulo radio per risparmiare energia ed effettua anche la scelta del miglior canale di comunicazione, calcolando il rapporto segnale/rumore (SNR), in modo tale da ridurre la probabilità di errore durante la trasmissione. Infine modula e demodula i segnali nel ricetrasmettitore (Fig.2).

Lo strato fisico opera nella banda ISM (Industrial, Scientific and Medical) utilizzando tre possibili bande libere:

- 868-868,6 MHz: la banda utilizzata nella maggior parte dei paesi europei con una velocità di 20kbps e l’utilizzo di un singolo canale;

- 902-928 MHz: la banda utilizzata nel continente oceanico e americano, che offre una velocità di trasmissione dati di 40 kbps e 10 canali disponibili;

- 2400-2483,5: la banda utilizzata quasi in tutto il mondo con una velocità di trasmissione dati fino a 250 Kbps e 16 canali disponibili.

Il sistema di modulazione più diffuso è il DSSS (Direct Sequence Spread Spectrum) che utilizza le tecniche di BPSK (Binary Phase Shift Keying), QPSK (Quadrature Phase Shift Keying) e PSSK (Phase Silence Shift Keying).

La PDU (Protocol Data Unit, la struttura di dati) a livello fisico, come mostrato, è formato da una serie di campi:

- un preambolo formato di 32 bit, che ha lo scopo di sincronizzare il nodo destinatario;

- un ottetto (11100101) che funziona come delimitatore del frame iniziale;

- un campo che indica la lunghezza del payload (Physical Service Data Units) che può avere una lunghezza massima di 127 byte.

Il livello MAC (Medium Access Control): il livello 2

Il secondo livello (MAC) (Fig.2) offre servizi che supportano la creazione di una rete PAN (Personal Area Network), la gestione del beacon (un tipo di messaggio) e l’accesso al canale tramite il protocollo CSMA/CA (Carrier Sense Multiple Access/Collision Avoidance) [f]. Questo livello supporta algoritmi di crittografia basati su AES-128 per la sicurezza dei dati, gestisce la negoziazione e gli acknowledgement per la ritrasmissione dei dati in caso di errore ed infine calcola e verifica l’integrità della PDU. Può supportare reti con un massimo di 65.536 nodi utilizzando un indirizzamento fino a 16 bit. Al livello MAC esiste una struttura di dati chiamata superframe. Tale struttura è creata da un FFD ed è contenuta tra due messaggi chiamati beacon. I beacon contengono informazioni che possono essere utilizzate per la sincronizzazione dei dispositivi, per l’identificazione della rete, per descrivere la struttura del superframe e la frequenza ciclica della loro trasmissione. Il superframe è diviso in 16 intervalli di tempo (time-slots) di medesima dimensione e il frame del beacon viene trasmesso all’inizio e alla fine di ogni time-slot.

Esistono due tipi di superframe:

- senza GTS (Guaranteed Time Slot, Time Slot Garantito);

- con GTS.

Quando inviamo un superframe senza GTS, l’accesso al canale è regolarizzato dal protocollo CSMA/CA in cui ogni dispositivo deve competere con gli altri per assicurarsi l’accesso a un time-slot. Il momento della contesa per appropriarsi dello slot è chiamato CAP (Contention Access Period). Nelle applicazioni in cui è necessario assicurarsi che ogni nodo possa trasmettere, si utilizzano i superframes con GTS, in cui ogni nodo ha a disposizione fino a un massimo di sette time-slots. Questo periodo è chiamato CFP (Contention-FreePeriod). In questo periodo i nodi predeterminati possono solo trasmettere e accedere al canale, senza utilizzare il protocollo CSMA/CA [f].

Modalità di trasferimento dei dati

La trasmissione dei dati può avvenire in tre modi diversi, a seconda del dispositivo che invia i dati. La prima modalità si riferisce al trasferimento dei dati da RFD a FFD, il secondo da FFD a RFD e il terzo tra due RFD. Le prime due modalità possono essere utilizzate solo in una rete a topologia a stella, mentre tutte le modalità possono essere utilizzate per reti di topologia mesh (topologia a maglia).

Possiamo utilizzare due diversi meccanismi per la trasmissione dei dati:

- Beacon-Enable: trasmissione basata su beacon;

- Beacon-Disable: trasmissione non basata su beacon.

In una rete basata sui beacon, quando un RFD deve trasmettere i dati ad un FFD, attende il beacon e si sincronizza con il superframe. L’RFD trasmette i dati all’FFD che, opzionalmente, dopo averli ricevuti, invia un ACK di avvenuta consegna al dispositivo.

In una rete non basata sui beacon, quando un RFD deve trasmettere i dati all’FFD, semplicemente trasmette sul canale utilizzando il protocollo CSMA/CA [f]. In questo tipo di trasmissione, l’FFD può facoltativamente trasmettere un ACK dopo la ricezione dei dati. La trasmissione diventa più complessa quando un FFD deve comunicare con una RFD.

In caso di trasmissione con beacon, l’FFD indica la sua volontà di trasmettere verso l’RFD, il quale risponde attraverso una PDU chiamata MAC command, che è una conferma di ricezione dati. L’FFD, dopo aver ricevuto il MAC command, invia un ACK PDU e poi trasmette i dati. Al termine degli scambi di dati, l’RFD trasmette una conferma di fine trasmissione.

Se la rete non è basata su beacon, il trasferimento dei dati da FFD e RFD avviene nello stesso modo con l’eccezione che l’FFD memorizza i dati finché l’RFD non ha instaurato la connessione. In questa modalità ogni accesso alla rete è realizzato tramite il protocollo CSMA/CA [f].

Struttura dei frame al livello MAC

L’IEEE 802.15.4 definisce quattro tipi di frame generici:

- Beacon Frame: utilizzato per definire un superframe e coordinare la sincronizzazione tra RFD e FFD;

- Data Frame: con un payload massimo di 104 byte, trasporta i dati e fornisce altri servizi di packet-tracing ed il controllo dell’integrità della PDU.

- Frame ACK: fornisce una conferma della ricezione del pacchetto di dati;

- MAC Command Frame: consente meccanismi per il controllo e la configurazione dei dispositivi.

Riferimenti

- [a] Evans D. The Internet of things, how the next evolution of the Internet is changing everything, 2011. Cisco Internet Business Solutions Group (IBSG). White paper.

- [b] Xu LD, He W, Li S. Internet of things in industries: a sur- vey. IEEE Transactions on Industrial Informatics 2014; 10(4): 2233–2243.

- [c] Ericsson. More than 50 billion connected devices, 2011. Ericsson White Paper.

- [e] 802.15.4-2011: IEEE standard for local and metropolitan area networks—Part 15.4: low-rate wireless personal area networks (LR-WPANs), IEEE Std., 16 June 2011.

- [f] http://standards.ieee.org/about/get/802/802.11.html

A cura di: Crescenzio Gallo, Michele Perilli, Michelangelo De Bonis

Università di Foggia