L’attacco DDE e i rischi per le aziende

Nelle ultime settimane stiamo sempre più spesso leggendo notizie che riportano di attacchi che sfruttano la tecnologia DDE. Botnet che sfruttano l’attacco DDE. Ransomware che vengono distribuiti tramite l’attacco DDE.

Bene, fermiamoci un attimo e facciamo un po di chiarezza su questa tecnologia e su questa modalità di attacco.

Partiamo dalle basi, cos’è DDE?

DDE, acronimo di Dynamic Data Exchange (dall’inglese scambio dinamico dei dati), è un sistema di comunicazione interprocesso (IPC) introdotto per la prima volta nel 1987 con Windows 2.0.

Tale tecnologia e le sue funzionalità, sono state in gran parte soppiantate da OLE – Object Linking and Embedding. Tuttavia DDE è ancora utilizzato in alcuni ambiti per via della sua semplicità.

Come le macro, DDE è una funzionalità legittima di Microsoft Office e permette a due applicazioni in esecuzione di condividere un insieme di dati. Per esempio, si potrebbe creare un documento Word collegato ad un documento Excel in modo che i dati del primo si aggiornino automaticamente ogniqualvolta si apporta una modifica ai dati contenuti nel foglio di calcolo di Excel.

Come viene eseguito questo attacco?

Eseguire un attacco DDE è davvero molto semplice. Basta inserire all’interno del testo di un documento Microsoft Word la stringa per richiamare la feature DDE, {DDEAUTO}, seguita dal comando che si vuole far eseguire, il tutto all’interno delle parentesi graffe.

Può essere usato solamente in documenti Office?

No, non solo documenti office.

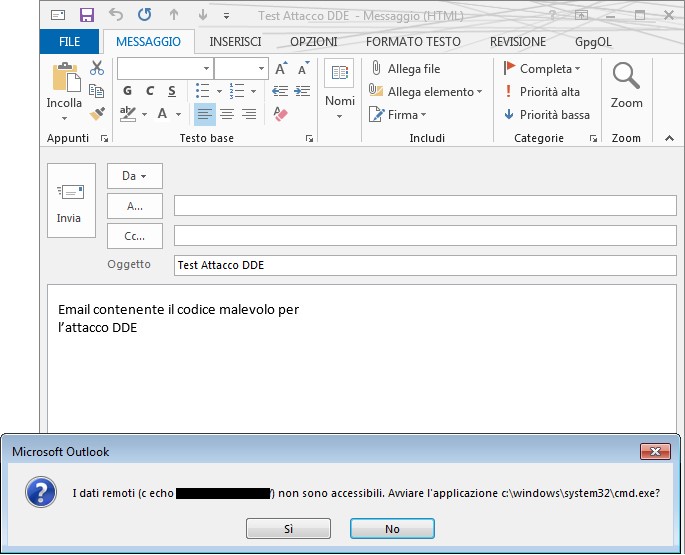

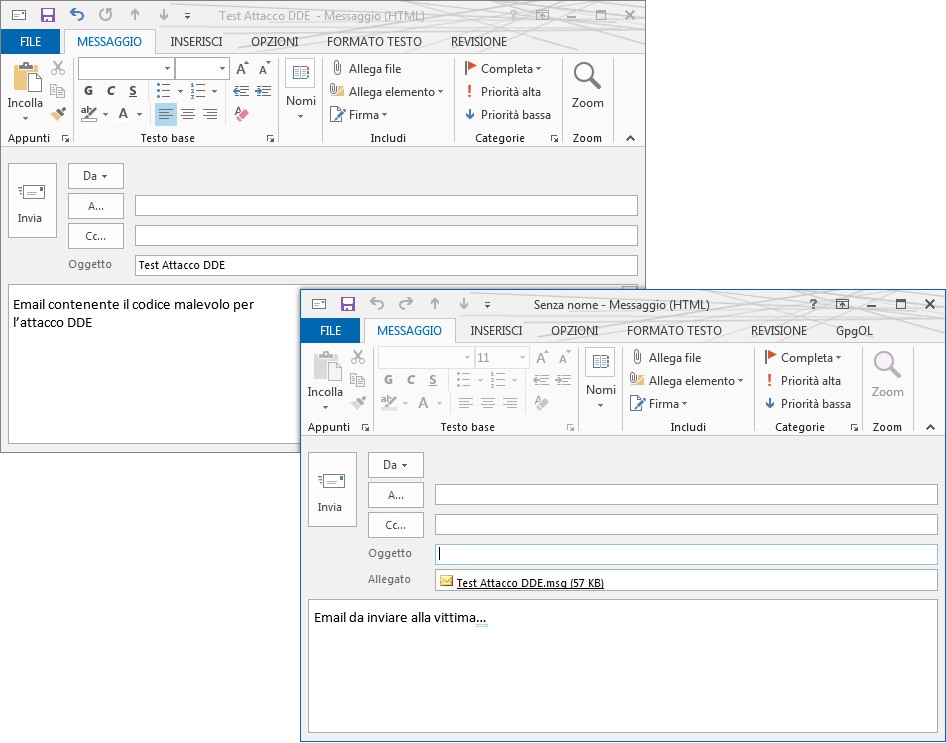

Questo attacco può anche essere condotto anche tramite Outlook, inviando in allegato ad un’email, un’altra email o un appuntamento, conosciuto come “calendar” in gergo aziendale.

Basta creare un contenuto formattato utilizzando il formato “Rich Text Format” (RTF) di Microsoft Outlook e inserire al suo interno il codice malevolo. L’ultimo passaggio sarà quello di allegare quanto appena creato ad una nuova email che abbia un titolo e un testo in grado di attirare l’attenzione della vittima e spingerlo ad aprirlo.

Cosa si può fare con questo attacco?

Si potrebbe usare la tecnologia DDE per:

- mandare il computer in Denial Of Service (DOS) facendo eseguire infinite istanze di uno specifico software fino alla saturazione delle risorse disponibili;

- mandare in esecuzione Software o script che potrebbero dare il pieno controllo del computer all’attaccante;

- scaricare un malware da usare per esfiltrare dati.

Come riconoscere un contenuto fraudolento?

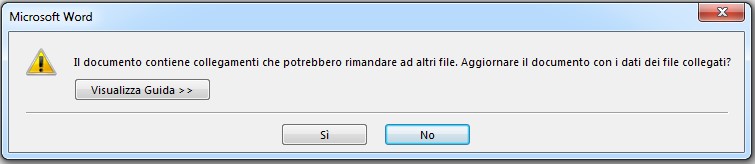

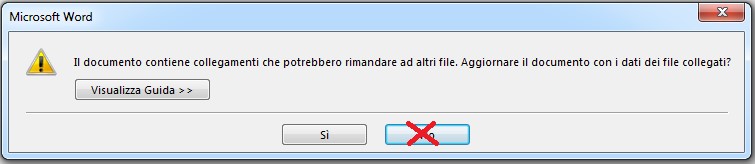

All’apertura del file viene visualizzato un messaggio di avviso con il quale si informa l’utente che il file ha contenuti esterni e si chiede conferma per proseguire.

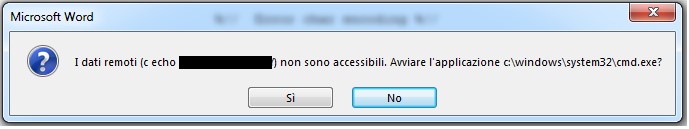

In caso di risposta affermativa, viene visualizzato un nuovo messaggio in cui si chiede se si vuole eseguire l’applicazione specificata. Questo può essere considerato come un avviso di sicurezza in quanto all’utente viene chiesto se si vuole davvero eseguire uno specifico comando/applicazione. Nell’esempio sotto riportato è “cmd.exe”.

Tuttavia occorre notare che, con una corretta modifica alla sintassi del codice malevolo, l’informazione relativa all’esecuzione del comando può essere nascosta o omessa.

Come difendersi?

Nel momento in cui viene visualizzato il messaggio che informa l’utente che il file ha contenuti esterni, facendo clic su “No” si arresta il tentativo di attacco.

Ci si può difendere meglio impostando la visualizzazione di tutti i messaggi in formato testo, indipendentemente dal formato in cui questi sono stati inviati. Tuttavia occorre sapere che tale modifica comporta la disattivazione di tutte le formattazioni, i colori e le immagini delle email in ingresso e di conseguenza la mancata visualizzazione di alcuni contenuti.

Perchè questo nuovo attacco?

I cyber criminali stanno iniziando ad usare la tecnologia DDE perché è diversa dalle macro e perchè sono sempre alla ricerca nuovi modi per cogliere in inganno la vittima. Da anni stiamo assistendo ad attacchi basati sulle macro ma fortunatamente è possibile disabilitare tale tecnologia e quindi impedire che un contenuto malevolo venga eseguito automaticamente all’apertura del file.

Questa nuova modalità, seppure con diversi limiti dettati dall’interazione con l’utente, potrebbe condurre una persona poco esperta o poco attenta a pensare che sia un errore verificatosi durante l’apertura del file.

Nell’ultima settimana l’uso di questa modalità di attacco è cresciuta esponenzialmente grazie al fatto che non bisogna inviare in allegato all’email documenti di Microsoft Office o PDF, ma basta allegare un’altra email o un “calendar”.

A cura di: Giuseppe Brando

Dottore in Ingegneria Informatica, ha trasformato la passione per la sicurezza informatica nella sua attività professionale.

Durante il periodo universitario ha costruito forti competenze nello sviluppo software. Ha ampliato la sua conoscenza e le sue competenze lavorando in aziende di primaria importanza e svolgendo attività di Incident Response, sistemista in ambito Security, Penetration Test, Source Code Review, Malware Analysis e Code Reverse Engineering.

Esperto in attività di Open Source Intelligence (OSINT), attualmente si occupa di Cyber Threat Intelligence con l’obbiettivo di individuare preventivamente le minacce, studiare le tattiche, le tecniche e le procedure (TTP) usate durante gli attacchi e il modus operandi dei Cyber criminali.

Collabora a programmi di Bug Bounty tramite i quali ha ricevuto diversi riconoscimenti per le vulnerabilità individuate e conduce inoltre attività di formazione sulle tematiche legate alla Cyber Security e investigazione su eventi Cyber.