Peculiarità delle perquisizioni dirette alla ricerca di evidenze informatiche. L’individuazione.

Vorrei dare inizio alla redazione di una serie di articoli dedicati alle peculiarità delle perquisizioni dirette alla ricerca di evidenze informatiche. Anche se molti tratti le accomunano a quelle tradizionali quelle cosiddette informatiche presentano diverse caratteristiche di cui l’operatore dovrebbe tener conto o che quantomeno dovrebbero costituire un momento di particolare attenzione e valutazione nella predisposizione ed esecuzione dell’incombente.

Nonostante le modifiche apportate dalla legge 48/2008[1], che ha introdotto importanti modifiche nel campo dell’informatica forense, le peculiarità e caratteristiche di questa tipologia di perquisizioni, appaiono tutt’altro che ben definite e risolte, tanto da farmi ritenere che un singolo articolo non avrebbe avuto sufficiente spazio per i necessari approfondimenti e le opportune riflessioni.

Per ragioni di sintesi, nel prosieguo parlerò in genere di “perquisizioni” ricomprendendovi sia quelle operate ai sensi e per gli effetti dell’art. 247 e seguenti c.p.p. sia quelle previste dallo stesso codice all’art. 352. Ossia le perquisizioni cd. “delegate” e quelle cd. “d’iniziativa”.

Non è mia intenzione procedere ad un analisi giuridica circa le loro finalità, oggetto e modalità di esecuzione, ma comprendendo entrambi gli “istituti” vorrei, appunto, tracciare un elenco delle peculiarità che contraddistinguo particolarmente, quelle dirette alla ricerca di evidenze informatiche, comunemente chiamate “perquisizioni informatiche[2]”, dalle altre.

Prima di addentrarmi in quelle che a mio parere sono le peculiarità di spicco, un rapido, ma doveroso accenno, alle modifiche apportate dalla L. 48/2008 ai due articoli summenzionati:

art. 247

… omissis

1 -bis. Quando vi è fondato motivo di ritenere che dati, informazioni, programmi informatici o tracce comunque pertinenti al reato si trovino in un sistema informatico o telematico, ancorché protetto da misure di sicurezza, ne è disposta la perquisizione, adottando misure tecniche dirette ad assicurare la conservazione dei dati originali e ad impedirne l’alterazione.

… omissis …

art. 352

…omissis…

1-bis. Nella flagranza del reato, ovvero nei casi di cui al comma 2 quando sussistono i presupposti e le altre condizioni ivi previsti, gli ufficiali di polizia giudiziaria, adottando misure tecniche dirette ad assicurare la conservazione dei dati originali e ad impedirne l’alterazione, procedono altresì alla perquisizione di sistemi informatici o telematici, ancorché protetti da misure di sicurezza, quando hanno fondato motivo di ritenere che in questi si trovino occultati dati, informazioni, programmi informatici o tracce comunque pertinenti al reato che possono essere cancellati o dispersi. (1).

… omissis

L’individuazione

Uno dei primi problemi che si devono affrontare all’atto di una perquisizione è l’individuazione dei “target” ovvero (mi sia concessa la sintesi) dei dispositivi da sottoporre a controllo; o ancora gli apparati da “attenzionare” e che saranno oggetto di particolari attività di esame e ricerca. L’operazione tutt’altro che facile e sovente sottovalutata si risolve purtroppo, spesso, nel concentrare vicino alla persona deputata ad eseguirvi “tecnicamente” la perquisizione, tutti i potenziali “target”, tralasciando (fattore di determinante e strategica importanza) una minuziosa ed attenta descrizione del luogo preciso di rinvenimento dello stesso. Il luogo di rinvenimento, accompagnato da un “analisi ambientale” capace anche se solo in via prognostica di attribuire l’utilizzo del dispositivo ad una o più persone presenti in loco, o meglio capace di identificarne anche solo in via presuntiva l’utilizzatore, è un elemento importantissimo, soprattutto nella considerazione che chi procede alla perquisizione potrebbe poi non essere la persona deputata alla successiva analisi dello stesso “target”.

Volendo dire meglio, potremo porre l’attenzione sul fatto che chi procede poi all’analisi forense del “target” (personale specializzato, consulente della Procura, etc.) non sempre ha la possibilità di partecipare materialmente ed in prima persona alla perquisizione. In tal caso la mancanza di un indicazione e descrizione precisa del luogo di rinvenimento, accompagnata da una prognosi sui potenziali utilizzatori sono elementi che se non indicati all’atto della perquisizione in apposito verbale, da chi vi ha partecipato, potrebbero poi impedire una serie di presunzioni, considerazioni e valutazioni, conseguenti all’analisi forense.

Tali carenze nei casi più complessi possono costituire una grave lacuna oggetto di specifica osservazione e lamentela in sede dibattimentale, a cura delle parti interessate. Mi permetto a tal proposito di rammentare che la responsabilità penale nel nostro ordinamento è personale! E pertanto è importante all’atto dell’individuazione procedere, laddove possibile, anche alla determinazione dei potenziali utilizzatori/autori della condotta incriminata.[3]

L’indicazione dell’esatta collocazione del target permetterà anche di valutarne l’accessibilità ad una o più persone ed ancora l’effettuazione di rilievi fotografici potrà poi aiutare il personale cui verrà demandata “l’analisi dei dati” di apprendere ulteriori elementi, spesso strategici, per le sorti dell’indagine e sottovalutati al momento dell’effettuazione dell’operazione di polizia giudiziaria. Si pensi in particolare a quei casi in cui il “target” non risulta protetto da password o da altre tutele anche fisiche (per esempio un pc chiuso a chiave in una stanza a cui hanno accesso solo determinate persone, o pc in un luogo in cui vengono monitorati gli accessi fisici anche con altri sistemi quali telecamere a CC ) ed ancora all’importanza degli elementi presenti nei rilievi fotografici relativi alla posizione ed elementi di contorno al “target” nella costituzione di una “libreria” di termini per un eventuale attacco bruteforce-password. Le foto del “target” permettono di apprendere la presenza di elementi libri, poster, gadget che possono aiutare a creare una libreria di password circoscritta agli interessi del soggetto, desumibili da questi “oggetti”. O ancora per determinarne le abitudini e caratteristiche dell’utilizzatore (es. posizione/collocazione del mouse nelle determinazione se l’utilizzatore è destro o mancino), insieme ad altri rilievi antropometrici che possono rivelarsi utili per l’individuazione del responsabile.

Altro problema che attiene l’individuazione del target è rappresentato dall’attuale “proliferazione” di dispositivi digitali e quindi di potenziali “bersagli” da attenzionare attraverso la perquisizione. L’accenno è al cosiddetto IoT (Internet of Things) pur non costituendone l’unica causa. Oggi assistiamo ad una continua proliferazione di dispositivi digitali, che in maniera più o meno diretta e facile permettono la scrittura, trasmissione, cancellazione e conservazione di dati digitali. Molti autori tentano elencazioni più o meno aggiornate dei dispositivi digitali presenti sul mercato, ma per far comprendere l’entità del problema preferisco affidarmi all’attenzione di ciascuno di noi, fermiamoci a riflettere per un attimo su ciò che ci circonda. Ora, se tutti abbiamo ben presente che la perquisizione informatica interesserà PC-Desktop, NAS, Notebook, Netbook, Tablet, Smartphone, Hard-Disk, Pen Drive, etc., non altrettanto consideriamo che molti di noi oggi possiedono (mi si perdoni la generalizzazione ma non ho trovato altre sintesi “suggestive”) auto-intelligenti, elettrodomestici-intelligenti, giocattoli-intelligenti, accessori-intelligenti e etc-intelligenti; dove “intelligenti” spesso se non sempre, fa riferimento a qualcosa di digitale e, di conseguenza, potenziale oggetto di una perquisizione informatica. In sintesi oggi si sono moltiplicate a dismisura le possibilità di nascondere dati digitali. In tale contesto, pur senza considerare (mi si riperdoni la sintesi ma so di essere letto da addetti alla materia) il mondo del “cloud”, al quale andrà dedicato uno specifico articolo, appare evidente come l’operatore di polizia giudiziaria oggi si trovi più che mai alla ricerca dell’ago nel pagliaio, formula di sintesi antica, ma che a mio modo di vedere esprime bene l’attuale contesto[4]!

In tale contesto il primo problema allora è rappresentato da un’attenta individuazione di tutti quei dispositivi che potrebbero contenere elementi oggetto della nostra ricerca. L’operazione è tutt’altro che agevole e semplice e ciò, essenzialmente, per le seguenti ragioni:

1) l’inarrestabile proliferazione digitale vede ormai l’affacciarsi pressoché quotidiano di nuovi dispositivi quasi sempre accompagnati da elevati ed affinati sistemi di sicurezza che se da un lato assicurano un’efficace tutela dei dati, dall’altra rendono sempre più complicato, il lavoro degli investigatori;

2) vi è poi la constatazione che il continuo affacciarsi di nuovi dispositivi non è sempre accompagnato da immediate soluzioni tecnico-informatiche capaci di approcciarsi efficacemente e nel rispetto delle norme, ovvero “best pratices” ai dati contenuti negli stessi. In sintesi le soluzioni tecnico-informatiche capaci di svolgere una “perquisizione” sul dispositivo segnano il passo rispetto la loro genesi ed evoluzione. Si considerino le crescenti difficoltà legate all’effettuazione delle più elementari operazioni legate all’effettuazione di una perquisizione informatica (preview, e individuazione del dato; di estrazione e copia ne parlerò prossimamente!), rispetto l’introduzione dei più recenti dispositivi (su tutti … gli smartphone, ma senza dimenticare l’IoT. e la miriade di gadget- intelligenti);

3) non ultimo, siamo ormai circondati da decine e decine di dispositivi digitali più o meno personali che riempiono le nostre abitazioni, uffici e luoghi in cui viviamo, questo comporta oggi la necessità di una scelta da parte dell’operatore circa i dispositivi da perquisire. Per esprimere questo concetto mi sia permesso un parallelo con le perquisizioni tradizionali. In quest’ultime talvolta vi è la necessità di sfondare muri, abbattere pareti, smontare mobili, elettrodomestici etc. ed ancora procedere a ricerche attraverso apparecchiature particolari (body scanner, sonde, etc.); tuttavia tali necessità non rappresentano certo l’ordinarietà, dove la perquisizione a seconda dell’oggetto ricercato, si limita a più elementari ricerche ed operazioni che non richiedono i precedenti approfondimenti.

Oggi data la proliferazione dei dispositivi l’ovvia conseguenza, nella considerazione che tutti “possono” contenere dati digitali, consiglierebbe di procedere ad una perquisizione di tutti quelli che vengono rinvenuti sul luogo delle operazioni, senza escluderne alcuno (fate il gioco del divano … nota 4 a piè di pagina). Tuttavia ciò appare improbo sia per motivi di tempo, sia per motivi legati all’impossibilità di procedervi nell’immediatezza, ed anche il sequestro, riservando ad altro momento una più approfondita perquisizione, non è sempre possibile. Per un approfondimento su questi aspetti rimando per chi non lo avesse già letto ad un altro mio articolo di approfondimento e riflessione[5].

Ne consegue che solo l’esperienza e le tecniche patrimonio di ciascun investigatore possono permettere, attraverso una “analisi di contesto” di restringere il campo dei possibili target solo a quei dispositivi che per il particolare “contesto d’indagine” risultano più probabilmente contenere i dati digitali ricercandi.

A conforto di questa tesi vi è che il medesimo dato digitale anche in virtù di un’elevata “proliferazione di dispositivi digitali” oggi si trova spesso contemporaneamente su più dispositivi, si pensi ai backup degli smartphone che oltre in “Cloud” vengono talvolta conservati anche su PC e Notebook, spesso anche all’insaputa dello stesso utente o ancora alla posta elettronica ove anche la cd. Webmail, attraverso i client viene a trovarsi scaricata anche su altri dispositivi; ed ancora alle nostre abitudini che oggi ci portano a fare copie di copie di files nel timore di perderli, facendoci spesso perdere “il conto” di quante copie ne abbiamo in giro.

Di contro, nulla vieta che un singolo ed unico dato digitale venga conservato in un singolo dispositivo abilmente occultato e questo è l’elemento che “sconforta” la tesi!

Cosa potrebbe aiutarci a soluzione del problema?

Ritengo che una buona “analisi di contesto”[6] azione purtroppo non da tutti adeguatamente apprezzata e valutata, al pari del “profiling” utilizzato per restringere la cerchia dei sospetti, possa aiutare non poco ad uscire da questo problema. Un adeguato “breafing operativo” nel corso del quale indicare con precisione l’oggetto della ricerca, abitudini e conoscenze informatiche del soggetto (se note o apprendibili magari attraverso un buon OSINT), unitamente ad ogni altro dato o notizia spesso dai più sottovalutato ma che per l’investigatore informatico possono invece essere talvolta strategiche, per esempio: ha un Iphone; ha un Android; in azienda usano BlackBerry; il condominio ha la “fibra”; non usa le mail ma Telegram! Etc.etc.; potrebbe mitigare il problema indirizzando gli investigatori verso quei dispositivi ritenuti di maggior interesse per svariati motivi che qui non si possono sintetizzare né tipizzare, atteso che si parla di “analisi di contesto” ed ogni contesto lo è a sé.

Tuttavia appare sempre più necessaria un’analisi di tal specie. Viceversa come già detto la proliferazione dei dispositivi oggi rende “pleonastico” parlare di perquisizione informatica anche solo dei dispositivi informatici mediamente presenti in una abitazione.

Di qui non nasce lo sconforto, per l’operatore di polizia, ma un rinnovato “modus operandi” di approcciare nel corso delle perquisizioni informatiche i dispositivi digitali. Solo una continua formazione (ribadisco continua … ed è già in ritardo…) può informare gli operatori circa le più recenti novità in materia di dispositivi digitali e loro caratteristiche, permettendo così a ciascun operatore al di là delle proprie capacità e passioni di saper riconoscere dopo un’adeguata “analisi di contesto” e “profilo” del soggetto, quali di questi dispositivi possono costituire il contenitore privilegiato dei dati ricercandi, ovvero quel dispositivo e quei dispositivi che devono essere particolarmente attenzionati nel corso della perquisizione.

Sarà un sogno di “mezza estate”! Ma taluni modus operandi efficaci in un recente passato (prendete tutto!) oggi segnano il passo dinanzi a dispositivi digitali, sempre più sicuri, piccoli, complicati e purtroppo sempre più spesso con capacità di “storage” dei dati ormai inarrestabili.

La speranza quindi è quella di affiancare a tecniche informatiche e strumenti di ricerca sempre più evoluti anche sane e mai trascurate tecniche tradizionali d’indagine, che se un tempo si traducevano in un successo, grazie all’affinamento, esperienza e preparazione dell’operatore, ancora oggi possono dire la loro, quantomeno per quanto concerne quella delicata ed importante fase operativa che è l’individuazione dei target.

NOTE

- [1] http://www.csigbologna.it/referenze/giurisprudenza/la-legge-48-2008-a-dieci-anni-dalla-pubblicazione/

- [2] https://www.bit4law.com/glossario-informatica-forense/perquisizione-informatica/

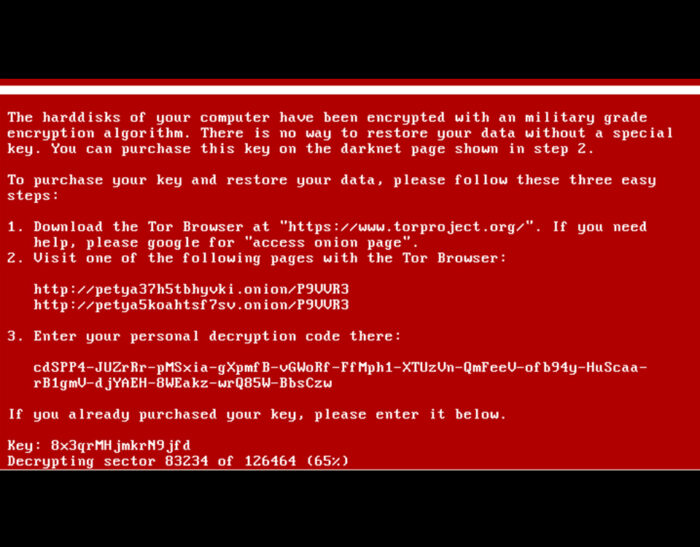

- [3] Si pensi ai casi di pedopornografia, che vedono coinvolto un PC utilizzato in modo promiscuo da più da persone e privo di idonee misure di sicurezza. Ed ancora ai numerosi casi di reati perpetrati attraverso le cd. BOTNET all’insaputa dell’utente utilizzatore del cd. ZOMBIE; ed anche quei reati informatici che richiedono l’individuazione di un IP ferme restando le difficoltà legate a VPN, PROXY, rete TOR etc. etc.

- [4] Mi cimento spesso in questo esercizio, mi siedo in salotto e mi guardo intorno cercando di fare un censimento di tutti i potenziali luoghi in cui potrei occultare files, poco dopo mi addormento! E ad oggi non ho ancora esaurito l’elenco. Sono arrivato a : TV SMART, Tablet Android da divano, WII (sono antico non ho la PlayStation), Cornice Digitale con le foto del matrimonio, Stick TV ANDROID, l’HD portable con le foto di famiglia, …e non solo! Etc. Etc ….sono certo che mi avete capito e forse avete anche riso.

- [5] https://www.ictsecuritymagazine.com/articoli/bit-stream-image-dellintero-supporto-digitale-ieri-oggi-domani/

- [6] In tale definizione vi si ricomprende ogni utile valutazione preliminare all’intervento che permetta attraverso un analisi e studio del contesto operativo di riferimento (reato, mezzi utilizzati, personalità del potenziale autore, ambiente, probabili dispositivi digitali coinvolti nella condotta, tipologia di rete, conoscenze informatiche del potenziale autore ed ogni altro elemento conosciuto) di pervenire ad una “selezione” dei dispositivi meritevoli di particolare attenzione ovvero che dovranno essere sottoposti con maggior precisione e cura ad una approfondita perquisizione.

A cura di: Pier Luca Toselli

Sono un ufficiale di polizia Giudiziaria che ha maturato un'esperienza ormai trentennale nel settore della sicurezza e delle investigazioni, con specifico riferimento negli ultimi 8 anni alla digital forensic per la quale ho conseguito la qualifica di Computer Forensic e Data Analysis . L'esperienza ha anche permesso di consolidare ed affinare una solida preparazione tecnico-giuridica sia nel settore delle investigazioni in genere sia in quello più prettamente informatico. Sono stato docente nell’ambito del Master Executive di II livello in Criminologia e Cyber Security – Modulo 7: Lotta al Crimine organizzato (Master Sida - Fondazione INUIT Tor Vergata).