Resilienza cyber e continuità operativa: 7 domande di autovalutazione e 7 suggerimenti pratici per una Business Impact Analysis efficace

La resilienza cyber, un tema caldissimo e molto attuale, non nasce certamente oggi, ma è trattata con sempre maggiore insistenza e preoccupazione in seguito all’emissione del nuovo GDPR (General Data Protection Regulation), che entrerà in vigore il 25 maggio 2018. Il regolamento, teso a rafforzare il livello di protezione dei dati personali dei cittadini europei, si applicherà a chiunque gestisca dati personali nell’Unione Europea, anche se operante da territori esterni alla UE. Il tema del furto e della divulgazione illecita dei dati riguarderà quindi tutte le società, grandi o piccole che siano e operanti in qualsiasi settore.

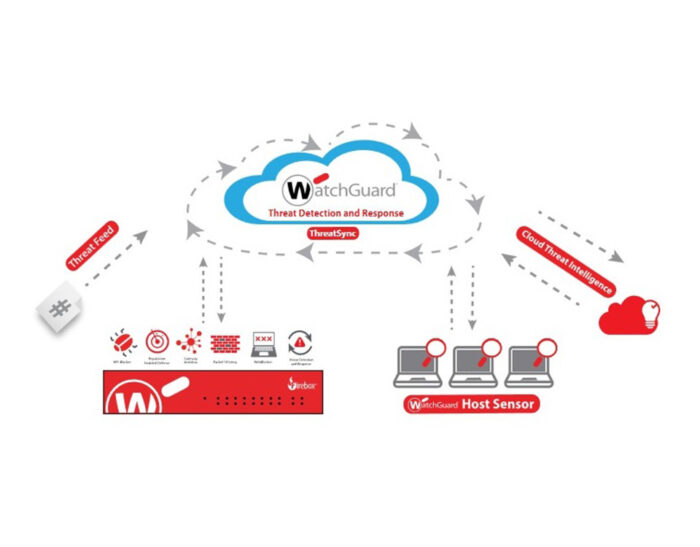

Così, mentre l’ICT sta innalzando barriere e difese tecnicamente avanzate, altri attori aziendali si occupano (o dovrebbero occuparsi) del fattore umano, sensibilizzando i dipendenti sull’importanza di ogni aspetto nella gestione dei dati personali: la riservatezza delle password, i rischi di divulgazione dei dati, come comportarsi in caso di furto o perdita di dati, ecc. Ogni soluzione tecnica che implementiamo o implementeremo per difenderci è sacrosanta, tuttavia nessuno può dichiararsi davvero resiliente se non ha messo in pratica anche i principi fondamentali della continuità operativa.

A mio avviso, la tecnologia sempre più sofisticata e i crescenti investimenti nella difesa cyber hanno creato nel Top Management l’ingiusta convinzione che l’azienda, grazie alle sole soluzioni informatiche, sia presidiata e garantita dagli attacchi cyber al 100%. E che quindi non ci sia bisogno di fare altro. Se però si sottovalutano gli altri aspetti del management, altrettanto cruciali nella gestione dei rischi cyber, questo potrebbe generare un grande paradosso: da una parte i sistemi all’avanguardia, dall’altra una cultura di continuità pari a zero, e il risultato è un’organizzazione ancora più sensibile agli incidenti cyber.

A questo proposito, vorrei insistere su una questione che sta a cuore ai professionisti della Business Continuity. Sappiamo tutti molto bene che la difesa tecnologica da sé non è sufficiente. Gli White Hacker ci insegnano che nessun software o anti-virus può garantire al 100% l’impenetrabilità dei nostri database. Dobbiamo di conseguenza mettere in conto una profonda e quasi ossessiva formazione del nostro staff sul comportamento da tenere nella gestione dei dati personali e sulle procedure da seguire per garantirci continuità anche nel caso di un incidente cyber.

Un primo passo per valutare la nostra preparazione in materia di continuità operativa è porsi le seguenti 7 domande:

- avete considerato l’analisi di impatto di un eventuale attacco?

- avete effettuato una valutazione dei rischi e delle minacce sui vostri prodotti/servizi/ processi/attività prioritarie, elencando tutti i vostri singoli punti di cedimento e le concentrazioni inaccettabili di rischio?

- avete studiato un piano di crisi specialistico per gli attacchi cyber?

- avete un piano di comunicazione per i vostri clienti se i loro dati finiscono in mare aperto?

- sapete cosa fare in caso di una richiesta di riscatto?

- avete pre-selezionato gli esperti cyber che vi possono aiutare in caso di evento critico?

- avete qualcuno nel vostro staff certificato in Business Continuity?

Se avete risposto no alla maggior parte delle domande qui sopra, allora forse dovreste ricalibrare i vostri investimenti in termini di tempo e risorse nella Business Continuity della vostra organizzazione.

Chi ha esperienza di Sistemi di Gestione della Continuità Operativa avrà sicuramente familiarità con tutti gli argomenti toccati: ha già la cultura e la preparazione per analizzare gli impatti (le conseguenze) di un incidente cyber, progettare le soluzioni e affidarsi a piani specialistici che indicheranno, ad esempio, come la comunicazione dovrà gestire l’evento, come il settore commerciale gestirà le domande dei clienti, come il Top Management reagirà alla crisi, ecc.

Invece, chi non pratica regolarmente la Business Continuity a livello avanzato, si sarà forse cimentato a usare solo alcuni strumenti della stessa, ma senza la sequenza logica di implementazione che i professionisti di BC conoscono bene. Ad esempio, mai come in questi tempi ho sentito molti ICT Manager discutere della necessità di effettuare le Business Impact Analysis (BIA) per dare priorità ai processi critici ICT.

La BIA è una parte fondamentale del Sistema di Gestione della Continuità Operativa, potremmo definirla il fondamento logico della Business Continuity; senza una BIA di qualità, difficilmente riusciremmo a dare un senso compiuto alle richieste di investimento del business. Ma la BIA è solo una parte dell’intero programma di gestione della continuità di un’organizzazione, e va inserita all’interno della giusta sequenza logica di implementazione perché sia fatta veramente bene.

Di seguito cercherò di dare alcuni suggerimenti utili per fare un’analisi corretta e evitare gli errori più comuni:

- Non formulate BIA per conto terzi

L’analisi di impatto deve essere effettuata dai titolari dell’attività (process owners). Nessun altro è in grado come loro di pronunciarsi sugli impatti. L’analisi può essere coordinata da un Business Continuity Manager (sperando che in azienda esista e abbia un mandato chiaro), ma il suo ruolo si deve limitare a facilitare, stimolare riflessioni, effettuare challenging, evidenziare incoerenze tra le varie BIA. Mai può avere il ruolo di compilazione della BIA per conto del process owner.

- Effettuate un’analisi oggettiva, dimenticando la vostra affezione al processo

Per essere oggettiva, l’analisi deve avere un modello ben definito. Il disegno del template di BIA è la parte più difficile, dato che tutte le categorie di impatto devono essere predefinite, pre-autorizzate e avere natura qualitativa o quantitativa a seconda della tipologia di impatto sotto analisi (per l’impatto economico essa sarà sempre quantitativa, ma non possiamo dire lo stesso per l’impatto reputazionale).

Inoltre, i ranking per definire le soglie di tollerabilità dell’interruzione (parliamo di RTOs – obiettivi di tempo di recupero e RPOs – obiettivi di punto di recupero dei dati, non dell’MTPD – massimo periodo tollerabile dell’interruzione) devono essere prestabiliti con una quantificazione e qualificazione precisa e ampia, sottraendo al giudizio soggettivo la possibilità di avere dati non comparabili e risultati mediocri.

- Resistete all’impulso di considerare le probabilità o lo scenario di un evento

La BIA si conduce pensando al Worst Case Scenario (scenario peggiore possibile) e considerando ogni evento come accaduto. Non esiste probabilità nella BIA. Ogni volta che, durante l’analisi, siete condizionati dal concetto di probabilità effettiva di avere un’interruzione, questo potrebbe influire negativamente sulla vostra capacità di valutazione degli impatti; se proprio non riuscite a staccarvi dal concetto di probabilità, fate l’analisi pensando al 100% di possibilità di interruzione. L’analisi di impatto si posiziona dopo l’interruzione e ne analizza le conseguenze, senza prefigurarsi uno scenario (né tantomeno le soluzioni già messe in atto). In tal modo registreremo l’esigenza del business di recuperare sia l’operatività, sia i dati senza preoccuparsi di quanto sia successo.

- Durante l’analisi non pensate alle soluzioni

Quando rilevate un problema, è istintivo pensare subito in questa fase a quale soluzione applicare, ma questo approccio non è produttivo. Le soluzioni si applicheranno in una fase successiva, dopo avere finito tutte le analisi di impatto sui processi critici, operando in sinergia e coinvolgendo i migliori esperti.

- Non cercate le “vulnerabilità” nei processi

Mi capita spesso di vedere che le BIA sui processi includono considerazioni quali “la percezione della vulnerabilità”. Si tratta di un retaggio del Risk Management (disciplina complementare ma distinta dalla Business Continuity). Peraltro, gli standard internazionali di riferimento (ISO 22301, ISO 22317, ISO 31000, ecc.) non menzionano mai la parola “vulnerabilità”. Non chiederei mai a un titolare di processo la sua percezione di vulnerabilità, perché ciò darebbe adito a interpretazioni soggettive e quindi imprecise. Nella Continuità Operativa si conduce un’analisi delle minacce sui processi critici, partendo dalle minacce note (basate sull’esperienza) per arrivare alle concentrazioni inaccettabili di rischio e ai singoli punti di cedimento. Il parere del process owner sulla vulnerabilità del processo non fa parte della Business Continuity.

Sebbene il commento possa sembrare una questione di mera semantica, l’allineamento del linguaggio è fondamentale per la comprensione dei corretti principi di continuità operativa e per la puntuale assunzione di responsabilità da parte dei process owner.

- L’analisi dei requisiti di continuità (parte importantissima della BIA) non può essere solo quantitativa

Accertatevi che l’analisi dei requisiti di continuità sia sempre anche qualitativa. Ad esempio, nell’analizzare le risorse necessarie (sia umane che di attrezzature, tecnologia, ecc.) per continuare l’attività, non ci si può fermare al loro numero (3 persone, 3 PC, 1 cellulare, ecc). Bisogna domandarsi nello specifico quali persone, quali competenze, quali poteri di firma e quali applicativi nel PC e nel cellulare.

- Formatevi e fate formazione di Business Continuity

La pratica è buona cosa, ma se volete avere padronanza della materia e considerarvi “esperti” dovete studiare le best practice e frequentare corsi adeguati. Nello scegliere il corso, guardate bene il curriculum del docente, per evitare che la materia vi sia trasmessa da qualcuno che ne sa meno di voi.

Buona business continuity a tutti!

A cura di: Gianna Detoni

Gianna Detoni, Presidente PANTA RAY e BCI Global Industry Personality 2017

Con un passato nella gestione della Risk Resilience in JPMorgan Chase, Gianna Detoni è Presidente e Fondatrice di PANTA RAY, società leader nella consulenza e formazione in ambito continuità e resilienza.

È considerata uno dei massimi esperti internazionali in queste materie. Per questa ragione il Business Continuity Institute (BCI) l’ha eletta ‘Global Continuity & Resilience Industry Personality of the Year 2017’.

Nel ruolo di BCI Approved Instructor, ha dato un importante contributo alla realizzazione dell’attuale edizione delle Good Practice Guidelines del BCI, il testo di riferimento per i professionisti di continuità e resilienza.

Inoltre, Gianna è spesso ospite di importanti conferenze e tavole rotonde internazionali come esperta nelle tematiche di sua competenza.