I rischi di sicurezza della “registration fatigue”

Le applicazioni cloud giocano oramai un ruolo fondamentale nelle nostre attività personali e professionali. Ogni giorno, che ne siamo consapevoli o meno, accediamo a decine di servizi cloud, dove riponiamo i dati di ogni tipo: dall’anagrafica dei clienti alle foto di famiglia.

Netskope ha coniato per questo fenomeno, la definizione di “Cloud Data Sprawl”, e pochi semplici numeri ne riassumono la portata: un’organizzazione con un numero di dipendenti compreso tra 500 e 2000 utenti, usa in media 1558 applicazioni cloud al mese, il 9% delle quali (corrispondente a 138) sono utilizzate per caricare, creare, condividere o immagazzinare dati. E naturalmente il numero di applicazioni cloud utilizzate in ambito aziendale, aumenta all’aumentare del numero di dipendenti salendo a 204 applicazioni per quelle organizzazioni con un numero di dipendenti compreso tra 2000 e 4000; e 326 applicazioni per le organizzazioni con oltre 4000 dipendenti.

Questa crescita esponenziale nel numero delle applicazioni utilizzate, aumenta considerevolmente l’esposizione degli utenti ad attacchi di phishing, sia in ambito personale che in ambito aziendale, con la differenza che se da un lato i rischi per gli account personali sono la conseguenza di un comportamento superficiale da parte dell’utente (ad esempio la registrazione imprudente ad un servizio cloud per una necessità contingente, che si dimenticherà subito dopo), i rischi per gli account aziendali nascono involontariamente dall’organizzazione stessa che adotta continuamente nuovi servizi cloud (o sostituisce gli esistenti). Un processo che se non correttamente governato, crea involontariamente confusione e security fatigue per l’utente.

Facciamo due esempi…

In ambito aziendale, i neoassunti sono quelli a maggior rischio, dal momento che debbono effettuare l’onboarding a molteplici applicazioni cloud. È possibile che abbiano già utilizzato alcune app in esperienze lavorative passate; tuttavia, nella maggior parte dei casi si troveranno a registrarsi in nuovi servizi che richiedono di norma la conferma via mail. In ambito aziendale si utilizzano decine di servizi per ogni scopo (dalla posta alle applicazioni office, dalla gestione delle risorse umane, alla visione dei feed sui social network) per cui se il processo non è ben gestito dall’organizzazione, e le informazioni di registrazione delle app non sono chiare, si può creare per l’utente uno stato di confusione con implicazioni pericolose in termini di sicurezza. Un utente scrupoloso, preso alla sprovvista da molteplici richieste di servizi cloud di cui fino a qualche istante prima ignorava l’esistenza, richiederà continuamente ai propri colleghi delucidazioni sulla legittimità della richiesta. Potete facilmente immaginare le implicazioni in un mondo dove l’utente interagisce quotidianamente con decine di applicazioni cloud: nel migliore dei casi l’utente finirà con il tempestare di richieste i propri colleghi di sicurezza (e non solo) aggiungendo stress e sovraccarico non richiesto nell’ambiente di lavoro. Nel peggiore dei casi si troverà a confermare pedissequamente tutte le richieste, aumentando drammaticamente il rischio di cadere vittima di phishing (e se consideriamo il numero di applicazioni enterprise compromesse recentemente, il rischio è tutt’altro che remoto).

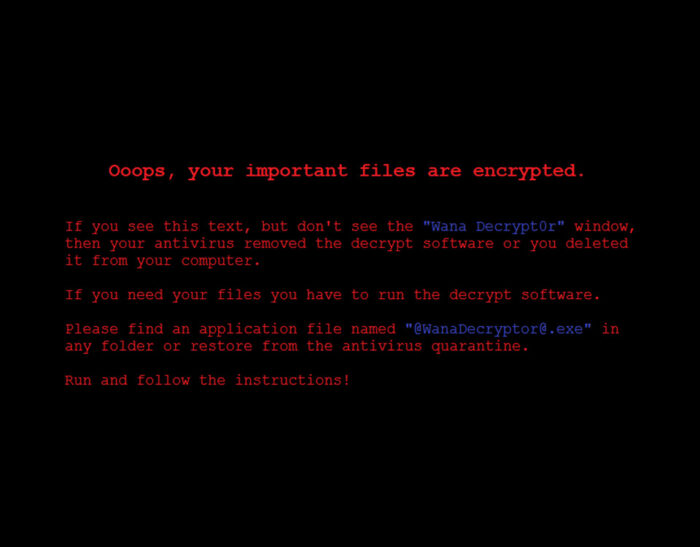

E ovviamente lo stesso rischio esiste in ambito personale. Un utente ha una necessità impellente e temporanea di convertire un file video da un formato ad un altro, si registra ad un servizio online per effettuare la conversione (in generale una pessima abitudine visto che praticamente nessuno legge le condizioni del servizio, senza contare il rischio di cadere vittima di servizi malevoli, visto il rifiorire di tecniche criminali di Search Engine Optimization). Una volta svolto il compito, l’utente si dimentica di avere effettuato la registrazione. Nel peggiore dei casi può accadere che il servizio venga bucato da criminali informatici (come indicato in precedenza, purtroppo, uno scenario piuttosto plausibile di questi tempi) con il rischio certo di diventare l’obbiettivo di campagne di phishing. Altrimenti dopo qualche tempo, allo scadere della registrazione iniziale, l’utente riceverà la richiesta di confermare il proprio account (di cui nel frattempo si è totalmente dimenticato) con le stesse conseguenze viste sopra, continue richieste ai colleghi o, peggio, l’accettazione pedissequa di ogni richiesta, inclusi quelle provenienti da servizi di dubbia utilità o reputazione, oppure le richieste provenienti da attacchi di phishing.

Mitigare la registration fatigue

In ambito aziendale è necessario che sin dal primo giorno il dipartimento IT dell’organizzazione indichi chiaramente ai neoassunti la lista dei servizi cloud in uso e le modalità di registrazione (inclusa se possibile la data esatta di attivazione). È altrettanto importante che i fornitori delle applicazioni cloud inseriscano quanto più contesto possibile nella procedura di registrazione e conferma dell’account, indicando chiaramente gli step da effettuare (e i contatti da raggiungere) per fugare eventuali dubbi. Un processo analogo deve ugualmente essere in vigore per i nuovi servizi. È necessario che gli utenti vengano avvisati in anticipo dell’adozione di un nuovo servizio (anche in più fasi) e che sia indicata la data precisa di adozione in cui la richiesta di registrazione sarà ricevuta.

Ed anche per le applicazioni personali, i fornitori dovrebbero inserire quanto più contesto possibile nella richiesta di registrazione e conferma per far sì che gli utenti ne comprendano la legittimità o si ricordino il momento di effettuazione della registrazione (ad esempio “stai ricevendo questa comunicazione poiché in data X hai effettuato la registrazione al servizio Y, e ti viene ora richiesto di confermarla). Ovviamente, in questo caso la principale strategia di mitigazione del rischio è a carico dell’utente e consiste nella buona abitudine di non inserire le proprie credenziali al primo servizio che capita (e purtroppo ci sono ancora molti utenti che lasciano ovunque anche le credenziali aziendali). Se la registrazione è proprio necessaria, esistono servizi di mail che consentono di generare indirizzi effimeri per il solo scopo della registrazione, mitigando i rischi di tracciamento e di account compromessi in caso di data breach.

Da un punto di vista tecnologico, oltre all’utilizzo di MFA per le applicazioni aziendali, è necessario che le organizzazioni adottino una soluzione di protezione dal phishing ubiqua ed erogata dal cloud, ugualmente efficace per il traffico web e cloud. Come indicato in precedenza, il rischio che gli utenti accettino pedissequamente ogni richiesta (incluse quelle malevole) è dietro l’angolo, un rischio ancora maggiore considerando il crescente uso personale dei dispositivi aziendali.

A cura di Paolo Passeri, Cyber Intelligence Principal, Netskope

Cyber Intelligence Principal, Netskope