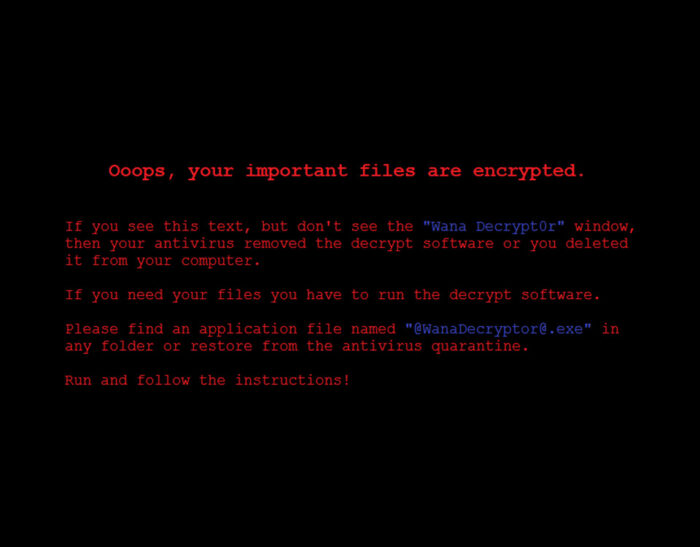

A case history: come ho risolto un WanaCrypt0r 2.0 Attack

Lo scorso 11 Maggio questo worm colpì più di 75.000 macchine in 99 Paesi di tutto il mondo fra ministeri, università, banche, servizi sanitari, case automobilistiche, ferrovie, compagnie telefoniche e logistiche. L’Italia grazie alla sua “ridotta interconnessione informatica tra le divere strutture” (come la definì un giornalista1), per non dire di peggio, limitò la virulenza…