Cyber Intelligence a supporto della difesa informatica aziendale

In un mondo sempre più interconnesso dove gli eventi sono imprevedibili e mutevoli, le aziende e le istituzioni devono avere le capacità di anticipare gli eventi. L’intelligence ci viene in supporto per questa esigenza.

La Cyber Intelligence è una declinazione dell’intelligence che mira ad identificare, raccogliere, tracciare e monitorare tutte quelle informazioni di tipo digitale utili per avere visibilità sulle minacce che potrebbero palesarsi o ai fini investigativi, ad analizzare minacce già manifestatisi. Bisogna notare che, anche se la Cyber Intelligence è basata su strumenti informatici per la raccolta delle informazioni, non può fare a meno della componente umana in quanto, mentre in passato il problema per l’intelligence era la carenza di informazioni, ora, al contrario, il problema è l’abbondanza d’informazioni.

I dati e le informazioni raccolte vanno analizzate con logiche e criteri ben precisi; per questo motivo il fattore umano continua ad essere essenziale per estrarre conoscenza da questa enorme mole di dati.

Giornalmente le imprese combattono attaccanti sempre più sofisticati, organizzati e persistenti, spesso senza riuscire ad individuare un’intrusione in corso o già avvenuta. Quando si ha evidenza di qualcosa, grazie a tracce digitali, ormai l’intrusione è avvenuta e soprattutto diventa difficile avere una percezione chiara dell’attaccante e delle sue finalità.

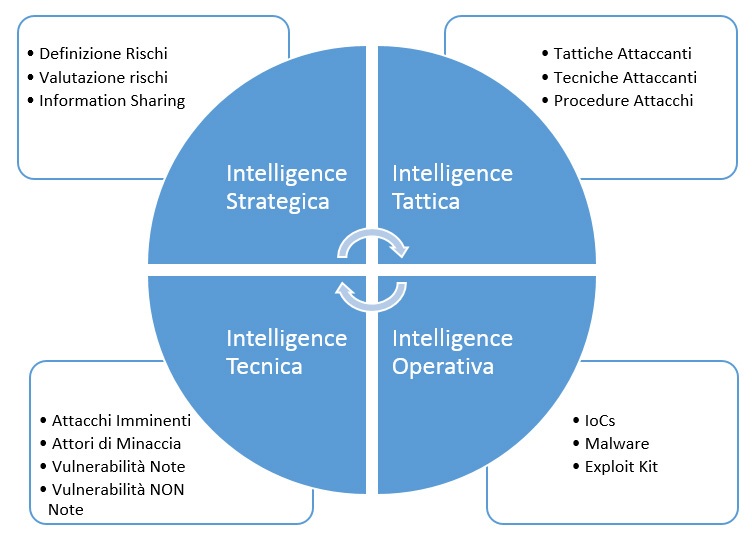

Proprio per queste ragioni per le aziende è diventato estremamente necessario avere visibilità oltre i confini del perimetro interno; questa attività è definita Cyber intelligence o Threat Intelligence. È bene notare che questa si discosta di molto da quella svolta all’interno dei SOC[1], CERT[2] o CSIRT[3], in quanto il principale obiettivo di questi team è la risposta immediata in caso di incidente.

Affinché la Cyber Intelligence funzioni c’è bisogno di una forte conoscenza degli asset aziendali e di persone esperte che abbiano le competenze per studiare le minacce cyber e il loro modo di operare, analizzare gli eventi accaduti, raccogliere informazioni, individuare nuove vulnerabilità, modi e metodi per sfruttarle e tanto altro. Ciò consente di adottare misure proattive atte a difendersi da tali minacce con una risposta appropriata.

Come già abbondantemente illustrato in precedenti articoli, l’intelligence deve obbligatoriamente includere un contesto e l’output finale deve essere idoneo a:

- descrivere la minaccia

- illustrare l’impatto

- consigliare le azioni da intraprendere

Le attività di Cyber intelligence devono essere suddivise in quattro aree ben distinte, ognuna delle quali prevede diverse attività.

Le principali domande che vengono fuori approcciando questa disciplina sono: quali informazioni occorre analizzare? Dove si possono reperire?

Non si può fare intelligence da soli; l’intelligence prevede lo scambio di informazioni, pertanto c’è bisogno di essere parte di un network ben specifico formato dalle comunità di security, dalle agenzie governative e dalle società specializzate in sicurezza che forniscono tramite feed informazioni sulle minacce.

L’attività di ricerca su fonti aperte – OSINT[4] e su fonti chiuse, il monitoraggio dei social media e social network, dei domini, dei blog degli esperti di sicurezza, dei bollettini sulle vulnerabilità, lo studio degli attaccanti e degli attacchi accaduti sono tra gli elementi essenziali al fine di attuare una buona Cyber Intelligence.

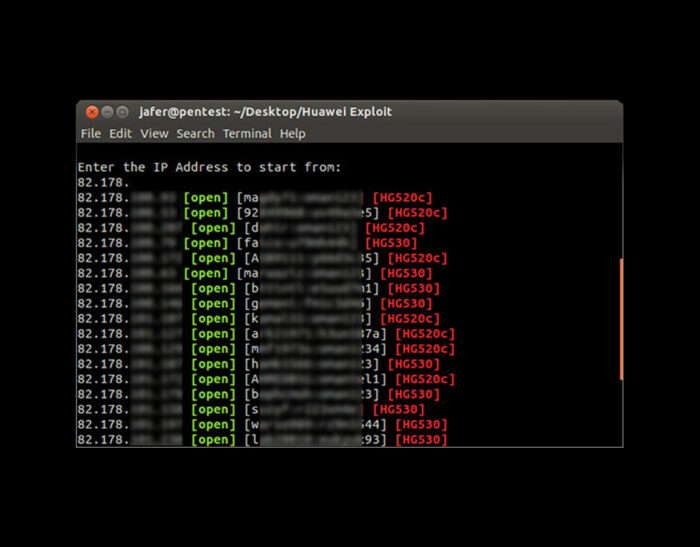

Altro elemento essenziale da esplorare e monitorare è la parte nascosta del web o quella sommersa. Spesso sentiamo parlare di Deep Web[5] e Dark Web[6] che, spesso erroneamente confusi e assimilati l’uno l’altro, rappresentano una grossa fonte di informazioni per la Cyber Intelligence. All’interno di parte del web possono essere reperite informazioni preziose quali nuove vulnerabilità, dati in vendita a seguito di una sottrazione, tool per sferrare attacchi, malware venduti usando il modello del “Software As a Service – SaaS”[7] e tanto altro. Non va sottovalutata la mole di informazioni, altrimenti irreperibili, che è possibile ottenere nel caso in cui si ha l’opportunità e l’abilità di infiltrarsi nelle comunità del “web oscuro”. Qui oltre a fare intelligence passiva è possibile anche veicolare informazioni utili ai propri obiettivi e quindi condurre attività di counterintelligence[8]. Gli operatori che frequentano questi “luoghi” devano prestare attenzione alle false identità, alle attività di controinfomazione[9] e alla divulgazione di notizie false.

Nell’ambito della Cyber Intelligence spesso si sente parlare di Indicatori di Compromissione – IoC, cioè quelle informazioni che sono le vere tracce digitali che identificano un attacco informatico. Queste sono formate da indirizzi IP, hash di file, nomi di dominio, ecc. Uno degli approcci previsto dalla Cyber intelligence è quello cosiddetto “IoC driven”, che consiste nell’identificare l’attaccante tramite la sua “firma”, ossia tramite le tracce che ha lasciato in precedenti attacchi.

Questo tipo di informazioni vengono fornite da aziende di sicurezza specializzate, ma bisogna stare attenti a non sprecare tempo facendo analisi a tutto campo; bisogna, al contrario, concentrarsi sulle proprie necessità, ricordandosi sempre che una buona intelligence sulle minacce soddisfa quattro proprietà principali, conosciute anche come CART:

- Completeness – completezza

- Accuracy – accuratezza

- Relevance – pertinenza

- Timeliness – tempestività

Un’organizzazione che utilizza intelligence di alta qualità in modo appropriato e integrato nel proprio programma di cybersecurity, sarà in grado di fare prevenzione individuando tempestivamente le minacce e fornendo a chi di competenza informazioni corrette e complete al fine di prendere decisioni strategiche in breve tempo per prevenire o rispondere prontamente a un attacco informatico.

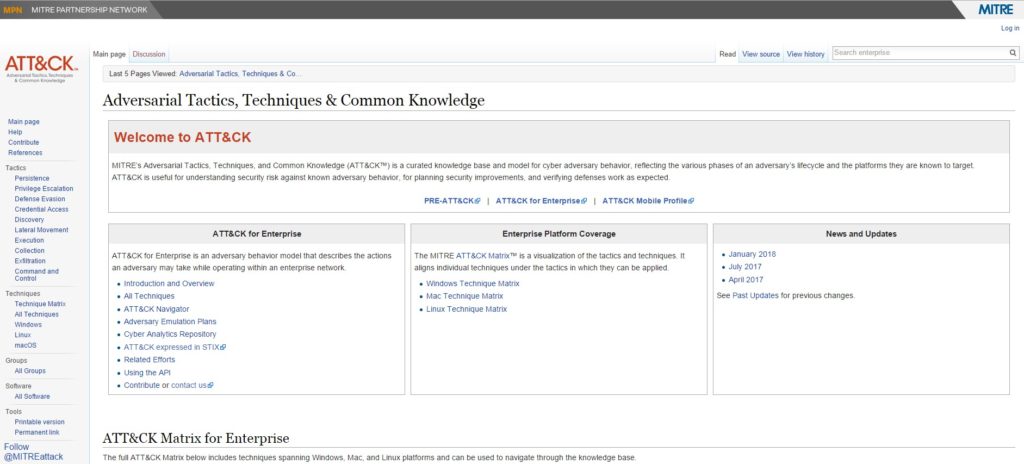

Tra le varie iniziative per fornire alle aziende strumenti adatti a produrre una buona Cyber Intelligence, il MITRE[10] ha reso pubblico un framework denominato “ATT&CK[11]” – Adversarial Tactics, Techniques & Common Knowledge. Grazie alla raccolta e all’analisi approfondita del ciclo di vita degli attacchi, del modus operandi di ogni gruppo di cyber criminali, degli exploit-kit usati e del tipo di target, è stato possibile creare un modello che fornisce una knowledge base accurata e ben dettagliata utile ad identificare e classificare rapidamente il comportamento dei principali attori di minaccia cyber nella fase di post-compromissione.

La sua utilità va oltre quanto appena descritto, infatti esso può essere usato per verificare se le difese messe in campo funzionano, per pianificare specifiche attività o interventi al fine di migliorare la sicurezza e anche per comprendere i rischi a cui si è esposti contro avversari il cui comportamento è noto.

Il framework ATT&CK raccoglie una esaustiva lista di tutti i software, le tattiche, le tecniche di intrusione e le caratteristi dagli attaccanti oggi noti.

In merito a quanto appena accennato, il Il framework ATT&CK è diviso in tre fasi:

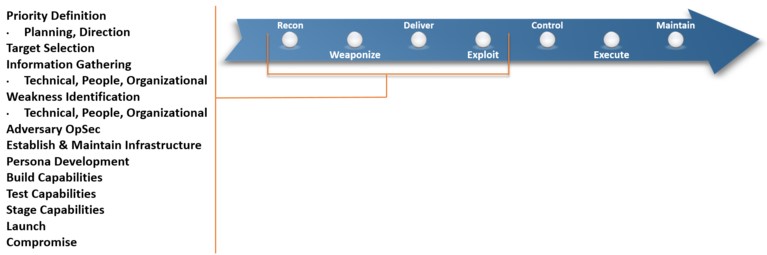

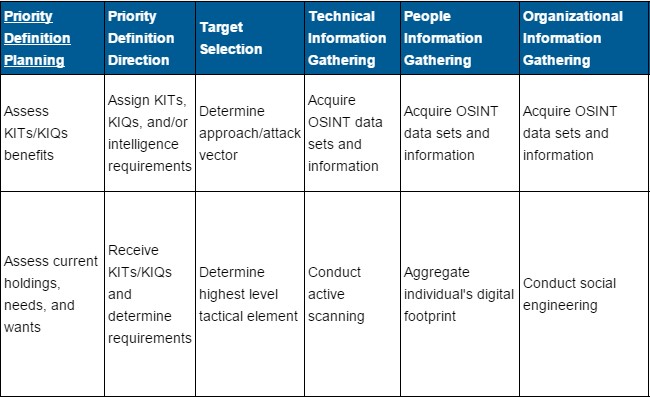

- PRE-ATT&CK

- ATT&CK for Enterprise

- ATT&CK Mobile Profile

1 – Pre-Att&CK

Quest’area offre la possibilità di rispondere alle classiche domande dell’Intelligence:

- Si hanno evidenze che un avversario sta facendo attività di perlustrazione del perimetro per identificare possibili punti deboli o vulnerabilità?

- Quali tecniche un avversario potrebbe utilizzare?

- Quale priorità dare all’acquisizione e analisi dei dati di intelligence per avere una rapida e chiara visione di un imminente attacco?

Inoltre viene fornita una matrice che descrive le tattiche e le tecniche che un avversario potrebbe utilizzare nella fase che precede un attacco.

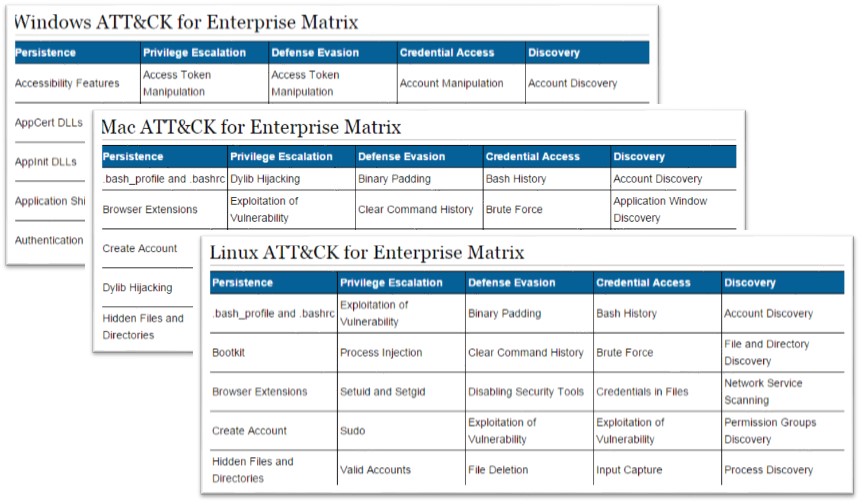

2 – ATT&CK for Enterprise

Qui vengono definite le azioni che un avversario potrebbe mettere in atto quando opera all’interno dell’infrastruttura aziendale. Da notare che in questa fase ci troviamo nella situazione in cui l’intrusione sia già avvenuta.

Vengono inoltre definite le differenti azioni e che potrebbero essere messe in atto su sistemi operativi Windows, Linux e Mac.

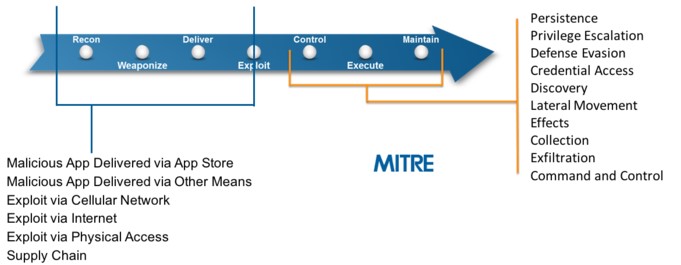

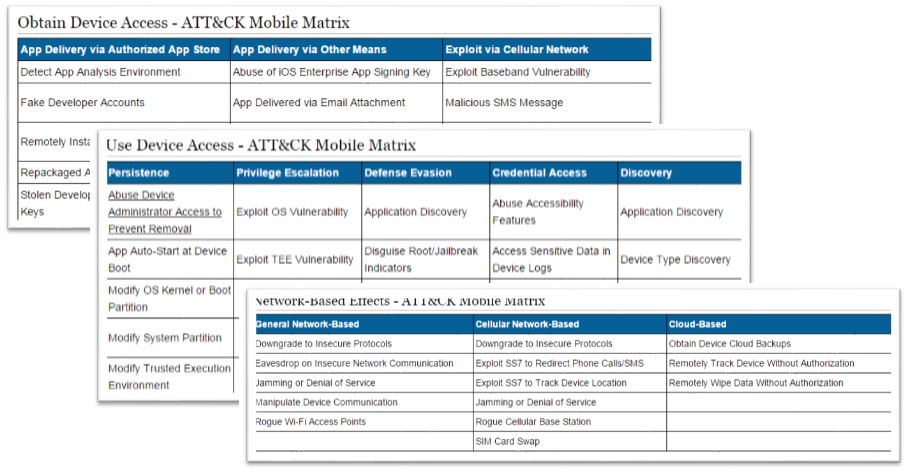

3 – ATT&CK Mobile Profile

Quest’ultimo definisce le azioni che potrebbero essere intraprese da un avversario in ambito mobile che va dall’ottenere l’accesso fisico al dispositivo fino a trattare tematiche più complesse.

Come trattato nell’articolo riferito alla cyber intelligence come strumento a supporto del “Piano di Sicurezza Nazionale”, gli stati stanno intravedendo sempre di più l’importanza di questa disciplina e quanto le aziende sono degli asset fondamentali per la riuscita di questo progetto. Tramite il National Cyber Security Center – NCSC[12], organizzazione del governo inglese che fornisce consulenza e supporto su come evitare le minacce alla sicurezza informatica per il settore pubblico e privato, è stata sviluppata un’iniziativa congiunta tra governo e aziende realizzando la Cyber Security Information Sharing Partnership – CISP, piattaforma orientata alla condivisione delle minacce cyber tempo reale, in modo sicuro e confidenziale.

Questa permette un’opportuna attività di “information sharing”, argomento che verrà meglio trattato nell’articolo “La Cyber Intelligence a protezione del sistema Paese”.

Note:

- [1] SOC = Security Operation Center

- [2] CERT = Computer Emergency Response Team

- [3] CSIRT = Computer Security Incident Response Team

- [4] OSINT = Open Source Intelligence

- [5] Depp Web = insieme delle risorse informative del World Wide Web non indicizzate dai normali motori di ricerca (https://it.wikipedia.org/wiki/Web_sommerso)

- [6] Dark Web = terminologia che si usa per definire i contenuti del World Wide Web nelle darknet (reti oscure) che si raggiungono via internet ma attraverso specifici software, configurazioni e accessi autorizzativi (https://it.wikipedia.org/wiki/Dark_web)

- [7] Software As a Service (SaaS) = https://it.wikipedia.org/wiki/Software_as_a_service

- [8] https://it.wikipedia.org/wiki/Controspionaggio

- [9] https://it.wikipedia.org/wiki/Controinformazione

- [10] MITRE = Organizzazione No-Profit che gestisce i centri di ricerca e sviluppo del governo federale americano – www.mitre.org

- [11] ATT&CK = Adversarial Tactics, Techniques & Common Knowledge – https://attack.mitre.org/wiki/Main_Page

- [12] https://en.wikipedia.org/wiki/National_Cyber_Security_Centre_(United_Kingdom)

A cura di: Giuseppe Brando

Dottore in Ingegneria Informatica, ha trasformato la passione per la sicurezza informatica nella sua attività professionale.

Durante il periodo universitario ha costruito forti competenze nello sviluppo software. Ha ampliato la sua conoscenza e le sue competenze lavorando in aziende di primaria importanza e svolgendo attività di Incident Response, sistemista in ambito Security, Penetration Test, Source Code Review, Malware Analysis e Code Reverse Engineering.

Esperto in attività di Open Source Intelligence (OSINT), attualmente si occupa di Cyber Threat Intelligence con l’obbiettivo di individuare preventivamente le minacce, studiare le tattiche, le tecniche e le procedure (TTP) usate durante gli attacchi e il modus operandi dei Cyber criminali.

Collabora a programmi di Bug Bounty tramite i quali ha ricevuto diversi riconoscimenti per le vulnerabilità individuate e conduce inoltre attività di formazione sulle tematiche legate alla Cyber Security e investigazione su eventi Cyber.