BIA for Dummies: Margine Operativo e Resilience

Benché la strategia digitale in Italia sia abbastanza conservativa, la presenza on-line delle aziende e degli enti è ormai divenuta un obbligo imprescindibile, tanto da imporre di ottemperare anche alla sua continuità (Resilience). Secondo alcune recenti analisi statistiche sullo “Shopping Online” (cfr. https://founderu.selz.com/40-online-shopping-ecommerce-statistics-know/), il 70+% delle organizzazioni ritiene che gli affari siano migliori online che nei negozi, incoraggiati dal fatto che circa l’80% delle persone con accesso su Internet esegue acquisti online.

On-Line significa Always-On (Resilience), soprattutto nell’E-Commerce

Questo lega imprescindibilmente l’IT al business, anche in Italia (cfr. https://www.wired.it/economia/business/2015/12/30/l8-delle-aziende-italiane-vende-online/) implicando l’obbligo dell’Always-On, soprattutto qualora si offrano cataloghi (33% in Italia) od anche la possibilità di ordinare (12% in Italia). Una volta intrapresa la strada online non è più possibile tornare indietro o patire defaillance. Difatti, qualora, disgraziatamente, si dovessero verificare incidenti che compromettano alcune funzionalità o, addirittura, un’intera presenza in rete, il momentaneo disservizio creerebbe, in aggiunta all’eventuale mancato introito problemi di Reputation, con immediate ricadute relative al danno di immagine aziendale.

IT AS A SERVICE: OPERATIONAL GOVERNANCE

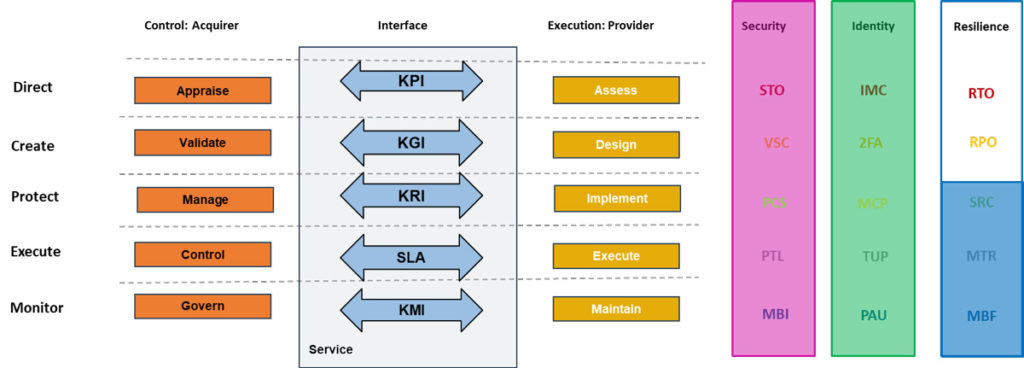

L’IT è uno strumento al servizio del business, sempre più indispensabile sia in termini di copertura delle funzionalità necessarie all’erogazione di questo, sia per quanto attiene alla adattabilità dei processi e delle infrastrutture ai cambiamenti del mercato, sia in merito alla garanzia di continua disponibilità dello stesso. Per tali motivi, l’infrastruttura Cyber deve essere adeguatamente Ideata, Progettata, Protetta, Posta in Esecuzione e Monitorata. In una parola: Governata durante tutti le fasi del ciclo di vita, adottando un modello apposito.

Always-On (Resilience) implica la necessità di adottare un Modello di Governance

Per quanto attiene agli scopi di questo articolo, deve essere garantita la continuità nella erogazione dei servizi di elaborazione. In particolare, i servizi devono essere progettati in modo da sviluppare una sorta di “Resilience by Design”, implementando architetture che soddisfino requisiti strategici (RTO ed RPO) accuratamente misurati.

Il modello di IT Operational Governance rappresentato in figura permette di considerare tutte le contromisure (anche quelle ideate ai fini della continuità operativa) durante le diverse fasi (in senso verticale, 5 come gli step del CobiT 5) di sviluppo dei servizi:

- Direct: impostazione della strategia, identificazione dei requisiti

- Create: progettazione, definizione delle specifiche, implementazione

- Protect: posa in opera delle protezioni

- Execute: messa in esercizio della infrastruttura, utilizzo

- Monitor: monitoraggio del funzionamento e miglioramento dei servizi

Tali contromisure si applicano a diversi aspetti che caratterizzano la infrastruttura (in senso orizzontale: Security, Identity, Resilience), indirizzando il raggiungimento degli obiettivi operativi prefissati dal business:

- Security: robustezza intrinseca dei sistemi, del software, delle architetture, della organizzazione e dei processi. La BIA non fornisce indicazioni al riguardo

- Identity: corrispondenza accurata tra quanti possono effettivamente accedere ai servizi ed i sistemi e chi dovrebbe teoricamente potere. La BIA non fornisce indicazioni al riguardo

- Resilience: capacità di ripresa, recuperando dall’accadimento di notevoli eventi avversi; ottenibile implementando opportune contromisure di ridondanza tecnica, funzionale e di processo. Gestione della infrastruttura, della organizzazione e dei processi di modo che questi siano idonei ad impedire la soluzione di continuità del business e ristabilire, in tempi brevi, la piena operatività. La BIA si occupa di identificare gli indicatori di impostazione strategica: Recovery Time Objective (RTO) e di implementazione: Recovery Point Objective (RPO)

Allo scopo di non incorrere in incidenti che compromettano la presenza online, è necessario porre in essere contromisure volte alla continuità operativa da scegliere previa accurata analisi di impatto sul business (BIA).

La Governance della Resilience richiede i valori di RTO ed RPO, individuabili tramite la BIA

RTO ed RPO sono indicatori che permettono di definire, rispettivamente, l’efficacia con cui porre in essere la continuità dei servizi fondamentali ed il risultato cui tendere.

Nello specifico, gli indicatori sono definiti come di seguito:

- Recovery Time Objective (RTO): tempo massimo occorrente per ripristinare il servizio, senza causare danni economici non rimediabili per l’azienda. Tempo necessario per il pieno recupero dell’operatività di una funzionalità o di un processo organizzativo. Rappresenta la massima durata tollerabile di downtime del servizio

- Recovery Point Objective (RPO): tempo massimo antecedente l’incidente, oltre il quale le transazioni occorsevi non ripristinate causano danni economici non rimediabili per l’azienda. Rappresenta il massimo tempo che può intercorre tra la produzione di un dato e la sua messa in sicurezza (ad esempio attraverso backup). Fornisce la misura della massima quantità di dati che il sistema può perdere a causa di guasto improvviso

Il soddisfacimento dei valori di RTO ed RPO fissati impongono determinate soluzioni architetturali, tecnologiche ed organizzative ma la loro valorizzazione deriva dalle esigenze di business. La BIA permette proprio di misurare tali grandezze.

RTO ed RPO sono parametri tecnici ma derivano dalle caratteristiche del Business

BUSINESS IMPACT ANALYSIS: UNA VISTA D’INSIEME

Il Business Continuity Management (BCM) è un insieme di metodologie, che, ove correttamente applicato, consente di aumentare le capacità di resilienza e sostenibilità del business, coadiuvando nel raggiungimento dell’Always On. La BIA è il primo passo verso la implementazione del BCM ed è principalmente finalizzata nella identificazione delle migliori contromisure per evitare danni derivanti da possibili incidenti.

La BIA presenta le seguenti caratteristiche:

- Processo Sistematico

- Disegno delle Contromisure necessarie

- Rivolto alla attività di business critiche

- Neutralizzazione degli effetti negativi di un eventuale interruzione del business

Con la parola “neutralizzazione” si intende: ‘riduzione ad un livello non più finanziariamente dannoso per l’organizzazione’. Mentre la “interruzione del business” può derivare da disastri, incidenti ed emergenze.

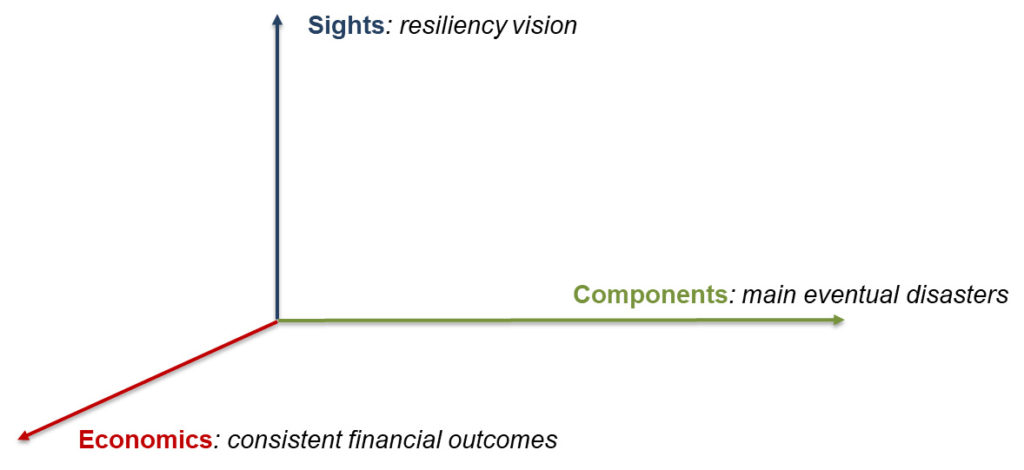

DIMENSIONI DELLA BIA: ECONOMICS, COMPONENTI, VISTE

La BIA analizza i risultati finanziari (Economics) derivanti da eventuali disastri (Componenti) che insistono su componenti aziendali essenziali (Viste).

Le principali misure Economico/Finanziarie sono le seguenti:

- EBIT: guadagno prima degli interessi e delle imposte (entrate – spese operative). L’EBIT misura il profitto che una società genera dalle sue operazioni, rendendola sinonimo di “margine operativo lordo”

- Risk Appetite (Tolleranza al Rischio): perdita massima ammissibile per azienda. Il denaro che un’azienda potrebbe perdere alla volta da un incidente o dal disastro inaspettato senza incontrare un disastro finanziario

- Money Losses (Perdita di denaro): effettiva quantità dissipata di denaro che un’azienda potrebbe perdere in seguito all’accadimento di un evento

Le principali considerazioni sul disastro relativo ai Componenti di business:

- Rilevanza: risultati coerenti sono quelli che rendono l’azienda non più risolvibile, paragonabile a guadagnare (ad esempio, x% dell’EBIT). L’appetito di rischio è l’importo massimo della perdita sostenibile da parte della società

- Emergenza: i disastri principali sono enormi nelle conseguenze. La probabilità non è più necessaria (ad esempio, nessun tasso annuale di avvenimento)

- Criticità: i componenti essenziali sono un numero limitato di quelli complessivi (ad esempio 4-5)

Le principali Viste (Business, Operazione e Rischio), al fine di fornire i parametri necessari per la resilienza: RTO (Recovery Time Objective) e RPO (Recovery Point Objective):

- Business: caratterizzazione del business aziendale: Revenue / EBIT, (possibile) disastro o incidente, driver di rischio (ad esempio non guadagnare, fuga cliente, rischio di reputazione)

- Operation: caratterizzazione degli aspetti interni aziendali: Risk Appetite (di solito 2%), interruzioni causate in sede aziendale per emergenze identificate, processi coinvolti dai driver di rischio applicabili

- Risk: caratterizzazione del rischio aziendale: perdita di denaro ($ / tempo, provenienti da interruzioni di un’applicazione), contromisure (soluzione tecnica per interruzioni di interruzioni), applicazioni IT (locali tecnici che circondano processi identificati)

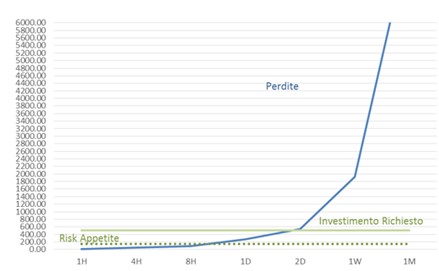

BIA EVALUATION: RTO e RPO

Per calcolare i valori RTO e RPO è necessario confrontare le perdite economiche (Money Losses) dovute ad una disgregazione dei sistemi e dei servizi identificati, con il valore di Risk Appetite, ovvero il rischio aziendale. Tale importo deve corrispondere a una perdita per la Società di dimensioni ridotte affinché possa essere affrontata senza ripercussioni finanziarie e economiche. Per questo motivo, è stabilito coerentemente con le strategie di business.

Risk Appetite = 2% of EBIT

La quantificazione della propensione al rischio (Risk Appetite) può essere correlata al valore del parametro EBIT, come derivato dallo stato patrimoniale, per una quota pari al 2%.

L’investimento deriva dalla somma delle contromisure selezionate per garantire il livello di rischio così calcolato.

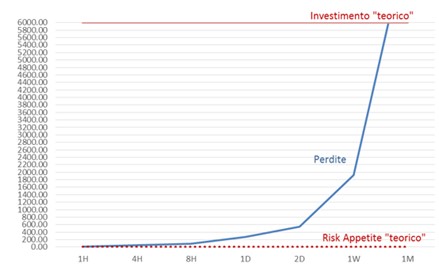

Nel caso di EBIT negativo, si è in presenza di una società con una situazione finanziaria non solidissima, probabilmente in fase di startup. Applicando la teoria della Business Continuity in modo acritico, se ne deduce che la propensione al rischio (Risk Appetite) dovrebbe essere uguale a zero, imponendo l’implementazione di tutte le possibili contromisure e, dunque, investimenti importanti che, evidentemente, l’azienda non può sopportare.

Si rende necessaria un diverso modo di calcolare il Risk Appetite per Start-Up.

Per le Start-Up: Risk Appetite = 2% Theoretical EBIT

BIA EVALUATION: RTO e RPO (EBIT negativo)

Per non imporre alla società un investimento in contromisure troppo ingente, si fa uso dell’EBIT Teorico, definito come:

Theoretical EBIT =(EBIT Margin )∗Last Company Revenue

Dove l’EBIT Margin è definito come:

EBIT Margin = EBIT/Revenue

Ed i valori plausibili sono ottenuti dalle figure finanziarie di:

- Competitors diretti

- Analisi del settore Worldwide

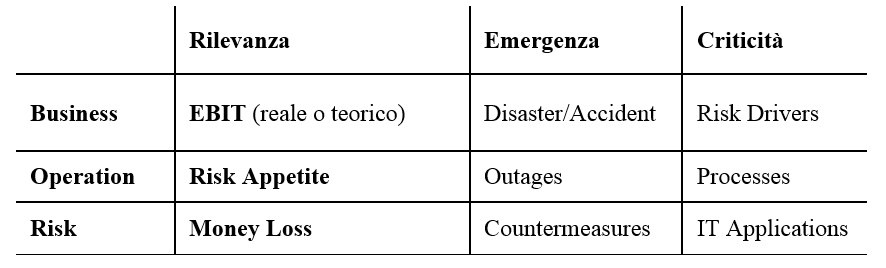

RIASSUNTO BIA: QUADRANTE 3×3

I componenti e le viste necessari alla esecuzione della BIA possono essere disposti in un quadrato 3×3:

Dove, le colonne guidano alla identificazione degli eventuali eventi disastrosi (da destra a sinistra):

- “Criticità” indirizza gli elementi da considerare

- «Emergenza» mostra le minacce conseguenti ed i rimedi

- “Rilevanza” elenca le considerazioni economiche

Le righe aiutano nel confronto delle grandezze economiche:

- “Business”: margine operativo lordo (EBIT)

- “Operation”: propensione al rischio (Risk Appetite <= 2% EBIT)

- “Risk”: massime perdite economiche (Money Loss < Risk Appetite, lavorando sulle Countermeasures)

A cura di: Paolo Ottolino

Paolo Ottolino, Cyber Security Manager, IT Auditor, Project Manager ed Ingegnere. Cyber Security Head di Intersistemi, è il responsabile delle attività di Cyber Security erogate per le società e le organizzazioni clienti. Socio fondatore del capitolo italiano di (ISC)2 e membro del direttivo, si sta occupando della mappatura delle certificazioni con l’eCF 3.0. Professionista di Cyber Security, con esperienza ventennale, svolge attività come Trusted Advisor e Technical Manager, presso clienti, indirizzando effettive problematiche di sicurezza. Dopo la laurea in Ingegneria Elettronica, ha conseguito numerose certificazioni professionali, in modo da poter gestire a tutto tondo le attività inerenti la Cyber Security da diverse prospettive: Leadership Tecnica (CISSP CISM), Servizi ed Infrastrutture (CISSP-ISSAP, ITILv3), IT Auditor(CISA, OPST, L.A. ISO27001), Project Management (PRINCE2, PMP). Paolo Ottolino vanta una solida esperienza multinazionale come Sr. Principal in Symantec, Novell, Reply, occupandosi abitualmente delle gestione della sicurezza a tutti i livelli: da quello strategico (Governance, Risk e Compliance) a quello operativo (Incident Handling, Security-Intelligence, Cyber Operations), dal tattico (infrastrutture di Access Management, Identity Governance, SIEM, SOC) all’audit (Audit, Control & Fraud Mgmt). Insegnate, Organizzatore, Speaker per istituzioni no-profit di Cyber Security, quali ISACA ed (ISC)2. Collabora con la Oracle Community for Security.