Modello vettoriale per i Sistemi di Sicurezza delle Informazioni

La sicurezza dei dati e delle informazioni, è un asset fondamentale e strategico per le organizzazioni. I dati, e la loro gestione, sono la parte più importante e più critica delle organizzazioni.

All’interno delle organizzazioni, intese come sistema, i flussi dei dati, la loro conoscenza e gestione permettono di essere non solo competitivi ma proattivi nel campo della cybersecurity.

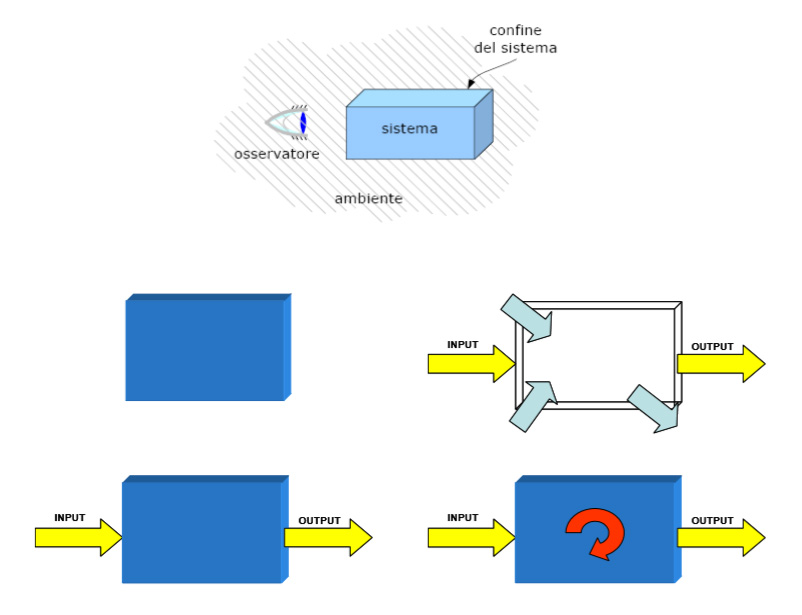

Un sistema è un insieme di attività e dati, a seguito di input, che reagisce a tali stimoli e si adatta per produrre output dedicati.

La sicurezza non è un prodotto ma un processo che si basa su aspetti organizzativi e tecnici.

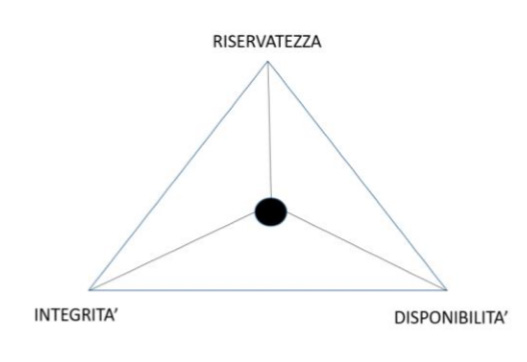

La sicurezza dei dati si basa su tre punti fondamentali:

- Riservatezza

- Integrità

- Disponibilità

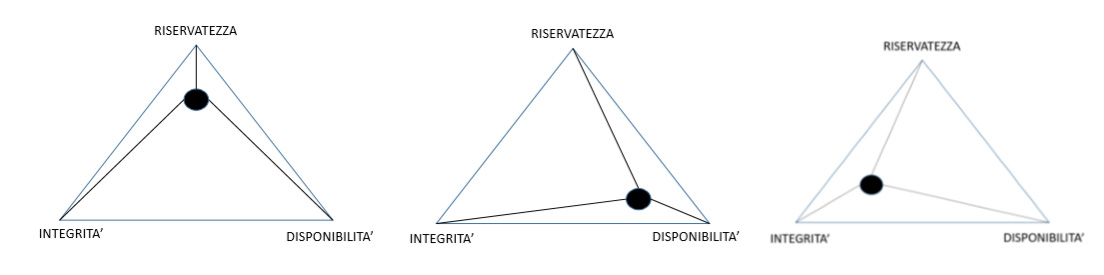

Questi punti sono i vertici di un triangolo equilatero. Al centro del triangolo, all’intersezione tra le mediane compare la posizione dell’organizzazione. Questa posizione deve essere bilanciata tra i tre vertici, uno spostamento verso un vertice comporta una diminuzione delle caratteristiche di un altro.

Ad esempio se sbilanciamo la struttura verso la disponibilità, attraverso vari storage o piani di DS (diffusione eccessiva), andiamo a compromettete la riservatezza dei dati.

Per analizzare lo stato dell’organizzazione rispetto a questi tre assi si è introdotto il concetto di vettore.

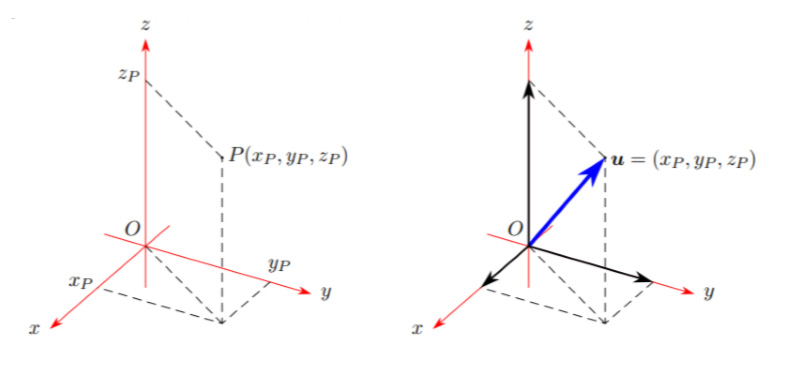

Un vettore è uno strumento matematico, largamente utilizzato in fisica, che possiede una direzione, un verso ed un’intensità e appartiene ad uno spazio vettoriale. Si descrive attraverso un formalismo

v=(vx, vy, vz)

ovvero come combinazione lineare dei versori canonici

v=(vxi+vyj+vzk)

La posizione del punto sopra descritto è funzione quindi di tre coordinate: x, y, z.

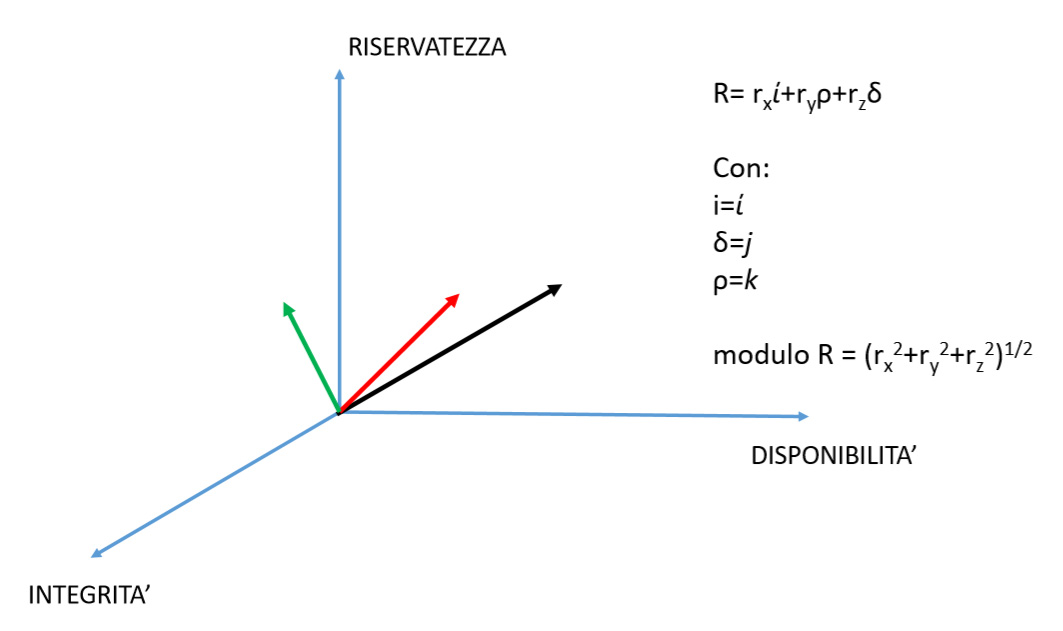

Se andiamo a sostituire le coordinate canoniche con quelle relative allo spazio di Riservatezza, Integrità e Disponibilità, otteniamo un vettore funzione di queste.

Altro parametro importante è il modulo del vettore dato dalla radice quadrata della somma dei quadrati delle singole proiezioni sugli assi.

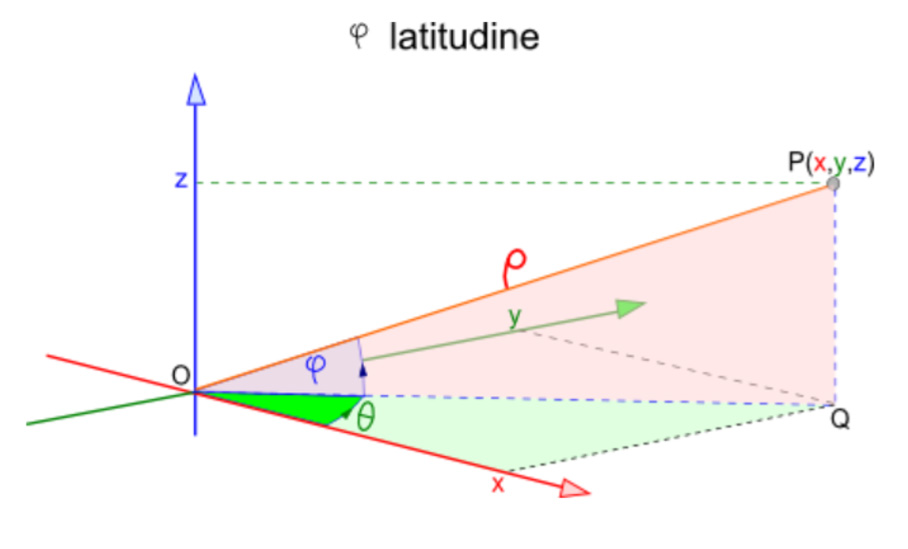

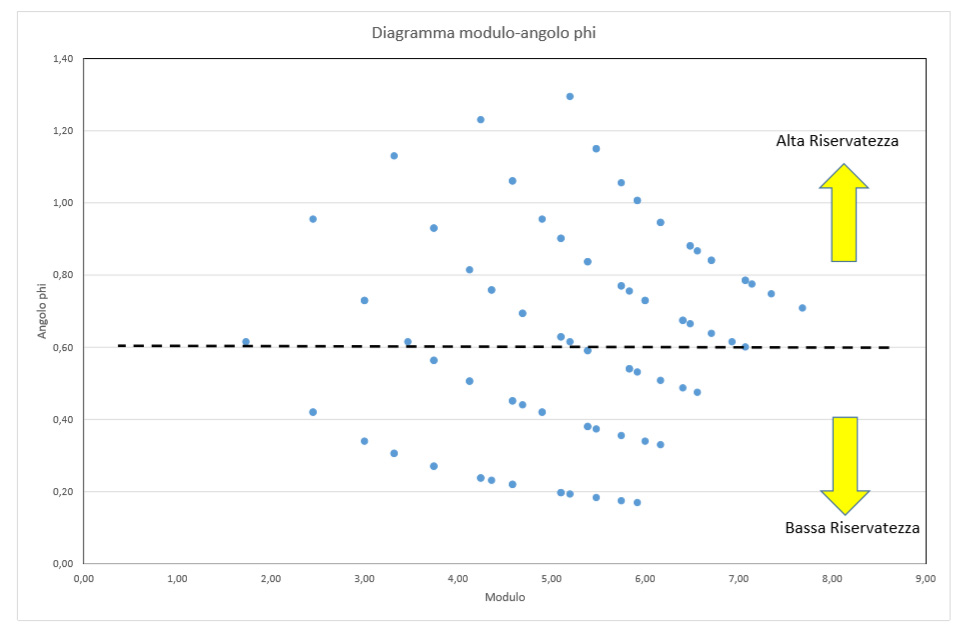

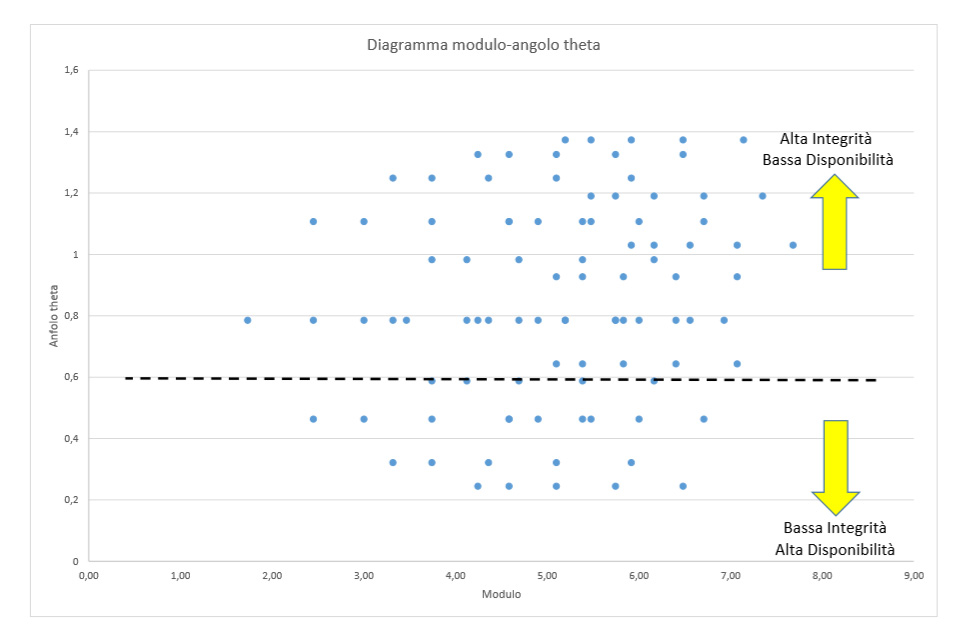

Non ultimo, in questo spazio, è bene introdurre il concetto di latitudine, ovvero la posizione del punto relativa a due angoli formati tra le proiezioni dei vettori.

Si è indicata una scala di riferimento che possa descrivere lo stato di applicazione del sistema. In particolare si è utilizzata la seguente scala:

0 = Non Applicato

1 = Parzialmente implementato, non completamente definito né convalidato

2 = parzialmente implementato, completamente definito e accettato

3 = pienamente o molto ampiamente implementato, definitivo (“statico”)

4 = implementato dinamicamente, controllato e migliorato permanentemente

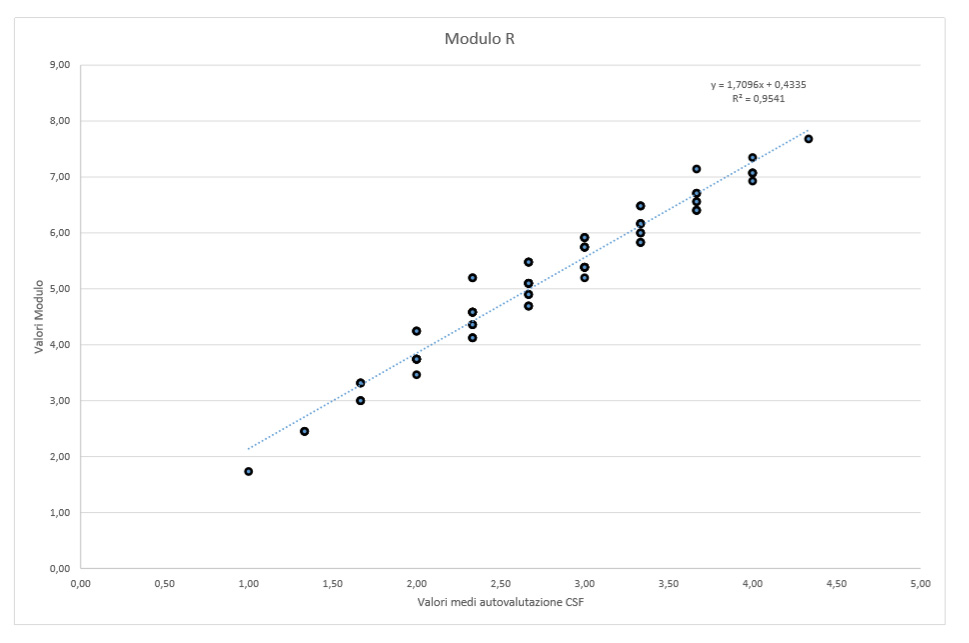

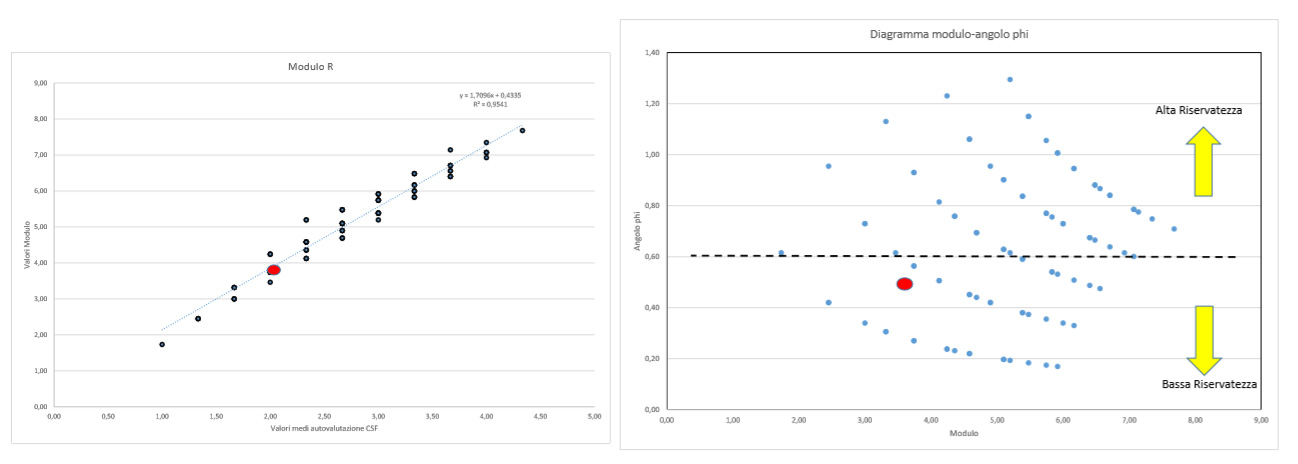

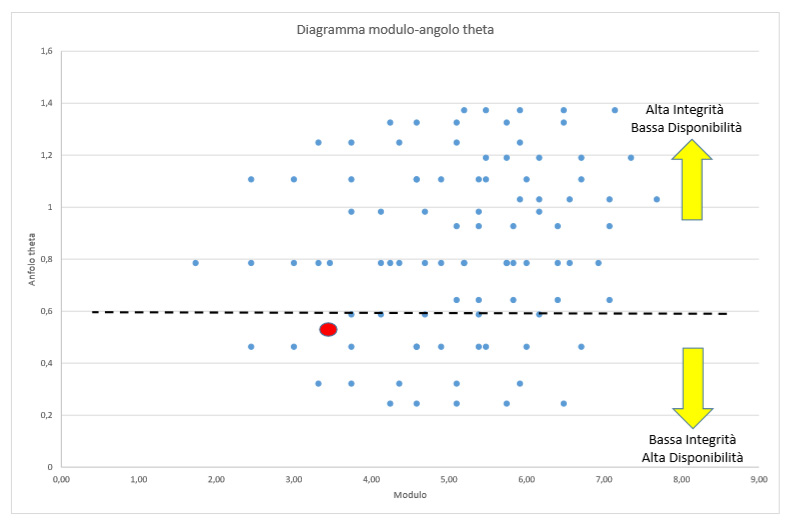

A questo punto si sono graficati i valori dei moduli e degli angoli come illustrato nelle immagini seguenti.

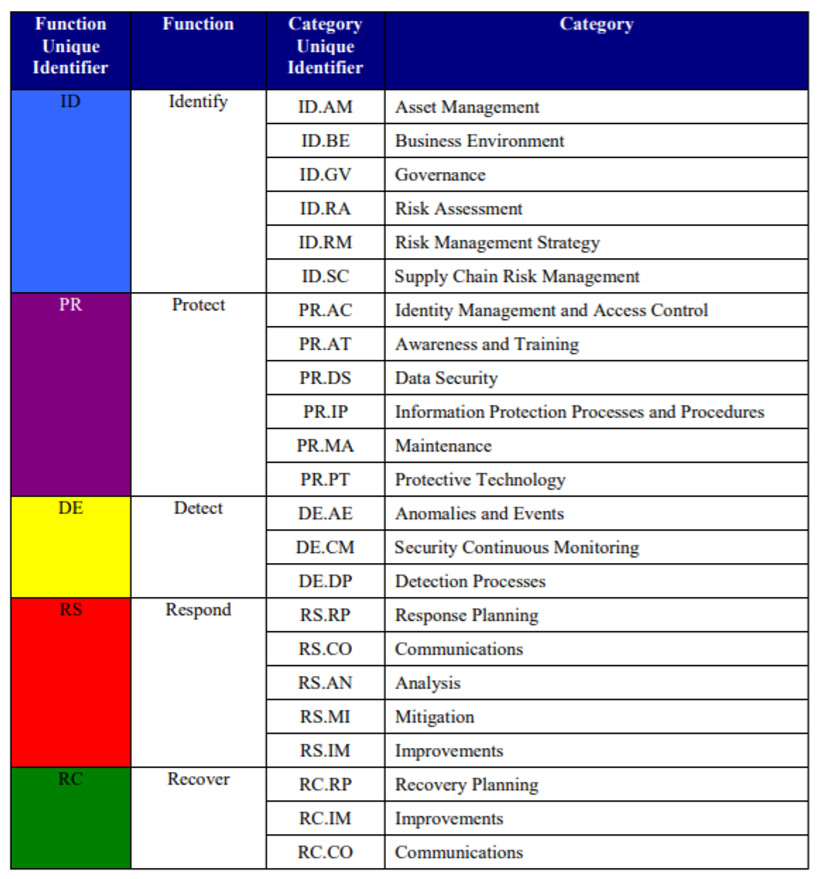

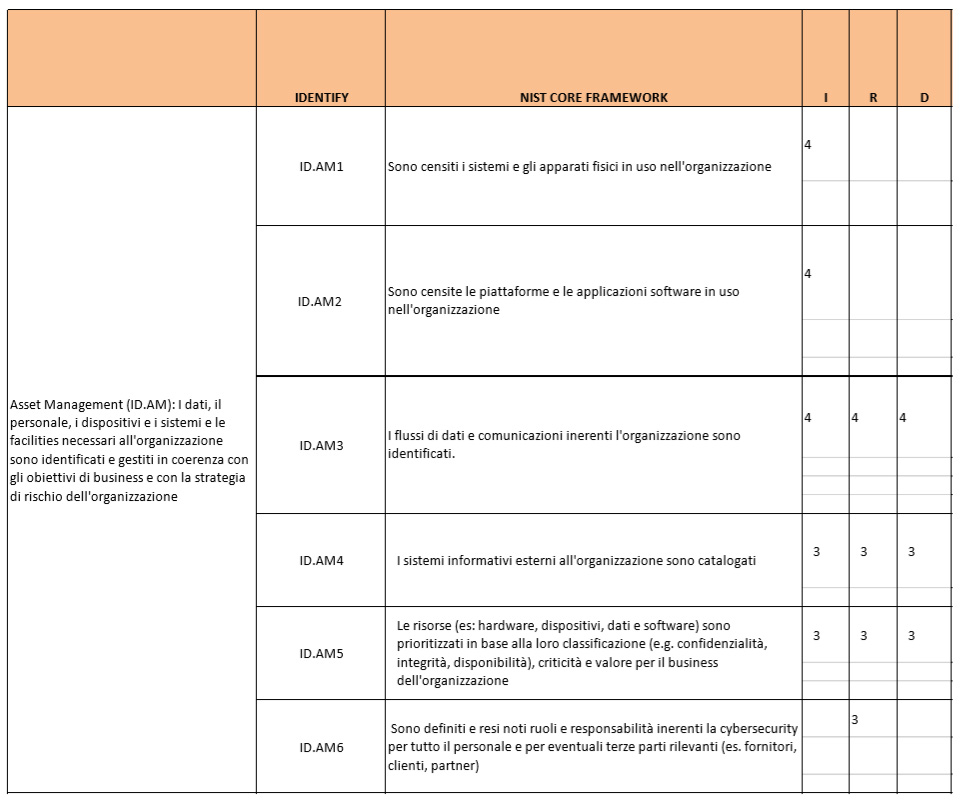

Si è utilizzato il CSF NIST, Cyber Security Framework NIST, per una autovalutazione dello stato del sistema organizzazione

Per ogni domanda del framework sì è attribuito un valore all’applicazione del sistema riferito agli assi Riservatezza, Integrità e Disponibilità.

Un esempio è riportato sotto.

Per ogni asse viene poi eseguita la media dei valori così ottenuti, in modo da identificare lo stato aziendale.

Riportando sui grafici illustrati sopra i valori ottenuti, si ha immediatamente un’immagine di come è posizionata l’organizzazione in funzione dei tre parametri e come questi sono bilanciati.

Dall’analisi dei grafici emerge immediatamente quali parametri sono da implementare o diminuire per avere un perfetto bilanciamento tra di essi. E’ poi una scelta organizzativa quella di mantenere tale bilanciamento/sbilanciamento o implementare i piani d’azione necessari.

Questo processo può essere iterato e diffuso a cascata anche all’interno dell’organizzazione, ad esempio per businness unit o reparto, riportando i valori ottenuti per ogni unità organizzativa permette una visione di dettaglio che può essere aggregata per fornire informazioni generali sull’organizzazione.

Conclusioni

Si è cercato di realizzare un modello di analisi vettoriale per verificare lo stato in un sistema di gestione della sicurezza dei dati e delle informazioni. Attraverso una autovalutazione, utilizzando un framework di riferimento internazionale, e del grado di copertura di implementazione dell’item, si è potuto ottenere una fotografia del posizionamento dell’organizzazione e dell’eventuale sbilanciamento relativamente ai parametri Riservatezza, Integrità e Disponibilità.

Articolo a cura di Stefano Gorla

Consulente e formatore in ambito governance AI, sicurezza e tutela dei dati e delle informazioni;

Membro commissione 533 UNINFO su AI; Comitato di Presidenza E.N.I.A.

Membro del Gruppo di Lavoro interassociativo sull’Intelligenza Artificiale di Assintel

Auditor certificato Aicq/Sicev ISO 42001, 27001, 9001, 22301, 20000-1, certificato ITILv4 e COBIT 5 ISACA, DPO Certificato Aicq/Sicev e FAC certifica, Certificato NIST Specialist FAC certifica,

Referente di schema Auditor ISO 42001 AicqSICEV.

Master EQFM. È autore di varie pubblicazioni sui temi di cui si occupa.

Relatore in numerosi convegni.