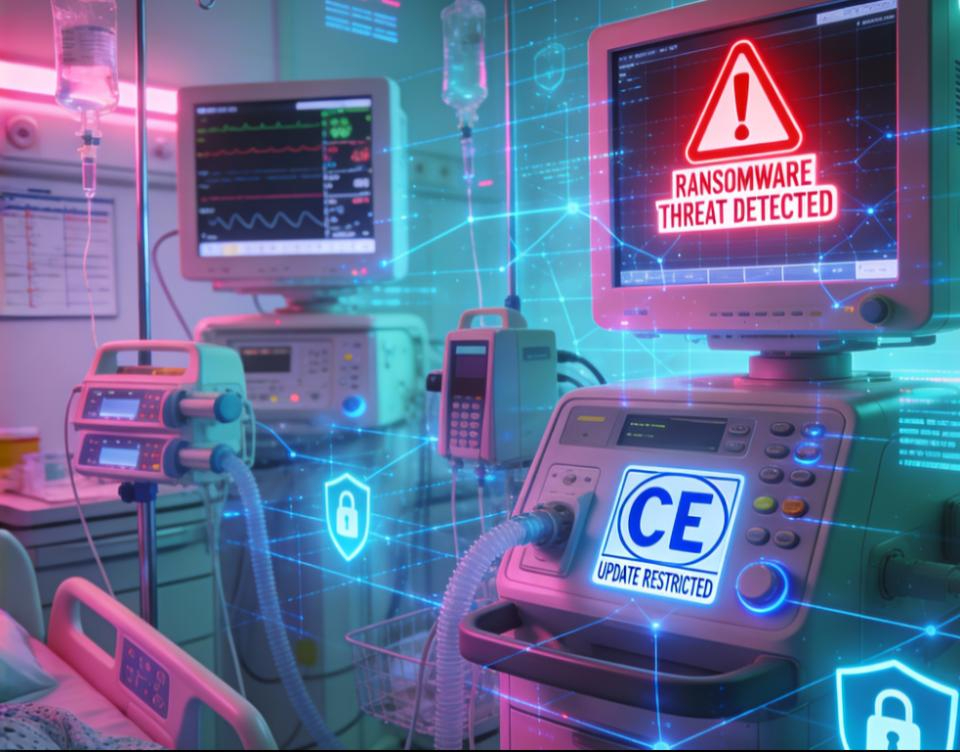

IoMT e il paradosso della certificazione: quando la compliance normativa ostacola la cybersecurity dei dispositivi medicali

La sicurezza dei dispositivi medicali IoMT (Internet of Medical Things) rappresenta oggi uno dei paradossi più critici e meno discussi nel panorama della cybersecurity sanitaria europea. Il Regolamento MDR 2017/745 impone che i dispositivi certificati CE non possano essere modificati – inclusa l’installazione di software antivirus o l’applicazione di patch di sicurezza – senza invalidare la certificazione stessa.

Questa rigidità normativa, concepita per tutelare la sicurezza del paziente, si scontra frontalmente con le esigenze di protezione cyber imposte dalla Direttiva NIS2 e dalle minacce ransomware che nel 2024 hanno colpito il 67% delle organizzazioni sanitarie a livello globale, secondo il report Sophos condotto su 14 Paesi. L’articolo analizza questo conflitto regolatorio e propone il modello della “securizzazione laterale” – basato su microsegmentazione di rete e architetture Zero Trust – come soluzione architetturale che consente di proteggere i dispositivi senza alterarne la configurazione certificata.

Il nodo irrisolto della sicurezza IoMT negli ospedali europei

La sicurezza IoMT è diventata la questione centrale per ogni CISO del settore sanitario. Il motivo è tanto semplice quanto allarmante: secondo analisi di settore basate su dati Forescout, la stragrande maggioranza degli ospedali gestisce dispositivi medicali con vulnerabilità note e attivamente sfruttate dagli attaccanti. Non si tratta di un dato astratto, ma di una realtà operativa quotidiana che i responsabili della sicurezza informatica ospedaliera conoscono bene.

Il problema, tuttavia, non risiede nella mancanza di consapevolezza o di competenze tecniche. Il vero ostacolo è strutturale e normativo: i dispositivi medicali certificati CE ai sensi del Regolamento MDR 2017/745 non possono essere modificati senza compromettere la loro conformità regolatoria. Questo significa che un monitor cardiaco, una pompa per infusione o un sistema di imaging diagnostico – tutti dispositivi critici per la cura del paziente – devono rimanere esattamente nella configurazione in cui sono stati certificati, anche quando presentano vulnerabilità software documentate.

Il paradosso emerge in tutta la sua evidenza: la normativa pensata per proteggere il paziente impedisce di fatto l’implementazione delle misure di cybersecurity necessarie a proteggerlo da minacce che, secondo il report IBM Cost of a Data Breach 2024, hanno causato danni per una media di 9,77 milioni di dollari per ogni violazione nel settore sanitario – il costo più alto tra tutti i comparti industriali per il quattordicesimo anno consecutivo.

Il conflitto normativo: MDR 2017/745 versus requisiti di cybersecurity

Per comprendere la profondità di questo conflitto è necessario esaminare le due cornici normative che, paradossalmente, dovrebbero entrambe tutelare la sicurezza dei pazienti.

Il Regolamento MDR 2017/745: la logica della certificazione

Il Medical Device Regulation europeo, entrato in vigore nel maggio 2021, ha sostituito le precedenti direttive introducendo requisiti più stringenti per l’immissione sul mercato dei dispositivi medicali. L’Allegato I, Sezione 17.2, stabilisce che il software contenuto nei dispositivi medicali deve essere sviluppato e prodotto “allo stato dell’arte”, considerando il ciclo di vita, la gestione del rischio e la sicurezza delle informazioni.

Tuttavia, la certificazione CE – rilasciata dagli Organismi Notificati dopo rigorosi processi di valutazione della conformità – cristallizza la configurazione del dispositivo. Qualsiasi modifica sostanziale richiede una nuova valutazione di conformità, con tempi e costi che possono risultare proibitivi. Il principio sottostante è chiaro: garantire che il dispositivo funzioni esattamente come testato e validato, senza alterazioni che potrebbero comprometterne la sicurezza clinica.

Questa rigidità ha senso dal punto di vista della sicurezza del paziente in senso tradizionale. Un’alterazione del firmware di una pompa per infusione potrebbe teoricamente modificarne il dosaggio; un aggiornamento software di un ventilatore polmonare potrebbe introdurre malfunzionamenti. La certificazione CE è progettata per prevenire questi rischi.

La Direttiva NIS2: l’imperativo della cybersecurity

Sul versante opposto, la Direttiva NIS2 – in vigore dal 18 ottobre 2024 – classifica ospedali e produttori di dispositivi medicali come “entità essenziali” o “importanti”, imponendo obblighi stringenti in materia di gestione del rischio cyber. L’Articolo 21(2) elenca dieci misure di sicurezza obbligatorie, tra cui la gestione delle vulnerabilità, la sicurezza della supply chain e la capacità di risposta agli incidenti.

Il problema emerge quando si considera che la gestione delle vulnerabilità, nel contesto IT tradizionale, si traduce principalmente nell’applicazione tempestiva di patch di sicurezza. Ma per un dispositivo medicale certificato CE, applicare una patch significa potenzialmente invalidare la certificazione.

Un esempio concreto: la pompa per infusione vulnerabile

Consideriamo uno scenario reale documentato dalla University of New Brunswick nel dataset CICIoMT2024. Una pompa per infusione connessa alla rete ospedaliera presenta una vulnerabilità nota nel protocollo MQTT utilizzato per la comunicazione. Gli attaccanti possono sfruttare questa vulnerabilità per intercettare i comandi o, nel peggiore dei casi, alterare i parametri di infusione.

La soluzione tecnica sarebbe immediata: applicare la patch rilasciata dal vendor o, in alternativa, installare un agente di endpoint protection. Tuttavia, entrambe le opzioni comporterebbero una modifica del software del dispositivo. Secondo la lettura più conservativa del MDR, questo richiede una nuova valutazione di conformità da parte dell’Organismo Notificato – un processo che può richiedere mesi e che il vendor potrebbe non essere disposto ad affrontare per dispositivi già in commercio.

Il risultato? La pompa rimane vulnerabile, connessa alla rete ospedaliera, in attesa che il vendor rilasci un aggiornamento già validato nell’ambito del suo processo di Post-Market Surveillance. Un’attesa che può protrarsi per anni nei casi di dispositivi legacy.

La fotografia delle vulnerabilità IoMT nel 2025

I numeri raccontano una situazione critica. Il report 2025 di Forescout documenta un incremento del 15% anno su anno del rischio medio dei dispositivi connessi, con quattro nuove tipologie di dispositivi IoMT entrate nella lista dei più rischiosi: dispositivi di imaging, apparecchiature di laboratorio, workstation sanitarie e controller per pompe di infusione. Questi ultimi sono particolarmente critici poiché una compromissione potrebbe permettere agli attaccanti di alterare i parametri di somministrazione dei farmaci.

Secondo analisi di settore, una percentuale significativa dei dispositivi medicali opera su sistemi operativi end-of-life che non ricevono più aggiornamenti di sicurezza, mentre i controller delle pompe di infusione mostrano vulnerabilità critiche e wormable nel 20% dei casi analizzati.

La situazione in Italia

In Italia, la situazione è particolarmente preoccupante. L’Agenzia per la Cybersicurezza Nazionale ha documentato un incremento del 111% degli eventi cyber nel settore sanitario tra il 2023 e il 2024, passando da 27 a 57 eventi. Gli incidenti effettivi hanno raggiunto quota 57, influenzati in parte da un attacco supply chain che ha coinvolto numerosi clienti del settore sanitario attraverso un fornitore. Nel solo 2024 sono stati registrati 10 casi significativi di ransomware che hanno colpito strutture sanitarie italiane.

L’attacco alla ASST Rhodense del giugno 2024 esemplifica le conseguenze operative: il gruppo ransomware Cicada3301 ha compromesso i sistemi informatici degli ospedali di Garbagnate, Bollate e Rho, costringendo le strutture a sospendere interventi chirurgici non urgenti, esami di laboratorio e altri servizi programmati. Il gruppo ha rivendicato l’esfiltrazione di 1 terabyte di dati sensibili, inclusi documenti medici, prescrizioni e informazioni personali dei pazienti.

Il contesto europeo

A livello europeo, i dati di Check Point Research per gennaio-settembre 2024 indicano che le organizzazioni sanitarie europee hanno subito una media di 1.686 attacchi settimanali per organizzazione, con un incremento del 56% rispetto allo stesso periodo dell’anno precedente – il maggiore aumento percentuale tra tutte le regioni analizzate. L’Italia si posiziona tra i Paesi più colpiti nel settore healthcare a livello globale.

La securizzazione laterale: proteggere senza modificare

Di fronte a questo paradosso normativo, la comunità della cybersecurity sanitaria ha sviluppato un approccio alternativo che consente di proteggere i dispositivi medicali IoMT senza alterarne la configurazione interna. Questo paradigma, che possiamo definire “securizzazione laterale”, opera esclusivamente sul contesto di rete in cui il dispositivo è inserito, lasciando intatto il software certificato.

Il principio architetturale

L’idea fondamentale è semplice: se non posso installare un antivirus sul dispositivo, posso però controllare con precisione chi può comunicare con esso e come. Invece di proteggere il dispositivo dall’interno, lo proteggo dall’esterno, creando un perimetro di sicurezza granulare che ne limita l’esposizione alle minacce.

Questo approccio si articola in tre componenti principali:

Visibilità completa dell’ambiente IoMT. Prima di proteggere, è necessario conoscere. Piattaforme come Claroty Medigate o Armis consentono di identificare automaticamente tutti i dispositivi medicali connessi alla rete, classificarli per tipologia e rischio, e mappare i loro pattern di comunicazione legittimi.

Microsegmentazione identity-based. Una volta identificati i dispositivi e i loro flussi di comunicazione autorizzati, è possibile implementare policy di segmentazione granulare che consentano solo il traffico strettamente necessario. Un monitor cardiaco, ad esempio, deve poter comunicare con il sistema di gestione dei dati clinici (PACS) e con la workstation del reparto, ma non ha alcun motivo legittimo per accedere a Internet o comunicare con la stampante dell’amministrazione.

Prevenzione del lateral movement. Il vero valore della microsegmentazione emerge nella capacità di contenere un’eventuale compromissione. Se un attaccante riesce a violare un dispositivo vulnerabile, la segmentazione impedisce che possa utilizzarlo come punto di pivot per raggiungere altri sistemi critici. Il lateral movement rappresenta un vettore di attacco prevalente nelle violazioni riuscite nel settore sanitario.

Il caso MultiCare Health System

L’implementazione della microsegmentazione in ambito sanitario trova un esempio significativo nel caso di MultiCare Health System, il più grande sistema sanitario no-profit dello Stato di Washington con 14 ospedali e circa 29.000 dipendenti.

Jason Elrod, CISO di MultiCare, ha affrontato la sfida partendo da una posizione di scetticismo – come lui stesso ha dichiarato – verso le promesse dei vendor. L’implementazione di una piattaforma di microsegmentazione identity-based ha permesso di ottenere il 99% di visibilità sui dispositivi connessi in meno di 4 ore, con un deployment completo delle policy di segmentazione in 4-16 settimane, senza alcuna interruzione dei flussi clinici.

L’aspetto cruciale dell’approccio adottato è che la protezione avviene a livello di rete, senza richiedere l’installazione di agenti software sui dispositivi medicali. Questo consente di proteggere anche dispositivi legacy che operano su sistemi operativi obsoleti – come Windows 7 o Windows XP Embedded – impossibili da aggiornare sia per ragioni tecniche che normative.

L’allineamento con i nuovi requisiti regolatori

La securizzazione laterale non è solo una soluzione tecnica elegante; sta diventando un requisito normativo esplicito.

Stati Uniti: la proposta di aggiornamento HIPAA Security Rule

La proposta di aggiornamento alla HIPAA Security Rule, pubblicata dall’Office for Civil Rights (OCR) del Department of Health and Human Services il 27 dicembre 2024, prevede esplicitamente la segmentazione di rete come misura obbligatoria per la protezione delle informazioni sanitarie elettroniche (ePHI). Il documento elimina la distinzione tra specifiche required e addressable, rendendo di fatto obbligatorie tutte le misure di sicurezza precedentemente considerate opzionali.

Il periodo di commenti pubblici si è chiuso il 7 marzo 2025 e si attende la pubblicazione della regola finale entro la fine dell’anno. Le organizzazioni sanitarie statunitensi dovrebbero già prepararsi a soddisfare questi requisiti.

Europa: le linee guida per il settore sanitario

Le linee guida HHS 405(d) Health Industry Cybersecurity Practices richiedono esplicitamente capacità di defense-in-depth attraverso la segmentazione di rete, con particolare enfasi sulla prevenzione del lateral movement. L’NHS Digital britannico ha rilasciato guidance che impongono la segmentazione di rete come requisito per tutti i Trust del sistema sanitario nazionale.

Implicazioni operative per i professionisti della sicurezza sanitaria

Per i CISO e i security architect del settore sanitario, questo scenario impone un ripensamento delle strategie di protezione. Non è più possibile affidarsi esclusivamente alle tradizionali misure di endpoint security; è necessario adottare un approccio architetturale che riconosca le specificità dell’ambiente IoMT.

Assessment della superficie di attacco IoMT

Il primo passo è acquisire visibilità completa sull’inventario dei dispositivi medicali connessi. La mancanza di visibilità è indicata da una percentuale significativa di CISO ospedalieri come la principale barriera alla gestione efficace del rischio IoMT. Non è possibile proteggere ciò che non si conosce.

Piattaforme specializzate nella discovery IoMT consentono di identificare dispositivi che spesso sfuggono ai tradizionali strumenti di network scanning, includendo apparecchiature biomedicali, sistemi di building automation connessi alla rete clinica e dispositivi shadow IT introdotti dai reparti senza coinvolgimento dell’IT centrale.

Prioritizzazione risk-based

Non tutti i dispositivi presentano lo stesso livello di rischio. Un sistema di imaging diagnostico connesso al PACS e contenente dati clinici di migliaia di pazienti richiede una protezione diversa rispetto a un sensore di temperatura ambientale. La prioritizzazione deve considerare:

- la criticità clinica del dispositivo per la cura del paziente;

- la sensibilità dei dati trattati;

- il livello di connettività e l’esposizione a Internet;

- la presenza di vulnerabilità note con exploit pubblici;

- la disponibilità o meno di patch da parte del vendor.

Secondo i dati di Forescout, i sistemi di imaging diagnostico e i dispositivi di monitoraggio dei pazienti rappresentano i target primari degli attacchi ai dispositivi medicali, seguiti da apparecchiature di laboratorio e pompe per infusione.

Implementazione della microsegmentazione

L’implementazione della microsegmentazione in ambiente sanitario richiede un approccio graduale che minimizzi il rischio di interruzione dei servizi clinici. Le best practice suggeriscono:

Fase di discovery e learning. Acquisire visibilità completa e mappare i pattern di comunicazione legittimi prima di implementare qualsiasi policy restrittiva.

Definizione delle policy in modalità audit. Configurare le regole di segmentazione in modalità di solo monitoraggio, verificando che non blocchino traffico clinico legittimo.

Enforcement progressivo. Attivare l’enforcement partendo dai segmenti meno critici, espandendo gradualmente la copertura.

Integrazione con incident response. Predisporre procedure per l’isolamento rapido di dispositivi compromessi senza impatto sui servizi clinici essenziali.

Gestione del rapporto con i vendor

Un aspetto spesso trascurato riguarda la relazione con i produttori di dispositivi medicali. La NIS2 impone esplicitamente requisiti di sicurezza della supply chain (Articolo 21(2)(d)), richiedendo alle organizzazioni sanitarie di valutare e monitorare la postura cyber dei propri fornitori.

I Manufacturer Disclosure Statements for Medical Device Security (MDS2) forniscono informazioni strutturate sulla sicurezza dei dispositivi, ma troppo spesso rimangono documenti statici che non vengono operazionalizzati. L’integrazione dei dati MDS2 con le piattaforme di microsegmentazione consente di tradurre automaticamente le caratteristiche di sicurezza dichiarate dal vendor in policy di protezione effettive.

Prospettive evolutive: verso una convergenza normativa

Il paradosso normativo tra MDR e requisiti cyber non potrà rimanere irrisolto a lungo. Diversi segnali indicano una progressiva consapevolezza della necessità di armonizzazione.

L’Action Plan europeo sulla cybersecurity ospedaliera

Il 15 gennaio 2025 la Commissione Europea ha pubblicato un Action Plan dedicato alla cybersecurity di ospedali e provider sanitari. Il documento riconosce esplicitamente l’interdipendenza tra provider sanitari e industria medicale, e propone misure che impattano l’intera supply chain del settore.

Tra le azioni più significative, il piano propone che gli Stati membri richiedano alle entità soggette a NIS2 di riportare i pagamenti di riscatti ransomware – un cambio significativo rispetto all’attuale framework. L’obiettivo dichiarato è raccogliere dati per comprendere l’efficacia delle misure anti-ransomware e supportare le investigazioni.

L’evoluzione dell’approccio FDA

Dall’altra parte dell’Atlantico, la FDA statunitense ha adottato un approccio più progressivo. Con la Sezione 524B del FD&C Act, introdotta nel dicembre 2022 tramite il Consolidated Appropriations Act, i produttori di dispositivi cyber sono ora obbligati a:

- fornire una Software Bill of Materials (SBOM) che documenti tutti i componenti software;

- progettare e mantenere processi per garantire la cybersecurity del dispositivo lungo l’intero ciclo di vita;

- rendere disponibili aggiornamenti e patch post-market.

La guidance finale aggiornata di giugno 2025 chiarisce esplicitamente i requisiti per i cyber devices e le aspettative per il ciclo di vita post-market.

Il Cyber Resilience Act europeo

Il Cyber Resilience Act europeo, parte del più ampio framework di cybersecurity dell’Unione, introduce requisiti di sicurezza by-design per i prodotti con componenti digitali. L’integrazione tra CRA, MDR e NIS2 dovrà necessariamente portare a un approccio più coerente alla gestione delle vulnerabilità nei dispositivi medicali.

Considerazioni conclusive

La sicurezza dei dispositivi medicali IoMT si trova oggi al centro di una tensione normativa che riflette due concezioni diverse – ma entrambe legittime – della protezione del paziente. La certificazione CE tutela il paziente da malfunzionamenti del dispositivo; la cybersecurity lo tutela da attacchi che potrebbero comprometterne l’integrità o renderlo indisponibile nel momento del bisogno.

La securizzazione laterale rappresenta, allo stato attuale, la risposta più efficace a questo paradosso. Proteggere il contesto invece del dispositivo consente di implementare misure di sicurezza robuste senza entrare in conflitto con i requisiti regolatori sulla certificazione.

Tuttavia, questa soluzione architetturale non può rimanere l’unica risposta a lungo termine. È necessario che il framework normativo europeo evolva verso un modello che consenta l’aggiornamento tempestivo dei dispositivi medicali senza richiedere complesse ri-certificazioni per ogni patch di sicurezza. L’esperienza FDA dimostra che questo equilibrio è possibile.

Nel frattempo, i professionisti della sicurezza IoMT nel settore sanitario devono adottare un approccio pragmatico: implementare la microsegmentazione come misura di protezione immediata, mantenere una visibilità completa sull’inventario dei dispositivi connessi e strutturare un dialogo costruttivo con i vendor per accelerare la disponibilità di aggiornamenti validati.

La posta in gioco è troppo alta per attendere una soluzione normativa perfetta. La significativa presenza di vulnerabilità note nei dispositivi medicali ospedalieri non è una statistica accettabile. È un rischio che richiede azione immediata, nei limiti – ma non oltre – di quanto la normativa consente.