Sicurezza infrastrutture critiche: Il modello MindShield per la protezione transnazionale

La complessità delle sfide securitarie moderne richiede paradigmi innovativi che superino i limiti degli approcci tradizionali. Il modello MindShield rappresenta una risposta concreta all’esigenza di proteggere le infrastrutture che costituiscono l’architrave della nostra società.

Questo documento introduce i fondamenti teorici del modello MindShield, un sistema multilivello innovativo per il monitoraggio, la prevenzione e la risposta tempestiva alle minacce securitarie.

MindShield, un modello innovativo per la sicurezza delle infrastrutture critiche

Il momento storico attuale si contraddistingue per la repentina e inesorabile espansione dei processi di globalizzazione e digitalizzazione. Tali fenomeni, per quanto abbiano inciso positivamente, sull’economia, libertà di movimento e gli scambi interculturali globali, hanno comportato, tuttavia, alcune criticità e minacce transnazionali per le infrastrutture critiche e i servizi pubblici che costituiscono il fulcro delle nostre società. La tutela di tali asset strategici deve tenere in considerazione una esponenziale serie di fattori, posto che le minacce alla sicurezza interessano trasversalmente qualunque ambito della vita dei cittadini dalle reti energetiche ai sistemi di trasporto, dalle strutture sanitarie a quelle di comunicazione. Il quesito che ci si pone è, quindi, come possiamo assicurarci che le nostre risorse strategiche siano protette adeguatamente.

La sicurezza delle infrastrutture critiche interessa diversi aspetti, tra cui la protezione fisica, le sfide tecniche, politiche e sociali. Peraltro, le possibili minacce possono essere di diversa natura, come ad esempio gli attacchi informatici, terroristici e la criminalità comune, ciò comportando conseguenze devastanti, interrompendo i servizi essenziali e mettendo a rischio la sicurezza della cittadinanza e nazionale.

In questo contesto, la ricerca di soluzioni efficaci per la sicurezza delle infrastrutture critiche deve essere considerata una priorità assoluta. È perciò necessario adottare un approccio olistico che superi i metodi tradizionali ed individui nuovi modi per rilevare e mitigare le minacce.

Da ultimo, non possiamo dimenticare che assicurare la sicurezza è un percorso e non una destinazione. Difatti, l’ambito della sicurezza è in continua evoluzione e richiede un impegno costante per l’innovazione e l’apprendimento. Tale percorso è necessario, posto che, le infrastrutture critiche sono l’architrave della nostra società e garantire la loro sicurezza significa proteggere il nostro modo di vivere.

Modello MindShield: sistema multilivello per infrastrutture critiche

L’obiettivo principale di questa ricerca è quello di proporre ed esplorare un nuovo modello, denominato MindShield[1] il quale si configura come un sistema multilivello per il monitoraggio, la prevenzione e la risposta tempestiva alle sfide sulla sicurezza delle infrastrutture critiche, reti logistiche, energetiche e servizi essenziali. Il modello “MindShield” è basato sull’analisi predittiva del rischio che integra scienza, tecnologia e cooperazione internazionale per la difesa delle infrastrutture critiche e dei servizi pubblici essenziali.

Tale modello scientifico sperimentale si ispira peraltro ad una recentissima normativa europea[2], all’istituzione nel 2022 del Comitato di alto livello per la resilienza da parte della NATO[3], oltre che della “Task Force NATO-UE sulla resilienza delle infrastrutture critiche” istituita a gennaio 2023.

Attraverso l’implementazione del modello “MindShield” sarà possibile disporre non soltanto di dati aggiornati sulla valutazione del rischio ma altresì di soluzioni rapide, innovative e disegnate “tailor made” per la gestione della crisi a livello transnazionale e locale. Peraltro, l’obiettivo di un tale approccio è proprio quello di favorire l’adattamento delle infrastrutture a condizioni critiche e la mitigazione del rischio, posto che anche la più completa valutazione del rischio non può sperare di annullare o azzerare completamente la possibilità che gli eventi dannosi si verifichino.

Il modello proposto, tuttavia, non può esplicare la propria utilità in assenza di una dimensione sovranazionale della propria applicazione. Difatti, una delle maggiori sfide securitarie attuali è da riscontrarsi nella cosiddetta “guerra asimmetrica”, termine da intendersi qui non soltanto nella propria accezione bellica, ma soprattutto per rappresentare un disallineamento tra poteri e strumenti di prevenzione. In tal senso, come si avrà modo di chiarire nel prosieguo, una politica e legislazione con differenti standard e parametri rappresenta una delle principali lacune da colmare per sperare di poter implementare la sicurezza di cittadini e risorse.

Questo lavoro di ricerca provvederà a ripercorrere brevemente l’approccio tradizionale alla sicurezza, lo stato dell’arte attuale, e a spiegare in cosa consiste l’approccio innovativo del modello “MindShield”. Nel descrivere tale progetto si darà atto delle tecniche e degli strumenti attualmente utilizzabili; si testerà il modello applicandolo ad alcuni incidenti di sicurezza della storia recente e si concluderà in fine con la rapida disamina delle sfide e dei possibili sviluppi sul tema.

Il documento verrà strutturata in otto capitoli. Dopo la presente introduzione, il capitolo due fornirà una breve panoramica dei fondamenti teorici relativi alla sicurezza delle infrastrutture critiche. Il capitolo tre descriverà in dettaglio l’approccio MindShield, mentre il capitolo quattro esaminerà le tecniche e innovazioni che possono essere utilizzate attualmente per difendere le infrastrutture critiche.

Il capitolo cinque dimostrerà le potenzialità dell’utilizzo sinergico di queste tecniche e strumenti, mentre il capitolo sei darà conto del ruolo cruciale ricoperto dalla cooperazione internazionale nel modello MindShield. Il capitolo sette presenterà alcuni casi di studio ai quali verrà applicato il modello. Ed infine, il capitolo otto riassumerà i risultati della ricerca, vagliando le sfide e le limitazioni nell’implementazione di MindShield, e suggerendo possibili sviluppi futuri.

Sicurezza delle infrastrutture critiche e dei servizi pubblici essenziali

Quando parliamo di infrastrutture critiche e servizi pubblici essenziali, la sicurezza rappresenta un argomento complesso che necessita di un approccio sistematico per essere compreso. Per tale ragione, l’analisi deve muovere proprio dal concetto stesso di sicurezza, parola la cui etimologia proviene dai termini latini “sine cura”, ovvero senza preoccupazione, e che afferisce ad una condizione “che rende e fa sentire di essere esenti da pericoli, o che dà la possibilità di prevenire, eliminare o rendere meno gravi danni, rischi, difficoltà, evenienze spiacevoli”[4]. Partendo da tale definizione possiamo quindi cercare di comprendere cosa si intende per sicurezza delle infrastrutture critiche e dei servizi pubblici essenziali e per quale ragione è fondamentale occuparsene.

Qualunque Stato moderno è tenuto a perseguire e tutelare la sicurezza su più livelli, a cominciare dalla sicurezza personale del cittadino e sino a quella nazionale. Tuttavia, non possiamo fare a meno di notare che, a seconda del tipo di minaccia e di infrastruttura coinvolta, i livelli e bisogni di sicurezza tendono a convergere sino quasi a sovrapporsi[5].

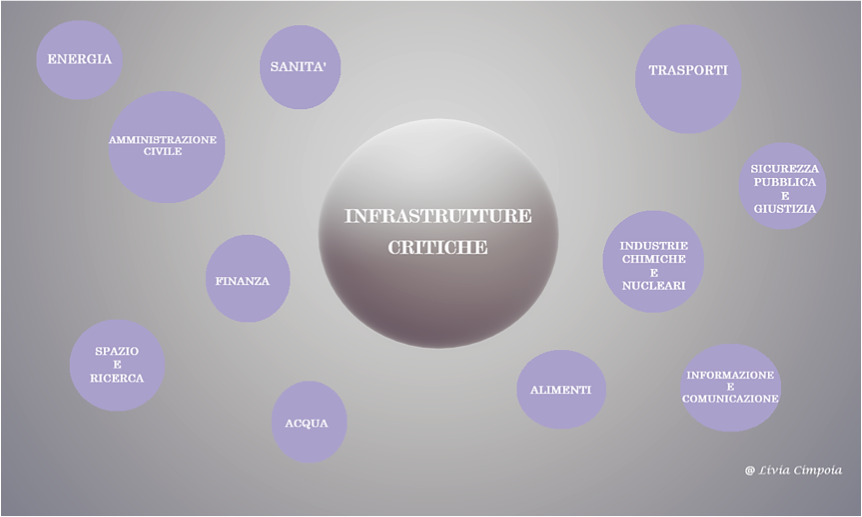

Tuttavia, per comprendere le singole esigenze di sicurezza è necessario chiarire cosa si intenda per infrastrutture critiche e servizi pubblici essenziali[6]. Per inquadrare più agilmente il concetto, soggetto a continue evoluzioni terminologiche e un notevole sforzo definitorio possiamo affidarci ad un grafico basato sull’elenco fornito dal

Ministero dell’Interno italiano cfr. Figura 1[7].

Avendo compreso cosa si intende in questo contesto per infrastrutture critiche, pare utile ricordare che il bisogno di sicurezza è sempre stato avvertito, sin dall’antichità[8] come conseguenza diretta di minacce, a livello locale, regionale o addirittura globale, in relazione alle quali le istituzioni si sono da sempre interrogate con nutrito interesse[9].

Tuttavia, la “rivoluzione tecnologica” alla quale abbiamo assistito negli ultimi decenni ha funto da catalizzatore nel processo di trasformazione socioculturale e, in un mondo sempre più connesso ed evanescente, l’insicurezza e la paura sono diventate armi inarrestabili e strumenti di potere a costo zero[10]. Un chiaro esempio di ciò può individuarsi nello sviluppo delle organizzazioni terroristiche le quali, grazie alla globalizzazione e alla liberalizzazione dell’informazione hanno trovato terreno fertile e strumenti per la strumentalizzazione del “terrore”[11].

Questo lavoro di ricerca non pretende di fornire una disamina esaustiva dei problemi che la sicurezza delle infrastrutture critiche pone, posto che, l’ampia portata di tali nozioni imporrebbe un’analisi ben più approfondita e analitica. Tuttavia, non si può fare a meno di accennare brevemente ad uno dei punti salienti di tale disciplina: la dimensione soggettiva. Difatti, com’è facilmente intuibile la sicurezza ha come fine ultimo la tutela delle persone in svariate circostanze e ambiti.

Per raggiungere tale obiettivo gli Stati sono chiamati a investire notevoli risorse economiche e umane[12], eppure, nonostante ciò la sicurezza rimane una sfida costante e una meta spesso irraggiungibile. La dimensione soggettiva del fenomeno, peraltro, non può tenere conto solamente dei soggetti beneficiari, che pure si contraddistinguono per una forte eterogeneità, ma deve altresì occuparsi degli esponenziali autori delle minacce securitarie, che oggi, più che in passato sono difficilmente mappabili e prevedibili[13].

In tal senso dobbiamo ricordare che oggigiorno le sfide di sicurezza provengono da una moltitudine di soggetti e fattori come ad esempio: soggetti privati, pubblici, organizzazioni criminali e terroristiche, cambiamento climatico e calamità naturali, disastri umanitari, fattori economici, sfruttamento improprio delle risorse, migrazioni di massa e se ne potrebbero citare molti altri.

Tuttavia, ciò che in questo contesto interessa rilevare è che, per quanto complessa possa risultare, la mitigazione delle minacce non può prescindere dallo studio e la comprensione dei soggetti e fattori di rischio. Tale analisi necessita però, non soltanto di una profonda conoscenza del contesto attuale ma soprattutto di una cultura storico culturale a 360 gradi sul mondo che abitiamo e le complesse sfaccettature che lo compongono[14].

Minacce di rischio e vulnerabilità

Avendo delineato de prima facie l’ambito che il presente lavoro di ricerca intende esplorare, ci si accinge ora a passare in rassegna le principali minacce e vulnerabilità a cui le infrastrutture critiche sono sottoposte. Per cercare di delimitarne il contenuto è necessario, quindi, comprendere cosa si intende per minacce securitarie e per vulnerabilità.

Tuttavia, data l’ampia portata di tali nozioni, l’esercizio definitorio richiederebbe uno sforzo esegetico quanto meno complesso, rischiando peraltro di delimitarne troppo o troppo poco i confini concettuali. Utilizzando tuttavia come prima indicazione terminologica l’equazione: una minaccia securitaria equivale a qualunque azione o evento in grado di mettere a rischio la sicurezza nazionale; possiamo approfondire il tema con l’ausilio di alcune categorie, quale supporto teorico per il prosieguo del lavoro di ricerca.

Il concetto di minaccia securitaria, si presta ad essere declinato in una moltitudine di differenti accezioni a seconda:

- della tipologia di minaccia (minacce fisiche o virtuali, naturali o create dall’uomo, minacce interne o esterne, etc.)[15];

- del valore tutelato (la sicurezza politico – militare; socioeconomica, energetica, etc.)[16];

- dei potenziali bersagli (minacce rivolte a civili, allo Stato, a operatori economici, all’ambiente etc.)

- degli autori (minacce provenienti da singoli cittadini, cosiddetti “lupi solitari”, da organizzazioni terroristiche o criminali, dall’autorità statale, minacce provenienti da operatori economici, calamità naturali, etc.);

- del fine perseguito, quando rilevante (minacce concepite per fini politici, illeciti, economici, ideologici/religiosi, etc.);

- dei mezzi con i quali è posta in atto (minacce armate, chimiche, batteriologiche, informatiche, etc.).

- della probabilità di essere concretamente attuate (minacce di livello basso / medio / alto).

Quanto alla vulnerabilità, è necessario ricordare che tale concetto è da sempre stato al centro di dibattiti e studi, date anche le diverse accezioni e difficoltà definitorie, filosofiche ed etiche che esso pone[17]. Per tale ragione, parlare di vulnerabilità, ancorché riferita alle infrastrutture critiche e ai servizi pubblici essenziali, è possibile solo se muoviamo dalla considerazione che non esiste una unica definizione bensì, vi sono più categorie concettuali all’interno delle quali tale termologia trova una collocazione[18]. In particolare, secondo la ricostruzione fornita da Piccinelli[19], storicamente si sarebbero sviluppate almeno tre correnti definitorie di vulnerabilità in accezione securitaria e segnatamente:

- “le prime definizioni di vulnerabilità si concentravano sul grado di perdita e di danno conseguenti all’impatto di un pericolo, cioè sulle dimensioni tecniche della vulnerabilità. Le misure proposte per ridurre la vulnerabilità, (…) erano quindi limitate a misure ingegneristiche e tecniche. (…);

- il secondo passo è riconducibile alla comprensione, all’inizio degli anni ’80, che il grado di perdita e di danno è determinato dal grado di esposizione al pericolo. La vulnerabilità è stata quindi definita come la probabilità di essere esposti ai pericoli e come la suscettibilità di un elemento a rischio di subire perdite e danni in funzione del suo grado di esposizione a una determinata fonte di pericolo (…);

- infine, come risultato di due approcci scientifici, è stato proposto un terzo tipo di definizioni: da una parte (…) la vulnerabilità è stata considerata come un fattore di rischio interno, legato alla capacità di resistenza dell’elemento a rischio [n.d.r.[20] mentre] d’altra parte, nell’ambito delle scienze sociali, (Susman e al., 1983) [n.d.r. è stato] introdotto il tema della capacità della popolazione di far fronte a un disastro, di assorbirlo e di riprendersi come misura della propria vulnerabilità. Questa capacità di adattamento è stata definita come la capacità di resilienza di una società”[21].

Dal punto di vista operativo, esistono diversi soggetti pubblici e privati che si occupano dello studio della vulnerabilità, tra questi ad esempio citiamo l’Hazards Vulnerability & Resilience Institute (HVRI)[22], istituto che da anni si concentra sulla raccolta di dati, l’analisi sulla vulnerabilità ai rischi di catastrofi e cambiamenti climatici e al cui interno, dal 2013, è stato sviluppato il Centro di eccellenza “ICoE–VaRM”[23].

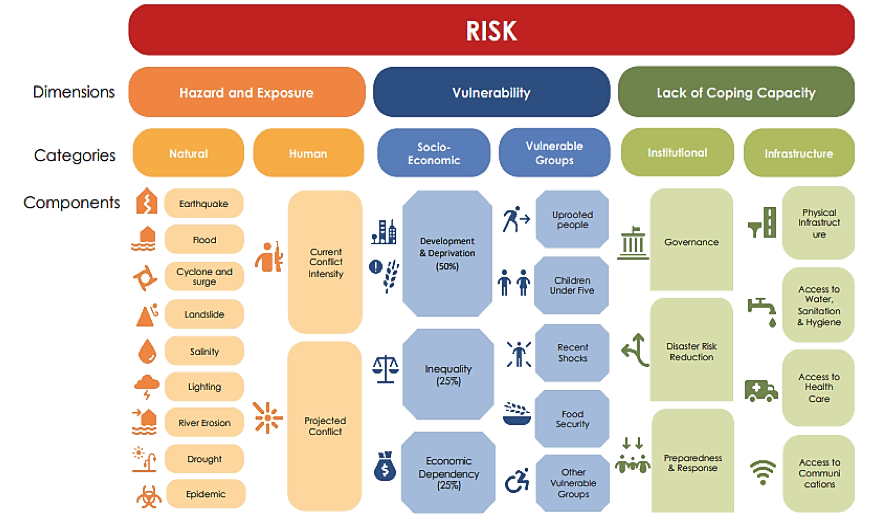

Esistono parimenti diversi studi sull’uso pratico degli indici di vulnerabilità, il che dimostra un considerevole interesse, nonché la potenzialità dello studio e dello sviluppo di tale ambito[24]. La vulnerabilità e le minacce securitarie rappresentano, dunque, due concetti cruciali e contigui i quali, sommati alla mancanza di adattamento / resilienza[25] da parte delle istituzioni o dei soggetti coinvolti – in questo caso infrastrutture critiche – danno vita al concetto di rischio, che possiamo intendere come “la potenziale perdita o perturbazione causata da un incidente e deve essere espresso come combinazione dell’entità di tale perdita o perturbazione e della probabilità che si verifichi l’incidente”[26]. Tale nomenclatura risulta, peraltro, rappresentata intuitivamente rappresentata nella Figura 2[27]

Approcci tradizionali alla sicurezza

Il paradigma della sicurezza, come già ricordato, risulta essere in profonda evoluzione, ciò discende soprattutto dalla esigenza di fornire nuove risposte a mutate esigenze di tutela. Tuttavia, per meglio comprendere nel prosieguo l’approccio innovativo del modello MindShield è necessario fornire alcune indicazioni circa la visione tradizionale della sicurezza e i propri limiti.

Storicamente la sicurezza, e in specie quella definita impropriamente come “sicurezza nazionale” si è posta come principale compito quello di mantenere lo “status quò”, evitando quindi distorsioni, rovesciamenti di potere, interferenze di qualunque genere. Difatti, troviamo evidenze in tal senso in diverse epoche storiche e regioni[28].

Come potremmo osservare, peraltro, per lungo tempo anche gli strumenti a disposizione della sicurezza sono rimasti in confini pressoché stagni fornendo “risposte consolidate”, per lo più di carattere militare o repressivo a “minacce prevedibili”. In tale contesto, ricopriva, dunque, un ruolo estremamente marginale il benessere dei cittadini o sudditi, che dir si voglia, posto che nei sistemi fortemente polarizzati e politicamente autarchici la priorità è rappresentata da chi e non tanto da come si amministra la res publica.

Per quanto tali concetti possano sembrare marginali rispetto al tema di questo lavoro di ricerca, è bene tuttavia comprendere che la sicurezza ha mantenuto un aspetto costante nel tempo proprio per via di questo immobilismo paradigmatico della società. Difatti, è stato proprio in epoca recentissima che abbiamo assistito parallelamente ad uno stravolgimento dei canoni sociali e di riflesso ad una maggiore domanda di sicurezza.

Nonostante tale accelerazione, tuttavia, diverse realtà rimangono ancora fortemente ancorate all’approccio tradizionale alla sicurezza, foriero di limitazioni e criticità. Pur, non avendo modo di esaminare cadauna le singole problematiche che l’approccio tradizionale alla sicurezza implica se ne possono tuttavia, citare alcune:

- Un primo limite è senza dubbio da individuarsi nella mancanza di standard e procedure condivise. Difatti, nonostante i notevoli sforzi delle istituzioni, le procedure e gli standard di sicurezza risultano ampiamente disomogenei, sia ratione materiae che ratione loci[29];

- Altro punto critico è la mancanza di omogeneità nella raccolta e nel processamento di dati e fonti informative sulla sicurezza. Tale elemento risulta di vitale importanza posto che, l’assenza di una più ampia e sistematica rete informativa rende estremamente inaffidabili i risk assesment[30], sui quali peraltro le istituzioni e i privati investono copiose risorse umane ed economiche[31];

- L’insufficiente cooperazione transnazionale in materia di sicurezza e prevenzione del crimine, elemento che permette sovente a organizzazioni criminali di agire liberamente in territori ove non siano sufficientemente conosciuti agli organi di pubblica sicurezza o vi sia una politica legislativa e giudiziaria più favorevole[32];

- Insufficiente formazione e aggiornamento del personale che si occupa della security, in tal senso, pur essendo stati definiti dei parametri minimi per quanto attiene la formazione iniziale e il periodico aggiornamento del personale[33] essi risultano non adeguati ai livelli di specializzazione e innovazione richiesti dalla disciplina;

- Necessità di implementare la di cooperazione tra pubblico e privato in ambito di sicurezza. La mancanza di politiche che demandino più agevolmente ai privati alcune funzioni in ambito di sicurezza costringe gli Stati a impiegare preziose risorse in attività che ben potrebbero essere svolte da personale civile altamente qualificato[34].

- Falle consistenti nel sistema di prevenzione e risposta delle crisi securitarie soprattutto in alcuni ambiti (tra cui a mero titolo esemplificativo il dissesto idrogeologico[35]), defezioni che, per quanto non assorbibili completamente, potrebbero certamente essere più contenute attraverso un attento monitoraggio e l’implementazione del risk assesment[36].

Vagliate le sfide che il sistema si trova tutt’oggi ad affrontare ci si chiede se vi siano dei metodi più rispondenti al bisogno di sicurezza. In tal senso ciò che il progetto di ricerca intende scrutinare è un modello che valorizzi il copioso lavoro già compiuto da più parti ma offra una marcia in più nella gestione della sicurezza infrastrutturale. Una sfida complessa, non esente da criticità, ma che può rappresentare un momento di riflessione su quanto raggiunto e quanto, invece, resta ancora da implementare.

Per approfondire il tema vi consigliamo di scaricare il white paper completo della Dr. Livia Cimpoia dal titolo “MindShield” – un nuovo paradigma di sicurezza integrata per infrastrutture critiche” per una comprensione completa di questo modello rivoluzionario.

Nel prossimo contenuto della serie esploreremo in dettaglio l’approccio MindShield, la sua architettura e componenti chiave, i meccanismi di rilevazione e mitigazione delle minacce.

Note

[1] La scelta del nome “MindShield” per questo modello deriva dall’idea di un sistema intelligente e resiliente che agisce come uno scudo mentale per prevenire e affrontare eventuali minacce tutelando la società dalle conseguenze negative degli attacchi o delle interruzioni. La parola inglese “Mind” rappresenta la mente umana, l’intelligenza, e sottolinea l’importanza di un approccio proattivo alla sicurezza che si avvale sia dell’intelligenza umana che di quella artificiale al fine di prevenire e rispondere efficacemente agli incidenti di sicurezza.

La parola inglese “Shield” richiama l’immagine di uno scudo, simboleggiando la protezione e la difesa dalle minacce esterne ed è qui inteso come l’impiego di diverse tecniche e strumenti di difesa delle infrastrutture critiche e dei servizi pubblici essenziali. Nel complesso, quindi, il termine “MindShield” sta a significare un paradigma di sicurezza integrata che si basa sull’applicazione sinergica di tecnologie predittive, rilevamento precoce dei rischi e cooperazione transnazionale al fine di garantire la sicurezza delle infrastrutture critiche, degli snodi logistici e dei servizi pubblici essenziali.

[2] Cfr. Direttiva (UE) 2022/2557 del Parlamento europeo e del Consiglio, del 14 dicembre 2022, sulla resilienza dei soggetti critici e il Regolamento delegato (UE) 2023/2450 della Commissione, del 25 luglio 2023, che integra la direttiva (UE) 2022/2557 del Parlamento europeo e del Consiglio stabilendo un elenco di servizi essenziali.

[3] Cfr. NATO – Argomento (Topic): Comitato per la resilienza (Resilience Comitee – RC), organo che ha assorbito le funzioni e i ruoli del Comitato per la pianificazione delle emergenze civili (CEPC). “Il Comitato per la resilienza (RC) è l’organo consultivo senior della NATO per la resilienza e la preparazione civile. Ciascun paese membro della NATO deve essere resiliente alle minacce e alle sfide militari e non militari alla sicurezza dell’Alleanza, come i disastri naturali, l’interruzione delle infrastrutture critiche o gli attacchi ibridi o armati. La resilienza è sia una responsabilità nazionale che un impegno collettivo radicato nell’articolo 3 del Trattato Nord Atlantico.”

[4] Cfr. termine sicurezza vocabolario Treccani – URL

[5] A mero titolo esemplificativo e cercando di mostrare l’ampiezza delle sfide sulla sicurezza possiamo ricordare un incidente di cybersicurezza avvenuto recentemente in alcuni ospedali milanesi. Nel corso del 2022 difatti l’Azienda Socio Sanitaria Territoriale Fatebenefratelli Sacco di Milano è stata interessata da un grave attacco cibernetico che ha colpito i sistemi informatici degli ospedali Sacco, Fatebenefratelli, Buzzi e Macedonio Melloni di Milano, provocando non soltanto un incidente di sicurezza nazionale ma ben più concretamente un grave disservizio ai cittadini i quali hanno subito ritardi e contrattempi dovuti al blocco dei sistemi informatici ma soprattutto hanno rischiato di vedere esposti pubblicamente i propri dati e documenti sensibili, cartelle cliniche e documenti fiscali – cfr. Agenzia ANSA (2022).

[6] Dal punto di vista legislativo gli Stati e le istituzioni hanno compiuto un notevole sforzo definitorio per fornire una definizione di infrastrutture critiche, sin dalla Direttiva 2008/114/CE, la quale all’Articolo 2 stabiliva che: “Ai fini della presente direttiva s’intende per: a) «infrastruttura critica» un elemento, un sistema o parte di questo ubicato negli Stati membri che è essenziale per il mantenimento delle funzioni vitali della società, della salute, della sicurezza e del benessere economico e sociale dei cittadini ed il cui danneggiamento o la cui distruzione avrebbe un impatto significativo in uno Stato membro a causa dell’impossibilità di mantenere tali funzioni;” URL;

Tale direttiva è stata abrogata e sostituta dalla novella legislativa del 2022, la DIRETTIVA (UE) 2022/2557 DEL PARLAMENTO EUROPEO E DEL CONSIGLIO del 14 dicembre 2022 la quale ha definito l’”infrastruttura critica” come: un elemento, un impianto, un’attrezzatura, una rete o un sistema o una parte di un elemento, di un impianto, di un’attrezzatura, di una rete o di un sistema, necessari per la fornitura di un servizio essenziale” a completamento di tale definizione la medesima normativa ha perciò stabilito che per “servizio pubblico essenziale” debba intendersi “un servizio fondamentale per il mantenimento di funzioni vitali della società, di attività economiche, della salute e della sicurezza pubbliche o dell’ambiente;” URL; sulle infrastrutture e i soggetti critici si rimanda altresì a Carletti, D. (a cura di) (2023). Infrastrutture e soggetti critici: Giuffré Francis Lefebvre.

[7] Per prendere visione dell’elenco consultare l’archivio storico del Ministero Dell’Interno italiano (2008). Approfondimento – Le infrastrutture critiche. Online: https://www1.interno.gov.it/mininterno/export/sites/default/it/sezioni/sala_stampa/notizie/protezione_civile/0867_2008_02_14_app_infrastrutture_critiche.html [richiamato: 27.12.2023].;

[8] Sun, T. (2002). L’arte della guerra. Il manuale dello stratega: la più ampia e attuale versione commentata del classico testo cinese. Roma: Edizioni Mediterranee. – “Il segreto per creare le divisioni interne sta nell’arte di suscitare i seguenti cinque contrasti: dissensi tra i cittadini nelle città e nei villaggi; dissensi con gli altri paesi; dissensi all’interno; dissensi che hanno per conseguenza la condanna a morte; e dissensi le cui conseguenze sono i premi e le ricompense. Queste cinque specie di dissensi non sono che rami di uno stesso tronco”.

[9] Anselmi, A. (2020). Polizia e popolo. Dall’assolutismo allo stato di diritto tra il XVIII e il XIX secolo: Pacini Editore.: “Tanto più numerose erano le informazioni raccolte, tanto più le autorità erano soddisfatte. Un commissario che riportava brevi risposte correva il rischio di essere accusato di pigrizia o di mancanza di zelo. Questa ricerca di informazioni sulla mentalità popolare era la necessità, degli amministratori, di saper anticipare qualsivoglia insorgenza o tumulto che potesse ledere la sicurezza dello Stato. Per questo, vennero creati due uffici specifici: uno dell’Alta polizia, incaricata di occuparsi della “salute pubblica”, combattendo congiure e sovversioni politiche, e un altro di polizia ordinaria dedita a contrastare i delitti sulle persone e sui beni”

[10] Schmid A., P. (2023). Defining Terrorism. ICCT Report. traduzione dalla lingua inglese: “Per il terrorista, le vittime del terrorismo servono come generatori di emozioni – di cui il terrore è il più importante – al fine di intimidire, costringere, impressionare, provocare o influenzare in altro modo una o più terze parti. La produzione di paura non è lo scopo finale, ma un mezzo per raggiungere un fine.

La reazione dei destinatari è ciò che si cerca principalmente. Un normale assassinio ha raggiunto il suo scopo primario se l’autore è riuscito a uccidere la sua vittima. Un omicidio terroristico, invece, avvia un processo in quanto mira e minaccia altre persone, alcune delle quali potrebbero temere: “Sarò il prossimo?”. I terroristi possono compiere omicidi in cui la vittima è l’obiettivo principale, ma anche omicidi che hanno come scopo principale quello di spaventare altre persone oltre alla vittima.” URL;

[11] Horgan (2015).

[12] Camera dei deputati (2020); EEAS, The Diplomatic Service of the European Union (2022).

[13] Batacchi (2010): “Nel quadro di questa trasformazione il rischio ha perso il carattere di certezza e prevedibilità, legato alla probabilità di un attacco su larga scala contro l’Occidente proveniente dalle truppe del Patto di Varsavia, per assumerne uno nuovo e diverso, più indeterminato e quindi soggetto alla volatilità di un assetto in profonda trasformazione.

Oggi non ha quasi più senso limitarsi, come negli anni della Guerra Fredda, a parlare di difesa territoriale pianificando in funzione di questa ed organizzando di conseguenza le proprie forze armate. Il concetto di sicurezza si è pertanto esteso fino ad inglobare ambiti del tutto nuovi; da quello geoeconomico a quello ambientale, senza contare poi gli spazi apertisi a seguito della rivoluzione informatica che offrono sì nuove prospettive all’azione politica, ma anche condizionamenti e limiti che hanno spostato il conflitto su un piano differente da quello tradizionale. In questa prospettiva non è chiaro quali siano gli esatti confini che delimitano la minaccia poiché, prima di tutto, non è chiara la sua natura.”

[14] In tal senso anche Gnosis la rivista italiana dell’intelligence nella quale si afferma: “Nel terzo numero del 2023 Gnosis concentra il focus sulla metamorfosi verso cui, complici la rivoluzione digitale e il disfacimento dell’ordine mondiale liberale, sono attualmente indirizzati gli scenari economici, geopolitici e diplomatici internazionali, analizzandone le implicazioni in chiave di sicurezza e il possibile, speculare aggiornamento degli strumenti d’intelligence a presidio delle criticità insite al processo metamorfico.

La disamina entra nel vivo con una riflessione sul tema della cancel culture (Mario Caligiuri), un modo di pensare e parlare ormai diffuso in tutto l’Occidente avanzato che in nome della difesa delle minoranze, della parità di genere e del contrasto alle discriminazioni censura in maniera arbitraria ciò che non è ritenuto in linea con questa sensibilità, anche la Storia. (…) In attesa di ciò che sarà e delle sfide epocali che la metamorfosi dei nostri tempi proporrà, di qui in avanti, sul piano economico-industriale (Dario Antares Fumagalli), politico-militare e della convivenza civile, diventa quasi vitale recuperare la memoria del passato, che offre casi paradigmatici della capacità umana di fronteggiare l’inedito, sì da comprendere al meglio il presente e proiettarsi con più consapevolezza verso il futuro.”

Cfr. Gnosis (2023). Gnosis – 3/2023 – Sistema di informazione per la sicurezza della Repubblica. Online: https://www.sicurezzanazionale.gov.it/sisr.nsf/archivio-notizie/gnosis-3-2023.html [richiamato: 15.12.2023].

[15] Cybersecurity and Infrastructure Security Agency – C.I.S.A. (2021). Methodology for Assessing Regional Infrastructure Resilience – Lessons Learned from the Regional Resiliency Assessment Program June 2021: Lessons Learned from the Regional Resiliency Assessment Program.

[16] Camilli, E. (2014). Sicurezza nazionale tra concetto e strategia.

[17] Sul concetto di vulnerabilità applicato ai diritti umani si rimanda ad esempio alle pubblicazioni di Scissa, C. (2021 n. 2). Il nuovo patto sulla migrazione e l’asilo dalla prospettiva della vulnerabilità: un’occasione mancata: Editoriale Scientifica.

[18] Alla medesima considerazione giunge anche: Piccinelli, R. (2013). Methods for the vulnerability analysis of critical infrastructures., Politecnico Di Milano -Dipartimento di Energia

[19] Ibidem.

[20] Nota del redattore;

[21] Ibidem.; sulla definizione di vulnerabilità si rimanda anche a Cutter S., L. (1996). Vulnerability to enviromental hazards. Progress in Human Geography 20,4: pp. 529-539. e a Giolo, O. e B. Pastore (2018). Vulnerabilità. Analisi multidisciplinare di un concetto. Roma: Carocci.

[22] Per maggiori dettagli sul Hazards Vulnerability & Resilience Institute si rimanda a: URL

[23] In tal senso, si dà atto che, secondo quanto riportato dalla University of Carolina: “L’ICoE-VARM fornisce competenze scientifiche di base in strumenti e approcci per la misurazione vulnerabilità sociale, resilienza ai disastri e database di perdite e danni.

Nello specifico il Centro di Eccellenza 1) espande e migliora i parametri di vulnerabilità e resilienza sviluppato per il contesto statunitense in altre regioni che lavorano in collaborazione con i partner; 2) fornisce leadership nel miglioramento e nell’armonizzazione degli eventi di rischio subnazionali e banche dati sulle perdite; 3) sviluppa le capacità attraverso la formazione della prossima generazione di persone colpite da disastri scienziati, inclusi studenti internazionali (pre e post-dottorato) e scienziati attraverso visite di studio a breve termine; e 4) sostiene i progetti di ricerca esistenti di IRDR relativo ai dati sulle perdite dovute a catastrofi e alle valutazioni integrate.” Cfr. URL

[24] In tal senso si rimanda anche al Social Vulnerability Index (SoVI) URL, così come a Wood, E., M. Sanders e T. Frazier (2021). The practical use of social vulnerability indicators in disaster management. International Journal of Disaster Risk Reduction 63: 102464.

[25] Il concetto di “resilienza” è stato definito dalla DIRETTIVA (UE) 2022/2557 DEL PARLAMENTO EUROPEO E DEL CONSIGLIO del 14 dicembre 2022 come “la capacità di un soggetto critico di prevenire, attenuare, assorbire un incidente, di proteggersi da esso, di rispondervi, di resistervi, di adattarvisi e di ripristinare le proprie capacità operative”. URL ; per ulteriori approfondimenti si veda anche Cutter, S. e S. Derakhshan (2019). Implementing Disaster Policy: Exploring Scale and Measurement Schemes for Disaster Resilience. Journal of Homeland Security and Emergency Management 16(3).

[26] DIRETTIVA (UE) 2022/2557 DEL PARLAMENTO EUROPEO E DEL CONSIGLIO del 14 dicembre 2022 URL;

[27] UNDRR and UNRC office collaboration with Ministry of Disaster Management and Relief, INFORM team of JRC EU and financial support from UNDRR-USAID BHA and support through the Office of the United National Resident Coordinator Bangladesh through FCDO and ECHO (2022). Bangladesh INFORM Sub-National Risk Index 2022. URL;

[28] A mero titolo esemplificativo è utile ricordare che, non solo in passato le questioni di sicurezza nazionale sono sempre esistite, bensì, sin dall’antichità, i rappresentanti delle nazioni o poteri hanno affinato l’arte dello spionaggio e della raccolta di informazioni sui potenziali nemici, al fine ultimo di creare e mantenere la sicurezza, basti pensare a: “Sinone. La spia ‘dietro’ al cavallo di Troia” in Proto, G. – Sistema di informazione per la sicurezza della Repubblica (2017). Sinone. La spia ‘dietro’ al cavallo di Troia., le guardie pretoriane romane con i propri responsabili della sicurezza interna ed esterna (speculatores ed exploratores) Silverio, E. (2018).

TIBERIO CLAUDIO MASSIMO l’explorator che quasi catturò Decebalo. Gnosis – Rivista italiana di intelligence (4)., ; Sun, T. (2002). L’arte della guerra. Il manuale dello stratega: la più ampia e attuale versione commentata del classico testo cinese. Roma: Edizioni Mediterranee., il quale nel ribadire il ruolo decisivo della strategia e dello spionaggio, laddove necessario, affermava che le guerre dovessero essere vinte con astuzia e informazione limitando il confronto sul campo di battaglia; a Macchiavelli cfr. Corradini, E.

Sistema di informazione per la sicurezza della Repubblica (2015). Da Sun Tzu a Machiavelli, viaggio alle radici del ‘potere invisibile’. Online: https://www.sicurezzanazionale.gov.it/sisr.nsf/storia-dintelligence/alle-origini-del-potere-invisibile.html [richiamato: 13.12.2023]., e sino alla cosiddetta “guerra fredda” che ha visto momenti di forte rischio per la sicurezza nazionale e globale; per maggiori approfondimenti sul tema si rimanda anche a MOLTENI, M. (2018). STORIA DEI SERVIZI SEGRETI. Roma: NEWTON COMPTON EDITORI.

[29] Tale problematica è avvertita anche a livello sovranazionale, difatti è stata menzionata anche tra le premesse dell’istituzione del Fondo europeo per la difesa “La difficoltà riscontrabile nel concordare requisiti armonizzati in materia di capacità di difesa e specifiche o norme tecniche comuni ostacola la collaborazione transfrontaliera tra gli Stati membri e tra i soggetti giuridici con sede in Stati membri diversi. La mancanza di tali requisiti, specifiche e norme ha determinato una frammentazione del settore della difesa e una complessità tecnica maggiori, provocando ritardi, facendo lievitare i costi creando inutili duplicazioni, oltre a ridurre l’interoperabilità.

L’accordo su specifiche tecniche comuni dovrebbe essere un presupposto per le azioni che comportano un livello più elevato di maturità tecnologica. Anche le attività finalizzate a stabilire requisiti armonizzati in materia di capacità di difesa, come pure le attività che intendono sostenere la definizione comune di specifiche o norme tecniche, dovrebbero essere ammissibili al sostegno del Fondo, soprattutto se promuovono l’interoperabilità.” Cfr. PARLAMENTO EUROPEO E IL CONSIGLIO DELL’UNIONE EUROPEA (2021). REGOLAMENTO (UE) 2021/697 del 29 aprile 2021 che istituisce il Fondo europeo per la difesa e abroga il regolamento (UE) 2018/1092. URL

[30] Traduzione dalla lingua inglese: la valutazione del rischio

[31] In tal senso risultano evocative le premesse di Comella, il quale già nel 2017 avvertiva sulle possibili implicazioni e sui rischi connessi al processamento dei “megadati” cosiddetti “Big data” in inglese, sostenendo che “Il metro quantitativo non è la chiave d’interpretazione dei Big Data, che sono metodologia, dati e paradigma computazionale. La quarta rivoluzione industriale è guidata dai dati ma abilitata da software che li organizzano e analizzano producendo valore aggiunto.

Oltre ai benefici per lo sviluppo dell’economia dei dati, sono evidenti i profili d’interesse per l’intelligence, specie su fonti aperte e, in tale contesto, l’elaborazione di strategie big data efficaci in relazione ai diversi scenari operativi è un fattore competitivo per servizi d’informazione e schieramenti geopolitici. Lo sviluppo dei Big Data può avere ripercussioni su libertà e diritti fondamentali delle persone se non accompagnato da garanzie e da principi etici che li rendano compatibili con i valori delle società democratiche.” COMELLA, C. (2017). Origine dei BIG DATA. Gnosis – Rivista italiana di intelligence (2).

[32] A titolo esemplificativo basti pensare alle organizzazioni criminali di tipo mafioso che si stanno espandendo in territori sempre nuovi sfruttando il disallineamento normativo e giudiziario nei singoli ordinamenti per maggiori approfondimenti si rimanda a Dagnes, J. et al. (2016). Le mafie italiane all’estero: un’agenda di ricerca. In Sciarrone R. e Mete V. (a cura di), Meridiana: Mafia capitale: Viella Libreria Editrice.;

[33] ENAC (2015). Manuale della formazione per la security. URL

[34] In tal senso anche UNICRI: Istituto interregionale di ricerca sul crimine e la giustizia delle Nazioni Unite (2023). Public Private Partnerships (PPPs) for the Protection of Vulnerable Targets. Online: [richiamato: 13.12.2023].

[35] Si rimanda in tal senso a ANCE (2023). Dossier stampa Speciale Presentazione rapporto Ance-Cresme. URL

[36] Si veda anche Tweneboah Koduah, S. e W. Buchanan (2018). Security Risk Assessment of Critical Infrastructure Systems: A Comparative Study. The Computer Journal 61(9): 1389–406.

Laureata in Giurisprudenza all'Università degli Studi di Milano, si è specializzata con il massimo dei voti in Scienze Forensi presso l'Università La Sapienza di Roma, con focus su sicurezza globale, infrastrutture critiche e crimini contro categorie vulnerabili.

Ha acquisito esperienza nella pubblica amministrazione attraverso il Servizio Civile Nazionale e lavorando per diverse amministrazioni pubbliche, occupandosi di contabilità pubblica, servizi sociali e servizio pubblico nei Ministeri degli Interni e della Giustizia.

Attualmente è funzionaria presso il Ministero della Giustizia, in servizio al Tribunale di Milano - XII Sezione Civile, dove si occupa di diritto dell'immigrazione, protezione internazionale e diritto di soggiorno.

Ha partecipato a formazioni di eccellenza organizzate dalla Scuola Nazionale della Magistratura, dal Ministero della Giustizia e dall'Agenzia Europea per l'Asilo (EUAA), acquisendo competenze nella valutazione delle domande di Protezione Internazionale e nella produzione di Report COI.

In conclusione del tirocinio forense, mentre si prepara a conseguire il titolo di avvocato, sta perseguendo una seconda laurea magistrale in psicologia del lavoro e delle organizzazioni.