Ransomware e intelligenza artificiale: il nuovo fronte della cybersecurity

L’intervento “Threatdown chiude per sempre i conti col ransomware!” di Massimiliano Graziani e Claudio Tosi al 23° Forum ICT Security delinea lo scenario attuale delle minacce informatiche e le strategie di difesa più efficaci

L’esperienza sul campo come punto di partenza

L’intervento si apre con una testimonianza diretta dal fronte delle emergenze informatiche. Massimiliano Graziani, CEO di Cybera, condivide l’esperienza maturata negli anni nel recupero dati da attacchi ransomware, un’attività che ha portato l’azienda a specializzarsi nel recupero dei NAS di backup compromessi.

«Abbiamo capito che gli attaccanti delle ransomware gang molto spesso fanno un tipo di cancellazione o smontaggio del RAID che, perdendoci molto tempo, è anche recuperabile», spiega il relatore, sottolineando come questa competenza tecnica abbia permesso di salvare i dati di numerose organizzazioni colpite da attacchi particolarmente invasivi.

Proprio da questa esperienza – fatta di weekend e nottate insonni trascorse a recuperare dati per clienti in difficoltà – è nata l’esigenza di proporre un approccio preventivo piuttosto che reattivo. La scelta è ricaduta su Threatdown, una soluzione che il team di sviluppo, situato a Bastia Umbra, ha contribuito a rendere particolarmente efficace nel contesto italiano ed europeo.

L’intelligenza artificiale nel panorama delle minacce

La seconda parte dell’intervento, curata da Claudio Tosi, affronta un tema cruciale: l’evoluzione dell’intelligenza artificiale e il suo impatto sulla sicurezza informatica. L’esperto introduce una distinzione fondamentale tra tre livelli di AI che stanno progressivamente trasformando sia le capacità offensive che quelle difensive.

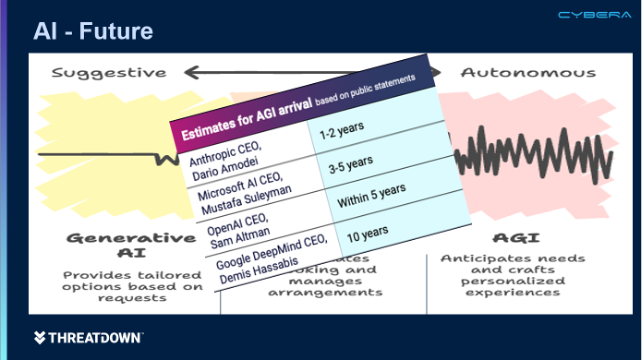

Il primo livello è rappresentato dalla Generative AI, quella che utilizziamo quotidianamente quando chiediamo a un assistente virtuale di trovare informazioni o generare contenuti. Il secondo livello, verso cui ci stiamo rapidamente muovendo, è l’Agentic AI: sistemi capaci non solo di rispondere alle richieste, ma di eseguire azioni concrete, come prenotare una vacanza, verificare documenti e gestire imprevisti in autonomia. All’orizzonte si profila infine l’AGI (Artificial General Intelligence), un’intelligenza artificiale capace di anticipare le esigenze e operare come un vero e proprio agente autonomo.

«Quando ho iniziato queste slide tre mesi fa, la parte di cyber defense era veramente verso la Generative AI. Ad oggi si comincia a parlare di agenti», osserva lo speaker, evidenziando la rapidità con cui questo settore evolve. Secondo alcune previsioni citate durante l’intervento, il raggiungimento dell’AGI potrebbe avvenire in un arco temporale compreso tra uno e dieci anni.

Come i criminali sfruttano l’AI oggi

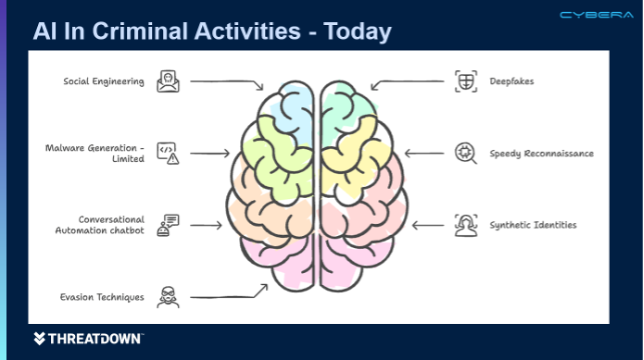

L’analisi si concentra poi sulle applicazioni concrete dell’intelligenza artificiale nelle attività criminali. Attualmente, i cybercriminali utilizzano l’AI principalmente per potenziare le tecniche di social engineering.

Le aree di maggiore impatto includono il social engineering su larga scala, con la generazione di email di phishing estremamente convincenti e personalizzate; i deepfake vocali e video per impersonare dirigenti, familiari o figure pubbliche in attacchi di vishing; e l’automazione nella generazione di malware, che abbassa significativamente la soglia di competenze necessarie per creare codice malevolo.

«Probabilmente vi è già capitato che vi chiamano al telefono e vi risponde un’AI che cerca di vendervi qualcosa. Siamo già a quel livello», racconta l’esperto, offrendo un esempio concreto di quanto queste tecnologie siano già integrate nelle attività fraudolente.

La generazione di codice malevolo tramite AI, pur essendo tecnicamente possibile, richiede ancora la supervisione di personale qualificato. Tuttavia, l’intervento evidenzia come ci si stia muovendo verso scenari in cui agenti AI criminali potranno operare con crescente autonomia, adattando le proprie strategie in base alle difese incontrate.

La risposta della cyberdifesa

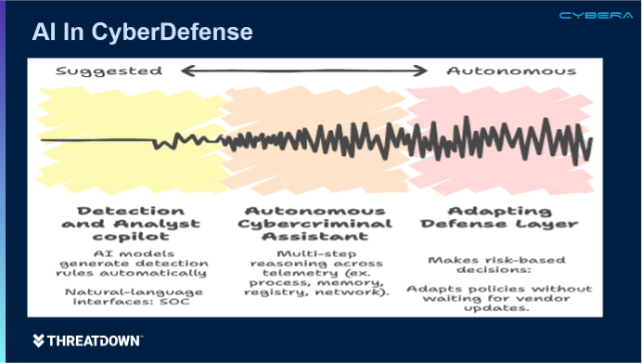

Sul fronte difensivo, l’intelligenza artificiale viene impiegata per aggregare dati, semplificare l’analisi delle minacce e accelerare i tempi di risposta. L’evoluzione prevede sistemi sempre più autonomi, capaci di rilevare, isolare e rimediare alle minacce senza intervento umano diretto.

«Nel futuro avremo un po’ una battaglia di AI che ricorda molti film di fantascienza che abbiamo visto nel passato», prefigura il relatore, descrivendo uno scenario in cui agenti difensivi e offensivi si confronteranno in tempo reale, adattando continuamente le proprie strategie.

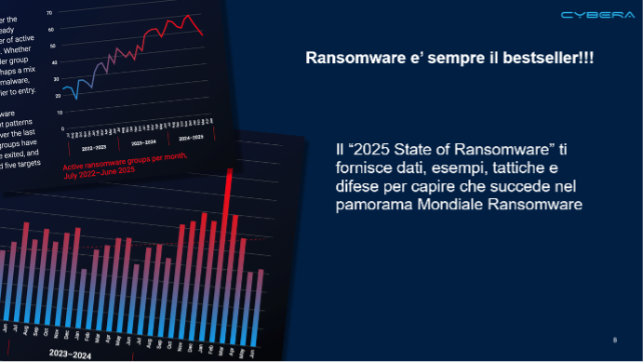

Ransomware: il bestseller del cybercrimine

Nonostante l’evoluzione tecnologica, il ransomware rimane la minaccia più redditizia per i gruppi criminali. I dati presentati, tratti dai report “State of Ransomware” e “State of Malware” pubblicati periodicamente, confermano questa tendenza.

Ciò che sta cambiando sono le modalità di attacco. Le tecniche di ingresso nelle organizzazioni si sono evolute significativamente, con un crescente sfruttamento delle vulnerabilità hardware e software, in particolare nei firewall, e un uso sempre più sofisticato del social engineering.

Un esempio particolarmente emblematico riguarda gli attacchi all’helpdesk aziendale. Casi recenti come quelli che hanno colpito Marks & Spencer nel Regno Unito e il casinò MGM di Las Vegas hanno visto gli attaccanti fingersi dipendenti dell’azienda, richiedendo il reset delle credenziali con pretesti credibili. Una volta ottenuto l’accesso, gli aggressori si trovano già all’interno del perimetro di sicurezza.

La tempistica degli attacchi: notte e festività

L’analisi dei pattern temporali rivela strategie ben precise. Gli attacchi ransomware sono progettati per colpire quando le difese umane sono al minimo: di notte, tipicamente tra l’una e le cinque del mattino ora locale, quando il personale IT non è operativo.

«Ogni dicembre c’è un incremento degli attacchi», conferma l’esperto, citando un aumento del 30% registrato nel dicembre dell’anno precedente. Questa stagionalità sfrutta il periodo delle festività, quando molte organizzazioni operano con personale ridotto.

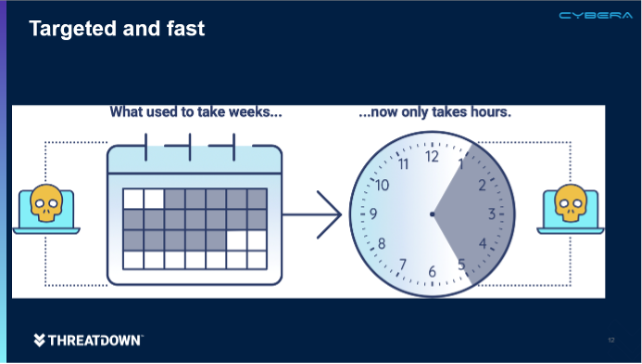

Altrettanto significativa è l’accelerazione dei tempi di attacco. Grazie all’ottimizzazione del codice e all’uso di tecniche automatizzate, gli attaccanti riescono ora a completare l’intero ciclo – dall’infiltrazione all’esfiltrazione dei dati fino alla richiesta di riscatto – in tempi drasticamente ridotti: «Stiamo vedendo che ultimamente gli attacchi entrano, fanno aggregazione di file, li zippano, li mandano fuori in un’ora, un’ora e mezza. Abbiamo visto anche 30 minuti, 20 minuti».

Living off the Land: la minaccia invisibile

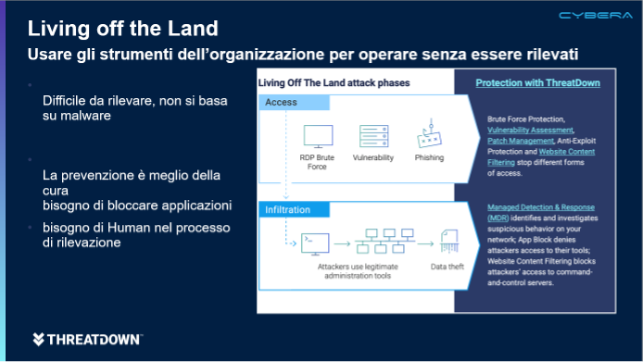

Una delle tecniche più insidiose analizzate durante l’intervento è il “Living off the Land” (LOTL), che consiste nell’utilizzare strumenti legittimi già presenti nei sistemi aziendali per condurre attività malevole.

«Il 99% degli attacchi visti negli ultimi 6-12 mesi utilizzano software all’interno della macchina, software assolutamente legittimi», sottolinea il relatore. Questo approccio rende particolarmente difficile il rilevamento: gli antivirus tradizionali non possono bloccare l’esecuzione di programmi legittimi come PowerShell, i registri di autorun o gli strumenti di network scanning.

PowerShell emerge come lo strumento più frequentemente abusato, seguito dai registri di autorun e dalle utility di scansione di rete. Questi tool vengono impiegati nella fase di ricognizione iniziale, permettendo agli attaccanti di mappare l’infrastruttura senza destare sospetti.

Le vulnerabilità più sfruttate

L’intervento evidenzia alcune criticità ricorrenti che facilitano il successo degli attacchi. Le vulnerabilità nei firewall sono diventate un bersaglio privilegiato, con nuove falle scoperte continuamente. L’assenza di backup funzionanti rappresenta un altro punto critico: «L’assenza di backup o, ancora meglio, sì ho i backup, ma li hai mai testati se funzionano? Assolutamente no».

I cosiddetti “blind spots” dell’infrastruttura – dispositivi connessi alla rete ma non inventariati o protetti – costituiscono un ulteriore elemento di rischio. «Succede più spesso di quanto possiate credere: discussioni regolari con IT manager dove la risposta è “non sapevo neanche che quel PC fosse attaccato alla rete, ecco perché non l’ho protetto”».

EDR e MDR: l’unica difesa efficace

La conclusione dell’analisi tecnica è netta: senza soluzioni di Endpoint Detection and Response (EDR) monitorate attraverso un servizio di Managed Detection and Response (MDR), è impossibile identificare le minacce moderne.

«Non pensate neanche di proteggere un ambiente, una rete, una compagnia senza questi due tipi di protezione – uno è un servizio e uno è un prodotto. Non è possibile identificare questo tipo di minacce senza un EDR, senza un MDR», afferma categoricamente l’esperto. L’investigazione condotta da analisti qualificati rimane l’unica difesa reale contro attacchi che sfruttano tecniche LOTL e altre metodologie avanzate.

Raccomandazioni per le organizzazioni

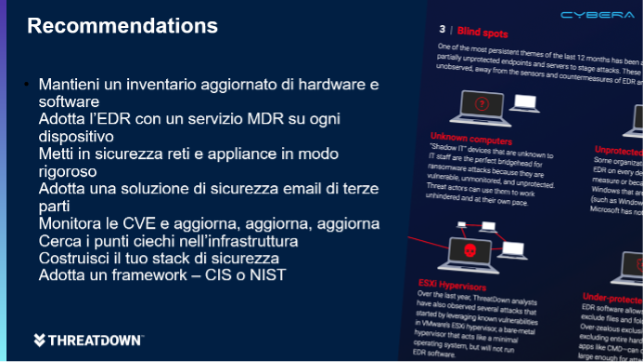

L’intervento si conclude con una serie di indicazioni operative per rafforzare la postura di sicurezza.

Le priorità individuate comprendono il mantenimento di un inventario aggiornato di hardware e software, l’adozione di EDR con servizio MDR su ogni dispositivo, la messa in sicurezza rigorosa di reti e appliance, l’implementazione di soluzioni di email security di terze parti, il monitoraggio costante delle CVE con aggiornamenti tempestivi, l’identificazione dei punti ciechi nell’infrastruttura, la costruzione di uno stack di sicurezza coerente e l’adozione di un framework di riferimento come CIS o NIST.

«Costruisci il tuo stack di sicurezza, adotta un framework se non sai da dove partire», sintetizza il relatore. E sull’importanza degli aggiornamenti insiste con particolare enfasi: «Se avete un frigo, un toaster, una macchina del caffè che è attaccata al network, aggiornatela. E non sto scherzando».

La soluzione Threatdown

La presentazione illustra infine le caratteristiche della piattaforma Threatdown EDR di Malwarebytes, una soluzione che combina tecnologie avanzate di rilevamento basate su intelligenza artificiale, isolamento degli endpoint e una funzione proprietaria di ransomware rollback.

Quest’ultima caratteristica permette di ripristinare file crittografati, modificati o cancellati durante un attacco senza dover pagare il riscatto, rappresentando una risposta concreta al problema del ransomware. Il prodotto, sul mercato da 17 anni, vede il suo sviluppo EDR interamente realizzato in Italia, presso la sede di Bastia Umbra.

Il servizio MDR associato offre monitoraggio 24/7/365 da parte di analisti con oltre 150 anni di esperienza combinata, garantendo una risposta rapida alle minacce nascoste e una riduzione significativa dei tempi di permanenza degli attaccanti nei sistemi compromessi.

Per approfondimenti: i report “State of Malware 2025” e “State of Ransomware 2025” sono disponibili sul sito threatdown.com

Guarda l’intervento completo: