Supply Chain Sovereignty: quando l’M&A diventa vettore di compromissione OT

La Supply Chain Sovereignty rappresenta oggi uno dei fronti più critici – e meno presidiati – nella difesa degli asset strategici nazionali. Non parliamo più soltanto di vulnerabilità tecniche o di endpoint compromessi: il vero punto di rottura si è spostato a monte, laddove decisioni apparentemente finanziarie producono conseguenze operative devastanti.

Il caso Alpi Aviation, emerso prepotentemente nel dibattito internazionale sulla sicurezza economica, incarna alla perfezione questa nuova fenomenologia della minaccia. Un’azienda friulana, fornitrice del Ministero della Difesa italiano e di Leonardo, acquisita in modo opaco da entità riconducibili al governo cinese, senza che il sistema di controllo intercettasse l’operazione fino a quando non era già troppo tardi.

Questo articolo esplora le implicazioni di un paradigma emergente: l’M&A come vettore di attacco non convenzionale alle infrastrutture OT, con particolare attenzione alla convergenza tra due diligence finanziaria e security assessment, e alle conseguenze operative della Direttiva NIS2 e del nuovo framework europeo di FDI Screening.

Il caso Alpi Aviation: anatomia di un’acquisizione predatoria

Una catena proprietaria progettata per l’opacità

Nel 2018, la Mars Information Technology Co. Limited di Hong Kong acquisisce il 75% di Alpi Aviation, società di San Quirino (Pordenone) specializzata nella progettazione e produzione di droni dual-use – incluso il modello Strix-DF, impiegato dalle Forze Armate italiane in teatri operativi come l’Afghanistan.

L’operazione presenta caratteristiche che oggi riconosciamo come indicatori tipici dello “shopping strategico” statale:

- Valutazione sproporzionata: 3,995 milioni di euro per il 75% delle quote, pari a 90 volte il valore nominale dell’azienda.

- Società veicolo opaca: Mars HK, registrata appena cinque mesi prima con capitale sottoscritto ma non versato, sede presso uno studio legale specializzato in domiciliazioni offshore.

- Catena di controllo dissimulata: la ricostruzione della Guardia di Finanza ha rivelato collegamenti con SASAC (la Commissione per la Supervisione e l’Amministrazione delle Attività Statali cinese) e con il Comitato di gestione della zona economica di Wuxi, polo tecnologico dell’intelligenza artificiale cinese.

Il trasferimento silenzioso di know-how

Ciò che rende il caso emblematico non è solo l’acquisizione in sé, ma la strategia di estrazione del valore che ne è seguita. Secondo le ricostruzioni investigative, l’obiettivo non era l’investimento produttivo, bensì il trasferimento delle competenze tecnologiche verso un nuovo polo produttivo nella città di Wuxi. Il drone Strix-DF è stato esportato in Cina ufficialmente per una “fiera internazionale” a Shanghai, ma le ipotesi investigative suggeriscono finalità di reverse engineering.

Michael Orlando, direttore del National Counterintelligence and Security Center statunitense, ha citato proprio Alpi Aviation come caso di studio nella 2022 Threat Conference organizzata da Cipher Brief, definendo l’operazione “un’attività molto preoccupante” condotta con “modalità opache tese a non far emergere la riconducibilità del nuovo socio straniero”.

L’M&A come vettore di attacco: oltre la due diligence tradizionale

Un cambio di paradigma nella threat intelligence

La visione tradizionale del rischio M&A si concentra su aspetti finanziari, legali e reputazionali. Le vulnerabilità cyber, quando considerate, riguardano tipicamente l’eredità di breach pregressi, malware latenti o debiti tecnici infrastrutturali. Il caso Alpi Aviation impone un ripensamento radicale: l’acquisizione stessa può essere il vettore di attacco.

Parliamo di una minaccia che non sfrutta vulnerabilità tecniche, ma architetture proprietarie. L’attaccante non viola firewall o endpoint: diventa proprietario dei sistemi, ottenendo accesso legittimo – e potenzialmente irreversibile – a:

- Proprietà intellettuale e brevetti;

- Processi produttivi OT critici;

- Supply chain relazionali (clienti, fornitori, partner);

- Posizionamento strategico in settori dual-use;

- Accesso indiretto a infrastrutture di sicurezza nazionale.

La convergenza IT/OT amplifica il rischio

Il problema assume dimensioni critiche quando l’azienda target opera in ambienti di Operational Technology. I sistemi OT – PLC, SCADA, DCS – governano processi fisici in settori come energia, manifattura, difesa e trasporti. La loro compromissione non comporta “solo” data breach, ma potenziali impatti su safety, ambiente e continuità operativa di infrastrutture critiche.

In uno scenario di acquisizione ostile, il nuovo proprietario ottiene:

- Visibilità completa sull’architettura di rete industriale;

- Accesso ai firmware e alle configurazioni dei dispositivi di campo;

- Conoscenza delle vulnerabilità specifiche dell’ambiente OT;

- Capacità di modificare processi produttivi o inserire backdoor persistenti;

- Controllo sulla supply chain di componenti critici.

Il framework MITRE ATT&CK for ICS documenta tecniche di attacco che presuppongono proprio questo tipo di accesso privilegiato: dalla manipolazione di setpoint alle modifiche dei logic controller, fino al sabotaggio fisico mascherato da malfunzionamento.

Supply Chain Sovereignty e NIS2: obblighi e opportunità

Il nuovo framework di sicurezza della catena di fornitura

La Direttiva NIS2 (2022/2555), pienamente operativa dal 17 ottobre 2024, introduce obblighi stringenti in materia di supply chain security. L’Articolo 21(2)(d) impone alle entità essenziali e importanti di adottare misure “appropriate e proporzionate” per garantire la sicurezza nella relazione con i fornitori diretti.

Il Regolamento di Implementazione (EU) 2024/2690, adottato il 17 ottobre 2024, specifica ulteriormente i requisiti, indicando che le organizzazioni devono:

- Effettuare valutazioni del rischio che considerino le vulnerabilità specifiche di ciascun fornitore.

- Valutare la qualità complessiva delle pratiche di cybersecurity dei fornitori, incluse le procedure di sviluppo sicuro.

- Prevedere clausole contrattuali su cybersecurity, gestione incidenti, competenze del personale e diritti di audit.

- Mantenere un registro aggiornato dei fornitori in-scope.

- Considerare i risultati delle valutazioni coordinate del rischio delle supply chain critiche a livello UE.

Oltre il perimetro diretto: la responsabilità estesa

Un aspetto spesso sottovalutato riguarda l’estensione della responsabilità. Sebbene l’obbligo primario riguardi i fornitori diretti, i considerando della NIS2 e il Regolamento di Implementazione indicano che le organizzazioni dovrebbero valutare anche la cybersecurity dei subfornitori. Le clausole contrattuali devono includere requisiti di cybersecurity per i subappaltatori dei fornitori diretti.

Questa logica di “responsabilità a cascata” ha implicazioni profonde per gli scenari M&A: l’acquisizione di un fornitore di secondo o terzo livello può alterare il profilo di rischio dell’intera catena, senza che l’entità a valle ne sia consapevole.

Implicazioni per le operazioni M&A

La NIS2 impone di fatto un nuovo layer di due diligence. Non è più sufficiente verificare la solidità finanziaria o la compliance regolatoria di un’azienda target: occorre valutare come l’operazione impatti sulla supply chain sovereignty dell’ecosistema in cui l’azienda opera.

Le domande chiave diventano:

- L’acquirente è soggetto a obblighi di disclosure verso governi terzi?

- Esistono rischi di trasferimento tecnologico verso giurisdizioni ostili?

- L’operazione altera la resilienza della supply chain di settori critici?

- Quali sono le implicazioni per i clienti in-scope NIS2 dell’azienda target?

FDI Screening: il nuovo scudo europeo

L’evoluzione del framework 2019-2025

Il Regolamento UE 2019/452 ha istituito il primo framework europeo per lo screening degli investimenti esteri diretti. I numeri testimoniano la crescente rilevanza del tema: nel 2024, secondo il Fifth Annual Report on the screening of foreign direct investments pubblicato dalla Commissione Europea nell’ottobre 2025, 477 casi sono stati notificati al meccanismo di cooperazione europeo, con un incremento del 15% rispetto al 2021.

L’11 dicembre 2025, Parlamento, Consiglio e Commissione hanno raggiunto un accordo politico provvisorio sulla revisione del Regolamento, che introduce modifiche sostanziali:

- Obbligatorietà universale: tutti gli Stati membri dovranno dotarsi di un meccanismo di screening entro 15 mesi dall’entrata in vigore.

- Ambito esteso: copertura delle acquisizioni indirette tramite controllate UE e degli investimenti greenfield.

- Settori ampliati: inclusione esplicita di AI, quantum computing, biotecnologie, semiconduttori e infrastrutture finanziarie critiche.

- Armonizzazione procedurale: riduzione delle divergenze tra regimi nazionali che creano incertezza per gli investitori e potenziali lacune di sicurezza.

Il Golden Power italiano: evoluzione e limiti

L’Italia dispone di uno dei regimi di screening più estesi dell’UE, disciplinato dal D.L. 21/2012 e successivamente ampliato fino a coprire settori come 5G, cloud, semiconduttori, agroalimentare e finanza.

I dati dell’Osservatorio Golden Power evidenziano due tendenze significative nel 2025:

- Normalizzazione della notifica prudenziale: le operazioni sono sempre più concepite ex ante come “golden power proof“, con carve-out degli asset strategici e interventi strutturali preventivi.

- Esercizio selettivo dei poteri: dal 1° gennaio 2025, secondo le elaborazioni dell’Osservatorio, il Governo ha esercitato i poteri speciali in forma di opposizione una sola volta, privilegiando l’imposizione di prescrizioni (17 operazioni nei primi tre trimestri dell’anno).

Tuttavia, il caso Alpi Aviation ha evidenziato limiti strutturali del sistema: la normativa si basa sull’obbligo di auto-notifica da parte delle imprese, creando un potenziale “punto cieco” per operazioni deliberatamente opache. L’accordo successivo tra Presidenza del Consiglio e Guardia di Finanza per il monitoraggio proattivo degli asset strategici rappresenta una risposta a questa vulnerabilità.

OT Security Assessment nelle operazioni M&A: un framework operativo

Dalla due diligence finanziaria al cyber risk assessment

L’integrazione della cybersecurity nel processo M&A non è più opzionale. Secondo recenti analisi di settore, il 73% dei business leader considera un problema di sicurezza non divulgato un deal-breaker nelle operazioni M&A. Il costo medio globale di un data breach ha raggiunto i 4,88 milioni di dollari secondo l’IBM Cost of a Data Breach Report 2024 – un incremento del 10% rispetto all’anno precedente – ma per le operazioni M&A il rischio va oltre: breach successivi all’acquisizione possono compromettere l’intero valore strategico dell’operazione.

Elementi critici del security assessment OT

Per le aziende con componenti OT significative, l’assessment deve coprire aree specifiche che vanno oltre le checklist IT tradizionali:

- Inventario e visibilità degli asset OT

La mappatura completa di PLC, DCS, SCADA, HMI, sensori e attuatori è prerequisito fondamentale. Le metodologie automatizzate (OTORIO, Dragos, Claroty) consentono assessment rapidi anche in contesti M&A con timeline stringenti, riducendo fino al 75% i tempi di audit.

- Architettura di rete e segmentazione

La verifica dell’implementazione del modello Purdue o architetture equivalenti, con particolare attenzione ai punti di convergenza IT/OT e ai percorsi di accesso remoto. Le debolezze nella segmentazione rappresentano uno dei vettori primari di propagazione laterale post-compromissione.

- Legacy e technical debt

Gli ambienti OT presentano tipicamente dispositivi con cicli di vita decennali, firmware non aggiornabili e protocolli privi di autenticazione nativa. La quantificazione del debito tecnico è essenziale per stimare i costi di remediation post-acquisizione.

- Supply chain dei componenti OT

Mappatura dei fornitori di hardware, software e servizi OT, con particolare attenzione a:

- Provenienza geografica dei componenti critici

- Dipendenze da vendor in giurisdizioni ad alto rischio

- Presenza di componenti con potenziali backdoor hardware o firmware

- Postura di sicurezza e maturità

Assessment della maturità rispetto a framework come IEC 62443 o NIST SP 800-82, con focus su governance, incident response e capacità di detection in ambienti OT.

Integrazione nel processo M&A

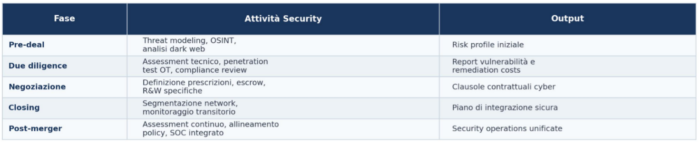

La security due diligence OT deve essere integrata nelle diverse fasi del deal:

Raccomandazioni strategiche

- Advocacy nella C-suite: posizionare la security come stakeholder critico nelle decisioni M&A, non come funzione di supporto post-deal.

- Framework di valutazione proprietario: sviluppare criteri specifici per l’assessment del rischio geopolitico e di supply chain sovereignty nelle operazioni straordinarie.

- Intelligence proattiva: monitorare le movimentazioni proprietarie nella propria supply chain, non solo quelle dirette.

- Scenario planning: simulare gli impatti di acquisizioni ostili di fornitori critici e sviluppare piani di contingenza.

Per i board e gli executive

- Compliance anticipata: strutturare le operazioni per la compliance NIS2 e FDI fin dalla fase di origination.

- Golden power proof design: prevedere carve-out degli asset strategici e prescrizioni proattive per accelerare i processi autorizzativi.

- Cyber due diligence mandatoria: includere l’assessment OT come condizione sospensiva nelle LOI per operazioni in settori critici.

- Clausole di protezione evolute: R&W specifiche su supply chain, assenza di backdoor, non-disclosure verso giurisdizioni terze.

Per i policy maker

- Intelligence economica integrata: rafforzare la capacità di early warning sulle operazioni opache, superando il modello di auto-notifica.

- Coordinamento europeo: accelerare l’implementazione del nuovo FDI Screening Regulation e l’armonizzazione dei regimi nazionali.

- Dual-use awareness: estendere i controlli alle acquisizioni di PMI innovative in settori a potenziale dual-use, spesso sotto i radar dei meccanismi esistenti.

Conclusioni: verso una nuova dottrina di difesa industriale

Il caso Alpi Aviation non è un’anomalia, ma l’avanguardia di un fenomeno sistemico. La Supply Chain Sovereignty è diventata terreno di confronto geopolitico, dove le operazioni M&A rappresentano un vettore di attacco non convenzionale, capace di bypassare le difese tecniche tradizionali acquisendo direttamente il controllo degli asset.

La risposta richiede un cambio di paradigma. La sicurezza della supply chain non può più essere confinata alla gestione dei fornitori IT o alla compliance contrattuale: deve integrarsi con l’intelligence economica, la due diligence M&A e la pianificazione strategica industriale.

La NIS2 e il nuovo FDI Screening Regulation europeo forniscono una cornice normativa, ma la loro efficacia dipenderà dalla capacità delle organizzazioni di tradurre gli obblighi in pratiche operative. Per i professionisti della sicurezza, questo significa ampliare lo sguardo oltre il perimetro tecnico, verso una comprensione integrata di rischi geopolitici, dinamiche proprietarie e vulnerabilità sistemiche della catena del valore.

La Supply Chain Sovereignty non è più solo un tema di policy: è diventata una competenza core della cybersecurity industriale contemporanea.