De-americanizzazione IT: l’Europa abbandona Microsoft per la sovranità digitale

De-americanizzazione IT: un’espressione che fino a pochi anni fa sarebbe suonata come uno slogan ideologico, oggi descrive una trasformazione concreta in atto nelle istituzioni europee. La dipendenza tecnologica dai colossi statunitensi, a lungo accettata come inevitabile costo della modernizzazione digitale, viene ora riconsiderata alla luce di nuove variabili: tensioni geopolitiche, conflitti normativi transatlantici e una crescente consapevolezza che il controllo sull’infrastruttura digitale equivale al controllo sull’autonomia decisionale. Questo articolo analizza i casi più significativi di migrazione da ecosistemi proprietari americani verso soluzioni europee e open source, offrendo ai professionisti della sicurezza informatica una mappa per orientarsi in uno scenario in rapida evoluzione.

La frattura silenziosa: quando la geopolitica riscrive l’architettura IT

La de-americanizzazione IT non è più un’ipotesi accademica o un manifesto ideologico: è diventata una strategia operativa. Il 31 ottobre 2025, la Corte Penale Internazionale (ICC) all’Aja ha confermato la migrazione da Microsoft 365 a openDesk, una suite open source sviluppata dal Centro tedesco per la Sovranità Digitale (ZenDiS). Poche settimane prima, lo stato tedesco dello Schleswig-Holstein aveva completato la transizione di oltre 40.000 caselle email da Microsoft Exchange a Open-Xchange e Mozilla Thunderbird.

Non si tratta di episodi isolati. Danimarca, Austria, Francia e Italia stanno tracciando rotte parallele verso l’indipendenza tecnologica. La domanda che ogni CISO europeo dovrebbe porsi oggi non è più se considerare alternative ai vendor statunitensi, ma quando e come farlo senza compromettere continuità operativa e sicurezza.

L’incidente Khan: il punto di non ritorno

Il catalizzatore di questa accelerazione ha un nome e una data. Nel maggio 2025, il procuratore capo dell’ICC Karim Khan è stato temporaneamente bloccato dal proprio account Microsoft Outlook. L’episodio è seguito alle sanzioni imposte dall’amministrazione Trump contro i funzionari della Corte, rei di aver emesso mandati di arresto per il primo ministro israeliano Benjamin Netanyahu.

Microsoft, attraverso il presidente Brad Smith, ha negato qualsiasi coinvolgimento diretto, affermando che “in nessun momento Microsoft ha cessato o sospeso i propri servizi all’ICC”. Tuttavia, la sola possibilità che un’istituzione giudiziaria internazionale possa perdere l’accesso ai propri strumenti di comunicazione per ragioni geopolitiche ha rappresentato un campanello d’allarme impossibile da ignorare.

Come ha sottolineato il Dr. Benjamin Thorne dell’Università di Reading: “La decisione della Corte Penale Internazionale di abbandonare Microsoft segna una rottura significativa dalla dipendenza tecnologica statunitense, in un contesto di crescenti preoccupazioni sulle potenziali sanzioni americane”.

Il CLOUD Act: l’elefante nella server room

Per comprendere la portata della de-americanizzazione IT europea, occorre analizzare il quadro normativo che la alimenta. Il CLOUD Act (Clarifying Lawful Overseas Use of Data Act), approvato negli Stati Uniti nel 2018, consente alle autorità americane di richiedere l’accesso ai dati detenuti da aziende statunitensi, indipendentemente dalla localizzazione fisica dei server.

Questo crea un conflitto diretto con il GDPR europeo, in particolare con l’articolo 48, che vieta il trasferimento di dati personali verso paesi terzi in assenza di adeguate garanzie giuridiche. Le aziende europee si trovano così in una posizione impossibile: conformarsi al CLOUD Act significa violare il GDPR (con sanzioni fino al 4% del fatturato globale), mentre ignorare le richieste americane può comportare conseguenze legali negli Stati Uniti.

La conferma più esplicita di questo conflitto irrisolto è arrivata il 10 giugno 2025, quando Anton Carniaux, direttore degli affari pubblici e legali di Microsoft Francia, ha ammesso sotto giuramento al Senato francese che Microsoft “non può garantire” che i dati europei archiviati nei datacenter europei siano al sicuro da richieste di accesso del governo statunitense.

Schleswig-Holstein: anatomia di una migrazione riuscita

Se l’ICC rappresenta il simbolo politico della de-americanizzazione IT, lo Schleswig-Holstein ne costituisce il caso di studio operativo più avanzato. Il Land tedesco ha completato il 2 ottobre 2025 una migrazione che ha coinvolto:

- 40.000 caselle email migrate da Exchange a Open-Xchange;

- oltre 100 milioni di email e voci di calendario trasferite;

- 30.000 dipendenti pubblici interessati, dalla Cancelleria ai ministeri, dalla magistratura alla polizia;

- 6 mesi di lavoro per il completamento dell’operazione.

Il ministro per la Digitalizzazione Dirk Schrödter ha dichiarato “missione compiuta”, sottolineando come questo rappresenti “un traguardo per la sovranità digitale del paese”. La migrazione email è solo la prima fase di una strategia più ampia che prevede:

- sostituzione di Microsoft Office con LibreOffice (raggiunto l’80% entro dicembre 2025);

- migrazione da SharePoint a Nextcloud per la collaborazione documentale;

- sostituzione di Microsoft Active Directory con Univention Corporate Server;

- test pilota per il passaggio a Linux come sistema operativo desktop.

Lezioni operative per i CISO

La transizione dello Schleswig-Holstein offre insight preziosi per chi sta valutando percorsi analoghi:

Approccio graduale: la migrazione non è stata un big bang, ma un processo incrementale, con periodi di coesistenza tra vecchi e nuovi sistemi.

Formazione intensiva: il Competence Center Office di Dataport ha fornito supporto di primo e secondo livello, mentre società specializzate come Schad hanno gestito le complessità tecniche più avanzate.

Gestione delle eccezioni: il 20% delle postazioni che ancora utilizza Microsoft Word o Excel corrisponde a casi con dipendenze tecniche specifiche, gestiti come eccezioni documentate piuttosto che ostacoli bloccanti.

Standard aperti come fondamento: l’adozione dell’Open Document Format (ODF) come standard ufficiale dal 1° agosto 2024 ha creato le precondizioni per la transizione, eliminando il lock-in a livello di formato documentale.

Il panorama europeo della de-americanizzazione IT

Lo Schleswig-Holstein non è un caso isolato. Una mappatura dei principali progetti di migrazione rivela un movimento strutturato:

Germania

- Esercito tedesco: contratto settennale con ZenDiS per openDesk (aprile 2025);

- Schleswig-Holstein: migrazione completa email e 80% produttività office.

Austria

- Forze armate (Bundesheer): rimozione di Microsoft Office da tutti i 16.000 computer militari, sostituito con LibreOffice dopo una transizione pianificata di quattro anni (completata settembre 2025).

Danimarca

- Ministero degli Affari Digitali: migrazione da Office 365 a LibreOffice avviata a giugno 2025, completamento previsto in autunno;

- Copenhagen e Aarhus: le due maggiori città danesi hanno avviato processi analoghi;

Francia

- 11 ministeri: 500.000 postazioni con LibreOffice installato;

- Gendarmerie Nationale: oltre 100.000 workstation su Ubuntu Linux (GendBuntu) da oltre quindici anni, rappresentando una delle più ampie implementazioni Linux nel settore pubblico europeo;

- Ministero dell’Economia e delle Finanze: progetto NUBO, cloud privato basato su OpenStack per dati sensibili

Italia

- Ministero della Difesa: 150.000 PC migrati a LibreOffice e Open Document Format;

- Regioni (Emilia-Romagna, Perugia, Trento, Bolzano): adozione progressiva di soluzioni open source.

openDesk: l’architettura della sovranità

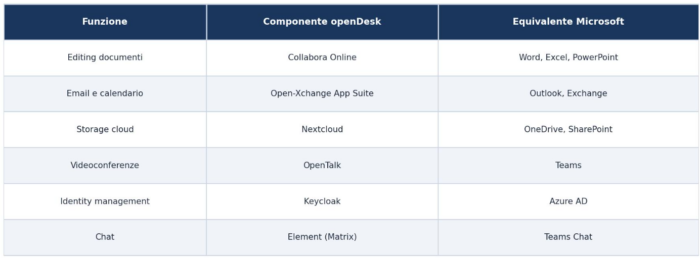

Al centro di molte di queste migrazioni c’è openDesk, la suite sviluppata da ZenDiS per conto del Ministero dell’Interno tedesco. A differenza dell’ecosistema integrato Microsoft, openDesk adotta un approccio modulare che assembla componenti di diversi fornitori europei:

Questa architettura presenta vantaggi e svantaggi che i security architect devono valutare attentamente.

Vantaggi:

- Nessun single point of failure giurisdizionale;

- Codice sorgente verificabile;

- Hosting sotto giurisdizione europea;

- Interoperabilità basata su standard aperti (IMAP, CalDAV, CardDAV).

Svantaggi:

- Minore integrazione nativa tra componenti;

- Feature parity non garantita (eDiscovery avanzata, deep integration con AD);

- Curva di apprendimento per gli utenti;

- Complessità di gestione multi-vendor.

I rischi del sovereignty washing

Non tutto ciò che viene etichettato come “sovrano” garantisce effettiva indipendenza. Come ha evidenziato l’economista Cristina Caffarra, esiste un fenomeno di sovereignty washing in cui i grandi provider statunitensi riconfezionano offerte esistenti con alcune modifiche, presentandole come soluzioni sovrane senza modificare proprietà, controllo o dipendenza giuridica.

Microsoft ha risposto alle pressioni europee con diverse iniziative:

- Microsoft Cloud for Sovereignty: configurazioni Azure con maggiori controlli su localizzazione dati e accesso;

- Bleu (Francia): joint venture con Capgemini e Orange per un cloud de confiance;

- Partnership SAP-Arvato (Germania): iniziativa sovereign cloud simile.

Tuttavia, come ha sottolineato il survey IDC 2025 sulla sovranità digitale, il nuovo principale driver per le soluzioni sovereign in Europa è la “protezione contro richieste di accesso ai dati extraterritoriali” – una garanzia che nessun provider statunitense può offrire finché rimane soggetto al CLOUD Act.

Un caso emblematico delle vulnerabilità residue: nel novembre 2025, Kyndryl (spin-off di IBM) ha annunciato l’intenzione di acquisire Solvinity, provider cloud olandese scelto specificamente dal Comune di Amsterdam e dal Ministero della Giustizia olandese per ridurre la dipendenza da aziende americane. Un’acquisizione che ha sollevato immediate preoccupazioni sul futuro della sovranità dei dati olandesi.

Il consorzio Digital Commons: verso un’infrastruttura condivisa

La risposta europea alla frammentazione delle iniziative nazionali è arrivata il 29 ottobre 2025, quando Germania, Francia, Italia e Paesi Bassi hanno costituito il Digital Commons European Digital Infrastructure Consortium (DC-EDIC). L’obiettivo è sviluppare e scalare congiuntamente strumenti digitali sovrani come openDesk.

Parallelamente, l’EU Cloud and AI Development Act (CADA), la cui proposta legislativa è attesa per il primo trimestre 2026, mira a:

- stabilire requisiti di idoneità EU-wide per i cloud service provider;

- armonizzare i processi di procurement pubblico;

- incoraggiare la costruzione di nuovi datacenter;

- fornire maggiore capacità computazionale alle startup, specialmente quelle focalizzate sull’AI.

Per i professionisti della sicurezza, questo significa che i criteri di valutazione dei vendor potrebbero presto includere requisiti normativi vincolanti sulla sovranità, non più solo best practice opzionali.

Implicazioni per i CISO: framework decisionale

La de-americanizzazione IT non è un imperativo universale, ma una valutazione rischio-beneficio che ogni organizzazione deve condurre in base al proprio profilo. Ecco un framework per strutturare l’analisi:

Fattori che aumentano l’urgenza della migrazione

- Trattamento di dati classificati o sensibili (difesa, giustizia, sanità);

- Esposizione a settori geopoliticamente sensibili;

- Obblighi contrattuali con enti pubblici europei;

- Requisiti di compliance con framework nazionali (es. NIS2 per operatori essenziali);

- Elevata concentrazione su un singolo vendor per funzioni critiche.

Fattori che consentono approcci più graduali

- Dati prevalentemente non personali o non sensibili;

- Operatività limitata al mercato domestico;

- Assenza di requisiti regolamentari stringenti;

- Elevati costi di switching dovuti a integrazioni profonde;

- Disponibilità limitata di competenze interne su alternative open source.

Raccomandazioni operative

- Audit delle dipendenze: mappare quali sistemi critici dipendono da provider soggetti al CLOUD Act;

- Classificazione dei dati: identificare quali dataset richiedono protezione sovereign;

- Piano di contingenza: definire procedure per mantenere operatività in caso di interruzione dei servizi;

- Piloti controllati: testare alternative open source su perimetri limitati prima di migrazioni estese;

- Monitoraggio normativo: seguire l’evoluzione di CADA e altri framework che potrebbero rendere obbligatorie determinate scelte.

Prospettive: il nuovo equilibrio digitale

La de-americanizzazione IT europea non rappresenta una rottura totale con i provider statunitensi – scenario che Forrester definisce “irrealistico” – ma una riconfigurazione strategica delle dipendenze. Come emerge dai dati IDC, la maggioranza delle organizzazioni europee basa le proprie decisioni sulla sovranità su un equilibrio tra performance, prezzo e sensibilità dei dati gestiti.

Il futuro più probabile è un ecosistema ibrido in cui:

- Workload ad alta sensibilità (dati giudiziari, militari, sanitari) migrano verso infrastrutture europee o open source;

- Applicazioni commodity (booking sale riunioni, tool di produttività individuale) possono rimanere su piattaforme globali con adeguate garanzie contrattuali;

- Portabilità diventa un requisito architetturale fondamentale, con container e standard aperti che facilitano exit strategy credibili.

Come evidenziato dall’europarlamentare tedesca Alexandra Geese, architetto chiave del Digital Services Act, l’Europa rischia di trovarsi in una posizione di dipendenza sia dai giganti tecnologici americani che da quelli cinesi. La risposta non è l’isolazionismo digitale, ma la costruzione di alternative credibili che restituiscano potere negoziale.

Per i professionisti della sicurezza informatica, questo significa una cosa sopra tutte: la sovranità digitale non è più un tema per policy maker, ma un criterio di risk assessment che entra di diritto nelle valutazioni architetturali, nei processi di procurement e nelle strategie di business continuity.

La de-americanizzazione IT è qui. La domanda non è se prepararsi, ma come farlo in modo strategico, graduato e consapevole.