Reso pubblico il codice di Mirai, il malware che attacca tramite l’internet of things

Il web nasconde una nuova minaccia: la condivisione.

Andiamo per ordine; il mese scorso il blog dell’esperto di cyber security Brian Krebs è stato target di un attacco DDoS – Distributed Denial of Service.

I DDoS sono tra i cyber attacchi attualmente più “di moda” e pericolosi, si tratta di un malfunzionamento dovuto ad un attacco in cui si fanno esaurire deliberatamente le risorse di un sistema informatico che fornisce un servizio ai client.

In questo particolare caso l’innesto del DDoS è strettamente collegato all’IoT.

Di cosa si stratta? IoT sta per “Internet of Things” – Internet degli oggetti – un neologismo riferito all’estensione di Internet al mondo delle “cose” concrete: gli oggetti si rendono riconoscibili e acquisiscono in11telligenza grazie al fatto di poter comunicare dati su se stessi e accedere ad informazioni aggregate da parte di altri.

E proprio gli “oggetti” hanno un ruolo centrale nell’attacco al blog di Krebs, il DDoS viene infatti realizzato tramite devices connessi ad internet – ad esempio Telecamere per la Videosorveglianza.

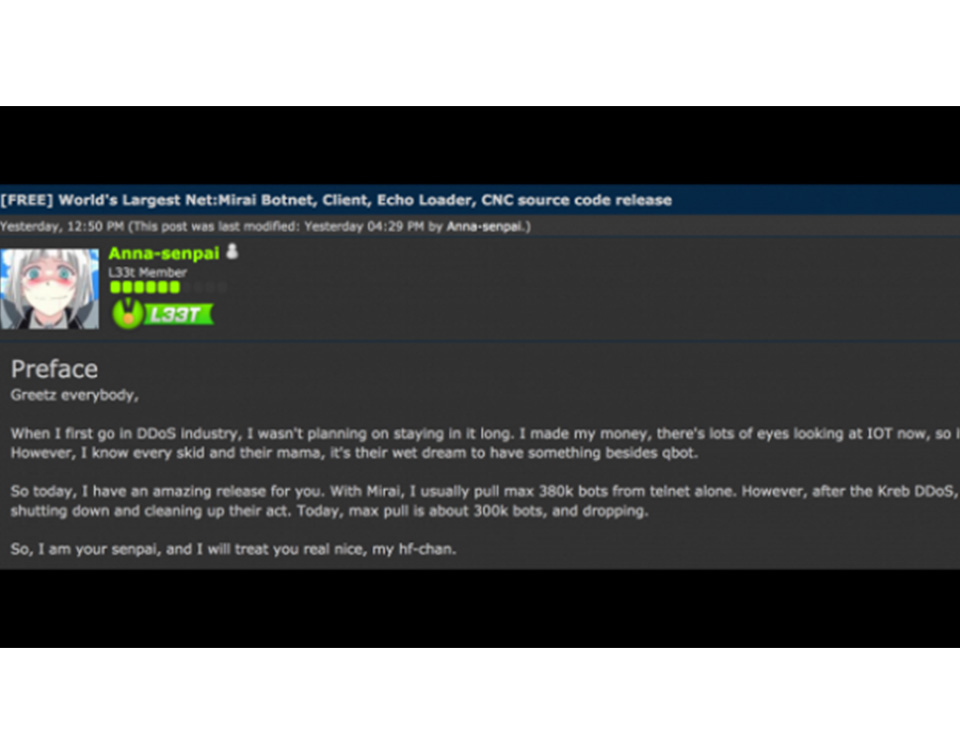

Brian Krebs ha reso noto che venerdì 30 settembre è stato pubblicato su HackForum il codice di Mirai, nome con il quale è stato battezzato il malware di cui è rimasto vittima

Analizzandolo è emerso che Mirai non è altro che un’evoluzione di un malware già esistente e conosciuto con vari nomi: Bashlite, LizKebab, Torlus, GayFgt, Bash0day e Bashdoor.

I dispositivi sfruttati da Mirai sono delle telecamere connesse a internet rese vulnerabili dal fatto che la password è rimasta quella di default o risulta immodificabile. Più specificatamente sfrutta vulnerabilità che coinvolgono debolezze del protocollo Telnet per la connessione a sistemi remoti basati su BusyBox – un software libero che combina diverse applicazioni standard Unix in un piccolo eseguibile.

Il relazione a Bashlite, suo precursore, Mirai è più potente in quanto in grado di cifrare il traffico che passa tra i dispositivi infetti e il server di controllo remoto; questo costituisce un enorme vantaggio rendendo molto più difficoltosa l’individuazione del traffico sospetto.

L’informazione più interessante riguardo alla storia di Mirai è sicuramente la condivisione, non è infatti chiara la motivazione per cui gli hacker abbiano deciso di rendere noto il codice che esegue il loro prodotto.

Sicuramente questo aspetto costituisce un pericolo, il rilascio del codice permette infatti ai malintenzionati del web di utilizzare gli oggetti IoT colpiti da Mirai per creare botnet con cui realizzare attacchi DDoS.

Ma perchè gli hacker sviluppatori di Mirai dovrebbero voler “aiutare” gli altri cyber criminali?

E ancora, perchè hanno reso pubblico il loro codice esponendolo all’analisi dei tantissimi white hackers del web?

L’ipotesi più attendibile non è certo quella del “buon” samaritano, molto probabile è invece quella di un’azione difensiva.

L’attacco a Brian Krebs ha infatti reso Mirai piuttosto conosciuto attirando l’attenzione dei migliori esperti di tutto il mondo che tentano di renderlo innocuo; da questo punto di vista la diffusione rappresenta un modo per sviare i sospetti sui creatori cercando di confondere i tentativi di attribuzione.

Sembra dunque che, spaventati dalla notorietà, gli sviluppatori di Mirai abbiano agito per sfuggire alla legge più che per aumentare il guadagno.

Sapremo mai la verità?