Security Awareness: consapevolezza dei rischi informatici come componente chiave dei progetti IT sulla sicurezza in azienda

You can’t download a patch for human stupidity.

Kevin Mitnick

the World’s Most Wanted Hacker

Processi, tecnologie e persone: sono questi i tre fattori che vengono presi in considerazione dai programmi aziendali più efficaci e che portano i maggiori benefici alle aziende in tema di sicurezza informatica. Sfortunatamente, molte compagnie spesso tengono conto soltanto dei primi due aspetti, ritenendo la formazione del personale una cosa carina da avere ed altamente auspicabile, ma non necessaria.

Le aziende, soprattutto quando il budget è ristretto, scelgono di formare il personale in modo approssimativo o addirittura di non formarlo affatto, ma questo approccio raramente porta a buoni risultati. Spesso infatti si è costretti a pagare molto di più rispetto a quelli che sono i costi per la formazione, quando la mancata consapevolezza dei rischi informatici provoca catastrofi che richiedono un grande investimento di tempo e denaro per essere rilevate, valutate e mitigate.

In realtà, l’elemento umano è stato e sarà sempre l’anello più debole nella catena della sicurezza, indipendentemente dal fatto che le azioni siano intenzionali – come bypassare misure di sicurezza che limitino la produttività – oppure inconsapevoli – come scaricare un allegato contenente malware. E i criminali informatici sanno perfettamente che è molto più facile avere la meglio su una persona piuttosto che su una tecnologia.

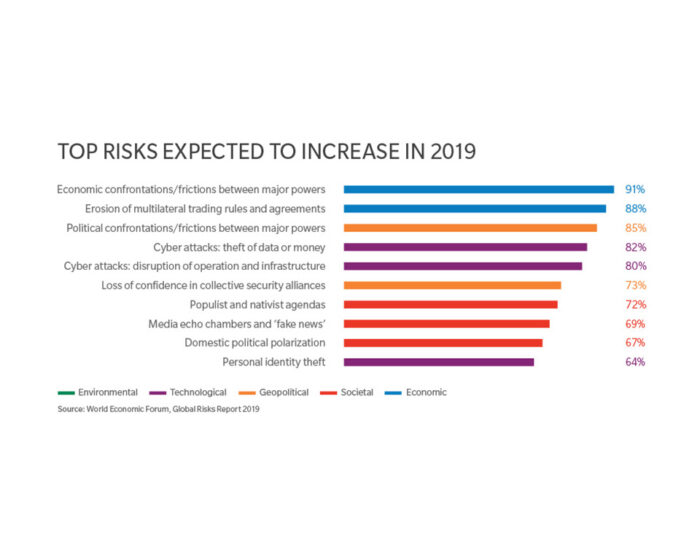

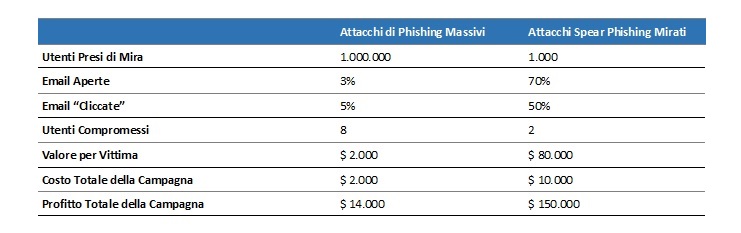

Le evidenze riportano uno strabiliante costo annuo del cybercrime stimato in oltre 450 miliardi di dollari, in continua crescita a livello mondiale. L’aspetto più preoccupante è che circa il 90-95% degli attacchi informatici che hanno successo comincia con un’email di phishing, o della sua più recente ed ancor più redditizia forma, lo spear phishing (vedi tabella). Si è stimato che, quotidianamente, vengano inviate circa 156 milioni di email, di cui 16 milioni riescono ad oltrepassare i filtri di sicurezza. Il 5% di queste ultime (800.000) non solo vengono aperte, ma i link malevoli al loro interno vengono innocentemente cliccati. Tra i destinatari “cliccatori” poi, circa il 10% (80.000) è indotto con questo tipo di inganno a condividere informazioni riservate o compromettenti. In aggiunta a ciò, ogni tre mesi vengono identificate qualcosa come 250.000 nuove URL di phishing.

Fonte: “Email Attacks: This Time is Personal” a cura di Cisco

Formazione del personale come carta vincente della battaglia cyber

Di fronte all’escalation degli attacchi informatici, tutte le aziende dovrebbero effettuare una formazione continua del personale in tema di consapevolezza sui rischi informatici e, per essere efficace, un programma dovrebbe:

- Avere obiettivi chiari e specifici

- Utilizzare misure di valutazione e verifica ben definite

- Essere approvato e sostenuto dai livelli dirigenziali

- Essere progettato in base ad un’approfondita comprensione di quelli che sono i ruoli degli impiegati

Il training può essere effettuato dallo staff IT interno, oppure ci si può avvalere dell’esperienza di consulenti esterni specializzati sui temi della sicurezza. Questa seconda alternativa porta con sé alcuni vantaggi, primo dei quali è la maggiore conoscenza di quelli che sono i più recenti tipi di minaccia e delle relative contromisure. Il secondo vantaggio è quello di permettere al personale IT interno di concentrarsi su altri progetti per incrementare la produttività lato business. Ed, infine, introdurre risorse esterne tende a sottolineare l’importanza attribuita dall’azienda nei confronti della sicurezza.

Perché i programmi tradizionali di security awareness non sono efficaci?

Gli obiettivi di un programma di formazione degli impiegati dovrebbero comprendere:

- l’istruzione su quali sono i rischi e quali le relative policy

- l’evidenziazione dei comportamenti da mettere in atto e di quelli invece da evitare

- la spiegazione di quali sarebbero le conseguenze (per l’azienda e per gli impiegati stessi) derivanti dal non seguire i protocolli di sicurezza.

Il programma dovrebbe fornire un’istruzione commisurata alle responsabilità di un impiegato e dovrebbe, come si è detto, essere erogato in modo continuativo. I training del tipo “una botta e via”, effettuati al momento dell’implementazione di un nuovo sistema di sicurezza, a lungo termine risultano assolutamente inefficaci, mentre i programmi di formazione spezzati in segmenti di 30-40 minuti al massimo riescono a tenere desto l’interesse degli utenti e a rendere gli argomenti stessi più facilmente assimilabili. L’obiettivo è quello di far sì che i soggetti sottoposti a formazione desiderino ottenere più informazioni e siano portati a considerare la sicurezza come una priorità da salvaguardare ininterrottamente ed attivamente.

“Please, hack me”

Una delle misure più rivelatrici della necessità di una formazione del personale in tema di sicurezza sono i cosiddetti “please-hack-me tests”. Questo tipo di penetration test d’ingegneria sociale richiede che qualcuno si cali nel ruolo del cattivo ed invii email-civetta allo staff.

Le email contengono malware costruiti ad hoc che vengono eseguiti quando il destinatario clicca su un link. Oltre a registrare il click come fallimento nel seguire i protocolli di sicurezza, il malware potrebbe anche catturare un’immagine del desktop per consentire di determinare se certe particolari condizioni (come ad esempio la navigazione in internet a scopi personali) rendano gli impiegati più suscettibili agli attacchi, ovvero innescare ulteriori azioni atte a determinare la recidività di un particolare utente.

Possono poi essere eseguiti altri tipi di test: chiavette USB contenenti malware possono essere spedite agli impiegati, oppure semplicemente abbandonate appositamente in aree comuni (mense, parcheggi, ecc.). Connettendole ad un computer si ottengono gli stessi risultati di un test effettuato via email. E la forma di test più coinvolgente a livello personale – il cosiddetto vishing – prevede che un dirigente aziendale fittizio telefoni ad un impiegato chiedendogli assistenza per poter accedere ad informazioni confidenziali o per ottenere un versamento di fondi sul suo conto corrente con scopo aziendale apparentemente lecito.

I risultati di questo tipo di verifiche sono davvero illuminanti per la maggior parte delle compagnie: prima di sottoporsi al test, le organizzazioni spesso ritengono di non avere alcun dato che i criminali informatici potrebbero ritenere di valore e che il loro personale non necessiti di alcun tipo di formazione in quanto assolutamente fidato, e pertanto credono di essere al sicuro per il solo fatto di essere “invisibili”. Ma è sufficiente un data breach che abbia luogo all’interno di uno di questi scenari simulati per dissipare la loro convinzione di avere un perimetro di sicurezza assolutamente non permeabile.

Formazione e verifica della security awareness: il futuro

C’è una tendenza evidente nel dedicare maggiori risorse aziendali alle iniziative riguardanti la sicurezza e nell’impegnarsi nella formazione attiva del personale. Di conseguenza sono stati sviluppati nuovi modelli di formazione per rimpiazzare il vecchio approccio che consisteva nel fornire una serie di slide sull’intranet aziendale chiedendo di firmare al termine della loro visione.

La gamification, cioè l’introduzione di elementi ludici e competitivi nei programmi di formazione, è una recente aggiunta al pacchetto “sicurezza” che si sta dimostrando un elemento vincente in quanto non solo rafforza l’apprendimento, ma ne consente anche la generalizzazione ad altri settori. Molte aziende infatti riscontrano che la lezione appresa sul luogo di lavoro può aiutare il personale a migliorare la sicurezza anche per quanto riguarda le proprie informazioni personali.

In conclusione, le organizzazioni che hanno la volontà di investire in iniziative riguardanti la sicurezza che prendano in considerazione tutti e tre gli anelli della catena – persone, processi e tecnologie – e proteggano le loro informazioni grazie alla costruzione di un “firewall umano” hanno le migliori opportunità di far fronte con successo alla criminalità informatica.

A cura di Adriana Franca

DigiTree Country Manager