Explainable Security: dalle fiabe alla cybersecurity – quando Cenerentola insegna l’autenticazione multifattore

Al 23° Forum ICT Security, il Professor Luca Viganò del King’s College di Londra ha proposto un approccio rivoluzionario alla comunicazione della sicurezza informatica: utilizzare le narrazioni universali per rendere comprensibili concetti tecnici complessi.

La sicurezza informatica è difficile. È difficile da ottenere, da analizzare, da capire e, soprattutto, da spiegare. Se non fosse così, ha esordito Luca Viganò aprendo il suo intervento al Forum ICT Security 2025, “non saremmo qui. Probabilmente ci occuperemmo di altre cose perché avremmo risolto il problema.”

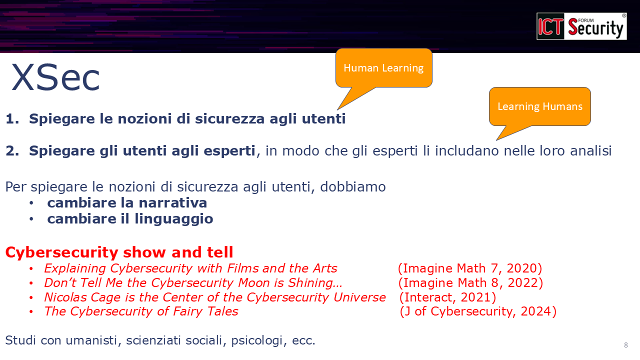

Il Professor Viganò, che dirige il Cybersecurity Group presso il Department of Informatics del King’s College di Londra, lavora all’intersezione tra sicurezza informatica, ingegneria del software, intelligenza artificiale e logica. Da questa posizione privilegiata ha sviluppato un approccio innovativo denominato Explainable Security (XSec), che affronta una questione tanto semplice quanto fondamentale: come comunicare efficacemente i concetti di sicurezza a pubblici diversi?

Il paradosso della colpa condivisa

Uno studio IBM citato dal Professor Viganò rivela un dato impressionante: il 95% delle vulnerabilità informatiche deriva da errori umani. Questa statistica ha alimentato per decenni la narrazione secondo cui gli esseri umani rappresentano “l’anello più debole della catena” (the weakest link). Ma il relatore invita a una riflessione più profonda: di chi è davvero la colpa?

“Se noi chiediamo al sistema, il sistema dirà: è stato un errore umano”, ha spiegato. “Ma se chiediamo all’utente, molto spesso l’utente non è nemmeno conscio di questa cosa, giustamente. E dirà: è stato un errore tecnico, un technical glitch.”

Questa dissonanza rivela due problemi interconnessi che la Explainable Security si propone di affrontare. Il primo riguarda gli utenti che non comprendono la sicurezza, spesso per una combinazione di ignoranza (nel senso letterale di non conoscere, non sapere), incomprensioni e comportamenti involontari. Il secondo, forse meno ovvio, riguarda gli esperti che non comprendono gli utenti.

Il mondo non è in bianco e nero

Il professore ha illustrato questo secondo problema attingendo alla propria esperienza di ricercatore specializzato in analisi formale. Nel modellare sistemi di sicurezza, gli esperti tendono a dividere il mondo in due categorie nette: da un lato gli attaccanti, dall’altro gli agenti onesti che si comportano esattamente come il programmatore aveva previsto.

“Questa divisione è molto utile perché ci consente di ottenere dei risultati”, ha ammesso. “Il problema è che gli esseri umani non sono neri, perché tipicamente non hanno le capacità di un attaccante, ma non sono nemmeno bianchi, perché magari non sanno nemmeno che cosa aveva in testa il programmatore.”

Con una punta di ironia, il professore ha ricordato l’evoluzione dei telefoni cellulari: “Sono vecchio a sufficienza da ricordarmi quando sono usciti i primi cellulari, che erano spessi diverse dita e arrivavano con un manuale spesso altrettanto. Oggigiorno i cellulari sono sottilissimi e non c’è il manuale.” Come può dunque un utente sapere esattamente come comportarsi?

La risposta dell’Explainable Security

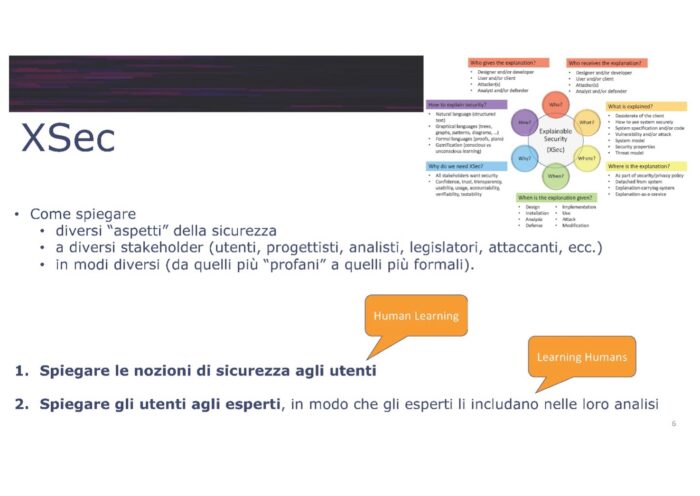

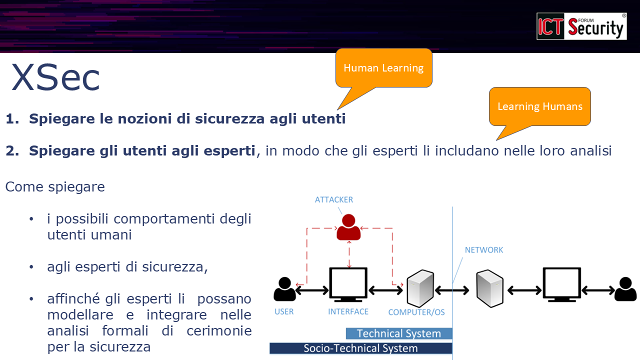

Il framework dell’Explainable Security, sviluppato da Viganò insieme al collega Daniele Magazzini (oggi dirigente per JP Morgan), adotta un approccio sistematico basato sulle classiche sei domande del giornalismo: chi, cosa, come, dove, quando e perché.

Chi fornisce le spiegazioni e chi le riceve? Cosa viene spiegato: un attacco, una strategia di difesa, un processo di recovery? Dove e quando si colloca la spiegazione nel ciclo di vita del software o nell’utilizzo di un sistema? E, naturalmente, perché abbiamo bisogno di questa spiegabilità e come possiamo realizzarla?

Il cuore della proposta di Viganò sta nel passaggio da un approccio puramente tecnico a uno socio-tecnico. “La soluzione è molto semplice”, ha affermato: “invece di considerare un sistema tecnico, dobbiamo considerare un sistema socio-tecnico, ovvero includere esplicitamente gli esseri umani all’interno delle nostre analisi e delle nostre difese.”

Ma c’è un elemento in più, che il relatore chiama provocatoriamente Human Learning. “Parliamo tanto di machine learning”, ha osservato, “però non dobbiamo dimenticarci che dobbiamo fare in modo che siano anche gli utenti ad apprendere, non solamente le macchine e gli algoritmi.”

Cenerentola e l’autenticazione a due fattori

Come rendere concreto questo cambiamento culturale? La risposta di Viganò è tanto inaspettata quanto affascinante: attraverso le fiabe.

“Sono trent’anni che mi occupo di cybersecurity, sono trent’anni che sento Humans are the weakest link“, ha dichiarato. “E questo vuol dire che non abbiamo risolto il problema ancora, quindi forse è perché non abbiamo usato le parole giuste.”

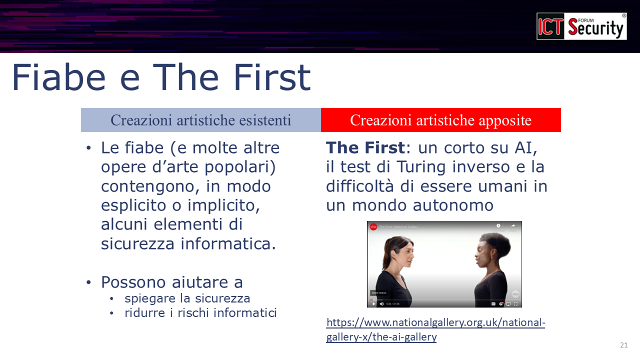

In un articolo intitolato The Cybersecurity of Fairy Tales, il professore ha mappato 16 fiabe tradizionali su molteplici concetti di sicurezza informatica: dal controllo degli accessi all’anonimità, dall’autenticazione agli attacchi di tipo replay.

L’esempio più illuminante è quello di Cenerentola, una storia che esiste in circa 700 versioni diverse in tutto il mondo. Quando il principe cerca di identificare la misteriosa fanciulla del ballo usando la scarpetta di cristallo, sta essenzialmente implementando un protocollo di autenticazione. La scarpetta rappresenta un fattore biometrico: qualcosa che Cenerentola è (la dimensione del suo piede).

Ma il protocollo ha una vulnerabilità. Nella versione dei fratelli Grimm, le sorellastre tentano un attacco di impersonificazione, arrivando a mutilarsi i piedi per farli entrare nella scarpetta. L’attacco viene sventato solo grazie a quello che potremmo definire un runtime monitor: un soldato che nota il sangue.

La vera lezione arriva nel finale. Quando i soldati trovano finalmente Cenerentola, lei non si limita a calzare la scarpetta: estrae dalla tasca la seconda. “Cenerentola è una fiaba sull’autenticazione multifattore”, ha concluso Viganò. “Su qualcosa che Cenerentola è, un fattore biometrico, ovvero la dimensione del suo piede, e su un fattore di possesso, ovvero qualcosa che Cenerentola ha: la seconda scarpetta.”

Nella versione Disney, questo principio viene ulteriormente enfatizzato: quando la matrigna rompe la prima scarpetta, è il secondo fattore a salvare la situazione.

Da Ulisse a Pinocchio: un patrimonio nascosto

Ma Cenerentola non è un caso isolato. Il relatore ha dimostrato come l’autenticazione multifattore fosse già presente nell’Odissea. Quando Ulisse torna a Itaca dopo vent’anni di assenza, nessuno lo riconosce immediatamente. L’identificazione avviene attraverso tre fattori distinti: il cane Argo lo riconosce dall’odore (qualcosa che è), la nutrice Euriclea lo identifica da una cicatrice d’infanzia (qualcosa che ha sul corpo), e infine dimostra la propria identità tendendo l’arco che nessun altro può usare e scoccando una freccia attraverso dodici asce (qualcosa che sa fare). Esiste perfino un quarto fattore: la conoscenza del segreto del letto nuziale, costruito sopra un albero.

Alì Babà e i Quaranta Ladroni, dal canto suo, offre un vero catalogo di vulnerabilità: dalla password intercettata (“Apriti Sesamo”) alla coercizione, dalla password dimenticata all’anonimità compromessa.

E Pinocchio? L’episodio del Gatto e la Volpe nel Campo dei Miracoli rappresenta, secondo Viganò, l’archetipo della truffa nota come Nigerian Prince email scam. “Che cosa dicono il Gatto e la Volpe? Dicono: Pinocchio, ti faremo ricco. L’unica cosa, ci devi dare un po’ di monete d’oro prima, che le seppelliamo nel campo sotto l’albero e poi crescerà l’albero di monete.” È esattamente la struttura dello Spanish Prisoner e delle moderne truffe via email.

L’evidenza scientifica

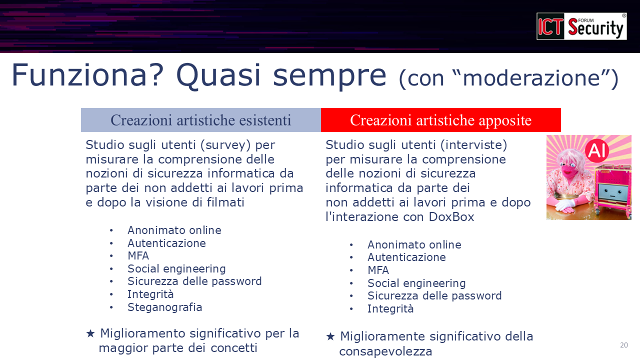

Ma funziona davvero? Viganò non si è accontentato dell’intuizione: ha condotto studi empirici rigorosi per verificare l’efficacia di questo approccio. I risultati confermano che l’utilizzo di film, fiabe e altre forme artistiche migliora effettivamente la comprensione della sicurezza informatica da parte degli utenti.

“Il risultato è sì, anche se non sempre”, ha precisato con onestà scientifica. Per comprendere meglio questi limiti, ha collaborato con l’artista inglese Alistair Gentry, che si traveste da automa e interagisce con le persone interrogandole sulla sicurezza informatica.

Gli studi, sia quantitativi che qualitativi, hanno rivelato che l’approccio narrativo funziona, ma talvolta richiede moderazione: in alcuni casi l’efficacia è diretta, in altri serve un facilitatore che guidi la comprensione. Questo non diminuisce il valore dell’approccio, ma ne chiarisce le condizioni ottimali di applicazione.

Verso una nuova narrativa

L’intervento rappresenta un invito a ripensare radicalmente il modo in cui comunichiamo la sicurezza informatica. Non si tratta semplicemente di “semplificare” concetti complessi, ma di attingere a un patrimonio narrativo universale che contiene già, in forma implicita, le strutture logiche della sicurezza.

Il professore ha concluso menzionando The First, un cortometraggio di cui ha scritto la sceneggiatura, dedicato all’intelligenza artificiale, al test di Turing e “alla difficoltà di essere umani in un mondo autonomo”. Un progetto che testimonia come la contaminazione tra discipline scientifiche e umanistiche possa produrre nuove forme di comprensione.

Figlio di un’informatica e di un critico cinematografico, Viganò incarna questa sintesi. E la sua proposta ci ricorda che, forse, per affrontare le sfide più tecniche del nostro tempo, abbiamo bisogno di riscoprire le storie più antiche.

Guarda il video completo dell’intervento:

Luca Viganò is Professor at the Department of Informatics of King's College London, UK, where he heads the Cybersecurity Group. His research focuses on formal analysis of socio-technical cybersecurity and on explainable cybersecurity, where, in addition to more formal approaches, he has been investigating how different kinds of storytelling can be used to explain cybersecurity.