FiveHands: il ransomware resistente alla crittoanalisi quantistica che ridefinisce la minaccia cibernetica

Il ransomware FiveHands rappresenta un’evoluzione sofisticata della famiglia DeathRansom, emerso come minaccia critica nel panorama della cybersecurity nel 2021. Operato dal gruppo UNC2447, questo malware implementa tecniche crittografiche avanzate basate su NTRU e tattiche di doppia estorsione, risultando in impatti devastanti per organizzazioni in Europa e Nord America. L’analisi tecnica rivela un’architettura modulare che combina evasione avanzata, persistenza sofisticata e capacità di movimento laterale, rendendo FiveHands uno dei ransomware più pericolosi dell’ecosistema criminale contemporaneo.

Negli ultimi anni, la corsa alla crittografia post-quantistica non è rimasta confinata ai laboratori accademici o agli enti di standardizzazione. Anche l’ecosistema criminale ha iniziato a integrare algoritmi resistenti agli attacchi quantistici nei propri strumenti offensivi, segnando una svolta preoccupante per la cybersecurity. Il ransomware FiveHands è tra i primi esempi documentati di questa tendenza, adottando NTRUEncrypt, un algoritmo lattice-based noto per la sua resistenza agli attacchi da parte di computer quantistici.

Questa scelta non è casuale: rappresenta un chiaro salto di qualità rispetto ai ransomware tradizionali basati su RSA o ECC, vulnerabili all’algoritmo di Shor in scenari futuri dominati dalla tecnologia quantistica. L’uso di crittografia quantisticamente resistente consente agli attori minacciosi non solo di rafforzare l’efficacia dei loro attacchi, ma anche di aumentare la longevità dei dati cifrati, rendendone la decrittazione ancora più complessa e potenzialmente impossibile, anche nel lungo periodo.

FiveHands dimostra così come l’evoluzione della minaccia ransomware stia già anticipando gli sviluppi tecnologici futuri, spingendo verso una nuova fase di cyber warfare in cui le organizzazioni devono prepararsi a difendersi non solo dalle minacce attuali, ma anche da quelle post-quantistiche.

Architettura tecnica e implementazione del malware

FiveHands rappresenta una riscrittura completa di DeathRansom in C++, abbandonando l’implementazione originale in C per ottenere prestazioni superiori e capacità avanzate di gestione dei thread. Il dropper memory-only ServeManager.exe richiede un parametro chiave a 16 caratteri per decrittare e eseguire il payload direttamente in memoria, evitando la scrittura su disco e complicando l’analisi forense.

L’architettura del malware utilizza IoCompletionPorts invece del tradizionale QueueUserWorkItem, permettendo una gestione efficiente dei thread di crittografia e migliorando significativamente le prestazioni durante l’operazione di cifratura. Il payload embedded è protetto con crittografia AES-128 utilizzando l’IV hardcoded “85471kayecaxaubv”, mentre l’imphash comune 8517cf209c905e801241690648f36a97 facilita l’identificazione tra campioni diversi.

La validazione dell’header PE e l’integrazione con Windows Restart Manager rappresentano caratteristiche uniche che distinguono FiveHands dai suoi predecessori. Il malware implementa controlli di integrità per verificare la struttura PE prima dell’esecuzione del payload, mentre l’utilizzo del Restart Manager consente la chiusura forzata dei file in uso per garantire una crittografia completa.

Schema crittografico avanzato e protezione dei dati

FiveHands implementa un sistema crittografico ibrido che combina la crittografia lattice-based NTRU con AES-128 per ottenere un livello di sicurezza quantisticamente resistente. L’algoritmo NTRUEncrypt rappresenta un’alternativa avanzata a RSA/ECC, basato sul problema del vettore più corto nei reticoli matematici e resistente agli attacchi quantistici.

Il processo di crittografia segue una metodologia rigorosa:

- Generazione della chiave AES univoca (16 byte casuali) per ogni file;

- Crittografia del contenuto con AES-128;

- Protezione della chiave tramite crittografia NTRU della chiave AES, dimensione file originale e magic value (DE C0 AD BA);

- Appendimento dei metadati crittografati al file cifrato;

- Aggiunta del marker finale (DB DC CC AB) per prevenire la ri-crittografia;

- Modifica dell’estensione in.crypt.

La generazione dell’identificativo vittima utilizza un hash SHA-512 della chiave pubblica NTRU, con i primi 32 byte utilizzati come identificatore unico. Questo approccio garantisce la correlazione tra vittima e chiave di decrittazione mantenendo l’anonimato operativo.

Vettori di attacco e tattiche del threat actor UNC2447

L’attore della minaccia UNC2447 dimostra capacità tecniche avanzate attraverso lo sfruttamento di CVE-2021-20016, una vulnerabilità di SQL injection critica negli appliance VPN SonicWall SMA 100. Questa tecnica di accesso iniziale consente l’estrazione remota non autenticata di credenziali e informazioni di sessione, fornendo un punto d’ingresso privilegiato nelle reti target.

La catena di attacco segue una progressione metodica:

- Reconnaissance: Scansione della rete con SoftPerfect Network Scanner e RouterScan per identificare servizi, hostname e credenziali deboli;

- Movimento laterale: Distribuzione via PsExec con privilegi di sistema;

- Persistenza: Deployement di SombRAT tramite catena PowerShell multi-stage con offuscamento XOR;

- Esfiltrazione: Utilizzo di Rclone e S3 Browser per trasferimento dati verso storage cloud;

- Estorsione doppia: Crittografia sistemica combinata con minacce di pubblicazione dati.

Il modulo SombRAT rappresenta un componente critico dell’arsenale UNC2447, implementando un’architettura plugin con comunicazioni C2 diversificate attraverso DNS tunneling, TLS-encrypted TCP e WebSockets. La configurazione criptata (59fb3174bb34e803) utilizza la chiave AES “ujnchdyfngtreaycnbjgi837157fncae” e comunica con i domini feticost.com e celomito.com.

Mappatura delle tecniche MITRE ATT&CK

FiveHands dimostra una copertura completa del framework MITRE ATT&CK attraverso implementazioni sofisticate:

Initial Access: T1190 (Exploit Public-Facing Application) via vulnerabilità SonicWall zero-day.

Execution: T1059.001 (PowerShell), T1059.003 (Command Shell), T1569.002 (Service Execution).

Persistence: T1105 (Ingress Tool Transfer) tramite sistema plugin SombRAT.

Defense Evasion: T1027 (Obfuscated Files), T1036 (Masquerading), T1140 (Deobfuscate Files).

Credential Access: T1110.001 (Password Guessing), T1555.003 (Browser Credentials).

Discovery: T1046 (Network Service Scanning), T1083 (File Discovery), T1124 (System Time Discovery).

Lateral Movement: T1021 (Remote Services) via PsExec.

Collection: T1005 (Data from Local System).

C2: T1071 (Application Layer Protocol), T1573.002 (Asymmetric Cryptography), T1090 (Proxy).

Exfiltration: T1567.002 (Cloud Storage Exfiltration).

Impact: T1486 (Data Encryption), T1490 (Inhibit System Recovery).

Attributi del gruppo criminale e ecosistema affiliato

L’attribuzione di FiveHands a UNC2447 si basa su analisi forensi approfondite di sovrapposizioni infrastrutturali, riutilizzo del codice e pattern operativi. Il gruppo dimostra evoluzione da operazioni CostaRicto “hackers-for-hire” verso modelli ransomware-as-a-service più redditizi, suggerendo una transizione strategica da spionaggio industriale a criminalità finanziaria.

Le connessioni tecniche con HelloKitty includono condivisione di infrastruttura TOR (favicon HelloKitty osservato nei portali FiveHands), similarità architetturali nel codice e utilizzo di schemi crittografici analoghi. La progressione DeathRansom → HelloKitty → FiveHands rappresenta un’evoluzione continua di capacità tecniche e operative.

L’ecosistema criminale include condivisione di strumenti con operazioni DARKSIDE e SUNCRYPT (WARPRISM, FOXGRABBER), indicando collaborazione tra gruppi affiliati e specializzazione funzionale nell’economia criminale underground. La presenza di tool legittimi (Cobalt Strike BEACON, PsExec, Rclone) dimostra strategie di living-off-the-land per minimizzare l’attribuzione.

Casi documentati e impatto organizzativo

L’analisi CISA (AR21-126A/B) documenta attacchi riusciti contro organizzazioni in settori critici: sanità, telecomunicazioni, costruzioni, ingegneria, educazione, immobiliare e alimentare. I dati accademici rivelano che il 53% degli incidenti presenta gravità elevata con interruzioni operative superiori a due settimane nel 21% dei casi.

Impatti finanziari significativi emergono attraverso:

- Richieste di riscatto: 75-100 bitcoin (~$352,000-$470,000);

- Costi medi per incidente: ~$485,000 (media industriale 2021);

- Costi breach dati: $4.62 milioni per attacchi ransomware;

- Tempi di recovery: 59% entro una settimana, 19% superiori a diversi mesi.

Il caso CD Projekt Red (HelloKitty, tecnica correlata) illustra l’impatto reputazionale con furto del codice sorgente di Cyberpunk 2077, rifiuto del pagamento e asta underground per $1-7 milioni. CEMIG (utilities brasiliane) ha subito interruzioni temporanee dei servizi clienti, dimostrando vulnerabilità infrastrutturali critiche.

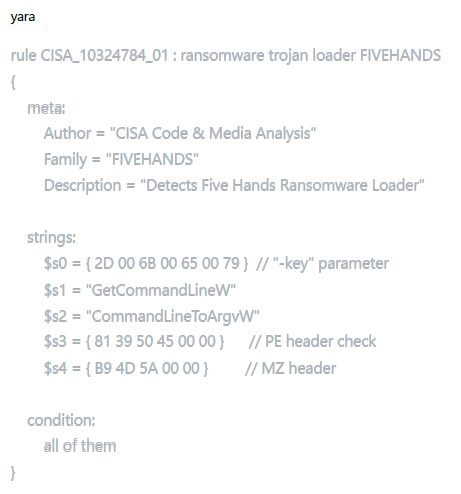

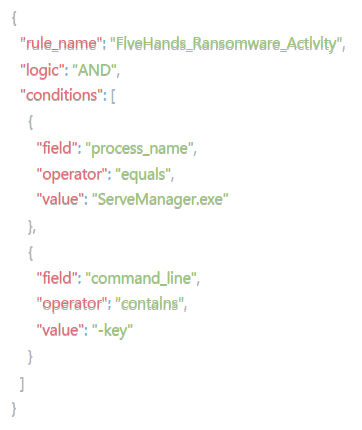

Strategie di rilevamento e regole YARA

La regola YARA CISA_10324784_01 fornisce rilevamento tecnico basato su pattern binari specifici:

Indicatori comportamentali critici includono:

Indicatori comportamentali critici includono:

- Enumerazione sistematica delle estensioni target (.txt, .chm, .dat, .js, .xml, .jpg, .log, .zip, .htm, .ini, .gif, .html, .css);

- Creazione di “read_me_unlock.txt” in tutte le directory;

- Query WMI per Volume Shadow Copy (select * from Win32_ShadowCopy);

- Comunicazioni DNS con pattern di sottodomini casuali (7-9 caratteri esadecimali).

Network IoCs comprendono domini C2 feticost.com (51.89.50.152), celomito.com e pattern di comunicazione DNS tunneling con crittografia TLS per evasione del monitoraggio.

Procedure di incident response e forensics

La risposta immediata (0-1 ora) richiede isolamento network, valutazione dell’ambito attraverso monitoring, preservazione delle evidenze forensi e attivazione del team di risposta. La comunicazione con stakeholder, consulenti legali e forze dell’ordine deve seguire procedure prestabilite per compliance normativa.

Fase investigativa (1-24 ore):

- Determinazione variante ransomware e vettori di attacco.

- Mappatura percorsi di movimento laterale attraverso log network.

- Valutazione potenziale esfiltrazione dati.

- Analisi timeline eventi per comprensione tattica.

Fase di recovery (24+ ore):

- Validazione backup puliti e isolati.

- Ricostruzione sistemi da immagini golden.

- Ripristino dati da backup verificati.

- Implementazione controlli di sicurezza aggiuntivi prima della riconnessione.

L’analisi forense deve focalizzarsi su:

- Collezione ransom note e pattern di crittografia.

- Analisi memory dump per artefatti maligni.

- Forensics network per tracking movimento laterale e C2.

- Preservazione chain of custody per potenziale azione legale.

Strategie di mitigazione e hardening

Controlli preventivi primari:

- Implementazione MFA universale per VPN, servizi esterni e account privilegiati;

- Patch management rigoroso con focus su vulnerabilità VPN;

- Segmentazione network con microsegmentazione per asset critici;

- Controlli applicativi per PowerShell e strumenti amministrativi.

Strategia backup 3-2-1:

- 3 copie dati critici;

- 2 tipi media differenti;

- 1 copia offline/offsite con storage immutabile WORM.

Configurazioni SIEM avanzate:

json Threat hunting proattivo:

Threat hunting proattivo:

- Monitoring esecuzioni PowerShell con parametri di bypass;

- Rilevamento query WMI anomale per Volume Shadow Copy;

- Analisi pattern DNS per comunicazioni C2;

- Behavioral analytics per attività di crittografia di massa.

Conclusioni e raccomandazioni

FiveHands rappresenta l’evoluzione dello stato dell’arte nel ransomware, incorporando crittografia quantisticamente resistente (NTRU), architetture memory-only e tecniche di evasione sofisticate. La sua operatività da parte di UNC2447 attraverso exploit zero-day dimostra la crescente sofisticazione degli operatori ransomware finanziariamente motivati.

Le innovazioni tecniche – particolarmente l’architettura dropper memory-only e l’implementazione crittografica NTRU – rappresentano advancement significativi nello sviluppo ransomware. La professionalità dello sviluppo, l’attenzione alla sicurezza operazionale e l’ottimizzazione delle prestazioni rendono FiveHands una minaccia considerevole per organizzazioni mondiali.

Priorità strategiche per i professionisti cybersecurity:

- Implementazione immediata delle regole di rilevamento YARA e comportamentali;

- Rafforzamento strategie backup con storage immutabile offline;

- Segmentazione network completa per limitare movimento laterale;

- Programmi threat hunting proattivi focalizzati su pattern UNC2447;

- Tabletop exercise per testare procedure incident response.

L’efficacia difensiva richiede approcci multi-layer che combinino prevenzione tecnologica, rilevamento comportamentale, risposta rapida e recovery resiliente. La natura evolutiva di FiveHands e l’ecosistema criminale affiliato richiedono monitoraggio continuo e adattamento delle strategie difensive.

Fonti:

- Cybersecurity and Infrastructure Security Agency. (2021). Analysis Report (AR21-126A): FiveHands Ransomware. US Department of Homeland Security. https://www.cisa.gov/news-events/analysis-reports/ar21-126a

- Cybersecurity and Infrastructure Security Agency. (2021). Malware Analysis Report (MAR-10324784-1.v1): FiveHands. US Department of Homeland Security. https://www.cisa.gov/news-events/analysis-reports/ar21-126b

- Mandiant Threat Intelligence. (2021). UNC2447 SOMBRAT and FIVEHANDS Ransomware: A Sophisticated Financial Threat. FireEye Inc. https://www.mandiant.com/resources/blog/unc2447-sombrat-and-fivehands-ransomware-sophisticated-financial-threat

- NCC Group. (2021). FiveHands Ransomware Technical Analysis and Attribution Assessment. NCC Group Research. https://research.nccgroup.com/2021/06/15/handy-guide-to-a-new-fivehands-ransomware-variant/

- Hernandez-Castro, J., Cartwright, E., & Stepanova, A. (2017). Economic analysis of ransomware. ACM Computing Surveys, 50(2), 1-37. https://doi.org/10.1145/3073287

- Moussaileb, R., Cuppens, N., Cuppens, F., & Lanet, J. L. (2021). Ransomware network traffic analysis for pre-encryption alert. Computers & Security, 106, 102289. https://doi.org/10.1016/j.cose.2021.102289

- Arctic Wolf Labs. (2021). FiveHands Ransomware: Technical Deep-dive and MITRE ATT&CK Mapping. Arctic Wolf Networks. https://arcticwolf.com/resources/blog/fivehands-ransomware-technical-analysis/

- BlackBerry Research. (2021). CostaRicto: From Mercenary to FiveHands Ransomware Operations. BlackBerry Limited. https://blogs.blackberry.com/en/2021/05/the-costaricto-campaign-cyber-espionage-outsourced

- Sophos. (2022). The State of Ransomware 2022: Global Survey Results. Sophos Ltd. https://www.sophos.com/en-us/content/state-of-ransomware

- IBM Security. (2021). Cost of a Data Breach Report 2021: Ransomware Special Analysis. IBM Corporation. https://www.ibm.com/security/data-breach

- NIST. (2018). Framework for Improving Critical Infrastructure Cybersecurity Version 1.1. National Institute of Standards and Technology. https://doi.org/10.6028/NIST.CSWP.04162018

- MITRE Corporation. (2021). MITRE ATT&CK Framework: FiveHands Ransomware Technique Mapping. MITRE ATT&CK. https://attack.mitre.org/software/S0618/