Dalla Crittografia Militare a Google Workspace: la nuova frontiera digitale dell’Arma dei Carabinieri

Google Workspace entra nell’Arma dei Carabinieri: opportunità tecnologica o vulnerabilità strategica? L’accordo tra il corpo militare italiano e il colosso di Mountain View solleva interrogativi cruciali su cloud security, Cloud Act statunitense e protezione dei dati sensibili. Mentre la qualifica ACN di Livello 2 certifica gli standard per la Pubblica Amministrazione, restano aperte le questioni sulla gestione delle chiavi crittografiche, la localizzazione dei server e i limiti normativi per le informazioni classificate. Un’analisi delle implicazioni per la cybersicurezza nazionale nel confronto con i modelli adottati da Francia, Germania e NATO.

Google Workspace nei Carabinieri: dalla crittografia militare al cloud globale

Negli ultimi decenni, le forze armate italiane hanno attraversato una trasformazione profonda: dalla gestione autonoma e blindata dei propri sistemi di comunicazione, si è progressivamente passati all’esternalizzazione di servizi informatici a fornitori privati globali. La recente scelta dell’Arma dei Carabinieri di adottare Google Workspace per la collaborazione e la produttività apre una riflessione ampia sulla sovranità digitale, la sicurezza dei dati classificati e la trasparenza delle procedure di approvvigionamento pubblico.

Questo articolo analizza il contesto storico, tecnico e normativo della decisione, ponendo a confronto il modello tradizionale di sicurezza militare con l’attuale ecosistema cloud, alla luce delle norme del D.P.C.M. 6 novembre 2015, n. 5, della Legge 3 agosto 2007, n. 124, della Direttiva UE NIS2 e della Strategia Nazionale di Cybersicurezza.

Dalla sicurezza autarchica alle piattaforme cloud

Per gran parte del Novecento, le strutture militari e di sicurezza italiane si sono basate su infrastrutture di comunicazione proprie, fisicamente isolate e protette da livelli di cifratura e autenticazione interna.Le reti di telecomunicazione militari – come la Rete Unificata Interforze (RUI) e successivamente i Sistemi C4I (Command, Control, Communications, Computers & Intelligence) – erano concepite per operare in ambienti chiusi, dove ogni nodo, server e apparato era sotto controllo dell’amministrazione.

Con la progressiva digitalizzazione della Pubblica Amministrazione e la spinta verso il “cloud-first” sancita dal Piano Triennale per l’Informatica nella PA, anche le strutture ad alta sensibilità hanno iniziato a considerare l’esternalizzazione dei servizi informatici.

Tuttavia, mentre molte amministrazioni civili si sono orientate su fornitori nazionali o infrastrutture certificate ACN, l’Arma dei Carabinieri ha scelto di adottare Google Workspace come piattaforma di produttività.

La notizia e le reazioni del settore

L’annuncio è stato reso pubblico nel giugno 2025 durante il Google Cloud Summit Milano, dove il colosso di Mountain View ha presentato diversi casi di adozione della sua tecnologia da parte di enti pubblici e imprese italiane. Successivamente, il 31 ottobre 2025, il Comandante Generale dell’Arma, Gen. C.A. Salvatore Luongo, ha ufficialmente comunicato al personale l’imminente disponibilità della piattaforma.

Nel comunicato ufficiale, Google ha evidenziato la collaborazione con l’Arma dei Carabinieri come esempio di “trasformazione digitale sicura e moderna”, sottolineando l’adozione di strumenti di collaborazione cifrata, gestione documentale avanzata e miglioramento dell’efficienza interna.

Tuttavia, la notizia ha sollevato interrogativi tra analisti, giuristi e professionisti della cybersecurity: può un ente militare, soggetto alla tutela di dati sensibili e operazioni di sicurezza nazionale, affidarsi a un fornitore privato estero per i propri servizi digitali?

Le procedure di approvvigionamento e i vincoli normativi

La scelta di un fornitore da parte di un corpo militare come l’Arma dei Carabinieri non può avvenire in modo discrezionale.

Deve infatti rispettare il Codice dei Contratti Pubblici (D.Lgs. 36/2023), con specifiche disposizioni per i settori “speciali” e per le esigenze di difesa e sicurezza.

Le regole principali:

- Art. 170 e ss. D.Lgs. 36/2023: gli appalti nel settore della difesa sono soggetti a regole di trasparenza attenuata, ma devono garantire la sicurezza dell’informazione.

- D.Lgs. 208/2011: recepisce la direttiva 2009/81/CE, stabilendo che ogni acquisizione in ambito difesa deve essere compatibile con la protezione delle informazioni classificate.

- D.P.C.M. 6 novembre 2015, n. 5: stabilisce la tutela amministrativa del segreto di Stato e delle informazioni classificate, integrato dalla Legge 124/2007 e dal D.P.C.M. 12 giugno 2009, n. 7.

Pertanto, la collaborazione tra l’Arma e Google dovrebbe essere limitata a dati amministrativi non classificati o di uso interno, salvo l’esistenza di accordi di sicurezza e segregazione dei dati approvati dall’Agenzia per la Cybersicurezza Nazionale (ACN).

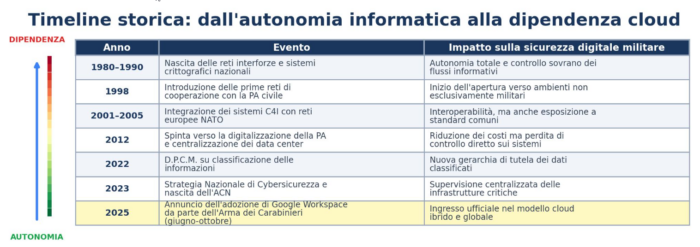

Timeline storica: dall’autonomia informatica alla dipendenza cloud

La questione della sovranità digitale

Il concetto di sovranità digitale si riferisce alla capacità di uno Stato di mantenere il controllo effettivo sui propri dati, infrastrutture e flussi informativi.

Nel caso specifico, l’uso di Google Workspace comporta una serie di criticità:

- Localizzazione dei dati – Anche se Google dispone di data center in Europa, la società è soggetta alla legislazione statunitense (Cloud Act), che potrebbe consentire l’accesso alle informazioni da parte delle autorità USA in determinati casi.

- Controllo delle chiavi crittografiche – Se non gestite internamente, le chiavi di cifratura rappresentano un punto di vulnerabilità.

- Audit e certificazioni – Non tutte le certificazioni ISO/ENS/ACN coprono i requisiti di sicurezza militare.

- Rischio di dipendenza tecnologica – Una volta migrati i processi su un ambiente proprietario, il ritorno a un’infrastruttura autonoma è oneroso e complesso.

Queste considerazioni richiamano il principio espresso nella Strategia Nazionale di Cybersicurezza 2022-2026, che invita le PA italiane a “mantenere la capacità di controllo e supervisione sui dati critici e strategici”.

Cloud pubblico, ibrido o sovrano: cosa prevede l’ACN

L’Agenzia per la Cybersicurezza Nazionale distingue tre livelli di infrastruttura per la PA e gli enti di difesa:

Integrazione ACN Livello 2:

Per completezza, si segnala che Google Cloud ha ottenuto la qualifica ACN di Livello 2 (QC2) per dati ordinari e critici, sia per l’infrastruttura sia per una serie di servizi Google Cloud e Google Workspace. Tale qualifica, in linea con la Strategia Cloud Italia, certifica il rispetto degli standard di sicurezza e resilienza richiesti alla Pubblica Amministrazione italiana, ma non consente il trattamento di dati classificati secondo la normativa nazionale sulla tutela del segreto.

Alla luce di questa classificazione, l’uso di Google Workspace da parte dell’Arma può essere compatibile solo se limitato a comunicazioni non classificate e documenti interni. Qualsiasi utilizzo più esteso richiederebbe autorizzazione specifica dell’ACN e l’adozione di un modello “cloud sovrano” con chiavi di cifratura gestite internamente.

Anche comunicazioni apparentemente banali tra appartenenti all’Arma – come l’annullamento di un incontro informale per un impegno di servizio, ad esempio un’operazione di arresto in un luogo e in un momento determinati – se intercettate o acquisite da soggetti ostili potrebbero trasformarsi in informazioni operative indirette, consentendo a criminali o organizzazioni strutturate di dedurre tempistiche, aree di intervento e priorità operative dell’Arma stessa.

Box tecnico – La classificazione delle informazioni in Italia

Fonti primarie: Legge 3 agosto 2007, n. 124, Art. 42 e portale UCSe (Ufficio Centrale per la Segretezza).

Livelli di classificazione delle informazioni (dal più basso al più alto):

RISERVATO (R)

- Informazioni la cui divulgazione non autorizzata sia idonea ad arrecare un danno lieve agli interessi della Repubblica.

- Include documenti interni di rilevanza limitata per la sicurezza nazionale.

- L’accesso non è subordinato al possesso del Nulla Osta di Sicurezza (NOS), a condizione che sia limitato ai soggetti che abbiano comprovata necessità di conoscerle per lo svolgimento del proprio incarico.

RISERVATISSIMO (RR)

- Informazioni la cui diffusione non autorizzata sia idonea ad arrecare un danno grave agli interessi essenziali della Repubblica.

- Accesso consentito solo a personale con nulla osta di sicurezza adeguato.

- Richiede misure di conservazione e comunicazione certificate.

SEGRETO (S)

- Informazioni la cui rivelazione non autorizzata potrebbe causare un grave danno alla sicurezza nazionale.

- Richiede infrastrutture e sistemi di comunicazione segregati e certificati.

- Trattamento su cloud pubblici o piattaforme commerciali non consentito.

SEGRETISSIMO (SS) NATO Cloud

- Livello più elevato di protezione.

- Informazioni la cui diffusione non autorizzata sia idonea ad arrecare un danno eccezionalmente grave agli interessi essenziali della Repubblica.

- Accesso consentito solo a personale con Nulla Osta di Sicurezza (NOS) di livello massimo.

- Archiviazione e trasmissione solo in ambienti fisici e digitali segregati, gestiti direttamente da apparati governativi o militari.

Confronto internazionale: NATO, Francia, Germania

Il tema della digitalizzazione militare in ambiente cloud non è esclusivo dell’Italia.

- Francia ha sviluppato “Cloud de Confiance” in partnership con Thales e Google, dove la componente statale controlla l’accesso ai dati e gestisce le chiavi.

- Germania ha avviato un progetto simile con SAP e T-Systems, sotto rigido controllo federale.

- NATO ha recentemente siglato accordi con provider commerciali (Google Cloud, Oracle) per soluzioni di cloud sovrano in configurazione “air-gapped”, ovvero completamente isolate da Internet e dai servizi cloud pubblici. La NATO Communication and Information Agency (NCIA) utilizza Google Distributed Cloud per il Joint Analysis, Training and Education Centre (JATEC) e Oracle Cloud Infrastructure per altri carichi di lavoro mission-critical, mantenendo il pieno controllo operativo e la residenza dei dati.

L’Italia, invece, non dispone ancora di un cloud sovrano militare operativo, il che spiega la necessità di soluzioni ibride ma accentua il rischio di esposizione tecnologica.

Verso una strategia di sicurezza dei dati istituzionali

La vera sfida non è tecnologica, ma strategica e giuridica.

L’adozione di piattaforme globali può migliorare l’efficienza, ma impone di ridefinire:

- i limiti di classificazione dei dati gestiti da enti militari su cloud esteri;

- i requisiti minimi di cifratura e controllo interno delle chiavi;

- la trasparenza delle gare e delle convenzioni di fornitura;

- la formazione del personale in materia di sicurezza dei dati e compliance normativa.

Solo una governance chiara e centralizzata può garantire che modernizzazione e sicurezza nazionale procedano insieme.

Conclusioni

L’adozione di Google Workspace da parte dell’Arma dei Carabinieri rappresenta una svolta simbolica e strutturale nella gestione informatica delle istituzioni italiane.

Da un lato, è il segno di un Paese che si modernizza e adotta standard digitali globali; dall’altro, è un banco di prova per la tenuta giuridica e strategica della sovranità informativa.

L’Italia si trova oggi di fronte a una scelta cruciale: accettare la dipendenza funzionale da infrastrutture estere, oppure investire nella costruzione di un vero cloud sovrano nazionale, capace di coniugare efficienza, trasparenza e tutela della sicurezza nazionale.

Riferimenti bibliografici e sitografici:

- https://blog.google/intl/it-it/prodotti/cloud/google-cloud-summit-milano-2025/

- https://infodifesa.it/il-comandante-generale-annuncia-una-svolta-digitale-arriva-google-workspace-per-tutti-i-carabinieri/

- https://ucse.sicurezzanazionale.gov.it/portaleucse.nsf/ClassificheSegretezza.xsp

- https://www.parlamento.it/application/xmanager/projects/parlamento/file/Commissione_sicurezza_repubblica_XVII_Leg/L._3_agosto_2007_n._124.pdf

- https://www.gazzettaufficiale.it/eli/id/2015/12/05/15A08535/

- https://www.acn.gov.it/portale/strategia-cloud-italia

- https://www.agid.gov.it/sites/default/files/repository_files/leggi_decreti_direttive/dl-7-marzo-2005-82_0.pdf

Laureato in Economia Aziendale, è Certified Fraud Examiner (CFE) e professionista con consolidata esperienza nei settori dell’audit, della prevenzione delle frodi, della cybersecurity e delle investigazioni digitali. Ha conseguito master specialistici in ambito IT, Scienze Criminologiche e intelligence, operando come investigatore privato autorizzato e come formatore per enti e associazioni professionali nazionali e internazionali, tra cui ACFE e AIIA.

La sua attività di ricerca e consulenza si concentra sui processi di trasformazione digitale, sulla sicurezza delle informazioni e sull’impiego delle tecnologie emergenti nei contesti istituzionali, con particolare riferimento ai profili normativi, organizzativi e di compliance. È docente e autore di contributi tecnico-scientifici in materia di sicurezza, intelligence digitale e innovazione tecnologica.