Il rischio Cyber è un rischio di sistema?

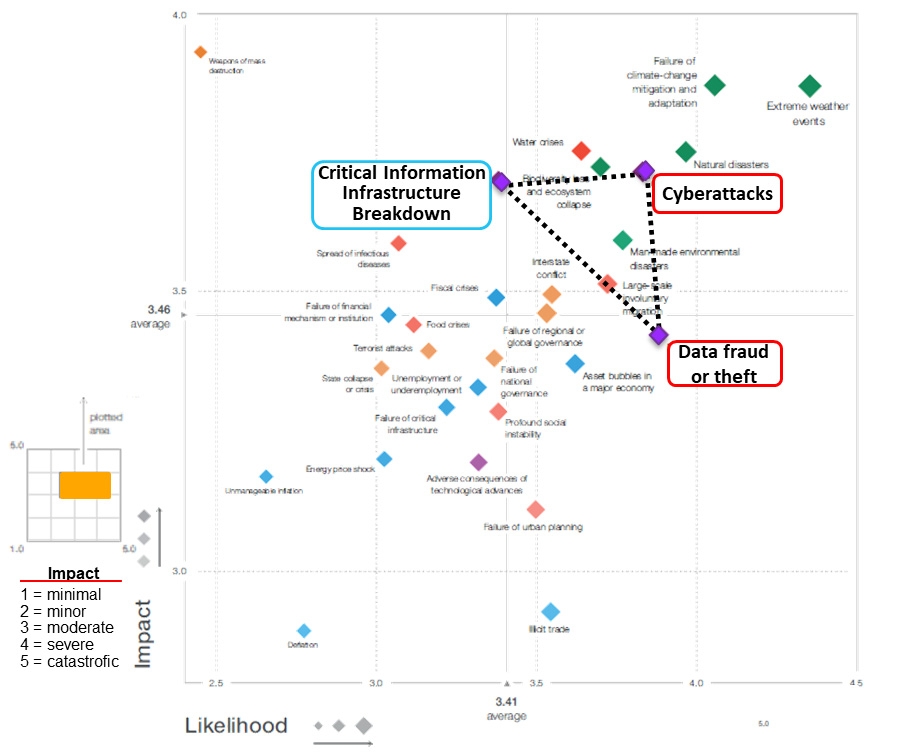

Partiamo dal solito punto, il Global Risk Landscape 2019 pubblicato dal World Economic Forum nel suo annuale Global Risk Report1. Da diversi anni, la triade dei rischi riconducibili al Cyber Risk (Critical Information Infrastructure Breakdown, Cyberattacks e Data Fraud or Theft) staziona nel quadrante in altro a destra e forse questa cosa non è del tutto sorprendente.

Quello che, invece almeno per me è sorprendente è che il percepito dei membri del panel, le cui valutazioni finiscono nel GRL, sia che i cyberattack comportino un rischio (probabilità x impatto) più elevato rispetto agli attacchi terroristici, alle crisi alimentari, alla disoccupazione e a tutta una serie di altri rischi che riempiono in ogni istante i notiziari radiotelevisivi e i social.

Vediamo perché. Il ragionamento che sta alla base di una valutazione apparentemente così starata rispetto alla comune percezione è il seguente:

- il funzionamento delle moderne economie è sempre di più basato sulle tecnologie digitali;

- l’interdipendenza delle Infrastrutture critiche aumenta costantemente;

- di conseguenza, aumenta il rischio che un danno prodotto in un nodo del sistema si ripercuota sui nodi circostanti con effetti a catena potenzialmente catastrofici.

D’altra parte, anche la Direttiva NIS (dlgs 18 maggio 2018 n.65) classifica accuratamente gli attori della piattaforma digitale su cui si realizzano la gran parte delle attività economiche. Si tratta di un nucleo “centrale” di «servizi essenziali» e «servizi digitali» a cui si interconnettono una serie di HUB di servizi digitali che hanno il compito di aggregare, semplificare, vestire con funzionalità aggiuntive i servizi digitali per determinate categorie di cittadini o profili di aziende (in particolare per le microimprese e le PMI). In questa vasta rete, si stabiliscono interdipendenze: operative, logiche o anche solo geografiche di cui bisogna tenere conto quando si valuta il rischio Cyber.

Tra i “servizi essenziali”, la NIS include: Telecomunicazioni, Energia, Acqua, Banche, Finanza, Sanità, Trasporti, Infrastrutture digitali (DNS, MIX…) mentre nei “servizi digitali” ricadono i provider di Search Engine, di eCommerce e di servizi Cloud. Rimane fuori da questa classificazione la Digital Factory, una realtà emergente che chiama in causa direttamente il governo dell’altrettanto emergente realtà IoT.

L’idea che sottende alla direttiva NIS è “secure us to secure me”. Purtroppo, però, non possiamo fidarci del fatto che per garantire la sicurezza dell’intero sistema sia sufficiente che ciascun attore lavori al proprio interno per garantire la sicurezza e la resilienza delle proprie infrastrutture. La resilienza del sistema non deriva (solo) dall’adozione di regole di buon senso sul perimetro interno ma dalle caratteristiche di progettazione del sistema. Dobbiamo evitare che si creino nodi in cui la concentrazione di rischio è troppo elevata (single point of failure); ciò avviene quando elementi (che magari hanno al proprio interno un livello di ridondanza elevatissimo) non hanno un’alternativa funzionale e non possono, quindi, essere sostituiti in caso di fault/attacco.

Siamo sicuri che il rischio Cyber sia un rischio di sistema nel senso spiegato prima? Vediamo2.

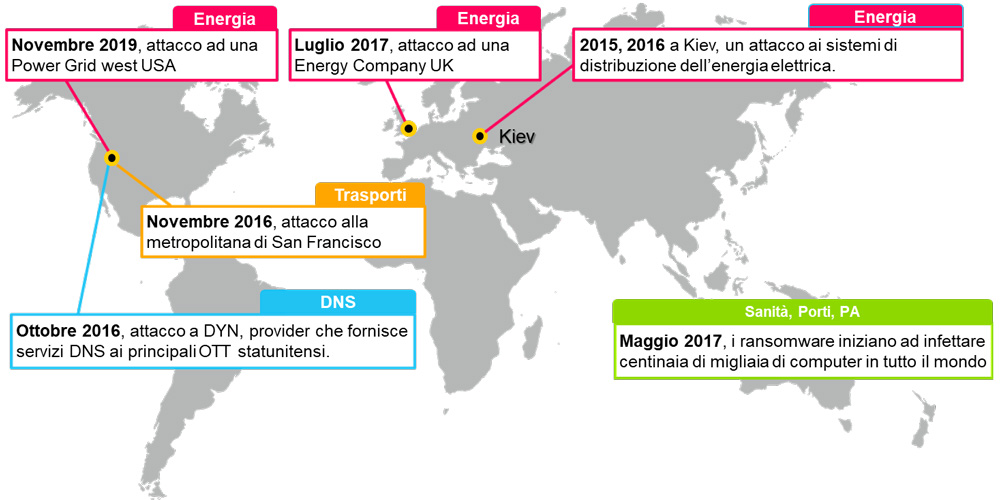

Già nel 2015 e poi il 17 dicembre 2016, a Kiev, un attacco ai sistemi di distribuzione dell’energia elettrica realizzato utilizzando un malware poi denominato “Industroyer” causa un black out che si è protratto per 75 minuti.

Il 21 ottobre 2016, un attacco DDoS (Distributed Denial of Service) a DYN (provider di servizi DNS) ha generato per 6 ore seri impatti sulla disponibilità dei servizi dei principali over-the-top statunitensi. La botnet utilizzata per l’attacco era composta da circa 10 milioni di indirizzi IP, per la maggior parte videoregistratori e videocamere “intelligenti”. Nei fatti, si è trattato del primo significativo black out di Internet negli USA!

Il 12 maggio 2017, il virus informatico WannaCry ha infettato centinaia di migliaia di sistemi Microsoft Windows in tutto il mondo, mettendo in seria difficoltà più di 105 Paesi. Si è trattato di una vera e propria epidemia su vasta scala che ha colpito più di duecentomila computer, paralizzando aziende e organizzazioni, dal Servizio Sanitario Nazionale inglese alla compagnia telefonica spagnola Telco, passando per FedEx, Renault, Deutsche Bahn, una parte del porto di Rotterdam (Maersk) e il Ministero degli Interni russo. Tra i paesi più colpiti troviamo Spagna, UK, Olanda, Usa, Cina, Portogallo, Vietnam, Russia e Ucraina.

E ancora, nel 2017 si registrano attacchi a una Energy Company in UK e nel 2019 a una Power Grid nell’Ovest degli USA.

Ora, visto che le evidenze sembrano inconfutabili, cerchiamo di capire meglio cos’è un rischio sistemico e come si definisce3.

Secondo il WEF, il cyber-risk non impatta solo la singola impresa ma ha anche una importante componente sistemica che è «il rischio che un attacco (o altri eventi avversi) in un singolo componente di un ecosistema infrastrutturale critico, causi ritardi significativi, diniego, guasto, interruzione o perdita, tali da influire sui servizi non solo nella componente originaria, ma anche nelle componenti dell’ecosistema (logicamente e / o geograficamente correlate), causando significativi effetti negativi sulla salute pubblica o sulla sicurezza, sulla sicurezza economica o sulla sicurezza nazionale».

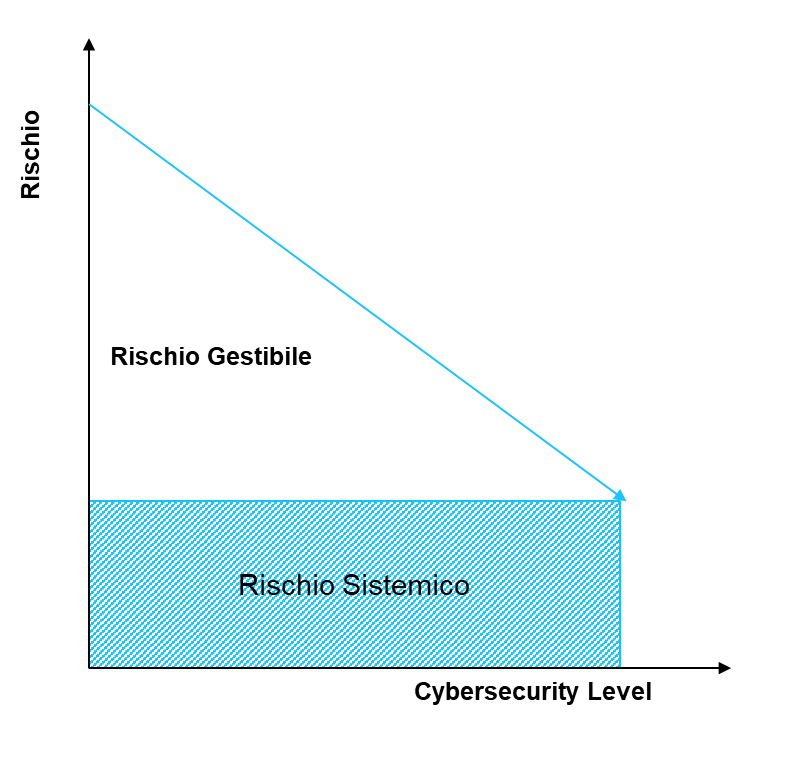

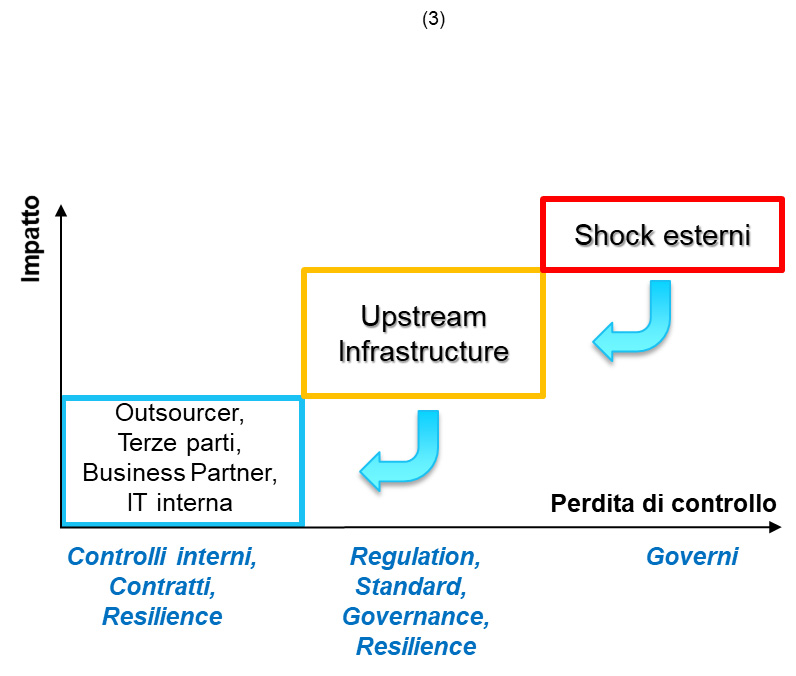

Dal punto di vista dell’impresa o istituzione, il rischio sistemico è lo stock di rischio non direttamente gestibile all’interno del proprio perimetro che deriva dal fatto di essere «immersi» in una rete di componenti (sistemi) digitali che sono fuori dal controllo del singolo nodo. Questo tipo di rischio si manifesta quando si verifica un’alta concentrazione di rischio (single Point of Failure) in un nodo della rete, un livello di correlazione tra nodi molto elevato (e spesso non conosciuto) e un’amplificazione dovuta ad un fattore esterno (shock esterno).

Per affrontare un rischio sistemico, quindi, è necessario prendere in considerazione categorie di rischio differenti e – di conseguenza – adottare strategie di gestione differenti. Fare assessment del proprio stock di rischio sistemico non ha nulla che vedere con il risk assessment che si può eseguire in relazione alla propria infrastruttura IT interna.

Affrontare il rischio sistemico vuol dire lavorare su tre livelli: quello interno e dell’ecosistema dei principali stakeholder dell’azienda; quello degli upstream provider e quello degli eventi esterni imprevisti.

Oggi si inizia (con non poche difficoltà) a considerare anche il rischio derivante dai rapporti con le terze parti, i business partner e gli outsourcer mentre non vengono ancora considerati a sufficienza gli scenari di rischio legati agli upstream provider (telco, energia e finanza) e agli shock esterni imprevisti, come catastrofi naturali o conflitti armati, che richiedono l’intervento dei governi.

Se sul livello interno e dell’ecosistema aziendale si può lavorare con gli assessment basati sulle best practice e sui controlli da esse suggeriti, sugli altri due livelli si può lavorare solo con l’analisi di scenario, un modo relativamente semplice per incorporare il rischio di sistema nel proprio risk assessment.

Se il rischio cyber è un rischio di sistema, allora anche la risposta deve essere di sistema. E in effetti negli ultimi anni, sia a livello nazionale che a livello comunitario, sono stati adottati una serie di provvedimenti che sono ora attesi alla sfida di “funzionare come un sistema” e non come una raccolta di provvedimenti difficili da integrare tra di loro. Essi sono:

- Direttiva NIS (dlgs 18 maggio 2018 n.65);

- GDPR (dlgs 10 agosto 2018 n.101);

- Cybersecurity Act (Reg. UE2019/881 del 17 aprile 2019);

- Golden Power (dl 11 luglio 2019 n.64);

- Perimetro Sicurezza Nazionale Cibernetica (dl 21 settembre 2019 n.105);

- Disposizioni sull’organizzazione e il funzionamento del CSIRT Italiano (dpcm 8 agosto 2019).

Si tratta di regole, indicazioni operative, elementi di organizzazione delle istituzioni e definizione di punti di contatto che hanno come obiettivo il governo della complessità che deriva dai seguenti macro-driver:

- la superficie digitale aumenta costantemente;

- cresce la velocità della trasformazione digitale;

- realizzare attacchi è semplice e poco costoso;

- aumenta la complessità delle minacce.

Forse, bisogna fare ancora un passo in più. Le istituzioni dovrebbero un’idea di resilienza basata sui criteri di progettazione di servizi e/o business resilienti; che è cosa ben diversa dal progettare un’infrastruttura tecnologica resiliente.

Riferimenti

- World Economic Forum (WEF), “Global Risk Report 2019”, https://www.weforum.org/reports/the-global-risks-report-2019

- CSIS Center for Strategic International Studies «Significant Cyber Incidents Since 2006», https://www.csis.org/programs/technology-policy-program/significant-cyber-incidents

- Emanuel Kopp-Lincoln Kaffenberger, “Cyber Risk Scenarios, the Financial System, and Systemic Risk Assessment ”, Cyber Policy Initiative Working Paper Series | “Cybersecurity and the Financial System” #4, September 2019, https://carnegieendowment.org/files/Kaffenberger_Cyber_Risk_Scenarios_final1.pdf

- World Economic Forum (WEF), “Understanding Systemic Cyber Risk”, Global Agenda Council on Risk & Resilience, White Paper, October 2016, http://www3.weforum.org/docs/White_Paper_GAC_Cyber_Resilience_VERSION_2.pdf

- Atlantic Council, “Beyond Data Breaches: Global Interconnections of Cyber Risk” Zurich Insurance Group, Risk Nexus, April 2014, https://www.atlanticcouncil.org/wp-content/uploads/2014/04/Zurich_Cyber_Risk_April_2014.pdf

- International Telecommunication Union (ITU), “Global Cybersecurity Index (GCI) 2017,” 2017, p. 9-11,

https://www.itu.int/dms_pub/itu-d/opb/str/D-STR-GCI.01-2017-PDF-E.pdf

Articolo a cura di Marcello Fausti

Il Dott. Marcello Fausti è attualmente responsabile della CyberSecurity del Gruppo Italiaonline.

Nei 10 anni precedenti, è stato responsabile della IT Security di TIM con responsabilità della protezione delle infrastrutture critiche; dello sviluppo e gestione dei sistemi a supporto dell’Autorità Giudiziaria; della gestione del Security Operation Center, della gestione del processo di ICT Risk Management e dello sviluppo delle contromisure di sicurezza per la gestione operativa dei piani di sicurezza. È stato, inoltre, responsabile del Security Lab di TIM. In precedenza ha lavorato nel gruppo Olivetti come direttore marketing e business development di una società di system integration attiva sul mercato dei large account e come marketing manager della divisione PA della capogruppo.

È certificato CISM, PMP, COBIT, ITIL, ISO20000.