Impianti hardware malevoli: la minaccia invisibile che compromette la supply chain

USBsamurai e l’Internet of Offensive Things: quando un cavo da 15 euro può paralizzare un impianto industriale

Al 23° Forum ICT Security di Roma, l’intervento intitolato “USBsamurai & the Internet of Offensive Things” ha sollevato il velo su una delle minacce più sofisticate e insidiose del panorama cybersecurity contemporaneo: gli impianti hardware malevoli che infiltrano la catena di approvvigionamento. Luca Bongiorni, Direttore del Cybersecurity Lab di ZTE Italia e fondatore del progetto WHID (We Hack In Disguise), ha condotto il pubblico attraverso un’analisi tecnica che parte dalle rivelazioni di Edward Snowden per arrivare alle più recenti evoluzioni degli hardware implants.

Con oltre 19 anni di esperienza in offensive security e una lunga carriera dedicata allo sviluppo di dispositivi hardware per operazioni di red teaming, lo speaker ha dimostrato come la sicurezza fisica dei componenti hardware rappresenti oggi un anello debole critico nelle strategie di difesa aziendale.

Il leak di Snowden e la nascita di una nuova era di minacce

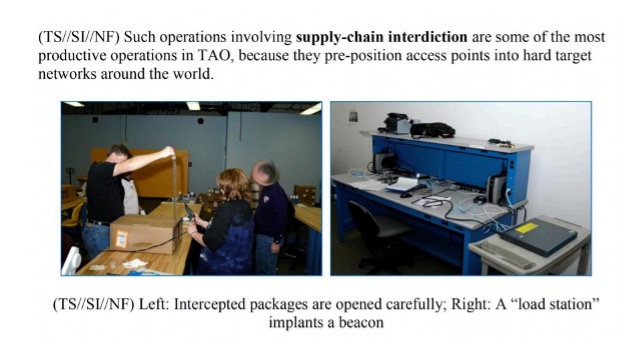

“Nel 2013 Edward Snowden sparì, fece il giro del mondo portando con sé computer e flash drive contenenti documenti classificati top secret”, ha esordito il relatore, ricostruendo la genesi del suo percorso di ricerca. Tra i documenti trafugati dai server della NSA, particolare rilevanza aveva l’ANT Catalog (Advanced Network Technology), un catalogo classificato di 50 pagine che documentava le tecnologie offensive sviluppate dalla Tailored Access Operations Unit (TAO), considerata una delle unità di intelligence più avanzate al mondo per operazioni in ambienti ostili.

Il documento rivelava operazioni sistematiche di supply chain interdiction: componenti hardware venivano intercettati durante la spedizione dal produttore al cliente finale e compromessi con impianti malevoli prima di raggiungere la destinazione. Agenti della NSA aprivano i pacchi in transito, installavano beacon e impianti hardware, quindi sigillarono nuovamente le confezioni come se nulla fosse accaduto.

“Mi sono detto: interessante, se riescono a svilupparlo loro, perché non posso svilupparlo io?”, ha raccontato Bongiorni, descrivendo l’inizio di un percorso di ricerca e sviluppo decennale condotto insieme a una comunità internazionale di ricercatori di sicurezza. L’obiettivo era chiaro: democratizzare queste tecnologie offensive, renderle accessibili ai professionisti della sicurezza attraverso progetti open source a basso costo, permettendo così ai team di difesa di comprendere realmente le minacce che devono fronteggiare.

La gallery degli orrori: quando l’hardware diventa un’arma

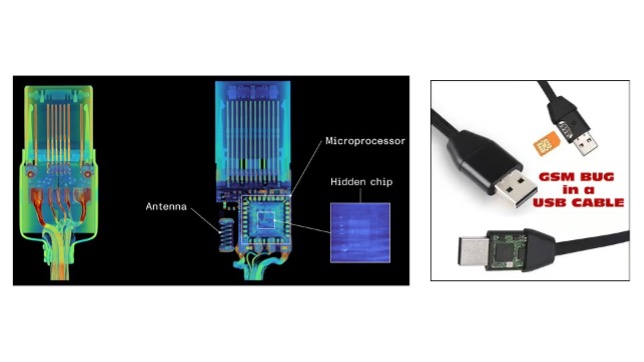

L’intervento ha documentato un’ampia panoramica di impianti hardware malevoli già utilizzati in attacchi reali, con conseguenze documentate. Il relatore ha mostrato dispositivi sviluppati da cybercriminali per intercettare dati di carte di credito attraverso POS compromessi, cavi USB contenenti chip nascosti e miniaturizzati, e componenti per attacchi a sistemi industriali.

Gli impianti non si limitano alle classiche chiavette USB. Bongiorni ha illustrato come praticamente qualsiasi dispositivo che comunica tramite protocollo USB possa essere weaponizzato: dai cavi di ricarica ai mouse, dalle tastiere agli alimentatori, persino dispositivi apparentemente innocui come ventilatori USB o scaldatazze possono nascondere al loro interno microcomputer completi.

“Le porte USB sono dovunque”, ha sottolineato lo speaker. “Nei nostri laptop, nei dispositivi industriali, nei sistemi di controllo ICS, negli impianti nucleari, nei sistemi di trattamento acque. Qualsiasi cosa con una porta USB è potenzialmente vulnerabile a questo tipo di attacco.”

La minaccia concreta: attacchi documentati contro infrastrutture critiche

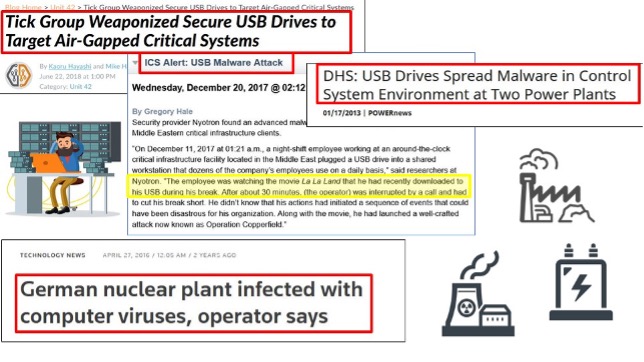

Il talk ha preso una piega ancora più seria quando il relatore ha iniziato a mostrare articoli di cronaca relativi a incidenti reali che hanno coinvolto impianti industriali compromessi attraverso dispositivi USB.

Tra i casi documentati: un impianto nucleare tedesco infettato da malware, centrali elettriche statunitensi compromesse tramite mouse USB contenenti ransomware, e il caso degli ATM Diebold Nixdorf, dove ricercatori di Positive Technologies hanno dimostrato la possibilità di installare firmware modificato attraverso la porta USB del dispenser, permettendo di bypassare la crittografia e prelevare denaro contante.

“Questi non sono scenari ipotetici”, ha sottolineato Bongiorni. “Sono attacchi reali, condotti da threat actor motivati economicamente o da attori statali, che hanno causato danni concreti e misurabili.”

Il pericoloso mito delle chiavette USB

Uno dei punti centrali dell’intervento ha riguardato un pericoloso misconception diffuso nei programmi di security awareness aziendale. “Tutti i nostri posti di lavoro fanno security awareness training in cui ci dicono: se trovate una chiavetta USB per terra, lasciatela lì”, ha osservato il relatore. “Ma questa narrazione crea un falso senso di sicurezza.”

La realtà è che le flash drive rappresentano solo una minuscola frazione del vettore di attacco USB. Qualsiasi dispositivo che si connette tramite USB – cavi di ricarica per smartphone, mouse, tastiere, hub, ventilatori, lampade USB, persino dispositivi medicali – può potenzialmente nascondere un impianto malevolo. E a differenza di una chiavetta USB sospetta trovata per terra, questi dispositivi vengono attivamente utilizzati quotidianamente senza destare alcun sospetto.

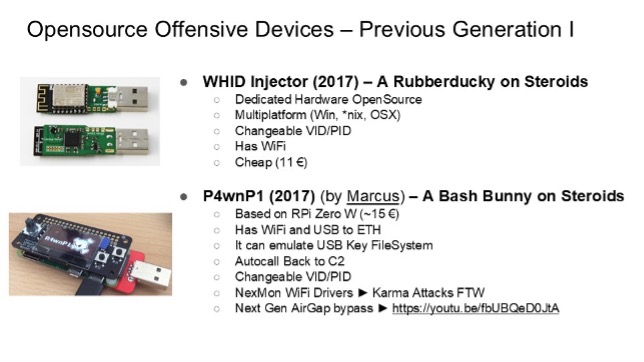

La democratizzazione degli offensive tools: il progetto open source

Quasi dieci anni fa, ispirato dai documenti di Snowden, Bongiorni ha iniziato a sviluppare – insieme a colleghi ricercatori in Europa – una serie di dispositivi hardware offensivi con una filosofia precisa: “L’idea era crearli, renderli open source e a basso costo, in maniera tale che altri colleghi esperti del settore potessero crearli, configurarli, flasharli, programmarli e utilizzarli durante le operazioni di penetration testing quotidiane”, ha spiegato.

Il progetto WHID Injector (2017) è stata la prima generazione: un dispositivo hardware open source multipiattaforma (Windows, Linux, macOS) con WiFi integrato, al costo di soli 11 euro. Seguito dal P4wnP1 di Marcus (2017), basato su Raspberry Pi Zero W, che introduceva capacità di emulazione USB keyboard e network, con funzionalità di autocall back al server di comando e controllo.

Nel corso degli anni, la community ha continuato a evolvere questi strumenti, miniaturizzandoli progressivamente fino a renderli completamente invisibili all’interno di cavi USB standard.

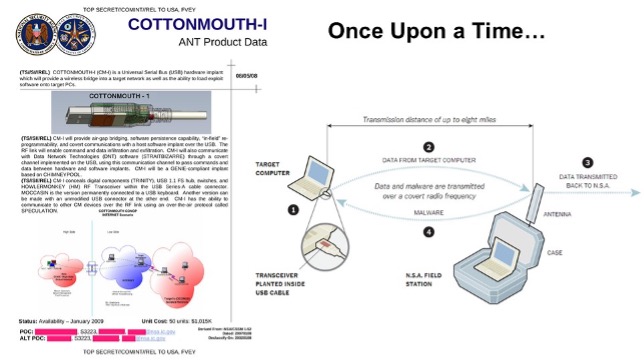

Cottonmouth: l’origine di tutto

Prima di introdurre USBsamurai, il relatore ha voluto rendere omaggio al dispositivo che ha ispirato tutta questa linea di ricerca.

Cottonmouth era il nome in codice dell’impianto hardware sviluppato dalla NSA e documentato nell’ANT Catalog. Si trattava di un cavo USB modificato che permetteva a un operatore remoto, attraverso comunicazioni wireless via radio, di controllare e infettare un determinato target dall’esterno dell’edificio in cui il cavo era inserito. Il costo unitario era di circa 20.300 USD secondo i documenti leakati, e offriva capacità di bridging wireless in reti target, persistenza software e capacità di load/exploit su PC target.

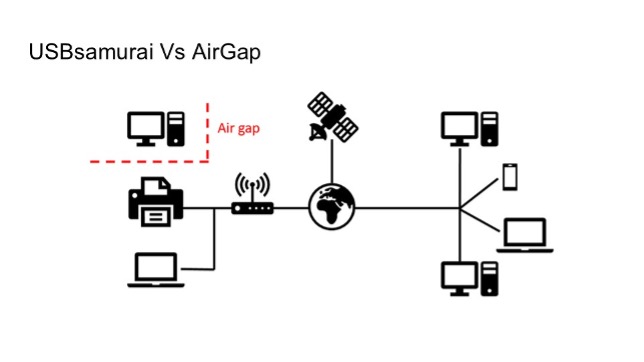

“Cottonmouth aveva una caratteristica particolarmente interessante: la capacità di bypassare sistemi air-gapped”, ha sottolineato Bongiorni. “Un sistema air-gapped è per definizione isolato da reti esterne – non può essere raggiunto dall’esterno e non può raggiungere l’esterno. Cottonmouth aggirava questa protezione utilizzando quella rete wireless radio da remoto.”

La genesi di USBsamurai: dalla noia alla rivoluzione

“Nel maggio 2019, Marcus – noto come Mame82 – iniziò il reverse engineering dei dispositivi RF Logitech, scoprendo numerose vulnerabilità e rilasciando ad agosto 2019 due strumenti fondamentali: Munifying e LOGITacker”, ha raccontato il relatore, mostrando il tweet originale che documentava la nascita di USBsamurai.

“Durante l’ultima ora ero annoiato… quindi ho creato #USBsamurai! Un DIY [Do It Yourself] controllato remotamente e RF non rilevabile #BadUSB!”, recitava il tweet di aprile 2019. Quello che era iniziato come un esperimento durante un momento di noia si è trasformato in uno degli strumenti di offensive security più potenti e accessibili mai sviluppati.

“Avevamo fatto brainstorming e unito le due idee. Così sono state aggiunte funzionalità offensive. Il resto è storia: USBsamurai era nato!”, ha concluso, descrivendo la collaborazione che ha portato alla fusione delle due linee di ricerca in un unico strumento.

USBsamurai: anatomia di un impianto da 15 euro

La vera innovazione di USBsamurai risiede nella sua semplicità costruttiva e nel suo costo irrisorio. “Con 15 euro di componenti acquistabili su Amazon o eBay, chiunque abbia competenze elettroniche di base può costruirlo”, ha spiegato Bongiorni, mostrando il processo di assemblaggio.

Il cuore del sistema è un dongle USB Logitech standard (modello C-U0012 raccomandato), quello che normalmente si usa per connettere mouse e tastiere wireless. Questo viene modificato, inserito all’interno di un cavo USB e flashato con firmware personalizzato open source.

Ma è nelle capacità operative che USBsamurai rivela il suo vero potenziale:

Controllo remoto stealth: Il dispositivo può essere controllato da remoto – fino a 30-50 metri senza amplificatori, distanze significativamente maggiori con power amplifier e low noise amplifier – attraverso un protocollo wireless proprietario criptato AES-256 che opera sulla frequenza 2.4 GHz ma non utilizza il protocollo WiFi standard.

“Questa è la caratteristica chiave”, ha sottolineato il relatore. “Se utilizzassimo wireless Intrusion Detection System in azienda che fanno detection di fake Access Point o chiavette USB WiFi maliziose che fanno injection, non lo troverebbero. Utilizza la stessa frequenza del WiFi, ma non lo stesso protocollo, quindi fa blending e si mimetizza perfettamente nel rumore di fondo delle reti wireless circostanti.”

Il meccanismo tecnico è sofisticato: USBsamurai viene collegato alla macchina target, l’attaccante si connette remotamente al dispositivo attraverso LOGITacker (l’antenna di controllo), e invia comandi. LOGITacker trasmette frame RF HID++ invalidi con dati arbitrari (i comandi dell’attaccante) che USBsamurai relay all’host USB. Il software Logitech legittimo installato sul sistema li ignora, mentre l’agent malevolo iniettato da USBsamurai li riceve e li esegue. L’agent quindi esegue i comandi e invia l’output (STDOUT) attraverso il tunnel HID++ cifrato, che l’attaccante riceve remotamente.

La demo che replica Stuxnet: ingegneria sociale al contrario

La dimostrazione pratica ha mostrato uno scenario direttamente ispirato a Stuxnet, il celebre malware scoperto nel 2010 che compromise le centrifughe per l’arricchimento dell’uranio dell’impianto nucleare iraniano di Natanz.

Prima una demo preliminare: l’iniezione ed esecuzione di codice malevolo su un sistema standard. Una volta inserito il cavo USB compromesso nel computer target – che in questo caso mostrava una replica di interfaccia HMI di un impianto nucleare – l’attaccante, operando da remoto, ha inviato comandi attraverso LOGITacker.

“Per registrare questa demo ero lì vicino, ma il range operativo è di 30-40-50 metri senza amplificatori. Aggiungendo un power amplifier e un low noise amplifier, il range aumenta significativamente. Ho fatto demo negli anni in cui montavo l’antenna LOGITacker su un drone, lo controllavo da terra e lo facevo volare all’altezza del piano dove si trovava il target, all’esterno dell’edificio”, ha raccontato il relatore.

In pochi secondi, il sistema è stato compromesso con l’iniezione e l’esecuzione di un ransomware simulato (WannaCry), dimostrando quanto sia rapida e devastante questa tipologia di attacco.

L’attacco ICS: far esplodere un serbatoio senza lasciare traccia

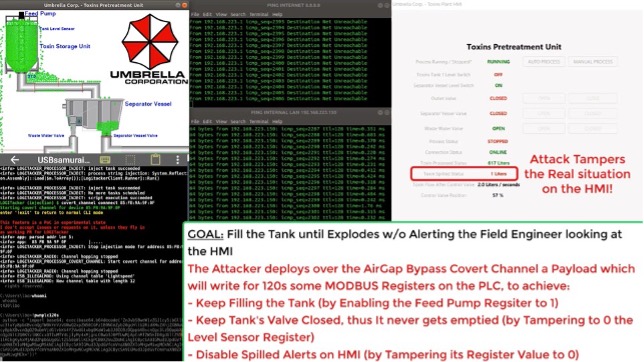

La demo culminante ha replicato la logica di Stuxnet applicata a un impianto di trattamento tossine simulato.

Il setup consisteva in due laptop connessi tramite un router LAN-only (senza accesso Internet, per simulare un ambiente air-gapped): uno fungeva da PLC Modbus Server, l’altro da HMI – Human Machine Interface – il dashboard di controllo che l’ingegnere di impianto monitora costantemente.

“L’obiettivo è far esplodere il tank, il serbatoio con le tossine, senza che l’ingegnere che guarda la HMI sia a conoscenza di quello che sta succedendo. E quando l’attacco verrà scoperto, il serbatoio sarà già esploso, quindi troppo tardi per rimediare”, ha spiegato Bongiorni.

Il malware iniettato tramite USBsamurai eseguiva una tripla manipolazione simultanea: manteneva attiva la pompa di alimentazione causando il riempimento continuo del serbatoio, bloccava la valvola di sfogo d’emergenza impedendo lo svuotamento automatico, e falsificava i valori mostrati sulla HMI facendo credere all’operatore che tutto procedesse normalmente.

Durante l’esecuzione dell’attacco, visibile nella parte sinistra dello schermo, il serbatoio si riempiva progressivamente di tossine rappresentate graficamente dal logo Umbrella Corporation. Il livello saliva oltre la soglia di sicurezza, la valvola di emergenza rimaneva bloccata, e le tossine iniziavano a fuoriuscire. Ma nel dashboard HMI che l’ingegnere sta monitorando, tutto appariva normale: “Tank Spilled Status: 1 Liters”, indicatori verdi, nessun alert.

“Come vedete, sul lato destro l’ingegnere nota solo un litro di spill, che potrebbe essere un glitch, un bug del sistema. Può assumere che tutto vada bene. Ma nella realtà, di quei puntini verdi ce ne sono molti di più”, ha commentato il relatore mentre la demo procedeva.

L’attacco durava circa 120 secondi. Quando il malware cessava la sua attività, i valori reali venivano improvvisamente mostrati sulla HMI.

“Da un litro di tossina persa, improvvisamente salta a 199 litri. Ma ormai è tardi. Il tempo che intercorre prima che qualcuno si accorga che il tank è esploso e le tossine sono già disperse nell’ambiente è il tempo in cui il danno è fatto e l’operazione è stata un successo”, ha concluso Bongiorni.

La demo dimostrava perfettamente il principio operativo di Stuxnet: “Il malware cosa faceva? Da un lato aumentava o diminuiva la frequenza di rotazione delle centrifughe a livello fisico, dall’altro diceva al sistema che tutto andava bene e la frequenza rimaneva stabile. Ci sono voluti mesi prima che gli ingegneri capissero cosa stesse succedendo, e nel frattempo le turbine si rompevano continuamente, costringendoli a spendere milioni per sostituirle mentre il programma di arricchimento dell’uranio veniva drasticamente rallentato.”

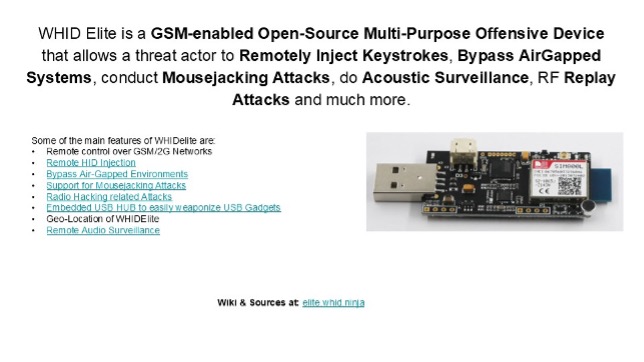

WHID Elite: l’evoluzione con connettività globale

L’ultima generazione degli strumenti sviluppati dalla community WHID porta le capacità offensive a un livello completamente diverso.

WHID Elite integra connettività GSM/2G che permette il controllo remoto letteralmente da qualsiasi parte del mondo, non più limitato al range di comunicazione radio. Le funzionalità includono remote HID injection, bypass di ambienti air-gapped, mousejacking attacks, radio hacking, embedded USB HUB per weaponizzare gadget esistenti, geo-location tracking e remote audio surveillance.

“Una volta che questo tipo di impianto viene inserito durante un attacco supply chain – per esempio, l’azienda ordina nuove tastiere e noi riusciamo a intercettare la spedizione – vi ritrovereste con tastiere compromesse dotate di batteria LiPo e connessione cellulare. Posso controllarle da remoto, letteralmente da un’altra nazione, senza mai dover essere fisicamente vicino al target”, ha spiegato il relatore.

Implicazioni per la sicurezza delle infrastrutture critiche

L’intervento si è concluso con una riflessione sulle implicazioni più ampie di questa ricerca. “Gli impianti hardware rappresentano una minaccia concreta che deve essere inclusa nella threat modeling di ogni organizzazione, specialmente quelle che gestiscono infrastrutture critiche”, ha sottolineato il relatore.

La facilità di realizzazione – componenti da 15 euro acquistabili su marketplace commerciali – unita alla difficoltà estrema di detection, rende questi attacchi accessibili non solo ad attori statali ma potenzialmente anche a gruppi criminali organizzati o insider malintenzionati.

“Supply chain attacks, sia lato software che lato hardware, sono un problema reale e concreto. È fondamentale tenere gli occhi aperti in tutti i casi”, ha concluso Bongiorni.

L’intervento ha lasciato il pubblico del Forum ICT Security con una consapevolezza amplificata: nell’era della supply chain globale e della proliferazione di dispositivi IoT e IIoT, la fiducia nei componenti hardware non può più essere data per scontata. Le misure di protezione devono estendersi ben oltre i tradizionali perimetri di difesa digitale, includendo vetting rigoroso dei fornitori, ispezioni fisiche dei dispositivi prima del deployment in ambienti critici, segmentazione di rete anche per sistemi air-gapped con controlli sugli accessi fisici, monitoring anomalo del traffico USB e dei pattern di comportamento dei dispositivi, e formazione del personale sulla reale portata delle minacce hardware.

La presentazione di USBsamurai non è stata solo una dimostrazione tecnica impressionante, ma un campanello d’allarme per un’intera industria: la minaccia hardware è reale, accessibile, devastante nelle sue conseguenze, e drammaticamente sottovalutata nei modelli di rischio tradizionali.

Guarda l’intervento completo:

Luca Bongiorni attualmente ricopre il ruolo di Direttore del Cybersecurity Lab di ZTE Italia. Negli anni ha maturato un’esperienza professionale a livello internazionale nel ramo della Sicurezza Informatica. Specializzandosi perlopiù sul lato offensivo della materia. Luca ha anche contribuito al mondo InfoSec attraverso la divulgazione delle sue ricerce inerenti diverse tematiche presso le più importanti conferenze del settore (i.e. BlackHat, DEFCON, HackInParis, TROOPERS, OWASP Chapters, Hardwear.ioetc.). Al momento, oltre ad occuparsi quotidianamente di 5G Security, lavora a ricerce a-latere inerenti l’analisi forense di apparti IIoT, il bypass di sistemi di accesso a controllo biometrico ed allo sviluppo di device IoOT (Internet of Offensive Things).