Il ruolo dell’intelligenza artificiale nell’incremento della scalabilità e dell’efficienza operativa nella gestione del rischio cyber

Negli ultimi anni, a seguito della sua diffusione sempre più massiva, l’intelligenza artificiale (di seguito, IA) ha assunto un ruolo centrale nella trasformazione dell’approccio alla cybersecurity da parte delle organizzazioni, diventando una risorsa essenziale per affrontare le sfide derivanti da tutte le sfere legate alla gestione della cybersicurezza, sia a livello corporate che di operations.

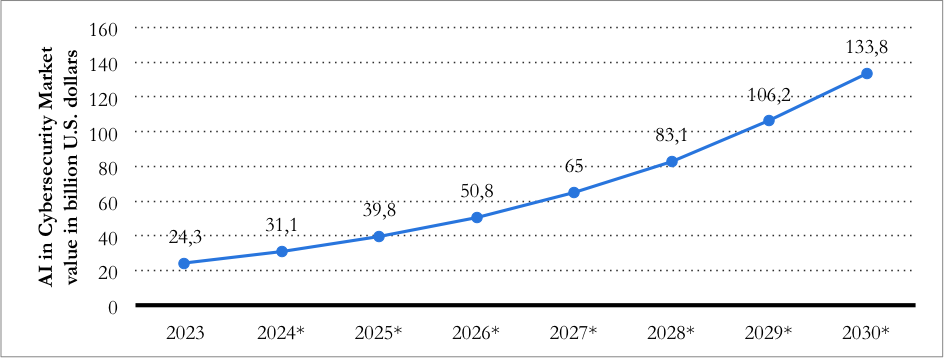

In particolare si stima che il mercato globale dell’IA nella cybersecurity, il quale si attestava già nel 2023 in 24.3 miliardi di dollari e in 31.1 nel 2024, raggiungerà la soglia di oltre 130 miliardi di dollari entro il 2030[1]; a fronte di un incremento di ricavi, per le aziende che impiegano nei processi interni strumenti di IA generativa, passato da 11 miliardi di dollari nel 2020 e 128 del 2024 a una prospettiva di oltre 1360 miliardi previsti per il 2030[2] (cfr. Grafico 1).

La capacità dell’IA di analizzare grandi quantità di dati eterogenei e di trarne correlazioni utili agli scopi dell’utente, identificando pattern ricorrenti e relative anomalie, sta rivoluzionando il panorama della sicurezza digitale, grazie a strumenti quali il machine learning, il deep learning e l’elaborazione del linguaggio naturale.

In particolare, le intersezioni tra IA e cybersecurity non si limitano all’utilizzo di tali strumenti per l’automazione o l’incremento di precisione e affidabilità nelle operazioni di offensive security – quali i processi di threat intelligence, vulnerability assessment e penetration test – potendosi estendere anche alla gestione della cybersecurity governance, laddove per governance s’intenda l’attività di costruzione dei processi interni funzionali al raggiungimento degli obiettivi di business dell’organizzazione e, al contempo, in grado di intercettare gli interessi degli stakeholder.

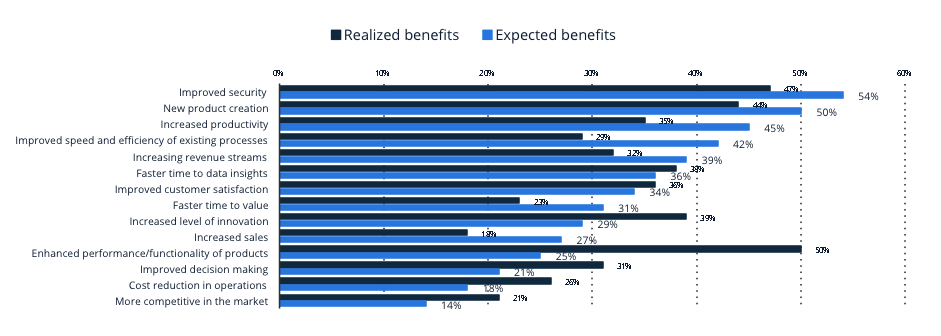

A riprova della concretezza dei risultati ottenibili dall’impiego delle predette tecnologie, vi è la circostanza per cui l’efficientamento del comparto sicurezza sia uno degli ambiti dove si riscontra la minor discrepanza tra i benefici attesi e quelli conseguiti attraverso l’impiego dell’IA, unitamente all’efficientamento di costo nella gestione del comparto operations (cfr. Grafico 2)[3].

Le applicazioni in ambito operations

Dal punto di vista dell’ambito operations, è importante sottolineare come l’IA possieda diverse caratteristiche che la rendono adatta ad essere impiegata a supporto della maggior parte delle attività rientranti in questa macroarea.

La capacità dell’IA di analizzare grandi volumi di dati in tempo reale agevola l’identificazione di bug o feature, rendendo possibile correlare eventi e generare insight predittivi estremamente funzionali allo svolgimento di attività che comprendono – inter alia – la threat intelligence, attraverso l’analisi di grandi quantità di dati provenienti da fonti eterogenee, come log di sistema o feed derivanti da attività di business intelligence, social media e dark web.

In particolare, attraverso strumenti di c.d. machine learning sia supervisionato che non, l’IA identifica eventuali discrepanze e anomalie rispetto ai pattern appresi, identificando potenziali segnali di attività malevole e rivelando così una potenziale vulnerabilità.

Ad esempio, i predetti modelli di machine learning possono analizzare flussi di dati in tempo reale per rilevare i c.d. indicatori di compromissione (IOC)[4] o correlare eventi apparentemente isolati per scoprire campagne di attacco coordinate.

Anche le operazioni di vulnerability assessment possono beneficiare delle caratteristiche dei tool di IA, attraverso l’automatizzazione delle attività di scansione di reti, sistemi e applicazioni per analizzare vulnerabilità note, nonché per identificarne di nuove e potenziali. Grazie alla capacità di apprendimento a partire dai dati storici delle analisi svolte in precedenza, l’IA può prevedere quali vulnerabilità saranno più suscettibili di essere sfruttate, fornendo indicazioni di priorità basate sul contesto specifico dell’organizzazione.

Inoltre, le proprietà di machine e deep learning permettono di analizzare le configurazioni di rete attuali e identificare eventuali errori o differenze rispetto allo standard di sicurezza emerso da processi di apprendimento della macchina, spesso difficili da rilevare con metodi tradizionali[5].

Analogamente l’IA permette lo svolgimento di penetration test attraverso simulazioni di attacco specifiche, grazie alle predette tecnologie di reinforcement e deep learning, quali la privilege escalation, l’esfiltrazione e la simulazione di tentativi di compromissione delle infrastrutture critiche.

Questi strumenti automatizzati non solo migliorano la velocità e l’efficienza dei test, ma identificano anche vulnerabilità che potrebbero essere trascurate da approcci manuali.

È, dunque, evidente come l’ambito operations possa beneficiare di numerosi vantaggi dall’impiego delle tecnologie di IA che hanno carattere trasversale, trasformando le modalità con cui le organizzazioni possono approcciarsi all’attività di individuazione e mitigazione delle minacce e delle vulnerabilità.

In particolare, preme sottolineare come i vantaggi si possano sintetizzare nei concetti di scalabilità ed efficientamento delle operazioni.

Infatti, la riduzione dei tempi operativi è uno dei principali vantaggi: la capacità dell’IA di analizzare grandi volumi e flussi di dati in tempo reale permette di svolgere le attività descritte riducendo in modo determinante le dilazioni temporali a cui le stesse sarebbero soggette qualora venissero svolte da operatori tradizionali, così come il relativo costo.

È del tutto evidente quali siano i vantaggi derivanti dal poter svolgere le predette attività ad un costo minore, in minor tempo e con un’efficienza superiore.

Un ulteriore vantaggio significativo derivante dall’impiego dell’IA nei processi di offensive security risiede nella sua scalabilità.

L’impiego dell’IA permette infatti lo svolgimento dell’estensione dei predetti processi su sistemi e perimetri complessi e distribuiti, adattandosi dinamicamente a infrastrutture in evoluzione nonché a volumi di dati e perimetri sempre più ampi[6].

Ciò risulta ancora più rilevante, come verrà discusso anche successivamente (v. infra, par. 3), a fronte dell’estensione del perimetro della responsabilità delle organizzazioni, dovuta all’aggiornamento della normativa applicabile, in termini di gestione del rischio in materia di sicurezza dei sistemi informativi e delle reti.

In particolare, preme sottolineare gli obblighi in tema di gestione del rischio cyber in ambito supply chain di cui all’art. 21, par. 2, lett. d), Direttiva UE 2022/2555 – Network Information Security Directive II (c.d. Direttiva NIS2)[7], che estende in modo significativo il perimetro rilevante per le organizzazioni, portando a livello di obbligo normativo la gestione del rischio derivante da tutta la catena di fornitura.

È chiaro come siffatte previsioni normative, estendendo ex lege il perimetro rilevante in tema di gestione del rischio cyber, rendono ancora più importante il contributo di soluzioni innovative in grado di rendere la gestione della ICT governance quanto più possibile scalabile, mantenendo elevati livelli di affidabilità e precisione nella generazione degli output.

Alla luce di ciò, la capacità degli strumenti di IA di analizzare in modo integrato i grandi volumi i dati ricavati dalle attività sopra descritte, di determinare pattern di correlazione tra gli stessi e, sulla base di essi, formulare previsioni a carattere deduttivo, permette non solo di migliorare la coordinazione tra le diverse attività di cui si compone la gestione della cybersecurity; ma aumenta anche la resilienza complessiva dell’organizzazione, permettendo la creazione di un ecosistema di governance ICT più robusto, proattivo e, soprattutto, in grado di agevolare l’assunzione di decisioni strategiche[8].

L’IA non sostituisce quindi il ruolo degli esperti di sicurezza (o l’importanza del fattore umano nella governance in generale) bensì lo potenzia, fornendo uno strumento ulteriore per individuare le informazioni rilevanti in grado di mettere in luce l’impatto della sicurezza digitale sugli aspetti strategici del business e facilitando, di conseguenza, l’assunzione di decisioni strategiche in tal senso (v. infra, par. 3).

Le applicazioni in ambito corporate

I profili corporate della gestione del rischio cyber comprendono la definizione dell’approccio strategico e integrato adottato dalle organizzazioni per identificare, valutare e mitigare i rischi associati alle minacce informatiche.

In particolare, tali profili[9] attengono alla definizione delle decisioni e all’implementazione delle conseguenti azioni che il top management dovrebbe intraprendere con l’obiettivo di creare valore e garantire un vantaggio competitivo all’organizzazione stessa, alla luce dei suoi obiettivi di business.

La gestione della cybersecurity a livello corporate si basa infatti sulla definizione di presidi di governance, declinati nella forma di politiche, procedure, linee guida, manuali operativi ecc., volti alla regolazione di processi operativi che disciplinano i vari aspetti della governance ICT.

Da una diversa prospettiva, a valle della definizione della propria postura strategica in tema di gestione del rischio cyber, l’Organizzazione ha la necessità di attuare concretamente ciò che è stato disegnato in precedenza. L’esecuzione pratica di quanto definito dai presidi di governance di cui sopra attiene all’ambito operations.

Infatti, mentre il livello corporate stabilisce quali siano gli obiettivi in tema di sicurezza dei sistemi informativi e delle reti, cosa è necessario fare per raggiungerli e perché sia necessario raggiungerli, il livello operation si focalizza sul “come”, traducendo le strategie in azioni concrete e coerenti con il business dell’organizzazione e con il suo contesto[10]. Appare dunque evidente il rapporto di complementarietà tra le due sfere della gestione del rischio cyber.

Dei robusti benefici dell’IA nella sfera operations si è già parlato in precedenza (v. supra, par. 2). È tuttavia altrettanto meritevole di approfondimento la tematica dell’applicabilità dell’IA nella sfera corporate, in particolare con riferimento alle potenzialità della stessa in tema di analisi e comparazione documentale.

Sul tema, è necessario premettere il ruolo fondamentale del contributo di metodologie e best practices riconosciute, come quelle fornite da framework e standard internazionali (NIST CSF 2.0, ISO/IEC 27001:2022, ISO/IEC 27002:2022, ISO/IEC 27701:2019, ISO 22301:2019, ecc.), i quali forniscono ottimi strumenti di indirizzo per supportare la definizione e la struttura dei presidi di governance di cui si compone la strategia dell’organizzazione.

Il punto è meritevole di attenzione, in quanto i predetti standard e framework non solo forniscono modelli di indirizzo a cui ispirare la costruzione della propria postura di governance ICT ma offrono, altresì, un parametro funzionale a valutarne il livello di maturità, laddove per maturità si intenda il livello di sviluppo/integrazione e ottimizzazione dei processi, delle tecnologie e delle pratiche di sicurezza informatica all’interno di un’organizzazione.

In particolare, la valutazione del livello di maturità si basa sull’analisi delle evidenze documentali dell’impianto di governance aziendale, al fine di valutarne l’aderenza ai requisiti posti dallo standard o framework selezionato[11].

Proprio con riferimento alla valutazione e monitoraggio del livello di maturità della postura di cyber governance di un’organizzazione emergono i vantaggi portati dall’impiego dell’IA in tema di analisi e raffronto documentale (v. supra, par. 3).

Infatti, le capacità di analisi documentale offerte da piattaforme che sfruttano agents di Large Language Models (LLMs) rappresentano un supporto fondamentale nell’accelerazione e ottimizzazione di operazioni di analisi caratterizzate da elevati coefficienti di effort, dal punto di vista sia temporale sia economico.

In particolare, tali processi implicano l’analisi e il raffronto sistematico di grandi volumi di dati in formato documentale, al fine di evidenziare analogie ed eventuali difformità o discrepanze: operazioni che le caratteristiche specifiche degli LLMs, quali l’elaborazione e comprensione di testi complessi, l’apprendimento contestuale, l’interoperabilità tra contesti predefiniti (e.g. tra diversi standard specifici), l’elaborazione multilingua e l’apprendimento supervisionato, permetterebbero di scalare in termini di tempo e volumi[12].

Il ruolo del contesto

Pare rilevante sottolineare come, in ragione delle caratteristiche dei tool riconducibili alla tecnologia LLM, sia possibile aumentare ulteriormente la precisione dei risultati ottenibili, così come della definizione del perimetro di riferimento entro cui l’LLM dovrà operare, attraverso l’integrazione dei dati a sua disposizione con elementi di provenienza esterna rispetto al perimetro dell’organizzazione, ottenibili mediante strumenti di cyber intelligence.

Mediante la cyber intelligence è possibile, infatti, effettuare operazioni di raccolta, analisi e interpretazione di dati e informazioni relative a un dominio cibernetico (i.e. un contesto) determinato, per supportare decisioni strategiche in tema di gestione del rischio cyber[13].

Appare del tutto evidente quali benefici tali informazioni possano apportare nell’utilizzo degli strumenti di IA, sia nella sfera corporate che nelle operations.

In particolare, la possibilità di basarsi sull’utilizzo delle informazioni addizionali raccolte mediante operazioni di cyber intelligence mirate permette agli algoritmi impiegati di beneficiare, da un lato, di un contesto di riferimento più preciso e definito; dall’altro, di poter contare su elementi ulteriori per alimentare il proprio processo di apprendimento, incrementando di conseguenza la qualità e la pertinenza dell’output finale.

All’esito di quanto sopra, pare ragionevole affermare che – nella misura in cui l’IA venga impiegata nell’ambito di attività specifiche, in contesti adeguatamente descritti e perimetrati e per la produzione di output altrettanto specifici – non ci si debba più rifare all’utilizzo di algoritmi ad uso generale e orizzontale, ma di agent di IA modellati e programmati alla luce di attività e contesti ben delineati[14].

Conclusioni

L’integrazione dell’IA nella cybersecurity rappresenta un’evoluzione strategica fondamentale per affrontare le sfide poste da un panorama di minacce in continua evoluzione e da normative sempre più stringenti.

Le capacità dell’IA di impattare sia in ambito corporate che operations dimostra un potenziale nell’ottimizzazione e la scalabilità di tutti i processi di governance ICT.

In questo contesto l’IA non si limita a potenziare le capacità operative e strategiche, contribuendo a ridefinire la stessa natura della gestione del rischio cyber; nonché promuovendo un equilibrio dinamico tra automazione, precisione e adattabilità.

Per un’analisi approfondita delle metodologie di cyber intelligence, delle best practices di implementazione AI e delle strategie avanzate di risk management, consultate il Quaderni di Cyber Intelligence #7, dove esperti del settore forniscono insights tecnici, case study reali e roadmap strategiche per navigare con successo l’intersezione tra intelligenza artificiale e rischio cyber.

Note

[1] Artificial Intelligence (AI) in Cybersecurity, Statista, 2023, slide 18, slide 3.

[2] Ibidem, slide 4.

[2] Ibidem, slide 4.

[3]V. Artificial Intelligence (AI) in Cybersecurity, Statista, 2023, slide 19

[4] Sul punto, si precisa come per Indicatore di Compromissione si intenda una traccia osservabile o un artefatto digitale che suggerisce una possibile compromissione della sicurezza di un sistema o di una rete. Gli IOC includono informazioni come indirizzi IP sospetti, hash di file malevoli, nomi di dominio utilizzati in campagne di phishing, stringhe specifiche all’interno di file o log e comportamenti anomali rilevabili all’interno di infrastrutture IT. Tali elementi vengono raccolti e analizzati congiuntamente nel contesto delle attività di threat intelligence. Cfr. H. Jahankhani – G. Bowen – M. S. Sharif – O. Hussein, Cybersecurity and Artificial Intelligence, Transformation Strategies and Disruptive Innovation, Springer, 2024.

[5] Cfr. H. Jahankhani – G. Bowen – M. S. Sharif – O. Hussein, Cybeersecurity and Artificial Intelligence, Transformation Strategies and Disruptive Innovation, Springer, 2024.

[6] Cfr. H. Jahankhani – G. Bowen – M. S. Sharif – O. Hussein, Cybeersecurity and Artificial Intelligence, Transformation Strategies and Disruptive Innovation, Springer, 2024, e S. Kumar et al. – Artificial Intelligence: Revolutionizing Cybersecurity in the Digital Era, in Journal of Computers, Mechanical and Management (JCMM), Vol. 2, Issue 3.

[7] Sul punto, il medesimo obbligo viene ripreso all’interno del D.lgs. 138/2024 che recepisce la Direttiva NIS2 all’interno dell’Ordinamento Italiano, in particolare all’art. 24, co. 1, lett. d).

[8] V. Nota 5.

[9] In generale, il concetto di corporate strategy include la determinazione delle attività che un’impresa dovrebbe gestire internamente o esternamente, l’identificazione delle sinergie tra le diverse unità aziendali e la gestione di transazioni come fusioni, acquisizioni, alleanze strategiche e dismissioni. Il top management dovrebbe coordinare le risorse all’interno dell’organizzazione, gestire relazioni interorganizzative e decidere quali attività includere o escludere dai confini aziendali. Una strategia aziendale ben eseguita non solo migliora la performance finanziaria dell’impresa, ma influenza anche il modo in cui le risorse vengono allocate e le interazioni con partner esterni vengono strutturate. Cfr. E. R. Feldmand – Corporate Strategy: Past, Present and Future, in Strategic Management Review 1, 2020.

[10] La maturità non riguarda solo la presenza di controlli tecnici o procedure operative ma anche la loro efficacia, adattabilità e allineamento agli obiettivi strategici dell’impresa. Un’organizzazione con un elevato grado di anticipare, identificare, mitigare e rispondere efficacemente alle minacce informatiche, riducendo al minimo l’impatto su operazioni, risorse e reputazione.

[11] Sul punto, preme sottolineare come tale analisi debba implicitamente avere carattere di terzietà ed imparzialità, al fine di rendere quanto più credibile e affidabile il risultato, ad esempio, applicando i principi propri degli audit di terza parte di cui alla ISO 19011:2018.

[12] Sul punto si vedano H. Jahankhani – G. Bowen – M. S. Sharif – O. Hussein, Cybeersecurity and Artificial Intelligence, Transformation Strategies and Disruptive Innovation, Springer, 2024; e S. Kumar et al. – Artificial Intelligence: Revolutionizing Cybersecurity in the Digital Era, in Journal of Computers, Mechanical and Management (JCMM), Vol. 2, Issue 3.

[13] Sul punto si veda Fahim Sufi, Novel Application of Open-Socurce Cyber Intelligence, in Electronics, 2023, 12, 3610.

[14] Sul punto si veda S. Kapoor, B. Stroebl et al., AI Agents that Matter, in airXiv.com, Princeton University, July 2, 2024; e Cristiano Castelfranchi, Modelling Social Action for AI Agent, in Artificial Intelligence 103 (1998), Elsevier.