Resilienza IT/OT per la NIS2: dall’esperienza nel settore militare alla protezione delle infrastrutture critiche civili dalla vita reale alla cyber resilience

L’intervento “Autonomia operativa in ambienti critici: Resilienza IT/OT per la NIS2” di Nicola Mugnato, CTO e Co-Founder di Gyala, al 23° Forum ICT Security ha illustrato come le lezioni apprese dalla difesa militare possano trasformare l’approccio alla cybersecurity delle infrastrutture critiche.

La Direttiva NIS2 rappresenta oggi una sfida impellente per le aziende italiane. Ma quali sono le implicazioni operative concrete per chi gestisce infrastrutture critiche, specialmente quando la complessità dei sistemi OT si aggiunge a quella tradizionale dell’IT? Nicola Mugnato, CTO e Co-Founder di Gyala, ha affrontato questa questione durante il 23° Forum ICT Security tenutosi a Roma, offrendo un punto di vista originale che nasce dall’esperienza maturata nel contesto della difesa militare.

L’evoluzione dalla NIS1 alla NIS2: uniformare la resilienza europea

L’intervento ha preso le mosse dall’analisi degli obiettivi che hanno portato l’Europa a modificare la precedente direttiva. Come ha spiegato il relatore, la NIS1 era stata concepita per garantire una capacità abbastanza uniforme di resilienza a livello europeo e favorire lo scambio di informazioni sulle minacce tra le diverse nazioni. Tuttavia, ogni Stato membro l’aveva interpretata in modo leggermente diverso, sia nella definizione delle organizzazioni dei servizi essenziali, sia soprattutto nell’imposizione di requisiti di cybersecurity che variavano significativamente da paese a paese.

Questa disomogeneità nell’implementazione ha spinto il legislatore europeo a intervenire con la NIS2, che introduce categorie molto precise di servizi critici ed estremamente critici, e soprattutto definisce obblighi puntuali per le singole nazioni. Un elemento centrale della nuova direttiva, come sottolineato durante la presentazione, è l’approccio multirischio: non si tratta più di valutare soltanto l’aspetto strettamente cyber, ma anche quello operativo che le infrastrutture devono garantire.

Il Decreto Legislativo 138 del settembre 2024 ha recepito la direttiva in Italia, suddividendo i soggetti interessati in quattro allegati: i primi due definiscono i settori ad alta criticità (energia, trasporti, banche, sanità, acqua potabile) e i settori critici (servizi postali, gestione rifiuti, produzione alimentare). Gli altri due allegati riguardano la pubblica amministrazione, con le amministrazioni centrali e regionali considerate essenziali, mentre comuni sotto i 100.000 abitanti e altri enti rientrano tra i soggetti importanti.

Due scenari a confronto: la PA centrale e la centrale elettrica

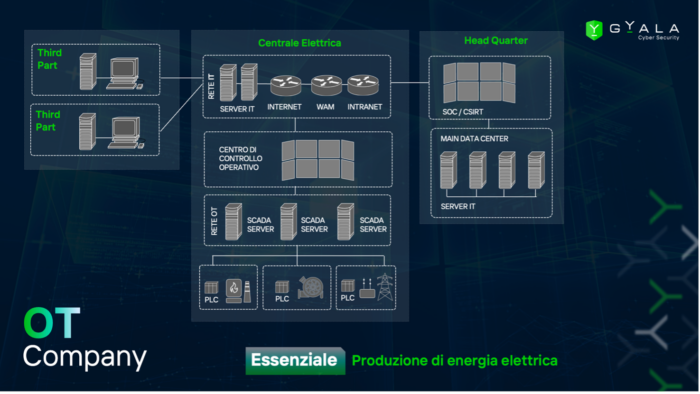

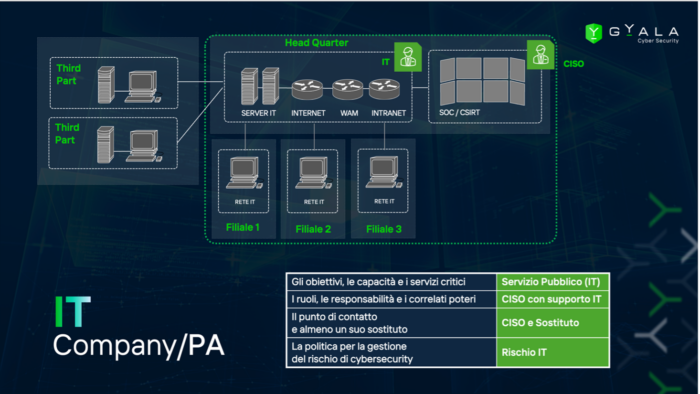

Per illustrare concretamente gli impatti della direttiva, Mugnato ha proposto un’analisi comparativa tra due tipologie di infrastrutture: una pubblica amministrazione centrale – usando come esempio un ente che gestisce dati contributivi e pensionistici – e un impianto di produzione di energia elettrica.

Nel primo caso, l’infrastruttura risulta relativamente centralizzata: un headquarter con data center centrali, eventualmente filiali periferiche, e sistemi IT che devono principalmente gestire dati; considerando anche Le terze parti che supportano l’esercizio di questi servizi e che sono tipicamente collegate alle infrastrutture centralizzate.

La situazione si complica notevolmente quando si passa a considerare un’azienda che produce energia elettrica. Qui, oltre alla componente IT per la gestione amministrativa, la fatturazione e i rapporti con i clienti, esistono numerose infrastrutture OT indipendenti distribuite sul territorio che devono garantire la produzione effettiva. All’interno di ciascun impianto, la parte operativa deve gestire una serie di sottosistemi quasi indipendenti: dalla produzione del vapore o dei gas che alimentano le turbine, alla gestione della turbina stessa, fino al controllo dell’alta tensione.

Un aspetto cruciale evidenziato durante l’intervento riguarda le terze parti. Nel mondo IT, è leggermente più semplice imporre requisiti alla propria supply chain, se sono piccole aziende. Mentre in caso di multinazionali e particolarmente nel mondo OT, invece, ci si confronta con aziende che gestiscono centinaia di impianti nel mondo e impongono le proprie policy e procedure di accesso. Come ha osservato il relatore: “Andare a dire al fornitore ‘tu per entrare nel nostro impianto usi il mio firewall con la mia autenticazione’ è impossibile”. C’è da dire che queste grandi aziende applicano normalmente policy di sicurezza efficaci e paradossalmente, il rischio maggiore spesso proviene dalle terze parti IT più piccole e meno strutturate.

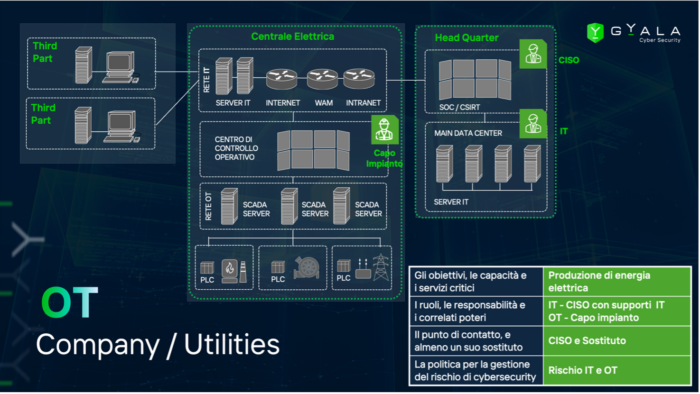

La governance distribuita: il ruolo del capo impianto

La determinazione del Direttore Generale dell’Agenzia per la Cybersicurezza Nazionale del 14 aprile 2025 ha fornito le disposizioni di dettaglio per l’implementazione della NIS2, selezionando i requisiti del framework di cybersecurity nazionale applicabili come requisiti minimi.

Nel contesto IT, l’applicazione risulta lineare: il CISO è il punto di contatto con l’ACN, responsabile della definizione delle politiche interne e, in caso di incidente, della gestione e comunicazione verso l’Autorità.

Ma quando ci si sposta nel mondo OT di una centrale elettrica, i ruoli si sdoppiano.

Come ha efficacemente spiegato Mugnato, il capo impianto diventa “il comandante della nave”: è lui che decide cosa si fa, come si interviene, quali sono le azioni di ripristino sugli incidenti cyber o non cyber.

L’ownership della gestione operativa resta in capo a questa figura, mentre il CISO mantiene il coordinamento generale e le comunicazioni verso le autorità. Le politiche di sicurezza devono quindi considerare sia i rischi IT che quelli OT, e la formazione deve raggiungere entrambi gli ambiti.

Questa dicotomia si riflette anche nella fase di risposta agli incidenti. Nel mondo IT esistono metodologie consolidate per backup, disaster recovery e business continuity. Nel mondo OT la situazione è più complessa: l’infrastruttura gode di una certa indipendenza operativa ma dipende fortemente dalle terze parti specializzate per la manutenzione e la gestione dei problemi. I piani di ripristino sono molto più articolati e la loro esecuzione resta in capo ai singoli capi impianto, non al governo centralizzato.

Dal contesto militare alle infrastrutture critiche civili

L’intervento ha poi illustrato come questi problemi si amplifichino ulteriormente nel contesto militare, dove le infrastrutture IT/OT sono impegnate in operazioni e non possono sempre essere connesse a Security Operation Center o CSIRT remoti. Gli operatori in campo non hanno esperienza cyber, sono esperti della missione che devono compiere e la tecnologia a supporto deve essere resiliente. Il governo dell’infrastruttura è interamente in capo al comandante della postazione.

È proprio da questo scenario militare che è nato nel 2016 Agger, la soluzione di cybersecurity sviluppata da Gyala nel contesto del Piano Nazionale di Ricerca Militare inizialmente con Marina Militare ed Esercito.

Oggi la soluzione protegge anche il mercato civile ed è estesa a centrali elettriche, acquedotti, strutture sanitarie e altre tipologie di infrastrutture critiche. L’idea fondante è dotare le infrastrutture di capacità di autodifesa che non solo siano in grado di identificare e bloccare potenziali incidenti, ma che possano ripristinare autonomamente i servizi IT/OT, garantendo al comandante della nave – o al capo impianto nel caso del contesto civile – che l’infrastruttura compia esattamente le operazioni richieste e senza mettere a repentaglio la safety locale.

Un sistema di resilienza automatizzata

Il sistema, interamente sviluppato in Italia, si articola in diversi moduli complementari. Gli agent installati sui computer analizzano i processi in esecuzione e possono bloccarli o ripristinarli secondo regole di detection e di reaction personalizzabili. Le sonde di rete rilevano anomalie di comunicazione, mentre interrogazioni dirette verificano lo stato degli apparati OT su cui non è possibile installare software. Un sistema di coordinamento centrale con regole totalmente personalizzabili garantisce non solo la capacità di identificare anomalie rispetto al comportamento normale, ma soprattutto di reagire in maniera opportuna.

Come ha sottolineato il relatore, Gyala è l’unico vendor di cybersecurity ad aver portato l’automazione personalizzabile dei processi di detection e reaction anche all’interno dei singoli agent. Questo approccio risponde a una necessità concreta: trasferire logiche operative all’interno di ogni singola macchina.

Nel contesto aziendale IT, gli agent coprono tutti i computer con sistemi operativi Windows e Linux – inclusi sistemi legacy come XP, ancora diffusi nel mondo dell’automazione industriale – mentre le sonde analizzano il traffico di rete. Nel mondo OT, ogni impianto mantiene una propria autonomia con visione e gestione locale della console per la gestione degli incidenti, mentre i dati vengono comunque remotizzati verso i SOC/CSIRT dove il CISO mantiene una visione d’insieme a livello aziendale.

Una risposta nata sul campo

La conclusione dell’intervento ha evidenziato come un prodotto nato per rispondere alle esigenze di resilienza dei sistemi militari si sia rivelato capace di soddisfare tutti i requisiti che oggi la NIS2 e l’ACN richiedono alle infrastrutture critiche italiane. Non si tratta di una coincidenza: le sfide della cybersecurity operativa in contesti disconnessi, con operatori non specializzati e necessità di continuità assoluta, anticipano e amplificano quelle che oggi le aziende civili si trovano ad affrontare nell’implementazione della nuova direttiva europea.

L’approccio proposto suggerisce che la vera resilienza non può dipendere esclusivamente da un SOC remoto o da interventi centralizzati, ma deve essere incorporata nell’infrastruttura stessa, con capacità di autodifesa, auto-rilevamento e auto-ripristino che possano operare anche in condizioni di isolamento o quando il personale presente non dispone di competenze cyber specialistiche.

Guarda il video completo dell’intervento:

Nel 2000, Nicola Mugnato ha fondato una società con l’obiettivo di supportare tecnicamente le attività operative delle forze dell’ordine nazionali e internazionali, sviluppando sonde per l'intercettazione di comunicazioni internet e software Trojan.

Dopo aver ceduto l’azienda al Gruppo Finmeccanica nel 2007, diventa Head of Finmeccanica Group Cybers Security, con la responsabilità di definire ed implementare l’intero sistema di sicurezza informatica per tutte le aziende Finmeccanica worldwide.

Nel 2015 ha fondato Gyala, una società di sicurezza informatica che sviluppa soluzioni avanzate di sicurezza informatica per il mercato civile e militare.