Rischio cyber: perché gestire la sicurezza “a sensazione” è un errore che le aziende non possono più permettersi

L’intervento di Denise Amedei al 23° Forum ICT Security ha messo in luce come la gestione del rischio cyber non possa più basarsi su percezioni soggettive, ma necessiti di strumenti capaci di quantificare l’esposizione reale delle aziende alle minacce informatiche.

Nel panorama sempre più complesso della sicurezza informatica, la capacità di misurare oggettivamente il rischio rappresenta il primo passo verso una protezione efficace. Questo il messaggio centrale dell’intervento “Misurare per comprendere: un approccio oggettivo al rischio informatico”, tenuto dalla Head of Marketing di HiSolution durante il Forum ICT Security, un’analisi lucida che ha attraversato dati allarmanti, casi concreti e soluzioni operative.

L’esperienza sul campo come fondamento

Prima di addentrarsi nel cuore della questione, la relatrice ha presentato il background aziendale che sostiene l’approccio proposto: «Quello che vi racconto oggi viene da vent’anni di esperienza sul campo», ha esordito, illustrando come HiSolution operi come Managed Service Provider con 60 consulenti specializzati al servizio di oltre 400 clienti italiani.

La filosofia aziendale ruota attorno al concetto di “serenità tecnologica”, ovvero la possibilità per i responsabili IT delle aziende clienti di concentrarsi sul proprio core business delegando la gestione delle sfide tecnologiche. Un approccio che si distingue dal classico system integrator per la sua natura proattiva: «Non andiamo con un approccio reattivo, che prevede la vendita e la risoluzione del problema quando si verifica. Il nostro approccio prevede gestione, monitoraggio e ottimizzazione per risolvere proattivamente il problema prima che si verifichi».

Il contesto italiano: numeri che non mentono

L’intervento è entrato nel vivo con una disamina del panorama nazionale delle minacce cyber, basata sui dati del Rapporto Clusit di ottobre 2025. Il quadro emerso è inequivocabile: l’Italia si conferma il terzo paese al mondo per attacchi malware e il più colpito in Europa.

Ma è la severità degli incidenti a destare maggiore preoccupazione. Come ha sottolineato la speaker: «Il rapporto Clusit del 2024 ci diceva che il 70% degli attacchi erano classificati come gravi o critici. Ora siamo già all’82%. Significa che poche di queste aziende, quando vengono colpite, riescono a rialzarsi senza effetti collaterali, senza danni maggiori».

Un altro dato significativo riguarda la tempistica degli attacchi: il 91% avviene al di fuori dell’orario di lavoro, durante weekend, serate, notti o periodi di ferie. «Quest’estate c’è stato un picco altissimo di attacchi alle aziende», ha ricordato l’esperta, «quindi in un momento in cui non c’è nessuno in azienda, il danno è ancora maggiore».

Sul fronte economico, le stime IBM parlano di un costo medio per violazione dei dati di circa 4,88 milioni di dollari, cifra che comprende sia i danni patrimoniali diretti (costi di ripristino, perdite operative, spese legali, sanzioni GDPR) sia i danni collaterali, spesso più insidiosi: «Se un server so quanto costa, in due settimane posso ripristinarlo, posso ricomprarlo, posso riavviarlo. La compromissione di un rapporto con un cliente non solo non posso misurarla, ma non so se riuscirò a recuperarla o meno».

La falsa sicurezza: quando ci si crede immuni

Una parte particolarmente efficace dell’intervento ha riguardato gli esempi concreti di attacchi gestiti dall’azienda, utili a sfatare il mito del “non capiterà mai a noi”.

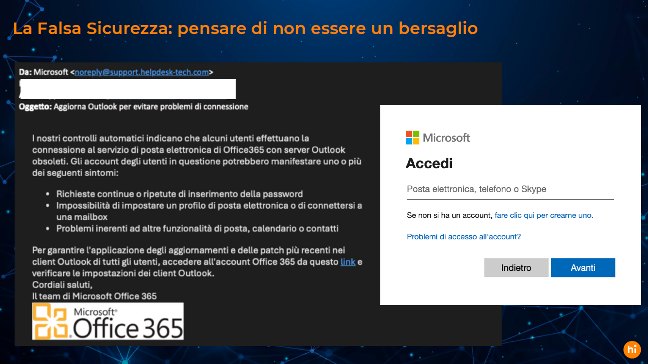

La relatrice ha mostrato email di phishing apparentemente banali ma devastanti nei loro effetti: «Vista così, nessuno di voi, se facessi un sondaggio per alzata di mano, mi direbbe ‘sì, questa si vede che è phishing’. Ma immaginate in un back office o in un call center: arriva questa email, le persone sono sommerse dalle chiamate, dalle cose da fare, arriva un’email simile al vero, viene cliccata, e la landing page è completamente identica alla pagina Microsoft 365». Il risultato? Credenziali rubate e dati aziendali compromessi.

Ma l’esempio più emblematico è arrivato dalle cronache internazionali: «Il sistema di sicurezza del museo più famoso al mondo e con il maggior numero di visitatori e opere, che password aveva per accedere al sistema di sicurezza? ‘Louvre’. Con questo alzo le mani, perché significa che chiunque può davvero essere attaccato».

Un aneddoto personale ha reso ancora più tangibile il messaggio: un piccolo albergo di montagna sopra Bormio, colpito da un attacco che aveva reso inutilizzabili le tessere magnetiche delle camere. «Mi sono trovata in questo albergo, l’albergatore mi ha consegnato la chiave – sono tornati alla chiave, ritornati negli anni ’80. Immaginatevi con che stato d’animo posso avergli dato la mia carta di credito o il documento d’identità. Quando mi ha chiesto ‘vuole la password del Wi-Fi?’, ho risposto: no, no, per carità, navigo col mio 5G».

Il divario tra percezione e realtà

Un passaggio cruciale dell’intervento ha riguardato i risultati di una survey condotta su aziende che hanno intrapreso percorsi di risk assessment. Prima dell’analisi, veniva chiesto ai responsabili IT di stimare il proprio livello di vulnerabilità, l’eventuale esposizione di dati nel dark web e, per chi rientrava nella normativa NIS2, la conformità percepita.

Il confronto tra valore percepito e valore reale ha evidenziato scostamenti significativi: «Gestire a sensazione il rischio aziendale è profondamente sbagliato. È normale che siano così sfasati. L’IT manager mediamente è preso da settantamila strumenti che non parlano tra loro – il firewall, l’antivirus, le patch non applicate – sembra di avere tutto sotto controllo ma poi basta dimenticare qualcosa tra le mille cose da fare, o nella tipica settimana di ferie non applico quella patch, e vengo bucato».

HiCompliance: l’ecosistema per misurare e gestire il rischio

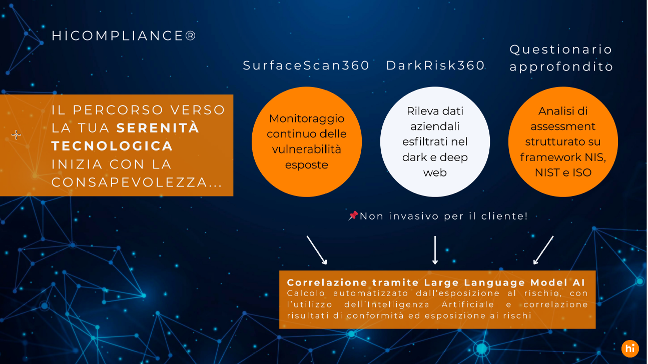

La seconda parte dell’intervento è stata dedicata alla presentazione della soluzione sviluppata per affrontare questa sfida: HiCompliance, una piattaforma integrata di Cyber Risk Management.

L’ecosistema si articola su tre moduli proprietari di analisi. Il primo, SurfaceScan360, effettua un monitoraggio continuo delle vulnerabilità esposte, analizzando domini e indirizzi IP per identificare falle nel sistema CVE e potenziali punti di ingresso per gli attaccanti. Il secondo modulo, DarkRisk360, scandaglia il web sommerso – dark web, deep web, forum malevoli – alla ricerca di eventuali data leak già avvenuti. Il terzo componente è un questionario di assessment strutturato sui framework NIST, NIS2 e ISO 27001, compilato in collaborazione con l’azienda cliente.

«Questi dati vengono correlati da un sistema di Intelligenza Artificiale che propone la vostra percentuale di rischio», ha spiegato la speaker. «Un numero vi viene dato inizialmente: la dashboard vi dà la prima idea di quanto siete esposti».

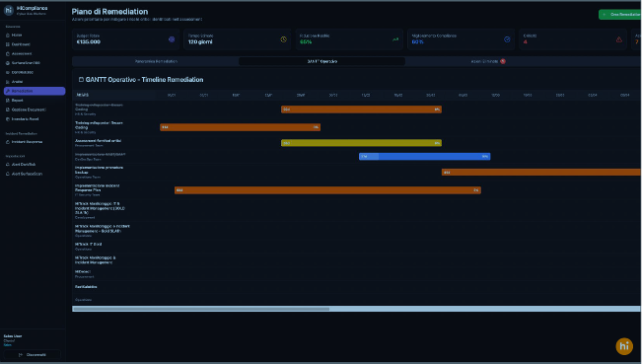

Ma la fotografia iniziale è solo il punto di partenza. L’azienda viene poi affiancata da un Cyber Security Manager che propone le azioni correttive attraverso un Gantt operativo: «Grazie a questo è possibile prevedere quanto ridurre il rischio, in quanto tempo e ovviamente con quale investimento».

La piattaforma include anche un sistema di gestione documentale per archiviare tutta la documentazione relativa a ISO 27001 e NIS2, oltre alla generazione automatica dell’Incident Response Plan: «Sono 90 pagine di documento che vi garantiscono la possibilità di avere un piano d’azione che vi dà sicurezza nel caso qualcosa dovesse succedere».

La questione budget: parlare la lingua del CFO

L’intervento si è concluso affrontando un tema cruciale ma spesso trascurato: la difficoltà di ottenere approvazione per gli investimenti in sicurezza.

«In questa sala so che chi si occupa di cyber security sa cosa servirebbe investire, sa quanto e quale budget servirebbe. Il problema è farlo approvare dalla finanza», ha osservato la relatrice. «I CFO sanno poco o nulla di cyber security, ma conoscono i numeri. Quando andiamo a presentare una percentuale di rischio e un piano di remediation con il relativo costo e il futuro di quella che sarà la percentuale di rischio – quindi la riduzione – è sicuramente più facile presentare a tutto il board il lavoro che si sta facendo».

A conferma della validità dell’approccio, la soluzione HiCompliance ha ottenuto il riconoscimento ai Digital360 Awards 2025 nella categoria Information & Cybersecurity, selezionata tra oltre 400 progetti presentati. «Quello che è stato riconosciuto», ha concluso l’esperta, «è che effettivamente parliamo la stessa lingua delle aziende e andiamo a risolvere quello che è un problema concreto: la gestione del rischio giorno per giorno, per evitare che gli attacchi informatici possano fermare la produzione e la produttività aziendale».

Guarda il video completo dell’intervento:

Denise Amedei è Responsabile Marketing in HiSolution, con una consolidata esperienza nella gestione strategica del marketing B2B nei settori Cybersecurity, ICT, UCC e tecnologie innovative.

Ha guidato progetti di marketing per realtà innovative in ambito ICT e AR Technology, contribuendo allo sviluppo di strategie di comunicazione e posizionamento per soluzioni di sicurezza informatica. Con oltre dieci anni di esperienza nel settore, ha maturato una profonda conoscenza delle sfide che CIO, CISO e IT Manager affrontano ogni giorno in tema di cyber resilience, compliance normativa e trasformazione digitale.

Il suo approccio unisce competenze tecniche e sensibilità business, traducendo la complessità della sicurezza informatica in valore strategico misurabile per il C-level. Ha guidato il lancio di soluzioni innovative, progettate specificamente per rispondere alle esigenze di governance, risk management e compliance delle aziende italiane.

Con una visione orientata ai risultati, Denise collabora costantemente con vendor tecnologici di primo piano e con team di esperti di cybersecurity per sviluppare strategie go-to-market che rispondano concretamente alle priorità dei decision maker IT: riduzione del rischio, ottimizzazione dei costi, serenità tecnologica.