Dal rilevamento alla prevenzione: come XM Cyber riduce la superficie d’attacco identificando i choke point critici

Un approccio innovativo alla sicurezza delle infrastrutture che ribalta il paradigma tradizionale: concentrarsi sul 2% delle esposizioni che conta davvero

Al 23° Forum ICT Security, l’intervento “Vuoi irrobustire la sicurezza della tua infrastruttura con il minimo effort?” di Andrea Lombardo, Presale Engineer di Ignition Italia, e Sebastien Serrano, Channel Manager XM Cyber per SEUR, Africa e Latam, ha presentato un approccio radicalmente diverso alla gestione della sicurezza aziendale: dalla logica della detection a quella della prevenzione strutturata.

Il limite degli strumenti tradizionali: reagire non basta

Serrano ha aperto l’intervento evidenziando un problema fondamentale degli attuali sistemi di sicurezza: “Avete tutti strumenti orientati a detection, protection, response: firewall, EDR che prevengono l’ingresso di attori malevoli. Magari disponete di un SOC che monitora eventi sospetti e lancia contromisure con strumenti di orchestration.”

La questione, però, è che questi sistemi sono reattivi. “Ma nessuno di questi strumenti può aiutarvi a migliorare la vostra security posture, o dirvi quale sarebbe l’impatto se un attaccante vi visitasse, o come fare prevenzione, come rafforzare la sicurezza rendendo più difficile per gli attaccanti sfruttare le esposizioni presenti nella vostra infrastruttura.”

Ed è proprio qui che entra in gioco XM Cyber, con il suo approccio al Continuous Threat Exposure Management (CTEM).

Una certezza scomoda: entrare è inevitabile

Lombardo ha introdotto il contesto di partenza con una premessa realistica: “Gli attaccanti che vogliono penetrare all’interno della nostra infrastruttura troveranno sempre una via di ingresso. In qualche modo questo è pressoché una certezza. L’unica cosa di cui dobbiamo assicurarci è che una volta dentro non raggiungano ciò che è veramente rilevante per la nostra azienda.”

Il concetto chiave è semplice ma potente: “Entrare non deve significare ottenere.”

Il paradosso delle priorità: quando il 74% è irrilevante

I dati presentati da Lombardo rivelano una dispersione di risorse preoccupante: “Il 74% delle esposizioni non sono direttamente correlate ad asset critici. Non sapendolo, le imprese continuano a concentrarsi su questi, disperdendo risorse economiche e tempo.”

Ma ecco il dato più significativo: “Le stesse imprese, con le stesse risorse economiche, con lo stesso budget, potrebbero eliminare tutti i percorsi di attacco ad asset critici. Perché? Perché solo il 2% delle esposizioni si appoggia a quelli che XM Cyber definisce come choke point critici.”

Secondo il “2024 State of Exposure Management Report” di XM Cyber, questo 2% rappresenta i punti nevralgici: neutralizzando questi, si eliminano tutti i possibili percorsi verso gli asset critici.

La value proposition di XM Cyber: vedere l’invisibile

Lombardo ha spiegato la proposta di valore della piattaforma: “XM Cyber si propone di rilevare in tempo continuo dove e in che modo gli asset critici possono essere compromessi dentro la nostra infrastruttura. Fornisce indicazioni chiare e concretamente applicabili per la remediation, contribuendo a rafforzare in modo deciso e strutturato la postura di sicurezza dell’impresa.”

Il digital twin: simulare senza stressare

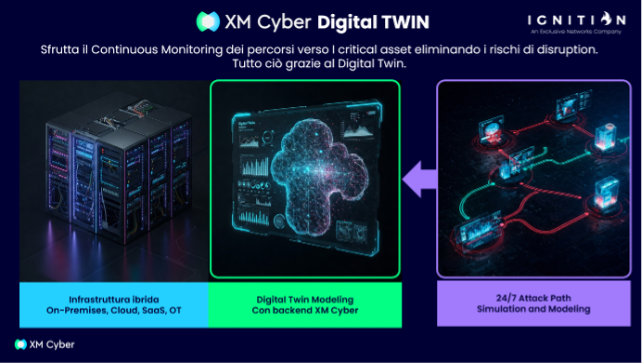

L’innovazione tecnologica centrale di XM Cyber è il “digital twin”, una replica virtuale dell’intera infrastruttura aziendale. “Questo viene fatto grazie a un’innovazione molto importante che XM Cyber propone, ovvero quella del digital twin. Il digital twin non è altro che una copia virtuale di tutta l’infrastruttura aziendale,” ha spiegato Lombardo.

Il vantaggio operativo è immediato: “Grazie a questo è possibile sfruttare il continuous monitoring dei percorsi verso i critical asset, fondamentalmente bombardare quella che è l’infrastruttura virtuale, quella fittizia creata appositamente da XM Cyber, evitando ed eliminando praticamente del tutto eventuali rischi di disruption.”

La creazione del digital twin avviene attraverso “l’installazione di sensori nei data center o server principali della nostra infrastruttura.” Questi sensori “rilevano elementi come software installati, attività utente, permessi, configurazioni ed eventi rilevanti a livello di sistema,” costruendo una mappa dettagliata senza interferire con le operazioni quotidiane.

Il battleground: visualizzare l’attacco prima che accada

Durante la demo live, Lombardo ha mostrato il cuore della piattaforma: il “Battleground”. “La piattaforma costruisce quello che è un cosiddetto grafo d’attacco, in cui vengono rappresentate tutte le possibili combinazioni e traiettorie che portano agli asset critici per il business.”

Il grafo visualizza “in tempo reale la simulazione di un eventuale lateral movement che un attaccante sfrutta a seguito dell’ingresso, della penetrazione all’interno dell’infrastruttura aziendale.”

L’aspetto più interessante è l’identificazione dei choke point: “Alla fine della simulazione, è possibile individuare dei nodi particolari attraversati da più percorsi. Questi sono denominati da XM Cyber choke points o strozzature. Intervenendo su questi determinati punti è possibile massimizzare l’efficacia delle correzioni bloccando contemporaneamente molteplici percorsi di attacco.”

Un esempio concreto ha reso tutto più chiaro: “Il punto di partenza è la compromissione di un utente interno con privilegi limitati che poi, con una serie di percorsi, è riuscito ad arrivare, ad esempio, a un asset critico quale un bucket contenente dati finanziari sensibili, come i dati sui salari dei dipendenti.”

Fix less, prevent more: il caso Log4J

Il motto di XM Cyber ha trovato conferma in un esempio pratico mostrato durante la demo. Lombardo ha illustrato una situazione emblematica: “In questo ambiente abbiamo 81 asset vulnerabili a Log4J. Tuttavia, solo due di questi sono effettivamente choke points che corrispondono a circa il 30% di attacchi su asset critici.”

La differenza operativa è drammatica: “Senza XM Cyber, l’IT operations dell’azienda riceverebbe una lista di 81 entità intaccate, con remediation equivalenti potenzialmente richiedenti mesi per essere elaborate e salvaguardate. Con XM Cyber, invece, è possibile vedere che una sola macchina, un paio di macchine, permettono di raggiungere 96 asset critici. Quindi andando a chiudere questi, semplicemente ho una protezione maggiore.”

La piattaforma permette quindi di “ridurre la superficie di attacco andando a intervenire solo su punti realmente critici, anziché andare a mitigare tutte le vulnerabilità presenti nelle infrastrutture in maniera indistinta.”

Aggiornamento continuo e reportistica strategica

La piattaforma supporta simulazioni ricorrenti. Lombardo ha spiegato: “Le simulazioni possono essere aggiornate in modo ricorrente, ad esempio programmando semplicemente dei refresh periodici dei dati provenienti dai sensori. Dopo ogni aggiornamento è possibile avviare una nuova simulazione che restituisce una mappa aggiornata delle vie di attacco nel caso in cui ci fossero delle modifiche eventuali all’interno dell’infrastruttura.”

La reportistica è stata definita “pressoché fondamentale” perché “sono evidenziate le principali problematiche rilevate.” La piattaforma permette di fare “drill down all’interno” di ogni asset critico per “vedere qual è l’eventuale punto di partenza dell’attaccante e il percorso che ha effettuato per arrivare all’asset critico.”

I tre pilastri dell’approccio XM Cyber

In conclusione, Lombardo ha sintetizzato cosa propone XM Cyber:

- Produrre il digital twin per “simulare senza stressare l’infrastruttura originale”

- Costruire un grafo in cui “è visualizzabile l’intera infrastruttura grazie all’installazione di sensori su tutti i server, workstation”

- Visualizzare le remediation consigliate dalla piattaforma per “operare solo su quelle determinate in modo da ridurre la superficie di attacco”

Come aveva sottolineato Serrano in apertura, l’obiettivo finale è fornire “più visibilità per prendere decisioni migliori e migliorare la security posture” attraverso un approccio data-driven che quantifica l’impatto delle contromisure prima ancora di implementarle.

Un cambio di paradigma necessario

In un panorama dove il perimetro tradizionale è dissolto e le breach sono inevitabili, la differenza la fa la capacità di rendere irrilevante l’ingresso dell’attaccante impedendogli di raggiungere ciò che conta. È questo il vero cambio di paradigma proposto da XM Cyber: dall’inseguire ogni vulnerabilità al proteggere strategicamente ciò che conta davvero.

Guarda il video completo dell’intervento: