USA sotto attacco hacker: quando il target è un intero Stato

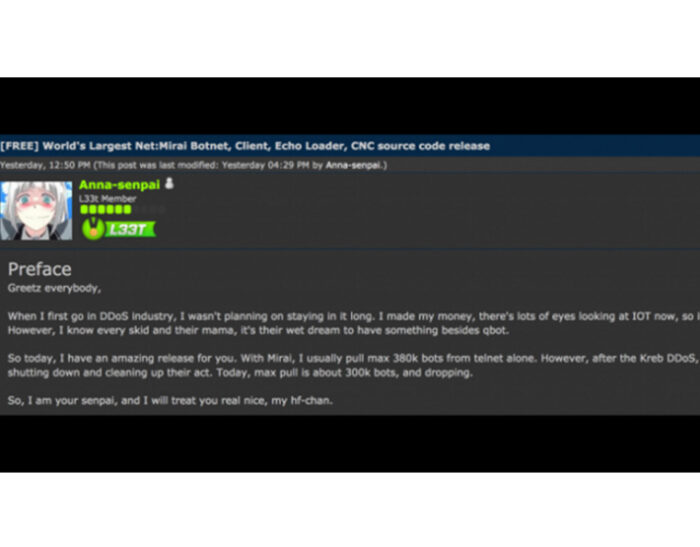

Ormai è palese: nel moderno mondo del cyber crime l’arma più potente e diffusa sono i DDoS. Non sapete di cosa si tratta? Leggetelo qui. La loro tecnica d’attacco non teme rivali, tanto che proprio nei giorni scorsi i DDoS hanno causato uno stop di circa 120 minuti di gran parte del web USA. Il…