L’informatica nei reati NON informatici – La formazione permanente per gli operatori di polizia in materia di accertamenti informatici

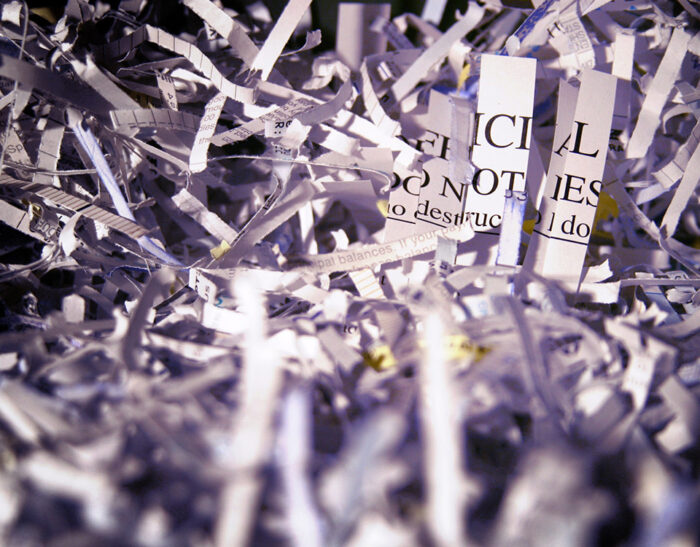

Negli anni stiamo assistendo ad una crescita esponenziale delle indagini relative ai reati informatici, ma ancor più impressionante è l’aumento dell’informatica nei reati non informatici: in quest’epoca e in questa parte del mondo, la tecnologia è già così pervasiva da rendere improbabile la commissione di un reato (di qualsiasi reato) senza che in esso sia…