Cybercrime 2026: l’automazione ha già superato le difese

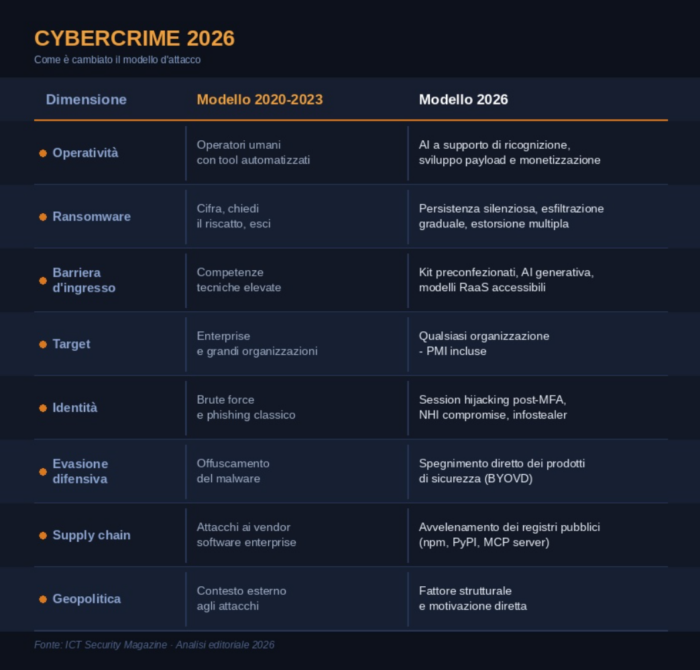

Il cybercrime nel 2026 ha completato una trasformazione che era in atto da anni, ma che in questi dodici mesi ha raggiunto il punto di non ritorno: da attività artigianale a industria pienamente automatizzata, scalabile, con supply chain propria, divisione del lavoro specializzata e margini in crescita anche quando i singoli pagamenti calano.

Non si tratta di una metafora. Secondo TrendAI – la business unit enterprise di Trend Micro – il 2026 è l’anno in cui il crimine informatico ha smesso di essere un settore prevalentemente basato sui servizi umani ed è diventato sempre più automatizzato: agenti di intelligenza artificiale supportano e accelerano le fasi di ricognizione, sviluppo dei payload, personalizzazione delle campagne e monetizzazione, riducendo in modo strutturale la necessità di intervento umano qualificato a ogni passaggio della catena.

Questa industrializzazione ha conseguenze che vanno ben oltre il volume degli attacchi. Cambia la velocità con cui le campagne si adattano alle difese. Abbassa la barriera d’ingresso per nuovi attori criminali. Rende obsoleti i modelli di detection costruiti per rilevare comportamenti umani. E trasforma ogni organizzazione – indipendentemente da dimensione e settore – in un potenziale bersaglio.

I dati istituzionali lo confermano con chiarezza. Luca Montanari, capo divisione Stato della Minaccia dell’Agenzia per la Cybersicurezza Nazionale, ha dichiarato che nel secondo semestre 2025 l’ACN ha censito 1.253 eventi cyber, con un incremento del 30% rispetto allo stesso periodo del 2024. Il Rapporto CLUSIT 2025 conferma il trend con un incremento del 36% degli attacchi andati a buon fine a livello globale nel 2025.

Questo articolo analizza i cambiamenti strutturali che definiscono il cybercrime 2026 – non come rassegna di incidenti, ma come mappa delle dinamiche che ogni professionista della sicurezza deve comprendere per operare efficacemente nell’ambiente attuale.

Come è cambiato il cybercrime nel 2026: la mappa strutturale

I cambiamenti del cybercrime 2026 non sono evoluzione lineare: sono rotture di paradigma.

Ciascuna di queste rotture ha raggiunto nel 2026 una massa critica che rende il vecchio modello difensivo strutturalmente inadeguato.

L’automazione come motore del cybercrime 2026

Quando la macchina affianca e accelera l’attaccante

Il cambiamento più rilevante del cybercrime 2026 è l’integrazione sistematica dell’intelligenza artificiale nelle fasi operative dell’attacco. L’AI consente oggi di automatizzare fasi che fino a pochi anni fa richiedevano competenze elevate e intervento umano continuo: ricognizione, sviluppo del malware, personalizzazione delle campagne di phishing, sfruttamento delle vulnerabilità e monetizzazione.

È importante, tuttavia, leggere questa evoluzione con rigore tecnico. Il Picus Red Report 2026 – basato sull’analisi di 1.153.683 file malevoli e 15,5 milioni di azioni avversarie mappate nel 2025 – non registra un incremento significativo di tecniche d’attacco genuinamente guidate da AI autonoma. Il malware che interagisce con API di modelli linguistici lo fa oggi principalmente per recuperare comandi predefiniti, non per ragionamento adattivo in tempo reale.

Ciò che l’AI sta cambiando strutturalmente è l’efficienza operativa dell’attaccante: la velocità di produzione di payload personalizzati, la qualità e la scala delle campagne di spear phishing, la capacità di operare con risorse umane ridotte. Come ha dichiarato il dr. Süleyman Özarslan, cofondatore di Picus Labs: «Se la tua sicurezza si basa sul rilevare un’intrusione, hai già perso – perché sono già loggati».

IBM stima che gli strumenti AI-assisted consentano agli attaccanti di completare alcune fasi dell’esfiltrazione significativamente più velocemente rispetto ai soli operatori umani. Darktrace ha documentato in ambiente controllato i primi esempi di malware sviluppati tramite LLM da operatori a bassa competenza, abbassando la barriera d’ingresso per framework di exploitation funzionali. La barriera d’ingresso per condurre attacchi sofisticati si è così abbassata a un livello senza precedenti nella storia del crimine informatico.

Il confine tra operatori umani e strumenti automatizzati diventa sempre più labile: dipendenti compromessi, agenti di intelligenza artificiale e strumenti di terze parti diventano vettori di spionaggio, furto di dati e interruzioni operative.

L’AI agentiva come vettore di attacco interno

Il problema del «superutente AI» merita attenzione specifica nel contesto del cybercrime 2026. Gli agenti AI vengono spesso configurati con privilegi amministrativi durante le fasi di sviluppo e test, e tali privilegi rimangono attivi in produzione per inerzia organizzativa. Un prompt injection ben costruito – iniettato in un documento processato dall’agente, in un campo di testo di un modulo, o in una pagina web visitata durante la navigazione – può trasformare l’agente in un insider a disposizione dell’attaccante, capace di eseguire transazioni, cancellare backup o estrarre interi database senza generare alert convenzionali.

Darktrace ha documentato nel Q4 2025 i primi attacchi specificamente progettati per compromettere agenti AI nel mondo reale: estrazione di dati da document store, prompt injection indiretti via contenuti esterni, script nascosti in pagine web processate dagli agenti. OWASP ha già formalizzato l’Agentic AI Top 10, con il prompt injection al primo posto e il memory poisoning in crescita. Il rischio non è teorico: è la prima classe di vulnerabilità nata interamente nell’era AI.

Il ransomware cambia pelle: dal rumore alla residenza

Il «Parassita Digitale» e il paradosso dell’encryption

Il Red Report 2026 di Picus Labs ha documentato con dati empirici il cambio strutturale che molti threat hunter avevano intuito: gli attaccanti del cybercrime 2026 non ottimizzano più per l’encryption e il rumore. Ottimizzano per la persistenza silenziosa e l’esfiltrazione continua.

I dati sono netti: l’uso di «Data Encrypted for Impact» – la tecnica classica del ransomware – è calato del 38% nel 2025. Contestualmente, l’80% delle dieci tecniche MITRE ATT&CK più frequentemente osservate negli attacchi è ora dedicato a evasione difensiva, persistenza e command & control silenziosi. Picus Labs ha denominato questo modello il «Digital Parasite»: un’intrusione progettata per la residenza quieta piuttosto che per il danno immediato. Il malware, come LummaC2, utilizza oggi persino algoritmi trigonometrici – il calcolo della distanza euclidea degli angoli del mouse – per distinguere gli ambienti sandbox dagli utenti reali, restando dormiente se rileva un’analisi automatizzata.

Il modello classico – entra, cifra, chiedi il riscatto, esci – sta cedendo il passo a qualcosa di strutturalmente diverso. Un attaccante che resta dentro un’organizzazione per settimane o mesi può monetizzare quell’accesso in modi molto più diversificati: rivendere l’accesso ad altri threat actor tramite il mercato degli initial access broker, raccogliere intelligence per spionaggio industriale, eseguire insider trading su informazioni finanziarie riservate, o costruire una base per estorsioni multiple nel tempo.

I dati di Coveware by Veeam confermano la svolta: nel Q2 2025 l’esfiltrazione ha giocato un ruolo nel 74% di tutti i casi, con molte campagne che privilegiano il furto di dati rispetto alla cifratura tradizionale. I pagamenti medi – 1,13 milioni di dollari in media e 400.000 dollari di mediana nel Q2 2025, con un aumento del 104% rispetto al trimestre precedente – riflettono organizzazioni più grandi che pagano dopo attacchi di sola esfiltrazione, non un ritorno alla cifratura di massa. Solo il 26% delle organizzazioni colpite ha scelto di pagare il riscatto, a conferma che la resilienza difensiva è migliorata.

Nel 2026 il ransomware non scomparirà, ma cambierà ulteriormente pelle. L’estorsione non si baserà più solo sulla cifratura, ma sull’uso intelligente delle informazioni: dati sensibili, contenuti multimediali, conoscenza interna delle organizzazioni. Strategie di pressione reputazionale e bot di negoziazione automatizzati renderanno il fenomeno più pervasivo, anche per realtà di dimensioni medio-piccole.

Nuovi gruppi e l’effetto idra dei takedown

Dopo il takedown di Operation Cronos (febbraio 2024), LockBit è riemerso in successive iterazioni. Nel corso del 2025 sono emersi almeno dieci nuovi gruppi ransomware, tra cui Devman, DireWolf, NOVA, Warlock, BEAST, Sinobi, NightSpire e Reynolds. I dati aggregati da Cyble e ReliaQuest contano oltre 4.700 attacchi ransomware nel 2025, con la previsione di ulteriore crescita nel 2026.

L’effetto idra è il dato strutturalmente rilevante: ogni takedown di un gruppo ransomware libera affiliati, infrastruttura e know-how che vengono rapidamente assorbiti da gruppi nuovi o esistenti. Non è un fallimento delle operazioni law enforcement – è una proprietà intrinseca dell’ecosistema criminale, progettato per essere resiliente alle disruption. Come dimostra l’esperienza con RansomHub – emerso nel febbraio 2024, subito dopo i takedown di BlackCat e LockBit – i nuovi gruppi scalano rapidamente sfruttando gli affiliati liberati dai gruppi distrutti.

La tecnica BYOVD: il cybercrime spegne le difese con driver di vent’anni fa

Nessuna tecnica del cybercrime 2026 illustra meglio la maturità operativa raggiunta dai criminali informatici quanto il BYOVD – Bring Your Own Vulnerable Driver. Il meccanismo sfrutta una limitazione strutturale di Windows: il kernel non verifica le Certificate Revocation List al boot per ragioni di performance. I driver firmati con certificati emessi prima del 29 luglio 2015 godono di un’eccezione di retrocompatibilità che li rende caricabili indipendentemente dallo stato attuale del certificato.

A febbraio 2026, Huntress ha documentato un’intrusione in cui gli attaccanti – entrati tramite credenziali SonicWall SSLVPN compromesse e prive di MFA – hanno distribuito un EDR killer che abusava del driver kernel EnPortv.sys, un componente dell’EnCase Forensic Suite di Guidance Software. Il certificato era stato emesso il 15 dicembre 2006, scaduto il 31 gennaio 2010 e successivamente revocato – eppure Windows lo ha caricato, consentendo agli attaccanti di terminare 59 prodotti di sicurezza endpoint dalla modalità kernel. Il malware compilava l’elenco dei processi di sicurezza e li terminava in un ciclo continuo con intervallo di un secondo, impedendo qualsiasi riavvio automatico del processo protettivo.

Nella stessa finestra temporale, il Symantec Threat Hunter Team ha analizzato il ransomware Reynolds, che ha integrato un approccio BYOVD direttamente nel proprio payload, usando il driver NSecKrnl di NsecSoft, affetto dalla vulnerabilità CVE-2025-68947, fondendo evasione difensiva e cifratura in un unico binario. A gennaio 2026, FortiGuard Labs ha documentato il gruppo Interlock, che ha sviluppato il tool «Hotta Killer» sfruttando la vulnerabilità CVE-2025-61155 nel driver anti-cheat gaming GameDriverx64.sys per terminare specificamente i processi Fortinet EDR prima della cifratura. Il messaggio è inequivocabile: qualsiasi driver firmato con accesso kernel è un candidato per il BYOVD – non solo quelli di sicurezza o forensics.

L’industrializzazione del BYOVD è documentata da ESET nel marzo 2025: un singolo threat actor denominato QuadSwitcher ha condotto attacchi per conto di quattro diverse operazioni ransomware – RansomHub, Play, Medusa e BianLian – usando gli stessi campioni di EDRKillShifter, lo strumento sviluppato internamente da RansomHub e distribuito ai propri affiliati tramite il pannello RaaS. Questo trasforma il BYOVD da tecnica tattica a infrastruttura condivisa dell’ecosistema criminale: una lingua franca del crimine organizzato, non più una capacità proprietaria di singoli gruppi sofisticati. La Cyber Security Agency di Singapore ha pubblicato un advisory dedicato documentando almeno otto gruppi ransomware che usano attivamente questi strumenti.

Il risultato è che l’attaccante opera «al buio»: nessun alert, nessuna telemetria, nessun rilevamento comportamentale. L’EDR – il prodotto di sicurezza su cui le organizzazioni hanno investito di più negli ultimi cinque anni – viene spento prima ancora che l’attacco inizi.

L’identità come materia prima del crimine informatico

Infostealer: l’infrastruttura invisibile del cybercrime 2026

Il cybercrime 2026 ha una materia prima: le credenziali. Ogni ransomware su larga scala, ogni data breach significativo, ogni frode d’identità complessa inizia con credenziali rubate da un infostealer. La catena è ormai standardizzata al punto da essere definita dagli analisti «playbook»: infezione – log di credenziali – marketplace del dark web – initial access broker – operatore ransomware.

KELA ha documentato miliardi di credenziali compromesse nel solo 2024, con volume in crescita nel 2025. IBM X-Force registra un incremento significativo nella distribuzione di infostealer via phishing rispetto al 2024. Lumma Stealer ha consolidato la propria posizione come infostealer dominante nell’ecosistema Windows, con capacità di evasione sandbox basate su trigonometria – il calcolo della distanza euclidea del movimento del mouse per distinguere utenti reali da ambienti di analisi automatizzata. Banshee Stealer è emerso come prima minaccia infostealer seria per macOS, dimostrando che la percepita immunità del sistema Apple non è più una garanzia operativa.

Flare stima che una quota rilevante delle infezioni infostealer esporrà credenziali enterprise nel corso del 2026, con Microsoft Entra ID presente nella maggioranza dei log enterprise compromessi analizzati. Il Blue Report 2025 di Picus ha rilevato che le tecniche Valid Accounts (T1078) hanno avuto successo nel 98% degli ambienti testati: una volta rubate le credenziali, l’attività malevola si mimetizza in modo del tutto trasparente nell’operatività normale dell’organizzazione.

Il bypass strutturale della MFA tradizionale

Le piattaforme Adversary-in-the-Middle come Tycoon 2FA ed EvilProxy hanno industrializzato nel cybercrime 2026 una tecnica che fino a due anni fa richiedeva competenze elevate: un reverse proxy si posiziona tra la vittima e il servizio legittimo, cattura il session cookie dopo il completamento della MFA e, da quel momento, l’attaccante opera con privilegi autenticati senza più necessità di autenticarsi di nuovo.

Sneaky 2FA, emerso a inizio 2026, rappresenta la generazione successiva di questi tool: latenza impercettibile, custom branding di Microsoft Entra ID, evasione attiva dei sistemi di detection. I dati di Obsidian Security sono inequivocabili: l’84% degli account compromessi nel 2025 aveva la MFA attiva. La MFA TOTP non protegge più dagli attacchi mirati su larga scala – è diventata un ostacolo facilmente aggirabile nell’arsenale del crimine informatico moderno. Solo le MFA resistenti al phishing – FIDO2 e passkey hardware – resistono strutturalmente a questo vettore.

Le identità macchina: il bersaglio invisibile

Secondo CyberArk, le identità non umane – API key, service account, token OAuth, certificati TLS – superano quelle umane in rapporto 82:1 nell’ambiente enterprise medio, con una crescita del 44% annuo. Il 97% presenta privilegi eccessivi. Lo 0,01% delle identità macchina controlla l’80% delle risorse cloud.

GitGuardian ha documentato che il 70% dei segreti validi trovati in repository pubblici negli anni precedenti era ancora attivo anni dopo la loro esposizione – una finestra di vulnerabilità aperta per anni senza che nessuno la chiudesse. Nel cybercrime 2026, le identità macchina sono il bersaglio preferito precisamente perché pochissime organizzazioni le monitorano sistematicamente.

La supply chain software avvelenata: 454.000 pacchetti malevoli in un anno

Il registro pubblico come vettore d’attacco industrializzato

Nel 2025, Sonatype ha identificato 454.648 nuovi pacchetti malevoli su npm, PyPI, Maven Central, NuGet e Hugging Face – per un totale cumulativo superiore a 1,23 milioni di pacchetti malware noti. Il 99% del malware open-source è concentrato su npm. Le minacce si sono evolute, come segnala Sonatype, da «spam e dimostrazioni» a «campagne industrializzate e sostenute» – molte delle quali state-sponsored.

Lazarus Group (APT38) da solo ha pubblicato oltre 800 pacchetti malevoli su npm nel corso del 2025, con payload a cinque stadi che combinano dropper, furto di credenziali e accesso remoto persistente. A settembre 2025 è comparso Shai-Hulud: il primo worm autoreplicante su npm documentato dalla community della cybersecurity, che ha compromesso oltre 500 pacchetti rubando le credenziali dei maintainer e pubblicando aggiornamenti avvelenati autonomamente.

A novembre 2025, Shai-Hulud 2.0 ha ampliato ulteriormente la portata dell’attacco, compromettendo 796 pacchetti con 132 milioni di download mensili – pacchetti di organizzazioni come Zapier, PostHog e Postman – esfiltrando i segreti verso repository GitHub pubblici creati automaticamente dal worm. CISA ha pubblicato un advisory dedicato; Microsoft, Elastic, Palo Alto e Datadog hanno documentato la risposta agli incidenti. La convergenza tra propagazione autonoma e fiducia implicita nei registri pubblici produce un vettore che scala in modo incompatibile con la velocità di risposta umana.

A febbraio 2026 si sono verificate due campagne emblematiche. Il 12 febbraio 2026, ReversingLabs ha svelato la campagna «Graphalgo» di Lazarus Group: un’operazione modulare attiva dal maggio 2025 che ha distribuito pacchetti npm e PyPI mascherati da test di recruitment per una società fittizia denominata «Veltrix Capital» – completa di siti web con contenuto generato tramite AI, organizzazioni GitHub e offerte di lavoro su LinkedIn, Reddit e Facebook.

Il pacchetto npm bigmathutils ha superato i 10.000 download nella versione benigna prima che la versione malevola venisse iniettata; la modularità del sistema consente a Lazarus di cambiare il «marchio» dell’azienda fittizia senza modificare payload o infrastruttura. Il 4 febbraio 2026, la campagna «XPACK ATTACK» ha distribuito pacchetti npm che estorcono pagamenti in cryptocurrency durante l’installazione, abusando dell’HTTP 402 «Payment Required» per bloccare l’installazione fino al pagamento – una tecnica inedita che dimostra la capacità di innovazione continua del cybercrime 2026.

Il vibe coding come acceleratore involontario di superficie d’attacco

Il fenomeno del vibe coding – la generazione di codice tramite AI senza security review sistematica – introduce rischi strutturali. Secondo TrendAI, una quota significativa del codice generato via AI può presentare vulnerabilità non rilevate prima del deployment. Emerge inoltre il rischio dello slopping e delle package hallucination: i modelli AI suggeriscono librerie inesistenti che gli attaccanti registrano preventivamente per inserire codice malevolo nel momento in cui gli sviluppatori le installano fiduciosamente.

L’adozione dei Model Context Protocol (MCP) server open-source per connettere agenti AI a sistemi aziendali ha replicato esattamente il problema dei package manager: fiducia implicita in componenti non verificate, supply chain non governata. Vulnerabilità nei MCP server – come dimostrato da ricercatori di sicurezza nel 2025 – possono essere sfruttate per riprogrammare agenti AI, inducendoli a esfiltrare dati o a eseguire comandi dell’attaccante senza che l’operatore se ne accorga. Il cybercrime 2026 ha compreso prima dei difensori che il codice generato senza security review è una superficie d’attacco strutturalmente ricca.

Geopolitica e crimine informatico: una convergenza strutturale

Il crimine informatico e la guerra ibrida si alimentano reciprocamente nel 2026 in modo ormai strutturale. Le «armi digitali» sviluppate da gruppi state-sponsored vengono regolarmente riutilizzate da attori criminali per scopi economici. I cavi sottomarini – che trasportano oltre il 95% del traffico dati intercontinentale e 10 trilioni di dollari di transazioni finanziarie al giorno – sono diventati bersagli di sabotaggio fisico con conseguenze digitali dirette, documentati da Recorded Future Insikt Group in numerosi incidenti nel Baltico e nel Pacifico tra il 2024 e il 2025.

L’attacco Bybit del 21 febbraio 2025 – 1,5 miliardi di dollari in Ethereum sottratti da Lazarus Group – è il caso più eloquente della convergenza tra crimine e geopolitica, nonché il più grande furto di criptovalute mai registrato. Il meccanismo tecnico è stato una sofisticata supply chain compromise: Lazarus ha compromesso il computer di uno sviluppatore di Safe{Wallet} – la piattaforma multi-firma usata da Bybit per le transazioni – iniettando codice JavaScript malevolo nell’interfaccia utente.

Quando gli operatori di Bybit hanno firmato quella che sembrava una transazione di routine, stavano in realtà approvando il trasferimento di 500.000 ETH verso indirizzi controllati dagli attaccanti. Non è stato sfruttato alcun protocollo crittografico: è stata manipolata la fiducia dell’operatore umano nell’interfaccia che vedeva sullo schermo. L’FBI ha confermato l’attribuzione il 26 febbraio 2025, documentando come il furto di criptovalute sia diventato un meccanismo di finanziamento strutturale per il programma nucleare e missilistico della DPRK. Secondo TRM Labs, Lazarus Group ha sottratto oltre 5 miliardi di dollari in criptovalute dal 2017 a oggi.

Il confine tra crimine informatico, spionaggio e guerra ibrida è ormai definitivamente dissolto. Le iniziative state-sponsored imperversano particolarmente in Europa, con l’obiettivo di creare caos e incertezza. Le «armi digitali» sviluppate per il conflitto vengono rapidamente riutilizzate dal crimine comune, abbattendo il concetto di proporzionalità tra vittima e tipologia di attacco.

Il quadro normativo come risposta sistemica al cybercrime 2026

Il crimine informatico di questa generazione non si contrasta solo con la tecnologia: si contrasta anche con la regolamentazione che ridistribuisce le responsabilità e crea incentivi strutturali alla sicurezza.

La NIS2 (D.Lgs. 138/2024 in Italia) impone alle entità essenziali e importanti misure di gestione del rischio che includono la sicurezza della supply chain, la gestione delle vulnerabilità e obblighi di notifica entro 24 ore (early warning) e 72 ore (notifica completa). Un piano di patch management che non include la prioritizzazione basata sul catalogo KEV di CISA e sul sistema di scoring EPSS non soddisfa il requisito di «misure proporzionate» al rischio attuale. Secondo i dati VulnCheck, nel 2025 il 28,96% dei KEV è stato sfruttato in modo attivo prima o il giorno stesso della pubblicazione del CVE: il tempo di patching tradizionale è strutturalmente incompatibile con questa velocità.

DORA (Reg. UE 2022/2554) ha introdotto per le entità finanziarie europee i Threat-Led Penetration Testing (TLPT) secondo il framework TIBER-EU. I TLPT devono simulare scenari realistici di attacco avanzato – inclusi scenari BYOVD e di compromissione della supply chain software – per validare la capacità di rilevamento e contenimento in condizioni di attacco reale.

La Legge 132/2025 ha esteso le competenze dell’ACN, irrigidito gli obblighi di notifica e introdotto responsabilità dirette per gli organi di amministrazione delle organizzazioni soggette. In questo quadro normativo, ritenersi «non abbastanza interessanti» per il cybercrime 2026 è – come ha osservato Luca Bechelli del Comitato Direttivo CLUSIT – un errore che le statistiche smentiscono ogni giorno.

Cosa è cambiato davvero: la fiducia come vulnerabilità primaria

Il filo conduttore che attraversa tutte le dinamiche del cybercrime 2026 è uno solo: il crimine informatico ha imparato a sfruttare sistematicamente la fiducia come vettore di attacco primario.

- Ci fidavamo che il driver firmato fosse sicuro – aveva un certificato revocato da quindici anni.

- Ci fidavamo che la MFA proteggesse l’account – il session cookie veniva rubato in tempo reale.

- Ci fidavamo che il package npm fosse quello che dichiarava – conteneva un payload a cinque stadi.

- Ci fidavamo che l’agente AI eseguisse solo ciò per cui era stato configurato – un prompt injection lo aveva riprogrammato settimane prima.

- Ci fidavamo che l’EDR rilevasse l’attacco – era stato spento prima ancora che l’attacco iniziasse.

- Ci fidavamo che l’interfaccia di firma mostrasse la transazione reale – il codice malevolo aveva già sostituito la destinazione.

I dati del Blue Report 2025 di Picus mettono questa vulnerabilità in prospettiva difensiva: il 54% delle attività degli attaccanti è registrato, ma solo il 14% genera un alert. Gli attaccanti prosperano nello spazio tra attività e consapevolezza – e il Digital Parasite è progettato esattamente per abitare quello spazio.

La risposta al cybercrime 2026 non è la paranoia operativa: è la verifica continua. Architetture Zero Trust che verificano invece di assumere, inventari delle identità macchina aggiornati in tempo reale, governance della software supply chain con SBOM (Software Bill of Materials) verificabili, protezione degli agenti AI con privilege boundary espliciti, difese che funzionano anche quando altri controlli vengono compromessi.

Chi ha compreso questa dinamica non sta cercando il prodotto di sicurezza perfetto contro il cybercrime 2026. Sta costruendo l’organizzazione capace di sopravvivere all’imperfetto – che è l’unica postura difensiva che l’attuale panorama delle minacce consente.