Dati sanitari nel dark web: quanto valgono e chi li compra

Perché una cartella clinica vale fino a cinquanta volte un numero di carta di credito, chi la compra, come viene monetizzata attraverso la filiera RaaS, e cosa possono fare concretamente i professionisti della sicurezza per contrastare un fenomeno che oggi coinvolge anche AI, dispositivi medici connessi e nuovi obblighi normativi europei.

Il prezzo dell’identità clinica: i dati sanitari nel dark web come asset strategico

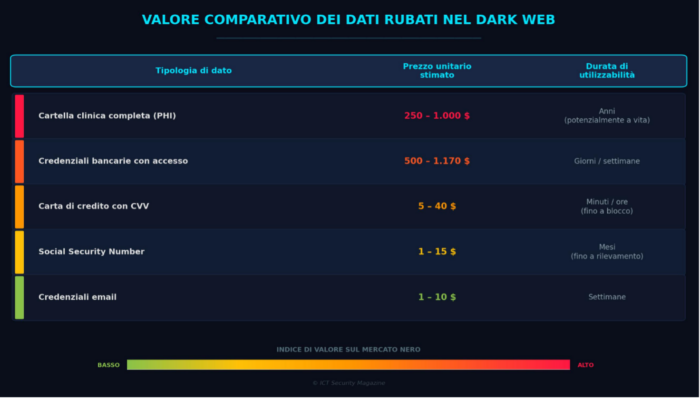

I dati sanitari nel dark web rappresentano oggi la merce digitale a più alto valore unitario nell’intero ecosistema del cybercrime. Secondo le analisi convergenti di IBM X-Force, Trustwave ed Experian, una singola cartella clinica completa – comprendente dati identitari, anagrafici, assicurativi e clinici – può essere venduta tra 250 e 1.000 dollari nei marketplace illegali. Il confronto con altre tipologie di dati rubati restituisce la misura del fenomeno.

Il rapporto è di dieci-cinquanta volte a favore del dato sanitario. La ragione di questo differenziale è radicata nella natura stessa delle Protected Health Information (PHI). Una carta di credito compromessa può essere bloccata e sostituita in pochi minuti; un record sanitario, invece, contiene informazioni che non possono essere semplicemente resettate. Anamnesi, diagnosi, prescrizioni, codici assicurativi e dati biometrici restano validi per anni, talvolta per l’intera vita del paziente. Questa persistenza temporale rende i dati sanitari nel dark web strumenti ideali per frodi assicurative, furti di identità medica, estorsioni mirate e campagne di social engineering a lungo termine.

Secondo il World Privacy Forum, il furto di identità medica costa alla vittima in media 13.500 dollari e richiede oltre 200 ore di attività per essere risolto – un ordine di grandezza superiore rispetto al furto di identità finanziaria tradizionale.

È tuttavia necessaria una precisazione metodologica: i prezzi citati provengono da fonti e periodi differenti, e il mercato del dark web è per definizione opaco e soggetto a fluttuazioni significative. Alcune ricerche più recenti, come quelle di Flashpoint, hanno documentato una tendenza al ribasso del prezzo unitario dei record sanitari per effetto della sovrabbondanza di dati disponibili, con quotazioni che in alcuni casi scendono a 20-50 dollari per record incompleto. Il valore effettivo dipende dalla completezza del dataset, dalla freschezza dei dati e dalla giurisdizione della vittima.

Anatomia della kill chain: come i dati sanitari nel dark web vengono monetizzati

Per comprendere perché il dato sanitario comanda un premio così elevato, è necessario analizzare la catena di monetizzazione che lo trasforma da informazione rubata in profitto criminale. Non si tratta di un singolo atto di vendita, ma di un processo industrializzato che coinvolge attori specializzati in ogni fase, mappabile sul framework MITRE ATT&CK.

Fase 1 – Accesso iniziale (Initial Access Brokers). Il primo anello della catena è costituito dagli Initial Access Broker (IAB), attori specializzati che non conducono l’attacco finale ma vendono l’accesso già ottenuto ai sistemi compromessi. Secondo Check Point, gli attacchi IAB verso il settore sanitario sono cresciuti di quasi il 600% nel 2024 rispetto al 2023, un dato che riflette la crescente domanda di accessi a infrastrutture sanitarie nei forum criminali.

Un accesso VPN o RDP a una rete ospedaliera viene venduto tipicamente tra 500 e 5.000 dollari, a seconda della dimensione dell’organizzazione e del livello di privilegi ottenuto. Come evidenziato dal report Europol IOCTA 2025, gli IAB rappresentano oggi un nodo critico nell’ecosistema crime-as-a-service, trasformando un singolo compromesso in molteplici incidenti a valle.

Fase 2 – Movimento laterale ed esfiltrazione. L’acquirente dell’accesso – tipicamente un affiliato ransomware – penetra nella rete, si muove lateralmente sfruttando configurazioni deboli e segmentazione insufficiente, e procede all’esfiltrazione dei dati prima di distribuire il ransomware. Nel caso Change Healthcare, questa fase è durata diversi giorni e ha prodotto 6 terabyte di dati esfiltrati. Il report Verizon DBIR 2025 documenta che il tempo mediano di compromissione dei sistemi esposti è sceso sotto le 48 ore nei casi più gravi.

Fase 3 – Doppia e tripla estorsione. I dati esfiltrati vengono utilizzati come leva su più livelli: riscatto per la decifrazione dei sistemi, minaccia di pubblicazione dei dati, e – nei casi più recenti – contatto diretto con i pazienti. Ogni livello di pressione genera un potenziale flusso di ricavi indipendente.

Fase 4 – Monetizzazione nel dark web. I dati che non producono un pagamento diretto vengono parcellizzati e venduti nei marketplace del dark web. I dataset sanitari completi alimentano frodi assicurative (apertura di polizze o richieste di rimborso fraudolente), furti di identità medica (ottenimento di farmaci controllati o trattamenti a nome della vittima), creazione di identità sintetiche (combinando dati reali di più pazienti) e campagne di social engineering mirate (utilizzando le informazioni cliniche come leva psicologica). Un singolo dataset può essere venduto più volte a acquirenti diversi, generando ricavi multipli dallo stesso attacco.

Fase 5 – Riciclaggio. I proventi, tipicamente in criptovalute, vengono riciclati attraverso mixer, chain-hopping e servizi di cash-out, completando il ciclo economico.

Key takeaway: La kill chain della monetizzazione dei dati sanitari coinvolge almeno cinque categorie di attori specializzati. Per i security architect, questo implica che la difesa deve essere stratificata e indirizzare ogni fase: hardening degli accessi (Fase 1), segmentazione e detection (Fase 2), preparazione alla gestione dell’estorsione (Fase 3), monitoraggio del dark web (Fase 4).

Ransomware-as-a-Service: il modello industriale che alimenta gli attacchi alla sanità

La kill chain descritta non funziona in modo artigianale. L’industrializzazione degli attacchi sanitari poggia su un modello di business preciso: il Ransomware-as-a-Service (RaaS). Comprenderne la meccanica è essenziale per chi deve difendere infrastrutture sanitarie, perché il RaaS ha abbattuto le barriere di ingresso e moltiplicato il numero di attori in grado di colpire il settore.

Nel modello RaaS, gli sviluppatori creano e mantengono la piattaforma ransomware – codice, infrastruttura di leak site, portali di negoziazione – e la mettono a disposizione di affiliati che conducono materialmente gli attacchi. Il profitto viene diviso secondo percentuali predefinite: nel caso di ALPHV/BlackCat, gli affiliati trattenevano l’80-90% del riscatto, una quota significativamente superiore alla media del settore (60-70%), come documentato dall’analisi di Picus Security. Questa generosità nella ripartizione ha funzionato come potente strumento di reclutamento, attirando affiliati con competenze tecniche elevate.

Il caso Change Healthcare offre un’illustrazione paradigmatica delle dinamiche e dei rischi intrinseci del modello RaaS. L’attacco è stato condotto da un affiliato di ALPHV/BlackCat, che ha ottenuto il pagamento di 22 milioni di dollari. A quel punto, il gruppo ALPHV ha eseguito un exit scam: ha trattenuto l’intero importo, ha chiuso il programma di affiliazione e ha simulato un sequestro delle proprie infrastrutture da parte delle forze dell’ordine.

L’affiliato, rimasto senza la propria quota e ancora in possesso dei 6 terabyte di dati esfiltrati, ha rivenduto l’accesso ai dati al gruppo RansomHub, che ha lanciato una seconda campagna di estorsione contro la stessa vittima. Come riportato da Krebs on Security, il ricercatore Fabian Wosar di Emsisoft ha definito la manovra un exit scam volontario, confermando che la chiusura non era il risultato di un’operazione di polizia.

La vicenda insegna tre lezioni operative per i CISO del settore sanitario. La prima: pagare il riscatto non garantisce la distruzione dei dati, perché gli affiliati operano autonomamente. La seconda: il modello RaaS genera una proliferazione di attori che rende il panorama delle minacce più imprevedibile. La terza: i gruppi ransomware si ricombinano continuamente – ALPHV/BlackCat era a sua volta l’evoluzione di DarkSide/BlackMatter, e molti degli affiliati hanno migrato verso altri gruppi come RansomHub, Qilin e Anubis, che nel 2025 ha introdotto un modello a tre opzioni (RaaS tradizionale, monetizzazione dati già rubati, e acquisto di accessi iniziali con split 50/50).

A dicembre 2025, il Dipartimento di Giustizia statunitense ha reso pubblica una vicenda che illumina un aspetto ancora più inquietante del modello RaaS: due professionisti della cybersecurity, Ryan Goldberg e Kevin Martin, hanno ammesso di aver operato come affiliati ALPHV/BlackCat, colpendo cinque aziende statunitensi – tra cui un produttore di dispositivi medici, un’azienda farmaceutica e uno studio medico – e ottenendo un riscatto di 1,2 milioni di dollari da un’unica vittima. L’episodio dimostra che il RaaS ha reso l’attacco ransomware accessibile anche a insider con competenze difensive, ampliando ulteriormente il perimetro della minaccia.

Il caso Change Healthcare: la più grande violazione sanitaria mai registrata

Il caso Change Healthcare merita un approfondimento autonomo come spartiacque nella storia delle violazioni di dati sanitari. Nella prima metà di febbraio 2024, un affiliato del gruppo ransomware ALPHV/BlackCat ha ottenuto accesso ai sistemi di Change Healthcare – sussidiaria di UnitedHealth Group e snodo centrale del sistema sanitario statunitense, attraverso il quale transitano circa 15 miliardi di transazioni mediche all’anno. L’accesso iniziale è avvenuto tramite credenziali compromesse utilizzate su un portale Citrix Remote Access privo di autenticazione multifattore (MFA).

Per diversi giorni consecutivi, gli attaccanti si sono mossi lateralmente attraverso la rete, esfiltrando circa 6 terabyte di dati prima che il ransomware fosse distribuito il 21 febbraio 2024, data in cui l’attacco è stato rilevato. UnitedHealth Group ha confermato il pagamento di un riscatto di 22 milioni di dollari in Bitcoin tramite la sussidiaria Optum.

L’impatto finale, certificato dal Dipartimento della Salute statunitense (HHS) il 31 luglio 2025, ha raggiunto circa 192,7 milioni di individui coinvolti – quasi due terzi della popolazione statunitense -, rendendo questo episodio la più vasta violazione di dati sanitari mai registrata a livello globale. Il costo complessivo per UnitedHealth Group ha superato i 2,45 miliardi di dollari a fine 2024, secondo quanto dichiarato nei documenti finanziari trimestrali della società.

Il caso illustra con chiarezza come una singola debolezza nella catena di sicurezza – l’assenza di MFA su un portale di accesso remoto – possa generare conseguenze sistemiche di portata senza precedenti, mettendo a rischio la filiera sanitaria di un intero Paese.

L’intelligenza artificiale come moltiplicatore offensivo

L’ENISA Threat Landscape 2025 introduce un dato che cambia le coordinate dell’analisi: oltre l’80% delle campagne di phishing osservate tra settembre 2024 e febbraio 2025 ha utilizzato l’intelligenza artificiale in qualche misura. Non si tratta di un trend emergente, ma di una trasformazione strutturale del panorama delle minacce che impatta il settore sanitario in modo particolarmente acuto.

I professionisti sanitari rappresentano bersagli ideali per il phishing AI-assisted, per almeno tre ragioni. La prima è la pressione operativa: medici, infermieri e personale amministrativo lavorano in condizioni di urgenza che riducono la soglia di attenzione critica. La seconda è la ricchezza del contesto disponibile: terminologia clinica, nomi di reparti, riferimenti a colleghi e pazienti sono facilmente reperibili online e possono essere integrati in email di phishing altamente personalizzate. La terza è la frammentazione dei sistemi: la molteplicità di fornitori, portali e piattaforme utilizzate in ambito sanitario moltiplica le superfici di attacco credibili per un’email di spear-phishing.

L’ENISA documenta che i threat actor utilizzano modelli linguistici sia commerciali (attraverso jailbreak di ChatGPT, Gemini) sia dedicati (WormGPT, EscapeGPT, FraudGPT, e il più recente Xanthorox AI, un sistema autonomo ospitato localmente e progettato per evadere ogni forma di rilevamento). A settembre 2025, Microsoft ha smantellato l’operazione RaccoonO365, un Phishing-as-a-Service che aveva preso di mira almeno 20 organizzazioni sanitarie statunitensi, rubando oltre 5.000 credenziali Microsoft in 94 Paesi a partire da luglio 2024. Le credenziali rubate sono state successivamente utilizzate per attacchi ransomware contro ospedali.

Per i SOC analyst del settore sanitario, questo scenario impone un ripensamento delle strategie di difesa. I tradizionali indicatori di phishing – errori grammaticali, formattazione scadente, mittenti sospetti – sono stati neutralizzati dall’AI generativa. La risposta deve spostarsi su analisi comportamentale delle email, verifica contestuale delle richieste, implementazione di DMARC/DKIM/SPF rigorosi, e soprattutto formazione del personale basata su simulazioni realistiche che riproducano la sofisticazione attuale delle minacce.

Key takeaway: L’AI ha ridotto il costo di una campagna di spear-phishing mirata del 99% e ha eliminato le barriere linguistiche. Per il settore sanitario, dove il personale clinico non è formato alla cybersecurity e opera sotto pressione costante, questo rappresenta un moltiplicatore di rischio senza precedenti.

L’Internet of Medical Things: la superficie d’attacco invisibile

Accanto al phishing AI-assisted, un’altra superficie d’attacco si sta espandendo in modo silenzioso ma pervasivo: l’Internet of Medical Things (IoMT). Pompe infusionali, monitor per pazienti, sistemi di imaging PACS, dispositivi DICOM, pacemaker programmabili, ecografi connessi: ogni dispositivo medico collegato alla rete rappresenta un potenziale punto di ingresso per un attaccante e, al tempo stesso, un nodo critico per la sicurezza del paziente.

I numeri sono eloquenti. Secondo il report State of CPS Security: Healthcare Exposures 2025 di Claroty, basato sull’analisi di oltre 2,25 milioni di dispositivi IoMT e 647.000 dispositivi OT in 351 organizzazioni sanitarie, il 99% degli ospedali gestisce dispositivi IoMT con vulnerabilità note e attivamente sfruttate (KEV), e l’89% delle organizzazioni ha dispositivi con KEV collegati a campagne ransomware attive. Il report Forescout 2025 ha registrato un incremento del 15% anno su anno nel rischio medio dei dispositivi, con sistemi di imaging (MRI, CT, ecografi) e controllori di pompe infusionali tra i più criticamente vulnerabili.

Il problema è strutturale, non congiunturale. I dispositivi medici sono tipicamente progettati con la funzionalità come priorità e la sicurezza come considerazione secondaria. Il 53% dei dispositivi medici connessi ha almeno una vulnerabilità critica nota (FBI Cyber Division). Il 14% opera su sistemi operativi non più supportati. Solo il 13% supporta agenti di endpoint protection. L’esposizione DICOM è cresciuta del 246% dal 2017, e ad agosto 2025 erano accessibili online oltre 1,2 milioni di dispositivi sanitari connessi, inclusi scanner MRI, sistemi a raggi X e piattaforme di gestione ospedaliera.

Per i security architect, la sfida è duplice. Da un lato, i dispositivi IoMT spesso non possono essere patchati senza autorizzazione del produttore o approvazione regolatoria (FDA, MDR europeo), creando finestre di vulnerabilità che possono durare mesi o anni. Dall’altro, questi dispositivi operano frequentemente sulla stessa rete dei sistemi informativi ospedalieri, consentendo movimenti laterali come quello documentato nell’attacco Qilin al laboratorio Synnovis di Londra (giugno 2024), dove gli attaccanti hanno compromesso un dispositivo di imaging e lo hanno utilizzato come trampolino per esfiltrare 400 GB di dati e interrompere i servizi di analisi del sangue in tutta Londra.

La risposta tecnica passa necessariamente per la microsegmentazione: isolare i dispositivi IoMT in segmenti di rete dedicati, con policy di accesso granulari e monitoraggio continuo del traffico anomalo. Il Piano d’Azione UE per la cybersecurity ospedaliera del gennaio 2025 raccomanda esplicitamente l’inventario completo dei dispositivi connessi e la segmentazione delle reti cliniche, un requisito che sarà rafforzato dal Cyber Resilience Act.

Il quadro europeo: l’ENISA Threat Landscape 2025

L’ENISA Threat Landscape 2025, basato sull’analisi di 4.875 incidenti nel periodo luglio 2024 – giugno 2025, conferma la centralità della minaccia al comparto sanitario europeo. Nell’analisi settoriale pubblicata dall’ENISA, il 45% degli incidenti sanitari è risultato attribuibile ad attacchi ransomware e il 28% a violazioni di dati (data breach), con gli ospedali come soggetto più colpito nel 53% dei casi analizzati.

La sanità si è confermata il settore più colpito nelle segnalazioni di incidenti NIS per quattro anni consecutivi (2020-2023), un primato che ha spinto la Commissione Europea a pubblicare nel gennaio 2025 un Piano d’Azione specifico per la cybersecurity ospedaliera. Il rapporto NIS360 dell’ENISA ha inoltre classificato il settore sanitario nella “zona rischio”, evidenziando un divario significativo tra la maturità cyber del comparto e la sua importanza critica per la società.

L’ETL 2025 identifica inoltre il phishing come vettore di intrusione primario nel 60% dei casi analizzati, seguito dallo sfruttamento di vulnerabilità note (21,3%), dai botnet (9,9%) e dalle applicazioni malevole (8%). Questo dato suggerisce che la maggior parte degli attacchi non sfrutta zero-day sofisticati, ma piuttosto debolezze organizzative e tecniche ampiamente prevenibili.

Il report descrive il 2025 come il primo anno in cui l’AI ha trasformato strutturalmente il panorama delle minacce, con le linee tra hacktivismo, cybercrime e attività state-sponsored sempre più sfumate – un fenomeno che l’ENISA definisce “faketivism”, dove attori statali operano sotto copertura hacktivista.

Lo scenario italiano: i dati dell’ACN e il report settoriale

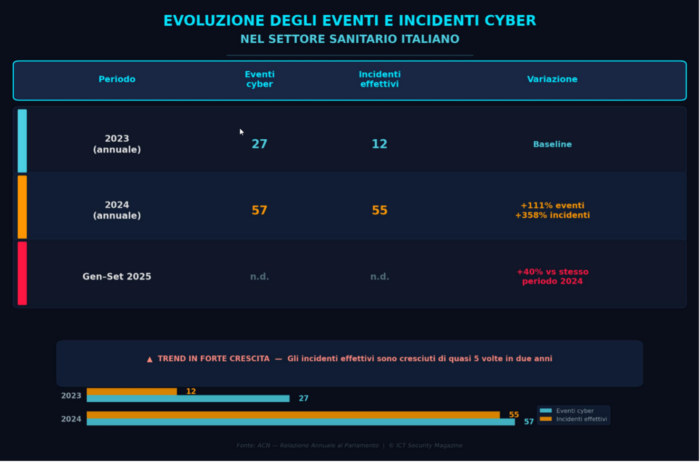

Il quadro nazionale, delineato dal report dell’Agenzia per la Cybersicurezza Nazionale (ACN) sulla minaccia cibernetica al settore sanitario (periodo gennaio 2023 – settembre 2025), rivela una traiettoria allarmante. Nel 2024, rispetto all’anno precedente, gli eventi cyber nel settore sanitario sono più che raddoppiati, passando da 27 a 57, mentre gli incidenti – ovvero gli attacchi che hanno effettivamente prodotto impatto concreto sui servizi – sono cresciuti da 12 a 55.

Il dato più significativo riguarda il 2025: nel periodo gennaio-settembre, gli eventi cyber nel settore sanitario sono aumentati del 40% rispetto allo stesso periodo del 2024, portando la media a circa 4,3 attacchi al mese dall’inizio del monitoraggio. Di questi, circa la metà ha generato incidenti con impatto effettivo sui servizi erogati. Un segnale parzialmente incoraggiante emerge sul fronte ransomware: nel 2025 gli attacchi di questo tipo risultano in diminuzione numerica, pur continuando a rappresentare la tipologia di minaccia con l’impatto più elevato.

L’analisi condotta su 50.000 indirizzi IP sanitari monitorati tra aprile 2024 e marzo 2025 ha evidenziato un pattern ricorrente: le vulnerabilità non derivano soltanto da sofisticate tecniche di intrusione, ma anche – e soprattutto – da errori umani, configurazioni errate, dispositivi obsoleti e carenze organizzative. Le principali tipologie di minaccia rilevate nei primi nove mesi del 2025 includono scansione attiva su credenziali, phishing, compromissione delle caselle email e esposizione dati.

Dati sanitari nel dark web: il Rapporto Clusit 2025 e la fragilità sistemica

Il Rapporto Clusit 2025 conferma la fragilità sistemica del comparto sanitario: a livello globale, gli attacchi informatici al settore healthcare sono aumentati significativamente nel 2024 rispetto all’anno precedente. Il settore sanitario ha rappresentato il 12,2% degli attacchi globali nel primo semestre 2025 secondo i dati Clusit, con il malware – e in particolare il ransomware – come tipologia dominante (34% degli incidenti). In Italia, nel 2024, gli incidenti cyber di pubblico dominio nel settore sanitario hanno avuto impatti gravi (62%) o gravissimi (38%) nella totalità dei casi.

Il dato del primo semestre 2025 è ancora più preoccupante: gli attacchi con impatto “critico” al settore healthcare a livello globale sono raddoppiati rispetto allo stesso periodo dell’anno precedente, evidenziando una escalation qualitativa oltre che quantitativa. L’assenza di incidenti a basso impatto nel campione italiano suggerisce che ogni attacco riuscito nel nostro Paese produce conseguenze operative significative, un indicatore della scarsa resilienza delle infrastrutture sanitarie nazionali.

I dati internazionali: Verizon DBIR 2025

Il Verizon Data Breach Investigations Report 2025, basato sull’analisi di oltre 22.000 incidenti e 12.195 violazioni confermate in 139 Paesi, ha registrato 1.710 incidenti di sicurezza e 1.542 breach confermati nel settore sanitario. A livello globale, trasversale a tutti i settori, il ransomware è stato presente nel 44% delle violazioni confermate, in aumento rispetto al 32% dell’anno precedente.

Il 67% delle violazioni sanitarie è stato attribuito ad attori esterni, il 30% a insider e il 4% a partner commerciali. La motivazione finanziaria resta dominante (90% dei casi), ma un elemento particolarmente significativo riguarda la crescita del movente spionistico nel settore sanitario, salito al 16% nel 2024 rispetto all’1% del 2023. Verizon avverte che questi attacchi a scopo di spionaggio potrebbero essere condotti da una nuova tipologia di threat actor, più difficile da rilevare rispetto ai tradizionali gruppi ransomware. Lo sfruttamento di vulnerabilità come vettore di accesso iniziale raggiunge il 70% nelle violazioni a movente spionistico.

Un ulteriore dato critico emerso dal DBIR 2025 riguarda il raddoppio del coinvolgimento di terze parti nelle violazioni, passato dal 15% al 30%, un trend trasversale a tutti i settori ma particolarmente rilevante per la sanità, dove la catena di fornitura IT è tipicamente complessa e frammentata. Questo dato si collega direttamente alla dinamica degli IAB descritta nella sezione sulla kill chain: l’accesso ottenuto attraverso un fornitore terzo diventa merce di scambio nei forum criminali.

Casi italiani: l’impatto concreto sui sistemi sanitari

ASST Rhodense – giugno 2024

L’attacco alla ASST Rhodense del giugno 2024 esemplifica le conseguenze operative sul territorio italiano. Il gruppo ransomware Cicada3301 ha compromesso i sistemi informatici degli ospedali di Garbagnate Milanese, Bollate, Rho e Passirana, costringendo le strutture a sospendere interventi chirurgici non urgenti, esami di laboratorio e servizi diagnostici programmati. Il gruppo ha rivendicato l’esfiltrazione di 1 terabyte di dati sensibili, inclusi documenti medici, prescrizioni e informazioni personali dei pazienti.

Dopo il rifiuto del riscatto da parte dell’azienda sanitaria, i dati sono stati pubblicati nel dark web. Secondo quanto emerso, l’accesso iniziale era avvenuto attraverso una vulnerabilità di un fornitore terzo, con un tempo di permanenza nei sistemi di circa un anno prima dell’attivazione del ransomware – un dato che conferma il ruolo critico degli IAB e la necessità di ridurre drasticamente il dwell time attraverso soluzioni di detection avanzate.

Synlab Italia – aprile 2024

Il 18 aprile 2024, Synlab Italia – ramo nazionale del network europeo di servizi di diagnostica medica – è stata colpita da un attacco ransomware del gruppo BlackBasta, che ha costretto alla sospensione delle attività diagnostiche su scala nazionale, coinvolgendo le 380 sedi presenti sul territorio italiano. L’organizzazione cybercriminale ha esfiltrato circa 1,5 terabyte di dati, comprendenti analisi mediche, documenti personali dei dipendenti e dati sensibili dei pazienti. In seguito al rifiuto di Synlab di negoziare il pagamento del riscatto, il 13-14 maggio 2024 il gruppo ha pubblicato l’intero dataset nel dark web. L’episodio ha evidenziato la vulnerabilità delle infrastrutture IT nel settore della diagnostica privata e le conseguenze immediate sulla continuità dei servizi sanitari.

L’evoluzione dell’estorsione: dalla doppia estorsione alla pressione diretta sui pazienti

Un’evoluzione particolarmente insidiosa delle tattiche di estorsione riguarda il contatto diretto con i pazienti, configurando di fatto una forma di tripla estorsione. A fine 2023, un gruppo di threat actor ha violato i sistemi di Integris Health, la più grande rete sanitaria non-profit dell’Oklahoma, accedendo ai dati il 28 novembre 2023.

Il 24 dicembre 2023, i pazienti hanno iniziato a ricevere email di estorsione dirette: il messaggio offriva la possibilità di cancellare i propri dati da un sito .onion al prezzo di 50 dollari, oppure visualizzarli per 3 dollari, minacciando altrimenti la vendita dell’intero database entro il 5 gennaio 2024. L’attacco ha coinvolto 2.385.646 individui, secondo quanto notificato al Dipartimento della Salute statunitense (HHS). A ottobre 2025, Integris Health ha accettato un accordo transattivo da 30 milioni di dollari per risolvere le class action conseguenti.

Tattiche analoghe sono state utilizzate dal gruppo Hunters International nei confronti dei pazienti del Fred Hutchinson Cancer Center, evidenziando una tendenza emergente verso la weaponizzazione diretta della relazione paziente-struttura sanitaria come leva estorsiva. Questa evoluzione pone sfide inedite non solo sul piano tecnico, ma anche su quello etico e comunicativo: i pazienti oncologici diventano bersaglio diretto in un momento di estrema vulnerabilità personale. Per i CISO e i responsabili della comunicazione, questo implica la necessità di piani di crisis management che prevedano esplicitamente scenari di contatto diretto degli attaccanti con i pazienti.

Il costo sistemico: le evidenze di IBM Security

Secondo l’IBM Security Cost of a Data Breach Report 2024, il costo medio di una violazione di dati nel settore sanitario ha raggiunto i 9,77 milioni di dollari – il più elevato tra tutti i settori per il quattordicesimo anno consecutivo e pari a circa il doppio della media intersettoriale (4,88 milioni di dollari). Il report IBM 2025, pubblicato a luglio 2025, ha registrato una significativa riduzione a 7,42 milioni di dollari (-24%), pur confermando la sanità al primo posto assoluto tra tutti i settori analizzati.

Il calo del 24% nel costo medio per il settore sanitario merita un’analisi critica. Diverse ipotesi concorrenti possono spiegare questa riduzione: l’adozione crescente di AI e automazione nei SOC sanitari (le organizzazioni con implementazione estensiva di security AI hanno risparmiato in media 2,2 milioni di dollari per violazione), una maggiore maturità nei processi di incident response, l’effetto della normativa NIS2 che ha accelerato gli investimenti in cybersecurity, e una possibile normalizzazione statistica dopo il picco anomalo del 2024 influenzato dal caso Change Healthcare. Non è tuttavia possibile escludere un effetto compositivo: violazioni più numerose ma mediamente meno gravi potrebbero abbassare il costo medio pur rappresentando un rischio aggregato maggiore.

Un dato particolarmente rilevante per i professionisti SOC riguarda il ciclo di vita delle violazioni sanitarie: il tempo medio di identificazione e contenimento nel settore healthcare è di 279 giorni secondo il report 2025 – cinque settimane in più rispetto alla media globale di 241 giorni. Questa finestra temporale estesa consente agli attaccanti di monetizzare le identità rubate per mesi prima che le vittime ne siano consapevoli. Per confronto, nel settore finanziario la SEC impone la comunicazione entro 4 giorni lavorativi.

Il report 2025 evidenzia inoltre che il phishing è diventato il vettore di accesso iniziale più comune (16% delle violazioni), sostituendo le credenziali rubate al primo posto. Il coinvolgimento delle forze dell’ordine ha ridotto i costi medi di circa 1 milione di dollari per violazione, un dato che rafforza l’argomento a favore della collaborazione proattiva con le autorità competenti.

Trasparenza come deterrenza economica: un’analisi critica

Un contributo al dibattito sulle dinamiche economiche dei dati sanitari nel dark web viene dal Patient Protect Healthcare Transparency Index 2025, che propone una correlazione interessante tra velocità di divulgazione delle violazioni e valore dei dati rubati nei mercati illeciti. Secondo questa analisi, ogni miglioramento nella velocità di disclosure corrisponderebbe a una riduzione nel prezzo per record nel dark web, suggerendo che la trasparenza operativa potrebbe funzionare come strumento di deterrenza economica.

È opportuno segnalare che questa correlazione, pur suggestiva, richiede ulteriori validazioni indipendenti. Il nesso causale tra trasparenza e deprezzamento dei dati rubati è plausibile sul piano economico – dati la cui compromissione è nota hanno meno valore per gli acquirenti – ma la quantificazione precisa dell’effetto resta oggetto di studio. Tuttavia, l’indicazione di policy è chiara: ritardare la comunicazione di una violazione non protegge l’organizzazione, ma estende la finestra di monetizzazione per i criminali.

Il quadro regolatorio: NIS2, EHDS, CRA e il nuovo perimetro normativo europeo

La risposta normativa europea al fenomeno dei dati sanitari nel dark web si sta strutturando su livelli multipli e interconnessi, creando un framework di compliance che i professionisti della sicurezza devono comprendere nella sua integralità.

Direttiva NIS2 e recepimento italiano

La Direttiva (UE) 2022/2555 (NIS2) ha incluso la sanità tra i settori ad alta criticità, imponendo requisiti più stringenti per la gestione del rischio cyber e la notifica degli incidenti (entro 24 ore per l’allerta iniziale, 72 ore per la notifica completa). In Italia, il recepimento è avvenuto con il D.Lgs. 138/2024, che impone alle strutture sanitarie un adeguamento sostanziale delle proprie capacità di cybersecurity. La Legge 28 giugno 2024, n. 90 ha introdotto ulteriori disposizioni specifiche, incluso l’obbligo di notifica degli incidenti entro 24 ore per le pubbliche amministrazioni e le ASL, e l’inasprimento delle sanzioni penali per i reati informatici.

Piano d’Azione Europeo per la cybersecurity ospedaliera

Il Piano d’Azione, pubblicato dalla Commissione Europea nel gennaio 2025, propone tra le misure più significative l’obbligo per gli Stati membri di richiedere alle entità soggette a NIS2 di segnalare i pagamenti di riscatti ransomware – un cambiamento rilevante finalizzato a raccogliere dati per valutare l’efficacia delle misure anti-ransomware e supportare le indagini.

European Health Data Space (EHDS)

Il Regolamento (UE) 2025/327, adottato l’11 febbraio 2025 e pubblicato nella Gazzetta Ufficiale UE il 5 marzo 2025, istituisce lo Spazio Europeo dei Dati Sanitari. L’EHDS ha implicazioni profonde per la cybersecurity del settore, perché trasforma radicalmente la superficie d’attacco.

Fino a oggi, molti ospedali e provider sanitari operavano in relativo isolamento, con dati conservati su server locali in reti chiuse. L’EHDS impone l’interconnessione: scambio transfrontaliero di dati attraverso gateway nazionali, API standardizzate per i sistemi EHR, interoperabilità obbligatoria. Ogni nuovo canale di comunicazione è un potenziale vettore di attacco. Il regolamento prevede requisiti di cybersecurity per gli ambienti di elaborazione sicuri e la certificazione dei sistemi EHR, ma il rischio è che l’infrastruttura di sicurezza non tenga il passo con l’espansione della superficie d’attacco.

Le scadenze sono serrate: entro marzo 2027 la Commissione deve adottare gli atti implementativi, entro marzo 2029 entreranno in vigore le disposizioni sull’uso primario dei dati (Patient Summary, ePrescription) e sull’uso secondario per ricerca e innovazione. I CISO delle strutture sanitarie europee devono iniziare ora la pianificazione dell’adeguamento.

Cyber Resilience Act (CRA)

Il Regolamento (UE) 2024/2847, entrato in vigore il 10 dicembre 2024, impone requisiti di cybersecurity per tutti i prodotti con elementi digitali immessi nel mercato europeo. Sebbene i dispositivi medici regolati da MDR e IVDR siano formalmente esclusi, il CRA si applica a tutti i componenti digitali non classificati come dispositivi medici che operano nell’ecosistema sanitario: app non-medicali, servizi cloud, sistemi periferici, software gestionali e piattaforme di telemedicina. Come evidenziato da BayooMed, questo crea un framework regolatorio esteso che completa il MDR con requisiti specifici su patch management, segnalazione delle vulnerabilità attivamente sfruttate (obbligatoria dal settembre 2026) e documentazione tecnica del ciclo di vita del prodotto.

GDPR e data breach notification

Il Regolamento (UE) 2016/679 resta il framework di riferimento per la protezione dei dati personali, con obbligo di notifica al Garante entro 72 ore dalla scoperta della violazione e comunicazione agli interessati in caso di rischio elevato per i diritti e le libertà delle persone fisiche.

Key takeaway normativo: I professionisti della sicurezza sanitaria devono gestire contemporaneamente NIS2 (gestione del rischio e incident response), EHDS (interoperabilità e sicurezza dei dati condivisi), CRA (sicurezza dei prodotti digitali nell’ecosistema sanitario), GDPR (protezione dei dati personali) e la normativa nazionale (L. 90/2024, D.Lgs. 138/2024). La sovrapposizione di questi framework richiede un approccio integrato alla compliance, non silos normativi separati.

Implicazioni operative per i professionisti della sicurezza

L’analisi dei dati convergenti di ENISA, ACN, Clusit, Verizon e IBM consente di identificare priorità operative concrete per CISO, security architect e SOC analyst operanti nel settore sanitario.

MFA universale e accesso zero-trust. Il caso Change Healthcare dimostra che l’assenza di MFA su un singolo punto di accesso può compromettere un intero ecosistema. L’implementazione di architetture zero-trust con verifica continua dell’identità è prioritaria, non opzionale.

Segmentazione di rete e microsegmentazione IoMT. La capacità degli attaccanti di muoversi lateralmente per giorni o settimane senza essere rilevati indica carenze nella segmentazione. I sistemi clinici critici e i dispositivi IoMT devono essere isolati in segmenti dedicati con policy granulari, seguendo le raccomandazioni del Piano d’Azione UE e dello standard IEC 62443 per gli ambienti sanitari.

Third-party risk management. Il raddoppio delle violazioni attraverso terze parti (dal 15% al 30% secondo Verizon), combinato con la crescita del 600% degli attacchi IAB verso il settore sanitario, impone una revisione strutturale dei processi di gestione del rischio di supply chain, con audit periodici, clausole contrattuali stringenti, monitoraggio continuo dei fornitori critici e implementazione di principi di least privilege per gli accessi delle terze parti.

Detection, response e riduzione del dwell time. Un tempo medio di 279 giorni per identificare e contenere una violazione è inaccettabile. L’investimento in SIEM avanzati, EDR/XDR, threat intelligence e automazione della risposta è una priorità strategica. L’obiettivo deve essere ridurre il dwell time sotto i 30 giorni.

Inventario e sicurezza IoMT. Ogni organizzazione sanitaria deve disporre di un inventario aggiornato di tutti i dispositivi connessi, classificati per livello di rischio, con piano di remediation per le vulnerabilità note. La microsegmentazione dei dispositivi medicali è una misura compensativa essenziale quando il patching non è immediatamente possibile.

Difesa dal phishing AI-assisted. Le tradizionali difese basate su filtri statici sono insufficienti. La risposta richiede analisi comportamentale delle email, autenticazione DMARC/DKIM/SPF rigorosa, e formazione continua del personale con simulazioni realistiche che riproducano il livello di sofisticazione attuale delle minacce.

Incident response e comunicazione proattiva. Le organizzazioni sanitarie devono disporre di piani di risposta testati che includano protocolli di comunicazione con pazienti, autorità di vigilanza (Garante, ACN), forze dell’ordine e media. L’esperienza di Integris Health dimostra che i pazienti possono essere contattati direttamente dagli attaccanti prima che l’organizzazione abbia completato l’analisi forense. La velocità di comunicazione, come evidenziato dai dati sulla trasparenza, è anche uno strumento di deterrenza economica.

Preparazione alla compliance integrata. Con NIS2, EHDS, CRA e GDPR che convergono sulle strutture sanitarie, è necessario un framework di compliance unificato che eviti duplicazioni e garantisca la copertura di tutti i requisiti.

FAQ: domande frequenti sui dati sanitari nel dark web

Quanto tempo restano validi i dati sanitari rubati? A differenza delle carte di credito, che possono essere bloccate in pochi minuti, i dati sanitari hanno una validità potenzialmente illimitata. Anamnesi, diagnosi, codici assicurativi e dati biometrici non possono essere resettati, il che li rende utilizzabili per frodi e furti di identità per anni dopo il furto. Questo spiega il premio di prezzo nel dark web rispetto ad altre tipologie di dati.

Come può un paziente scoprire se i propri dati sanitari sono nel dark web? I pazienti hanno limitate possibilità di monitoraggio diretto. Alcuni servizi di identity monitoring includono il monitoraggio del dark web, ma la copertura è parziale. Gli indicatori più comuni sono: addebiti medici non riconosciuti, comunicazioni da assicurazioni per prestazioni non richieste, o notifiche dirette dall’organizzazione sanitaria violata. In caso di violazione confermata, l’organizzazione è tenuta a notificare gli interessati entro i termini previsti dal GDPR.

Cosa cambia con la NIS2 per gli ospedali italiani? La NIS2, recepita in Italia con il D.Lgs. 138/2024, impone alle strutture sanitarie requisiti più stringenti in termini di governance del rischio cyber, incident response, sicurezza della supply chain e formazione del personale. L’obbligo di notifica degli incidenti è di 24 ore per l’allerta iniziale e 72 ore per la notifica completa. La Legge 90/2024 rafforza ulteriormente il quadro con disposizioni specifiche per le pubbliche amministrazioni sanitarie.

L’EHDS aumenta il rischio di attacco per le strutture sanitarie? L’EHDS richiede l’interconnessione dei sistemi sanitari europei attraverso API standardizzate e gateway nazionali, ampliando oggettivamente la superficie d’attacco. Tuttavia, il regolamento prevede requisiti di sicurezza per gli ambienti di elaborazione e la certificazione dei sistemi EHR. La sfida per le strutture sanitarie è implementare la sicurezza alla stessa velocità dell’interoperabilità.

Perché pagare il riscatto non risolve il problema? Il caso Change Healthcare lo dimostra empiricamente: dopo il pagamento di 22 milioni di dollari, il gruppo ALPHV ha eseguito un exit scam, e i dati sono stati utilizzati per una seconda estorsione da parte di RansomHub. Nel modello RaaS, sviluppatori e affiliati operano indipendentemente, e nessuno garantisce la distruzione effettiva dei dati dopo il pagamento. Lo smantellamento di LockBit da parte della NCA britannica ha confermato che i gruppi ransomware conservano sistematicamente i dati delle vittime che pagano.

Conclusioni: i dati sanitari nel dark web come indicatore di rischio sistemico

I dati convergenti di ENISA, ACN, Clusit, Verizon e IBM delineano un quadro inequivocabile: il settore sanitario è al centro di un’economia criminale strutturata e in espansione, dove il dato clinico rappresenta l’asset più remunerativo. I dati sanitari nel dark web non sono soltanto il prodotto finale di un attacco informatico: sono l’indicatore più affidabile della fragilità sistemica di un intero comparto.

La minaccia si sta evolvendo su tre direttrici simultanee. L’industrializzazione degli attacchi attraverso il modello RaaS e la filiera degli Initial Access Broker ha moltiplicato il numero di attori in grado di colpire il settore. L’intelligenza artificiale ha potenziato le capacità offensive, rendendo il phishing indistinguibile dalla comunicazione legittima. L’espansione della superficie d’attacco – dai dispositivi IoMT all’interconnessione imposta dall’EHDS – crea nuovi vettori di compromissione.

La risposta non può limitarsi all’implementazione di soluzioni tecnologiche puntuali. Richiede un approccio sistemico che integri la governance del rischio, la formazione del personale, la segmentazione delle reti, la sicurezza dei dispositivi IoMT, la protezione della supply chain, l’adeguamento normativo a NIS2, EHDS, CRA e GDPR, e – come suggerito dai dati sulla trasparenza – la velocità di comunicazione come strumento di deterrenza economica.

Ogni giorno di ritardo nella comunicazione di una violazione è un giorno in cui le identità rubate vengono monetizzate nel dark web. Ogni notifica vaga lascia i pazienti indifesi. La sfida per il settore sanitario – in Italia come in Europa – non è più soltanto tecnologica: è una questione di responsabilità istituzionale verso i cittadini e i loro dati sanitari nel dark web, che restano, nella vita reale come nei marketplace illegali, i dati più sensibili e più preziosi.