Nuovo Ransomware Made in Brazil Vs Kaspersky Lab

Il ransomware proveniente dal Brasile minaccia aziende e ospedali locali: il Kaspersky Lab ha recentemente contrastato Xpan, un sofisticato malware sviluppato dal gruppo di hacker TeamXRat. Nonostante i criminali informatici brasiliani siano solitamente specializzati in trojan bancari, il loro contributo nel mondo dei ransomware si sta rapidamente evolvendo, come dimostra questo attacco che richiede un riscatto di 1 BTC per il recupero dei file criptati con l’algoritmo AES-256.

Nuovo successo per il Kaspersky lab, questa volta la sfida arriva dal Brasile: un nuovo ransomware da battere.

Nuova minaccia ransomware dal Brasile

I cyber criminali brasiliani sono notoriamente esperti nella creazione di trojan bancari, meno minaccioso è invece il loro contributo nel mondo dei ransomware, almeno finora.

E’ infatti emersa nei giorni scorsi una variante di un ransomware made in Brazil, Trojan-Ransom.Win32.Xpan – “per gli amici” Xpan – utilizzato per attaccare aziende e ospedali locali.

Xpan è l’ultima fatica del “TeamXRat” – o “CorporacaoXRat” – e dimostra che il gruppo di hacker ha iniziato a fare sul serio. Il codice di Xpan risulta infatti molto più complesso di quello del primogenito del TeamXRat, ovvero un ransomware basato su una semplice crittografia XOR.

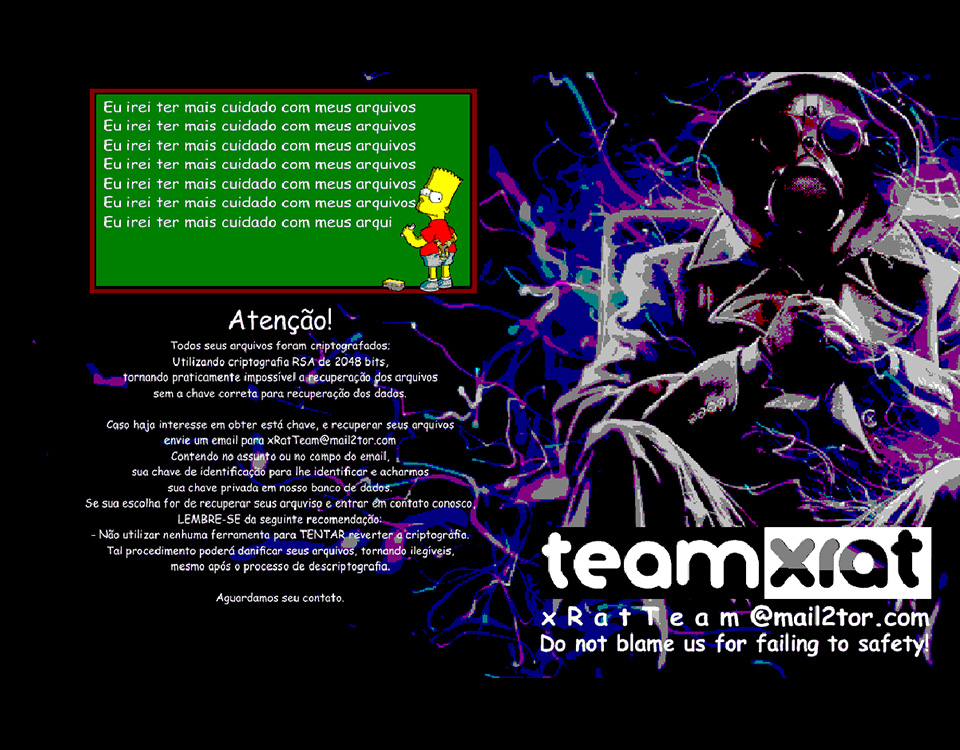

I messaggi informativi che compaiono sul desktop della vittima, scritti in portoghese, non rivelano la quantità di denaro richiesta per il riscatto nè il metodo di pagamento.

La vittima è invece istruita ad inviare una mail ad un servizio di posta elettronica anonima, come Mail2Tor o Email.tg, indirizzata a corporacaoxrat@mail2tor.com, xRatTeam@mail2tor.com o xratteam@email.tg.

Non appena si entra in contatto con il gruppo viene avviata una fase di negoziazione in relazione al pagamento del riscatto, arriva dunque la prima richiesta: 1 BTC – circa 603 USD – per decriptare i file.

Il gruppo sostiene che il pagamento sia una “donazione” e che “hanno sfruttato falle nel sistema ed effettuato l’attacco al fine di aumentare la sicurezza”, la vittima leggerà frasi come: “Per noi è importante solamente la donazione, non i tuoi files. Se i tuoi files sono importanti per te allora effettua il pagamento, altrimenti li perderai”.

L’algoritmo utilizzato per criptare i files è AES-256, “Advanced Encryption Standard”, ovvero un algoritmo di cifratura a blocchi.

Il TeamXRat compie solitamente i suoi attacchi installando il ransomware nel server hackerato tramite l’RDP – Remote Desktop Protocol – ovvero una connessione remota che avviene tra due computer in modo grafico – un metodo sicuramente non originale ma potente. Si tratta di una funzionalità che permette di creare una sessione virtuale e utilizzare un computer remoto da un altro computer connesso ad internet con la possibilità di accedere a tutti i dati e le applicazioni. Una volta che il server è compromesso, l’attaccante disabilita manualmente il prodotto antivirus installato sul server e procede con l’infezione.

Quest’ultimo prodotto rivela un sicuro passo avanti per i “bad guys” del web brasiliano, tuttavia la corsa per raggiungere il livello d’esperienza di chi i ransomware li tratta da tempo è ancora lunga.

Il team anti-ransom di Kaspersky è infatti riuscito a trovare prontamente il modo per decriptare i files infetti sulle macchine colpite da Xpan, sfruttando una debolezza di programmazione; il loro risultato ha permesso di recuperare i documenti di un ospedale brasiliano caduto vittima di questa famiglia di ransomware.