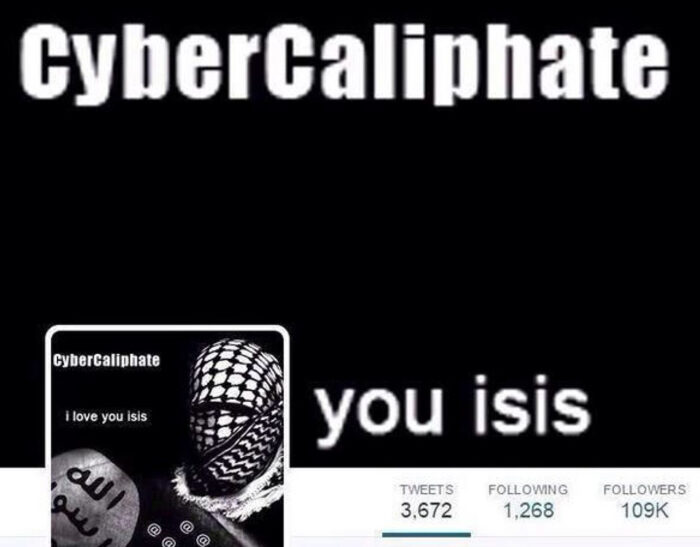

Truffe on-line: riconoscerle per difendersi

Uno dei principali rischi legati all’utilizzo degli strumenti informatici è rappresentato dal rischio di incappare in truffe di vario genere; non mancano, infatti, i tentativi di truffa che vengono perpetrati utilizzando e-mail o altri strumenti di comunicazione. Per prima cosa dobbiamo distinguere tra la truffa «comune», commessa attraverso strumenti informatici, e la frode informatica vera…