Alcune considerazioni sul nuovo assetto legislativo in materia di cyber-security

Lo scorso 17 febbraio è stato pubblicato il nuovo DPCM sulla cyber security (che continua ad essere indicata in maniera non del tutto appropriata come protezione cibernetica ). Il DPCM , come indicato nelle sue stesse premesse, ha l’obiettivo di “ razionalizzare e semplificare l’architettura istituzionale”, al fine di “migliorare le funzioni di coordinamento e raccordo” fra le varie entità interessate. Rispetto alla precedente analoga direttiva del 2013 vi sono alcune novità, che riguardano il maggior ruolo assunto dal Nucleo per la sicurezza cibernetica” NSC, che diviene un hub attivo h24. Esso è ora collocato all’interno del Dipartimento delle Informazioni per la Sicurezza (DIS) e viene presieduto da uno dei vice-direttori del Dipartimento. Il nuovo assetto, per altro, attribuisce al DIS un ruolo centrale a scapito dell’Ufficio del Consigliere Militare.

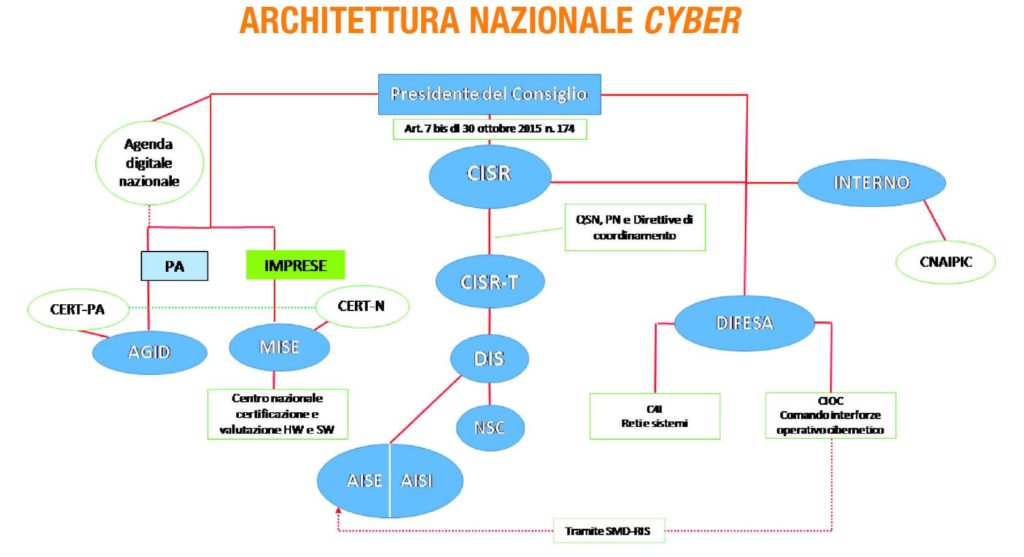

Come illustrato nello schema di Figura 1 il soggetto polito chiamato a gestire gli eventi di crisi cibernetica è il CISR (Comitato interministeriale per la sicurezza della Repubblica) che è presieduto dal Presidente del Consiglio e vede fra i suoi componenti i vertici di tutte le amministrazioni coinvolte. Il CISR per le sue funzioni si avvale del CISR-Tecnico che è presieduto dal Vice Direttore del DIS con delega alla cyber security.

La struttura, in pratica, cerca di essere più efficiente, in parte più snella, sempre attiva, ma soprattutto vorrebbe essere completa, coinvolgendo gli operatori non solo pubblici ma anche privati, che, a tutti gli effetti, gestiscono infrastrutture critiche. In questo quadro i compiti operativi del NSC sono:

- Promuovere la programmazione e la pianificazione operativa per dare attuazione ai deliberati del CISR

- Mantenere attiva 24×7 l’unità per l’allertamento e la risposta a situazioni di crisi cibernetica

- Valutare e promuovere procedure di condivisione delle informazioni ai fini della diffusione di allarmi relativi ad eventi cibernetici e per la gestione delle crisi

- Acquisire le informazioni, dai dicasteri e dai soggetti competenti, circa i casi di violazioni della sicurezza o di perdita dell’integrità dei sistemi informativi

- Promuovere e coordinare lo svolgimento di esercitazioni che riguardano la simulazione di eventi di natura cibernetica

- Fungere da punto di riferimento nazionale con le altre organizzazioni internazionali e sovranazionali in materia di sicurezza cibernetica.

Appare evidente come il legislatore abbia voluto indirizzare le modifiche legislative con l’obiettivo di designare una struttura più snella in grado di superare alcune delle palesi inefficienze presenti nella precedente strutturazione.

In realtà, però, esistono elementi, se non di debolezza, almeno di incertezza e fumosità all’interno della Direttiva. Singolare è che, nell’ambito delle definizioni di cui all’art.2, manchi del tutto il riferimento a cosa vada inteso per “infrastruttura critica” e per quel che riguarda i concetti di “infrastruttura materiale e immateriale”. Lo stesso articolo, peraltro, introduce la figura degli “operatori di servizi essenziali”, direttamente presa dalla direttiva NIS (il cui processo di recepimento nell’ordinamento nazionale è appena partito). Dalla lettura appare emergere una presunta (e vorremmo dire auspicata) stretta correlazione fra l’insieme degli operatori dei servizi essenziali e quelli delle infrastrutture critiche; su questo aspetto occorrerà verificare l’orientamento del legislatore nell’ambito del recepimento della NIS (previsto per luglio 2018 ). In questo senso l’art.11 del DPCM che riporta la definizione di “operatori privati”, e che appare solo in minima parte innovativo rispetto al precedente DPCM, traccia, purtroppo in modo alquanto approssimativo, il profilo di questi operatori privati che, vengono individuati:

- Gli operatori privati che forniscono reti pubbliche di comunicazione o servizi di comunicazione elettronica accessibile al pubblico

- Gli operatori di servizi essenziali e i fornitori di servizi digitali (definiti ai sensi della direttiva NIS )

- Gli operatori che gestiscono infrastrutture critiche di rilievo nazionale ed europeo (comprese quelle individuate dal DM Interno del 9/1/2008).

Si tratta di una visione generalista del problema, della creazione di una sorta di ombrello sotto il quale far ricadere un insieme quanto più vasto possibile di operatori. Questa strategia fu introdotta ed adottata dal DM Interno del 2008, per una felice intuizione del Prefetto Vulpiani, e che trovava a quel tempo una sua ratio in quanto la materia “infrastrutture critiche” era ancora agli albori. Oggi, invece, appare decisamente anacronistica, necessitando la materia di una sua formalizzazione legislativa, non fosse altro che per i mutamenti del contesto socio-politico e della crescente rilevanza delle minacce di tipo cyber-war a tali infrastrutture.

Tale impostazione si traduce in una difficoltà per il singolo “operatore privato” di valutare autonomamente se e in che misura esso sia oggetto alle prescrizioni del DPCM imponendo (o meglio “aspettando”) che sia il soggetto pubblico a doversi fare parte diligente per l’effettiva individuazione dei diversi “operatori privati”. I quali hanno l’obbligo di:

- Comunicare al Nucleo per la Sicurezza Cibernetica ogni significativa violazione dei propri sistemi informativi;

- Adottare le best-practices e le misure per la sicurezza cibernetica;

- Fornire informazioni agli organismi di informazione e consentire l’accesso ai Security Operation Center e agli archivi informatici di interesse;

- Collaborare alla gestione delle crisi cibernetiche.

Occorre inoltre evidenziare che sebbene l’art. 1 ponga quale obiettivo del DPCM la sicurezza delle infrastrutture critiche in un “contesto unitario e integrato” esso, in ultima analisi, si focalizza esclusivamente sulla minaccia cyber perseverando in una visione frammentaria e non integrata della sicurezza di questi sistemi e, soprattutto, non raccordandosi con le altre norme sul tema, a partire dal DL n. 61 del 11/4/2011 (ovvero la direttiva europea 2008/114/CE sulle infrastrutture critiche che vede nell’Ufficio del Consigliere Militare e nel NISP gli organi deputati all’indirizzo strategico e nei Prefetti gli interlocutori operativi) e con il DM Interno del 9/1/2008 (che individua il CNAIPIC quale interlocutore preferenziale). Un’organizzazione così concepita comporta la presenza di una pluralità di interlocutori pubblici con competenze e visioni parziali che si traduce in una architettura non ancora sufficientemente razionalizzata con possibili significative inefficienze. Dal punto di vista del partenariato pubblico-privato, va evidenziato che il citato DL 61/2011 individuava, per la prima volta, nella figura del Security Liaison Officer, il referente aziendale normativamente deputato a relazionarsi con la parte pubblica per le tematiche di sicurezza nel loro complesso. La mancata attuazione del Decreto, così come l’assenza di uno specifico riferimento nel DPCM a chi debba essere l’interlocutore privato, rappresenta un significativo gap rispetto a ciò che avviene in altri paesi europei.

In stretta sequenza temporale con il DPCM è stato pubblicato marzo del 2017 il Piano Nazionale per la protezione cibernetica e la sicurezza informatica che è la “roadmap” che definisce le modalità per l’attuazione degli indirizzi individuati con il DPCM 17 febbraio 2017 e specificati nel Quadro Strategico Nazionale per la Sicurezza dello Spazio Cibernetico (QSN). Per renderlo maggiormente comprensibile, il Piano è stato suddiviso, frazionando la materia, in obiettivi, sotto-obiettivi e classi di attività, per un totale di 127 punti. Nel tentativo, poi, di risultare ancora più incisivo, all’interno del documento si trova un “Piano di Azione” che “raccoglie le iniziative individuate per garantire il necessario ed effettivo cambio di passo in termini di innalzamento dei livelli di sicurezza dei sistemi e delle reti del nostro Paese. Nello specifico, il Piano i Azione individua otto obiettivi:

- Revisione del Nucleo per la Sicurezza Cibernetica

- Contrazione della catena di comando per la gestione delle crisi cibernetiche

- Riduzione della complessità dell’architettura nazionale, mediante soppressione/accorpamento di organi

- Progressiva unificazione dei CERT

- Istituzione di un centro di valutazione e certificazione nazionale ICT

- Fondazione o Fondo di venture capital

- Istituzione di un Centro nazionale di ricerca e sviluppo in cybersecurity

- Costituzione di un Centro nazionale di crittografia

La tendenza abbastanza evidente alla semplificazione si scontra con il fatto che le indicazioni previste nel Piano appaiono di non semplice trasposizione in attività concrete ed incisive per diversi fattori: In primo luogo il documento risente di una struttura istituzionale “complessa”, che si articola nella presenza di una pluralità di soggetti, atti e documenti la cui semplificazione è uno degli obiettivi individuati dal Piano stesso, ma che evidentemente è ancora tutta da realizzare; poi le modalità con cui sono riportati gli indirizzi operativi presenti, con un elenco di puntualizzazioni lungo e dispersivo. A questo si aggiunge il Piano di Azione che pur nella sua maggiore chiarezza ed incisività, non sempre appare in diretta corrispondenza con i punti del Piano. A tale mancanza di limpidezza si aggiungono altri due elementi: la mancanza di precisi riferimenti temporali circa le iniziative per il compimento degli obiettivi – con annesse priorità, responsabilità e divisione certa degli ambiti e dei compiti tra le varie istituzioni deputate – e la nebulosità circa il reperimento delle risorse finanziarie.

È chiaro a tutti che l’attuale cornice legislativa non è completa e presenta una serie di elementi di inefficienza e inefficacia (l’assenza ad esempio di una adeguata normativa sulle infrastrutture critiche da un lato e la presenza di leggi che istituiscono una pluralità di CERT solo per fare due esempi). L’idea di molti è che una parte significativa di questi argomenti possano trovare una adeguata cornice di analisi e risoluzione nell’ambito dell’iter legislativo per il recepimento della NIS

Bibliografia

- DPCM 17 febbraio 2017 – Direttiva recante indirizzi per la protezione cibernetica e la sicurezza informatica nazionali – https://www.sicurezzanazionale.gov.it/sisr.nsf/documentazione/normativa-di-riferimento/dpcm-17-febbraio-2017.html

- Piano Nazionale per la protezione cibernetica e la sicurezza informatica – https://www.sicurezzanazionale.gov.it/sisr.nsf/wp-content/uploads/2017/05/piano-nazionale-cyber-2017.pdf

- Quadro Strategico Nazionale per la Sicurezza dello Spazio Cibernetico – https://www.sicurezzanazionale.gov.it/sisr.nsf/wp-content/uploads/2014/02/quadro-strategico-nazionale-cyber.pdf

A cura di: Roberto Setola & Lucia Polito