TISAX VDA-ISA versione 6 – La sicurezza nell’ambito automotive in continua evoluzione

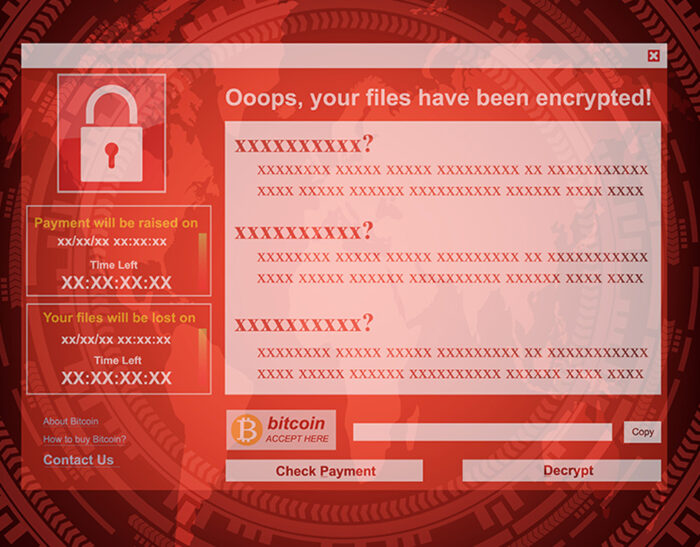

Introduzione In un contesto globale sempre più digitalizzato, e dove il rischio derivante da incidenti legati alla cybersecurity è ormai stabile nelle prime posizioni della classifica dei rischi più importanti per il business (fonte Allianz Risk Barometer), la sicurezza delle informazioni, insieme alla resilienza delle infrastrutture e dei sistemi, sono temi non più procrastinabili per…