Tor, l’anonimato e la cifratura telescopica

Quando si sente parlare di Tor, o meglio, del Tor-browser, si pensa immediatamente a uno strumento legato alla malavita, all’illecito, al terrorismo. Eppure, il progetto è portato avanti da una organizzazione non-profit che ha sede a Seattle, stato di Washington, USA.

È una cosiddetta organizzazione 501(c)(3), che agisce cioè con il beneficio di essere esente da tasse federali e risulta essere una dei 29 tipi di organizzazioni non-profit che operano negli Stati Uniti. 501(c)(3).

Nel passato ha avuto molti sponsor illustri – come EFF e Mozilla – ma dobbiamo osservare che è finanziata dallo Stato americano e numerose altre organizzazioni non governative e non-profit, anche non americane, nonché da singoli individui; tutto ciò nonostante la NSA abbia dichiarato di non essere capace di determinare l’identità di tutti gli utenti di Tor tutte le volte; tuttavia sembrerebbe che riesca a decifrarne le comunicazioni.

IL PROGETTO TOR

Il nome Tor viene spesso usato in modo impreciso. Tor sta per “The Onion Router” e si riferisce al software open-source che permette comunicazioni anonime usando una rete “overlay”, spesso chiamata ancora Tor, gratuita ed estesa su tutto il mondo, ed operata su base volontaria. L’intero prende il nome di progetto Tor portando dunque a creare confusione, essendo il termine usato in tre contesti differenti.

L’obiettivo del progetto è quello di costruire e gestire una rete overlay, consentendo agli utenti di connettersi a server, normalmente raggiungibili attraverso Internet, in pieno anonimato.

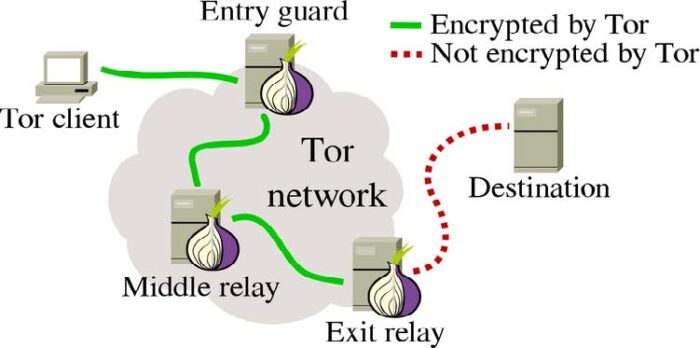

Ciò viene ottenuto attraverso la cooperazione di diversi “relay”, diffusi in tutto il mondo, che contribuiscono alla creazione e funzionamento della rete overlay. Una descrizione qualitativa è mostrata in Figura 1. L’utente che usa il Tor-browser si trova sul cosiddetto Tor client ed usa tre relay generati scegliendoli casualmente nell’insieme di tutti i relay (circa settemila).

I tre scelti, noti solamente al Tor-browser, prendono il nome di guardia, centro e punto di uscita (in figura, entry guard, middle relay ed exit relay).

Tutto ciò viene fatto per consentire al client di connettersi con la destinazione, transitando attraverso guardia, centro e punto di uscita (nell’ordine).

La sequenza di relay è ordinata dalla guardia al punto di uscita e contribuisce a definire il circuito (relay circuit), costituito appunto dal Tor client, la guardia, il centro, il punto di uscita e la destinazione.

L’unico soggetto che conosce completamente il circuito è il Tor client, mentre gli altri conoscono solo il punto precedente ed il successivo (se esiste): ciò per garantire l’anonimato. Infatti, nelle registrazioni presso la destinazione, dette file di log, apparirà solo una visita che sembra provenire dal punto di uscita.

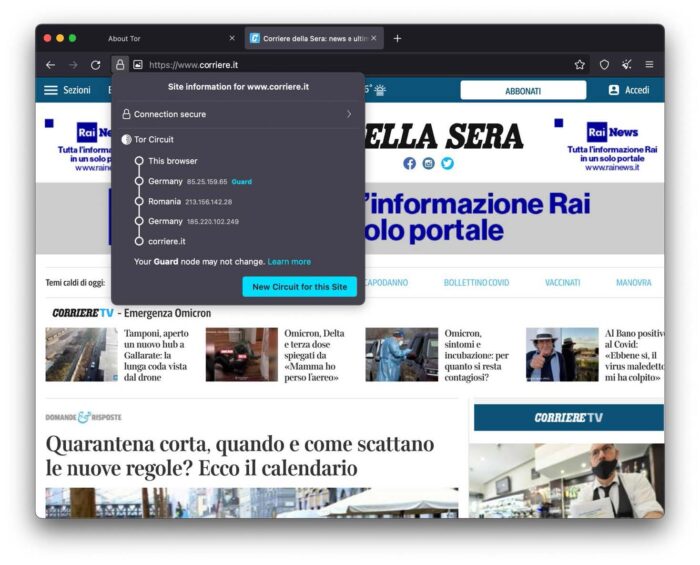

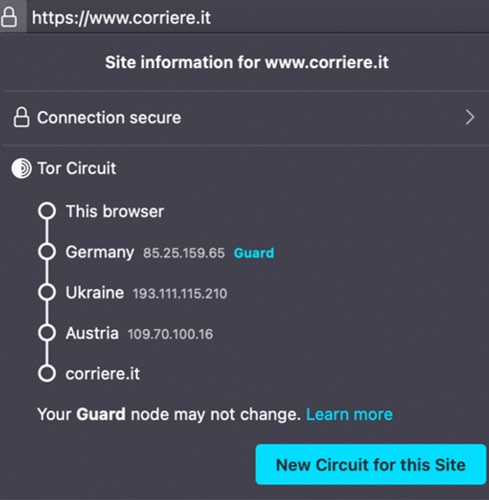

Nel Tor-browser, che costituisce in pratica il Tor client, è disponibile la funzione “nuovo circuito per questo sito”, nel caso l’utente, per qualche ragione, desideri un circuito differente (la guardia non può cambiare). La funzione consente di generare istantaneamente un nuovo circuito per la stessa destinazione, avente la stessa guardia.

In Figura 2 si mostrano le informazioni di circuito relate al sito https://www.corriere.it/. Si nota il pulsante su sfondo blu che permette di generare un nuovo circuito.

Una volta richiesto e ottenuto un nuovo circuito, questo si rivelerà essere come mostrato in Figura 3; il nuovo punto di uscita si troverà dunque in Austria. Non molti sanno che si può agire sulla scelta del punto di uscita, configurando in maniera particolare il file torrc, che permette di esprimere alcune preferenze, come appunto una lista di paesi ai quali debba appartenere il punto di uscita, ottenendo il risultato di visitare la destinazione come se ci si trovasse in uno dei paesi elencati.

Ancora dalla Figura 1 si può notare che le informazioni trasmesse/ricevute dal client mentre queste si trovano all’interno della rete Tor sono cifrate, mentre non è detto che lo siano le conversazioni fra il punto di uscita e la destinazione. Questo punto sarà meglio sviluppato nella prossima sezione.

LA CIFRATURA TELESCOPICA DI TOR

La parte di circuito dal client fino al punto di uscita è protetta da una cifratura, ad opera del software che realizza la rete Tor. Diverso è il discorso per l’ultimo tratto, fra il punto di uscita e la destinazione: se il collegamento (meglio: la URL) inizia con http questo sarà in chiaro, se invece inizia con https questo sarà cifrato, ma non per opera di Tor, ma grazie al protocollo TLS che la destinazione ha ritenuto di attivare. Il circuito sarà dunque completamente cifrato, in alternativa alla cifratura offerta da Tor fino al punto di uscita, ma ciò dipende solo dalla destinazione.

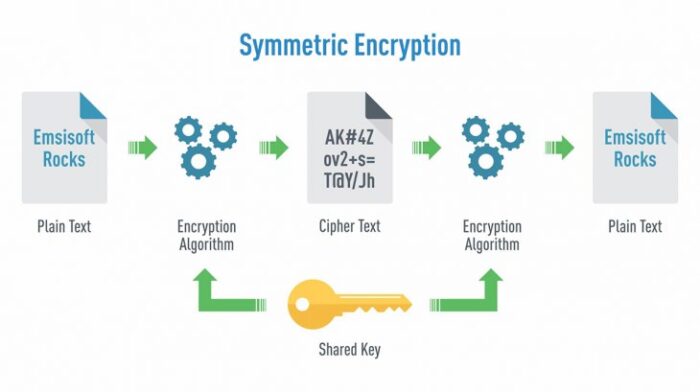

Per meglio descrivere la cifratura operata da Tor, ricordiamo il modello generale della cifratura simmetrica. Si osservi la Figura 4, in cui si mostra un testo in chiaro (plaintext) che grazie a un algoritmo di cifratura simmetrico viene trasformato in testo cifrato (ciphertext). L’algoritmo di cifratura, oltre a prendere in input il plaintext, riceve anche una chiave, che possiamo pensare come sequenza casuale di qualche centinaio di bit (128 e 256 molto usati). Dalla parte opposta c’è un algoritmo di decifratura che prendendo in input il ciphertext, e la stessa chiave, restituisce in output il plaintext.

La cifratura si dice simmetrica perché si usa la stessa chiave per cifrare e decifrare; altrimenti si definirebbe asimmetrica.

Naturalmente la chiave deve essere mantenuta segreta, ma condivisa fra le due parti: la sicurezza ai fini della confidenzialità sta nella segretezza della chiave mentre algoritmo usato e altri parametri possono essere pubblici.

Indichiamo il client con C, la guardia con Rin, il centro con Rc, il punto di uscita con Rout e la destinazione con D. All’inizio delle operazioni C concorda, rispettivamente, una chiave kin con Rin, kc con Rc e kout con Rout. Le informazioni trasmesse da C sono cifrate dapprima con kout, ottenendo un ciphertext, quindi cifrate di nuovo con kc, ottenendo un altro ciphertext e infine cifrate con kin, ottenendo un terzo ciphertext, che è quello che viene effettivamente trasmesso.

Si noti che se D prevedeva protocollo https, prima di cifrare con kout si sarebbe proceduto a cifrare i dati attraverso le primitive del protocollo standard TLS. Ignorando la questione se TLS sia presente o no, abbiamo tre livelli di cifratura annidati, operati dalla rete Tor e in particolare ricevuti dalla guardia.

All’arrivo del ciphertext presso la guardia questa, che conosce kin, l’ultima chiave usata per la cifratura multipla, può operare un livello di decifratura e inviare il ciphertext risultante al centro, che riceverà una sua volta un ciphertext recante cifratura a due livelli e che può decifrare con kc e inviare il ciphertext risultante al punto di uscita, che riceverà dunque un ciphertext con cifratura ad un solo livello e che potrà decifrare con kout.

Dunque, nel caso di https, dobbiamo aggiungere ai livelli appena usati un ulteriore livello di cifratura, dato da TLS. Il processo è illustrato in Figura 5, che mostra appunto il modello di cifratura telescopica usato da Tor.

Per il pubblico più tecnico aggiungiamo che le connessioni di rete che consentono l’invio lungo il circuito dei ciphertext descritti usano il protocollo TLS e quindi un ulteriore livello di cifratura la cui presenza non impatta sula cifratura telescopica e che è noto a tutti i sistemi operativi. Tor esegue cifratura basata su AES, famoso standard scelto dal NIST.

Concludendo, la cifratura descritta consente confidenzialità, inoltre vari accorgimenti aiutano i circuiti a funzionare (ogni relay può partecipare a vari circuiti) senza rivelare dettagli sull’intero circuito. Il miglior utilizzo del Tor-browser è quello con https. Un’ottima pagina che mostra come Tor funziona con/senza https è quella di EFF: https://www.eff.org/pages/tor-and-https. Alcuni usano Tor solo con una VPN, che mette in sicurezza il collegamento fra client e guardia.

L’IMPORTANZA DELL’ANONIMATO

Abbiamo in mente almeno tre scenari d’uso in cui l’anonimato proteggerebbe gli utenti di un browser. Nel primo pensiamo a tutti coloro che sono sottoposti a censura e non hanno libertà di espressione. L’essere anonimi consente loro di accedere a reti sociali e più in generale ad Internet senza rivelare la propria identità. Infatti, ogni volta che facciamo l’azione di visitare una pagina web questa lascia delle tracce.

Nei file “di log” del server web ci saranno delle linee che descrivono data e ora dell’azione, tipo di azione, indirizzo IP di chi ha eseguito l’azione. Nel peggiore dei casi le pagine conterranno elementi invisibili destinati a tracciare e profilare l’utente (generalmente a scopo commerciale) che aiutano molto nell’identificazione dell’utente.

Il Tor-browser contrasta tali azioni, lasciando tracce falsate e l’IP del punto di uscita.

È vero che la lista dei Tor relay è pubblica, per cui il server web si accorgerà che la visita è stata fatta attraverso Tor, ma non ci saranno altri elementi che aiuteranno a identificare l’utente. Per motivi che saranno discussi in seguito, alcuni server web, riconoscendo un accesso proveniente da Tor, si rifiutano di erogare il servizio, negando la pagina all’utente.

Un secondo scenario è quello di un utente “normale,” che effettua un comune uso del web: per prevenire il tracciamento e la profilazione, che lo condanneranno a subire certe pubblicità che risulterebbero più efficaci in base ai suoi interessi e ai comportamenti passati, si ricorre all’uso del Tor-browser, che, come detto, aiuta a contrastare la profilazione (incluso il browser fingerprinting).

Il terzo è un tipo scenario della business intelligence, ove l’utente lavora in qualche organizzazione e magari effettua OSINT sul web per determinare comportamenti e strategie dei concorrenti. Come detto, le azioni svolte dall’utente lasciano tracce, per cui l’organizzazione concorrente troverebbe nei log gli accessi effettuati e ne trarrebbe conseguenze, facendo la visita dell’utente inquinare lo scenario di indagine OSINT. Con l’uso del Tor-browser si riduce o si annulla tale rischio, ottenendo dunque uno strumento utile ai fini di intelligence.

Esistono ulteriori scenari, fra i quali l’uso del Tor-browser da parte di criminali e terroristi, che hanno evidentemente l’interesse a celare le proprie tracce. Questa è la ragione per cui molte organizzazioni non vogliono l’uso di Tor e bloccano sia le visite provenienti da Tor sia gli accessi al sito web del progetto. Quindi esiste una percezione, giustificata dall’uso non etico di Tor, che spinge alcune organizzazioni a bloccare Tor. Un po’ come bloccare la produzione di pistole perché potrebbero essere usate con intenti non etici.

IL TOR-BROWSER

Ne abbiamo già parlato. Vale la pena precisare che si può scaricare dal sito del progetto, oltre che da numerose altre fonti, e che viene costruito, e aggiornato frequentemente, a parte da una versione “recente” di Mozilla Firefox (non l’ultima); talvolta ciò crea un problema sulla piattaforma in uso che “vede” erroneamente due istanze in esecuzione di Firefox. Si tratta in entrambi i casi di software open-source.

Il Tor-browser richiede, ai fini dell’anonimato, un uso accorto, che vede l’utente fare clic con cautela. In particolare, molti attacchi volti a de-anonimizzare l’utente, si sono basati sul fatto che, in corrispondenza a certi clic, il browser aziona automaticamente altri programmi, che magari si connettono a Internet autonomamente (senza usare Tor quindi) e finiscono con il rivelare il vero indirizzo IP dell’utente.

Questo avveniva specialmente nel passato, mentre oggi tali automatismi in genere non si verificano. È comunque buona pratica, all’installazione del Tor-browser, fare “un giro” attraverso le sue preferenze (command + ‘,’ sul Mac, non abbiamo ora sottomano una macchina Windows); è una cosa che si fa una volta sola, ma che fornisce grande aiuto per il corretto funzionamento dello strumento e soprattutto senza sorprese.

Altra cosa che c’è da sapere è che il Tor-browser può essere scaricato senza installatore (si parla di “bundle”), poi messo su una penna USB. Può essere eseguito direttamente dalla penna, utile nel caso non si posseggano diritti di fare l’installazione.

Il Tor-browser può essere usato come un normalissimo browser, tutta via, a causa del fardello costituito dalla overlay network e la cifratura telescopica, risulta essere un po’ lento. In presenza di buona connessione la sua velocità è ancora accettabile, ma per download, torrent e video streaming è totalmente (se non proibitivamente) inefficiente.

È vero che possiamo usare il Tor-browser come un normale browser, ma le sue impostazioni di sicurezza faranno sì che alcune pagine non vengano mostrate correttamente. Questa è la ragione per cui qualunque utente Tor ha a disposizione anche un browser tradizionale.

HIDDEN SERVICE AND DARK NET

Si parla oggi molto della dark net, o dark web. Facciamo un po’ d’ordine. Il web che tutti conoscono, indicizzabile da Google o da altro motore di ricerca, viene chiamato “web di superficie”. Questo perché esiste un web molto più ampio chiamato “deep web” e costituito da tutte quelle pagine web che non possono essere raggiunte da un motore di ricerca (perché occorre una password, o esiste un divieto, o qualunque altro motivo). Il dark web è una parte del deep web (in quanto non raggiungibile dai normali motori di ricerca). Ma in cosa consiste?

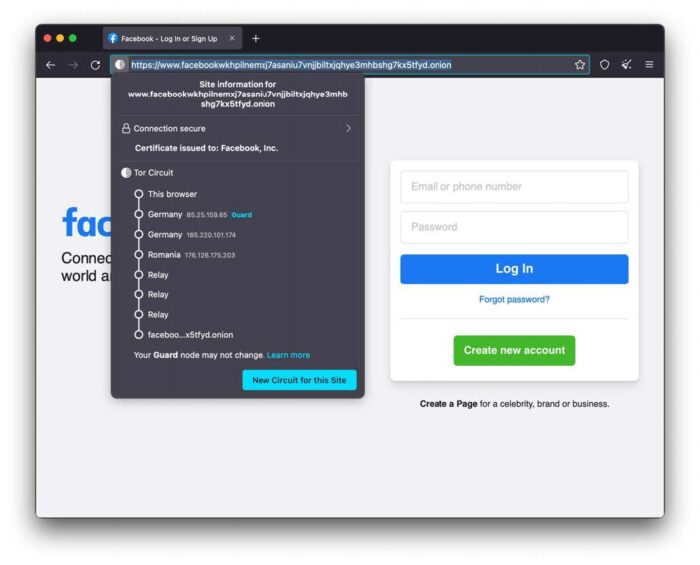

Abbiamo visto che l’utente del Tor-browser si trova a creare un circuito che passa attraverso tre relay per raggiungere la sua destinazione. Similmente, il proprietario di un sito web, può decidere di costruire un circuito per far raggiungere il proprio sito. In tal caso il sito risulta nascosto (non ne conosciamo l’IP), viene chiamato hidden service, e si fa riconoscere da un indirizzo incomprensibile per i normali browser, che termina con .onion, ma che viene perfettamente riconosciuto dal Tor-browser. In Figura 6 ne è mostrato un esempio.

Come si può vedere si ottiene un circuito più lungo sequenziando i due circuiti (meglio, i loro relay), ottenendo un circuito di lunghezza otto di cui non si conoscono i dettagli relativi al sito hidden che si visita. In tal modo si possono esportare servizi web in pieno anonimato: il servizio hidden è nascosto nella rete e l’insieme dei servizi hidden costituisce il dark web.

Muoversi nel dark web richiede la conoscenza dei relativi indirizzi, oltre che all’uso del Tor-browser. Questi indirizzi, per ragioni di sicurezza, variano molto nel tempo: così è frequente trovare l’indicazione di indirizzi nel dark web che non sono invece funzionanti. Non c’è nulla di cui stupirsi. A suo tempo, il proprietario del servizio ha probabilmente divulgato il nuovo indirizzo in qualche modo, anche pubblicandolo all’interno di qualche improbabile forum, magari sul web di superfice.

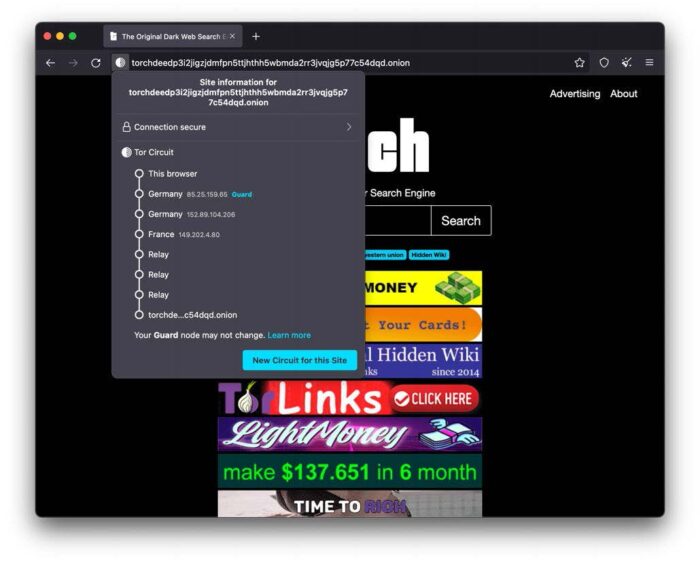

Ad ogni modo, esistono motori di ricerca specifici per il dark web, come ad esempio il Torch Search Engine (v. Figura 7). L’utilizzo di un motore di ricerca per il dark web può facilmente convincere l’utente della soverchiante presenza di siti illegali nel dark web; eppure, i siti hidden totalmente etici sono comunque tanti. Ecco una lista di altri motori di ricerca per il dark web: Ahmia, Onion Search Engine, Candle, The Uncensored Hidden Wiki, TorLinks, HayStack, TorDex; i rispettivi indirizzi (onion o tradizionali) sono stati aggiornati recentemente con il passaggio a una nuova versione di Tor, per cui occorre un po’ di tempo e motivazione per ritrovarli.

CONCLUDENDO

Molte organizzazioni sono a favore dei diritti digitali e della privacy, a partire da EFF e Mozilla. Invero, ne esistono altre, oltre ad alcune che dicono di difendere la privacy (come Apple). Eppure, a guardare il loro comportamento, la cosa non sembra. Apple, ad esempio, negli smartphone realizza una configurabilità e un controllo delle connessioni assai più debole di quanto fa su computer desktop e portatili. Per non parlare del fatto che lo smartphone contiene molti più dati di quello che pensiamo (quasi ogni nostro respiro) ed è pronto a cederli alle varie app se noi incautamente autorizziamo l’operazione, descritta in termini molto più aulici.

Un discorso collegato è la privacy della e-mail. È vero che viene trasmessa e ricevuta attraverso connessioni oggi cifrate, ma, considerando i vari intermediari (o agenti) che partecipano al processo di consegna della posta, loro, così come il server destinatario, hanno memorizzato il messaggio in chiaro, realizzando un sistema che non impiega cifratura end-to-end, ma potremmo dire, inventando il termine, next-to-next.

L’utilità di Tor è legata al numero di relay. Oggi sono circa settemila; sul sito del progetto è possibile visionare statistiche e serie storiche. Tanti più utenti decideranno di usare Tor, quanto più questo sarà maggiormente sicuro, e pronto ad accompagnare ogni utente in un viaggio anonimo, al contrario della modalità anonima dei browser che non consente di nascondere il proprio IP.

Esistono oggi molti servizi su Tor, come reti sociali, e-mail, chat, forum, blog, che funzionano all’insegna dell’anonimato totale. Inoltre, sono disponibili alcune distribuzioni linux che eseguono qualunque connessione di rete usando Tor, proteggendo l’anonimato qualunque uso si faccia di ogni applicazione. Tali distribuzioni risultano essere piuttosto apprezzate per lo svolgimento di attività forensi, test di sicurezza, intercettazioni di rete ed altro, proteggendo l’anonimato dell’utente.

Articolo a cura di Fabrizio D’Amore

Romano, docente di Cybersecurity alla Sapienza Università di Roma. Ha trascorso periodi di studio e ricerca all’estero (Zurigo, Buenos Aires, Berkeley, UMIACS a College Park Maryland). Insegna inoltre corsi di crittografia, sicurezza delle informazioni, sicurezza applicativa e steganografia presso alcuni master ed altre iniziative di alta formazione. Direttore del master di 2° livello in Sicurezza delle informazioni e informazione strategica, in collaborazione con il DIS. Svolge attività di verificatore e di consulente tecnico di parte. Referente scientifico di contratti di ricerca applicata, studio e analisi fra università ed enti istituzionali e privati. Dal 2015 la sua attività di ricerca si concentra sul campo della steganografia/watermarking, sicurezza del software (antiplagio), cybersecurity del volo aero civile e delle infrastrutture, modelli di autenticazione, protezione dei dati & privacy e OSINT.