Validazione Hardware nell’Onboarding

Questo approfondimento fa parte della serie dedicata all’onboarding dei dispositivi IoT, con particolare focus sulle tecniche di verifica hardware. L’articolo esplora le principali metodologie di sicurezza basate su hardware, dalla verifica dell’identità tramite TPM e Secure Element, fino al fingerprinting dei dispositivi e alla gestione delle chiavi tramite HSM. Vengono analizzate in dettaglio le differenti tecnologie, le loro applicazioni e il loro ruolo nell’implementazione di un approccio zero trust alla sicurezza IoT.

Verifica Hardware nell’Onboarding IoT: Tecnologie e Implementazioni

Durante l’onboarding di dispositivi in ambienti aziendali o domestici, è fondamentale assicurarsi che solo dispositivi autorizzati possano accedere alla rete o ai servizi. La verifica dell’identità basata su hardware è una delle tecniche usate per questo scopo.

Le tecniche principali includono:

- TPM (Trusted Platform Module). Questo approccio consiste in un chip fisico integrato nel dispositivo che genera e protegge chiavi crittografiche.

- Attestazione remota. Il dispositivo invia prove crittografiche alla piattaforma di gestione per dimostrare la sua legittimità e integrità.

- Certificati digitali hardware. I dispositivi sono preconfigurati con certificati univoci direttamente rilasciati dal produttore. Non è richiesto alcun intervento manuale agli utilizzatori del dispositivo (come descritto nei precedenti paragrafi) per il riconoscimento della loro identità.

- Chiavi hardware esterne. Tramite token USB o le smart card, si abilita l’autenticazione a due fattori.

Integrazione Secure Element

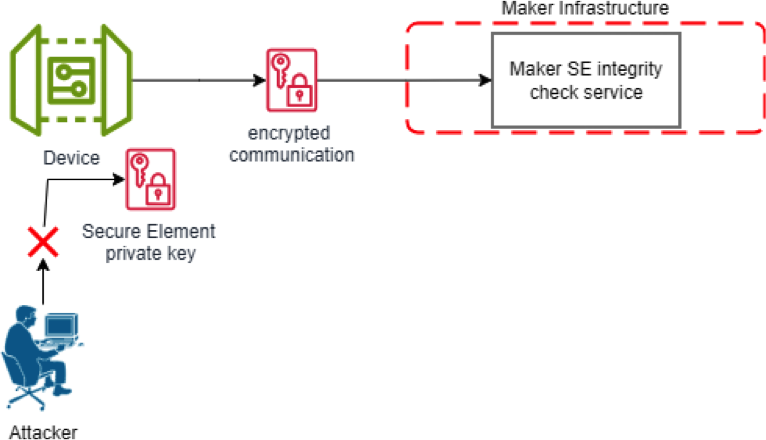

Nell’integrazione del Secure Element (SE) durante l’onboarding di dispositivi si adotta una componente hardware dedicata all’archiviazione e alla gestione delle credenziali sensibili. Il Secure Element può essere integrato in dispositivi iot, mobile e smart card ed il suo scopo principale è quello di conservare chiavi e certificati digitali in un’area protetta, resistente a manipolazioni e accessi non autorizzati.

Al pari della verifica basata su hardware,le chiavi private conservate nel SE confermano l’identità del dispositivo senza necessità di esporre i dati sensibili. Quest’area protetta non si limita alla sola autenticazione, ma permette al dispositivo di fornire prove crittografiche sull’integrità del proprio stato software e hardware al sistema di onboarding. Inoltre, tentativi di impersonificazione come il cloning sono impediti grazie al fatto che le chiavi non sono estraibili. Anche se un hacker avesse accesso al dispositivo, non potrebbe ottenere la chiave privata necessaria per replicarlo su un altro hardware.

Attestazione TPM

Il TPM (Trusted Platform Module) è un chip di sicurezza integrato, dotato sia di memoria volatile, sia di memoria statica nei computer e nei dispositivi che fornisce funzionalità di sicurezza a livello hardware. Questo chip fornisce servizi per proteggere le password crittografando i dischi e i diritti digitali, rendendo molto più difficile per gli attaccanti l’accesso.

Due utilizzi particolarmente popolari del TPM sono il binding e il sealing. Il binding effettivamente “lega” il disco rigido attraverso la crittografia a un particolare computer. Poiché la chiave di decrittazione è memorizzata nel chip TPM, i contenuti del disco sono disponibili solo quando il disco è collegato al dispositivo originale. Il principale rischio di questo approccio è che tutti i contenuti sono a rischio se il chip TPM si guasta e non esiste un backup della chiave. Il sealing, d’altra parte, “sigilla” lo stato del sistema a una particolare configurazione hardware e software.

Questo impedisce agli attaccanti di apportare modifiche al sistema. Tuttavia, può anche rendere molto più difficile l’installazione di un nuovo componente hardware o di un nuovo sistema operativo. Il sistema può avviarsi solo dopo che il chip TPM verifica l’integrità del sistema confrontando il valore hash originale della configurazione del sistema con il valore hash della sua configurazione al momento dell’avvio.

Fingerprinting e Anti-spoofing per Dispositivi IoT

Il fingerprinting dei dispositivi è l’impronta digitale utilizzata per identificare un dispositivo in modo univoco sulla base delle sue caratteristiche hardware, software o di rete. A differenza dei metodi di autenticazione tradizionali basati su credenziali, il fingerprinting analizza una combinazione di informazioni difficilmente replicabili. Per creare un’allegoria con il concetto di combinazione di informazioni replicabili, pensiamo alle nostre abitudini.

Se siamo soliti il lunedì prendere l’auto tra le 07.15 e le 7.20 e percorrere 15 km per andare a lavoro, tenere acceso il motore per 40 minuti, selezionare il canale radio alla frequenza 90.2 MHz, tenere l’aria condizionata regolata a 21 gradi nella propria vettura, avere una velocità media tra i 30 e i 35 Kmh, descriviamo un insieme di comportamenti che ci identificano agli occhi della vettura. Se il lunedì cominciassi a percorrere 30 km ad una velocità media superiore ai 60 Kmh, il sospetto che non sia io a guidare l’auto comincerebbe a manifestarsi perché sono stati violati due dei parametri caratterizzanti il mio modo di agire sull’auto.

Tornando alle caratteristiche del dispositivo, distinguiamo 3 tipologie:

- Informazioni hardware: Numero di serie della CPU, chipset, scheda di rete (MAC address), il Secure Element descritto al paragrafo precedente.

- Parametri software: Versione del sistema operativo, configurazioni di rete, librerie installate.

- Caratteristiche di rete: Pattern dei pacchetti, indirizzo IP, porte aperte

Questi dati sono raccolti per essere combinati in modo da generare un hash univoco che rappresenti il dispositivo. Questa impronta viene confrontata con una base dati. Se ci sono discrepanze, il dispositivo può essere considerato non affidabile. Il rischio è quello di un potenziale clonaggio o compromissione. Per mitigare fortemente questo rischio, può essere introdotto a cadenza periodica un processo di aggiornamento dinamico dell’impronta che rende inefficace il suo tentativo di cloning.

Le caratteristiche hardware si presentano fortemente resistenti al cloning mentre le caratteristiche di rete e di software abilitano il continuo monitoraggio dei dispositivi connessi alla piattaforma.

Misure anti-spoofing

Lo spoofing è una tecnica di attacco in cui un dispositivo o un utente finge di essere un altro per accedere a risorse o eludere i sistemi di sicurezza. Le misure anti-spoofing mirano a rilevare e prevenire questi tentativi. Le tecniche viste in precedenza, come l’utilizzo di Secure Element (SE), il TPM o altri moduli hardware per generare e memorizzare chiavi crittografiche che non possono essere falsificate o copiate impediscono agli attaccanti di replicare le chiavi hardware uniche, rendendo inutile il tentativo di impersonificazione. Inoltre, con il fingerprinting, se l’impronta del dispositivo non corrisponde a quella registrata, il sistema blocca l’accesso.

HSM per la gestione certificati

L’HSM “Hardware Security Module” è un dispositivo fisico, progettato per gestire e proteggere le chiavi crittografiche e per eseguire operazioni crittografiche in modo sicuro. Nei prossimi sotto-paragrafi sono rappresentate le fasi principali in cui è coinvolto questo dispositivo.

Cerimonia delle chiavi

E’ un processo formale e controllato per generare, gestire e distribuire chiavi crittografiche in modo sicuro. Durante la cerimonia, le chiavi crittografiche vengono generate all’interno dell’HSM, utilizzando algoritmi sicuri. La cerimonia è solitamente condotta in un ambiente sicuro, con accesso limitato a personale autorizzato. Le sole persone designate possono partecipare al processo. Ogni fase della cerimonia viene documentata, includendo la registrazione delle persone presenti, le chiavi generate. Dopo la generazione, le chiavi possono essere distribuite a sistemi o applicazioni autorizzate oppure archiviate all’interno del modulo HSM. Se necessario, la cerimonia può includere anche la distruzione sicura di chiavi obsolete o compromesse

Generazione sicura delle chiavi

Il NIST Special Publication 800-57, “Recommendation for Key Management,” fornisce indicazioni dettagliate sulla gestione delle chiavi, inclusa la generazione, l’archiviazione e la distribuzione delle chiavi crittografiche. La generazione sicura delle chiavi inizia con la Selezione degli Algoritmi: Viene scelto un algoritmo crittografico tra quelli descritti nei precedenti paragrafi, quali AES (Advanced Encryption Standard), RSA (Rivest-Shamir- Adleman), e ECC (Elliptic Curve Cryptography).

Le chiavi vengono poi generate all’interno dell’HSM utilizzando il metodo scelto. Questo processo deve garantire che le chiavi siano create in modo casuale e sicuro, riducendo al minimo il rischio di predicibilità. Dopo la generazione, le chiavi possono essere sottoposte a test per verificare che soddisfino i requisiti di qualità e sicurezza. Questo può includere controlli di entropia e test di casualità

Root of Trust Hardware e Compliance IoT

Le linee guida del NIST nella pubblicazione NIST SP 800-164 forniscono delle linee guida per la sicurezza basata su hardware nei dispositivi IoT

Le root of trust (RoT) sono la base dell’assicurazione della fiducia in un dispositivo IoT. Le RoT devono sempre comportarsi in modo previsto, poiché il loro comportamento anomalo non può essere rilevato. Le RoT hardware sono preferite rispetto alle RoT software a causa della loro immutabilità, di una superficie di attacco più ridotta e di un comportamento più affidabile. I dispositivi IoT dovrebbero implementare le seguenti tre capacità di sicurezza: integrità del dispositivo, isolamento e archiviazione protetta.

- Integrità del Dispositivo: riguarda l’assenza di corruzione nell’hardware, nel firmware e nel software di un dispositivo. Un dispositivo mobile può fornire prove che ha mantenuto l’integrità del dispositivo se le sue configurazioni software, firmware e hardware possono essere dimostrate tramite asserzioni sul suo stato operativo. Ad esempio, il dispositivo può verificare con continuità l’attivazione di microfoni o altri sensori e coordinarsi

- Isolamento: previene interazioni non intenzionali tra applicazioni presenti sullo stesso dispositivo. Sarà approfondito nella sezione delle architetture Zero Trust dedicata alla micro- segmentazione.

- Archiviazione Protetta: tutela la riservatezza e l’integrità dei dati sul dispositivo mentre sono inattivi, mentre sono in uso (nel caso in cui un’applicazione non autorizzata tenti di accedere a un elemento nell’archiviazione protetta) e al momento della revoca dell’accesso

Differenze tra TPM e HSM

- Ambito di utilizzo: il TPM è a livello di sistema mentre l’HSM è al servizio di applicazioni che richiedono crittografia. Un esempio di TPM è il BitLocker in Windows, che protegge i dati su disco. l’HSM è impiegato in applicazioni come le transazioni finanziarie e la firma digitale.

- Architettura: il TPM È un chip integrato direttamente sulla scheda madre del dispositivo. Non è progettato per essere facilmente sostituito o aggiornato. L’HSM può essere un dispositivo fisico autonomo o un modulo integrato in un server, quindi possono essere più flessibili e scalabili rispetto ai TPM.

- Compliance: il TPM non è progettato per gestire grandi volumi di operazioni crittografiche o per soddisfare requisiti di conformità, mentre l’HSM soddisfa rigorosi standard di sicurezza e conformità, come FIPS 140-2, e può gestire operazioni crittografiche ad alta intensità in modo sicuro.

In questo approfondimento abbiamo esplorato le principali tecnologie hardware per la sicurezza nell’onboarding IoT, analizzando le differenze tra TPM, HSM, Secure Element e le tecniche di fingerprinting. Nel prossimo articolo della serie approfondiremo l’implementazione pratica di queste tecnologie in scenari zero trust. Per una visione completa dell’argomento e casi studio dettagliati, vi invitiamo a scaricare il white paper integrale “Onboarding dei dispositivi IoT” di Fabrizio Giorgione e Giovanni Cappabianca.