La gang ransomware Hunter International: perché regalano le chiavi per decrittare

Recenti notizie di threat intelligence[1] parlano di una interessante evoluzione del fenomeno del ransomware: le gang non sono più interessate a criptare le info ed addirittura regalano le chiavi per decrittare. Ricordando il ben noto, ed inutile, “Timeo danaos et dona ferentes” questo contributo vuole segnalare come questa sia, in fondo, una pessima notizia e come sia in qualche modo una risposta del mondo criminale ad alcune proposte legislative che sono state approvate da poco o ancora sotto discussione che di fondo vogliono rendere illegale e quindi impedire il pagamento di un riscatto ed obbligano a rendere nota una intrusione ransomware che abbia colpito una organizzazione[2].

Il caso Hunter International

La gang che ha detto di non essere interessata a criptare le informazioni è Hunter International, una gang criminale apparsa nell’ottobre 2023 con un attacco ad una azienda inglese e poco dopo con uno in Germania. Un analisi dei malware utilizzati da questo gruppo fa pensare che sia un nuovo brand per il gruppo prima noto come Hive e che all’inizio del 2023 è stato bersaglio di azioni di polizia che hanno smantellato l’infrastruttura d’attacco, o botnet, che gli affiliati ad Hive utilizzavano nelle loro intrusioni, vedi fig.1

Ovviamente smantellare una infrastruttura di attacco è più semplice che smantellare e rendere inoffensivo un gruppo criminale perché, se i membri e gli affiliati del gruppo sono in libertà possono in maniera relativamente semplice ricreare l’infrastruttura e lanciare nuovi attacchi. Nel suo blog, vedi fig. 2, Hunter International smentisce di essere un nuovo brand per una vecchia gang ed afferma di aver solo comprato il malware che Hive utilizzava e che hanno migliorato perché era poco affidabile (in fondo una buona notizia, anche il malware ha delle vulnerabilità che non vengono scoperte immediatamente).

Tecniche e strumenti

Una caratteristica interessante delle nuove versioni prodotte dalla gang e che criptano comunque le informazioni della vittima, è che non creano un messaggio da lasciare sul sistema attaccato e criptato con le istruzioni da seguire per pagare il riscatto ed ottenere la chiave. Questo evidenzia come la gang criminale non sia interessata a pubblicizzare intrusione e cerchi di ridurre il numero di persone informate dell’intrusione. Inoltre, alcuni degli altri strumenti sviluppati dalla gang e messi a disposizione degli affiliati permettono di ricostruire l’organigramma aziendale con nomi, coordinate e ruoli della gerarchia aziendale. In questo modo l’affiliato sa con chi deve parlare per segnalare l’intrusione e chiedere il riscatto.

Un altro strumento che l’affiliato può utilizzare permette di creare un account su un sito nel dark web gestito dalla gang dove si possono memorizzare i dati esfiltrati dal sistema attaccato. Concedendo l’accesso al sito ad una persona dell’organizzazione attaccata è possibile per l’organizzazione esaminare alcune delle informazioni esfiltrate e che verranno rese pubbliche se l’organizzazione non paga il riscatto richiesto.

Quante e quali informazioni la vittima può visualizzare è deciso dall’affiliato che ha eseguito l’attacco guidato da una interfaccia grafica. Se l’organizzazione vittima decide di pagare, trova anche una interfaccia grafica che semplifica il pagamento. Per ostacolare il tracciamento dei pagamenti in criptovalute, per ogni pagamento viene generato un nuovo indirizzo che lo riceve. Questo prova come le gang criminali hanno capito che anche i pagamenti in criptovalute possano essere tracciati.

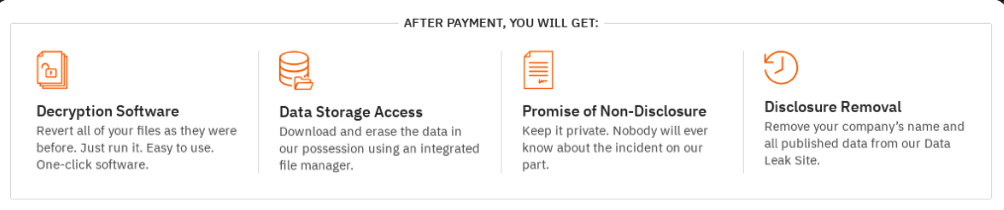

Dopo il pagamento, la vittima riceve la chiave per decrittare e può cancellare i dati esfiltrati come in fig. 3.

Evoluzione delle tattiche

Fin qui siamo di fronte ad una evoluzione molto semplice e non molto significativa. Ma poi Hunter International annuncia di non essere più interessata al ransomware che sta diventando sempre più pericoloso e meno redditizio. E qui vediamo una accelerazione di tendenze già in atto[3], che riemerge dopo qualche tempo indubbiamente anche a causa sia delle azioni delle varie polizie per smantellare le infrastrutture di attacco che delle leggi in discussione per vietare o addirittura punire il pagamento del riscatto.

Inoltre, poco dopo l’annuncio appare una nuova piattaforma di questo gruppo, World Leaks, che viene offerta agli affiliati della gang insieme ad uno strumento per esfiltrare informazioni. I due strumenti integrati segnano il passaggio dalla doppia estorsione, ti cripto i dati e li rubo per minacciarti di renderli pubblici, ad una estorsione semplice, ti rubo i dati e li rendo pubblici su questa piattaforma (o li vendo) se non paghi.

Questa stessa evoluzione è stata segnalata in altre gang. Se correliamo questa evoluzione in relazione con la mancata creazione di note sul sistema attaccato per segnalare l’intrusione, si genera il forte sospetto che si voglia passare ad una modalità stealth di operare delle gang criminali. Invece di bloccare platealmente l’attività di una azienda si rubano i suoi dati e si comunica il furto a poche persone nei posti giusti nella gerarchia aziendale. A questo punto, queste poche persone possono, in modo riservato, o scegliere di pagare in modo nascosto il riscatto oppure corrono il rischio di perdere i loro dati o di rispettare la legge e di vederli pubblicati.

Implicazioni e conclusione

Se consideriamo che buona parte delle organizzazioni attaccate sono del mondo sanitario e che i dati rubati sono protetti da normative ispirate in qualche modo al GDPR è evidente che la minaccia delle gang di pubblicare i dati esfiltrati può essere sufficiente a spingere queste organizzazioni a trattare, almeno per evitare sanzioni e perdita di immagine. Le stesse considerazioni valgono per organizzazioni che gestiscono dati personali anche se non sensibili, ad esempio catene di distribuzione per le carte fedeltà o compagnie aeree con dati sui clienti. Infine, per altre aziende quello che è in gioco è la proprietà intellettuale.

In tutti questi casi è evidente che ora le intrusioni sono molto più difficili da scoprire e da perseguire ma non meno redditizie. Se ripensiamo alla situazione dei sequestri di persona in Italia una ventina di anni fa, troviamo molte similitudini. La famiglia di un sequestrato tendeva talvolta a nascondere il sequestro per impedire alla magistratura il sequestro dei beni che ostacolava il pagamento del riscatto.

Una considerazione tecnica su questa evoluzione a mio giudizio importante è la seguente: il ransomware è nato perché era molto più semplice criptare le informazioni senza esfiltrarle. In pratica bastava, nel caso pessimo per l’attaccante, esfiltrare una informazione, una chiave asimmetrica e poi tutto il resto poteva restare sul sistema attaccato ed essere ripristinato a partire dalla chiave asimmetrica esfiltrata. Ora le gang criminali si sono forse rese conto che esfiltrare le informazioni e metterle in vendita non è poi così difficile. Consideriamo che attualmente il settore più colpito dalle gang ransomware è quello sanitario.

Se non si criptano le informazioni di un ospedale, ad esempio, si evitano tutte le polemiche ed anche gli scontri interne al mondo criminale che hanno avuto luogo durante l’attacco ad alcuni ospedali, si evitano le critiche per le morti di alcuni pazienti e drammi simili. In altri termini, si diminuiscono le pressioni sulle gang e sulle forze dell’ordine perché le smantellino. D’altra parte, esfiltrare le informazioni garantisce comunque le due principali fonti di reddito per una gang criminale: il pagamento del riscatto e la vendita delle informazioni sui vari mercati.

Ovviamente, nonostante le promesse come quelle in fig. 3, la vittima non ha nessuna garanzia che le informazioni verranno distrutte e non vendute. Pensiamo ad esempio ad una ditta di forniture militari, quanto è credibile che gang interessate alla benevolenza di alcuni stati, che potrebbero soffocarle facilmente, non offrano, magari ad un prezzo speciale, le informazioni esfiltrate ad altri stati?

E sottolineiamo che tutto quanto si basa sulle fragilità di infrastrutture informatiche che permettono di esfiltrare informazioni in modo relativamente semplice. Queste fragilità strutturali confermano che il problema che ci dovremmo porre non è solo la perdita di privacy per gli individui generate da queste intrusioni ma come migliorare la sicurezza di infrastrutture che custodiscono informazioni critiche e che sono cosi poco protette e robuste da semplificare la vita agli attaccanti.

Note

[1] Group-IB Hunters International Ransomware Group

[2] Oltre la privacy, perché la resilienza informatica è la vera sfida nel 2025

[3] Ransomware, lo stato attuale

Full Professor, Università di Pisa

E' attualmente è professore ordinario di Informatica presso l'Università di Pisa dove coordina il gruppo di ricerca su ICT risk assessment and management. La sua attività di ricerca è focalizzata su strumenti e metodi formali l'automazione dell'analisi e la gestione del rischio.