L’evoluzione dell’ecosistema Ransomware: la democratizzazione delle minacce informatiche

Il panorama delle minacce informatiche sta subendo una profonda trasformazione, come illustrato dall’analisi esposta da Matteo Carli (CTO di una società di cyber intelligence ed esperto di sicurezza informatica) durante la 13ª Cyber Crime Conference, l’ecosistema ransomware è in continua evoluzione.

La presentazione ha rivelato come l’ecosistema dei ransomware stia attraversando un processo di democratizzazione allarmante, che rende questa minaccia sempre più accessibile anche a soggetti con competenze tecniche limitate.

«Nel 2024 gli attacchi a livello globale sono saliti del 12%» ha esordito Carli. La sua disamina si è poi focalizzata principalmente sui gruppi che adottano la strategia del “data leak site”, ossia la tattica attraverso cui i dati sottratti alle vittime che rifiutano di pagare vengono pubblicati online.

Questo approccio consente di misurare con una certa precisione la portata del fenomeno, sebbene l’esperto abbia sottolineato come, a causa della complessità dell’ecosistema criminale, i numeri possano variare tra i diversi report di settore.

Un cambiamento significativo rilevato nell’ultimo anno riguarda la natura dei bersagli: gli attacchi ransomware, tradizionalmente orientati verso organizzazioni di grandi dimensioni con maggiori capacità economiche, stanno ora ridefinendo il proprio raggio d’azione.

«Gli attacchi si stanno spostando su aziende di dimensioni più piccole rispetto al passato» ha spiegato l’esperto, evidenziando come questa tendenza sia emersa negli ultimi mesi del 2024 e stia proseguendo nel 2025, delineando una nuova strategia da parte dei gruppi criminali.

Gruppi Ransomware e ridefinizione economica del riscatto

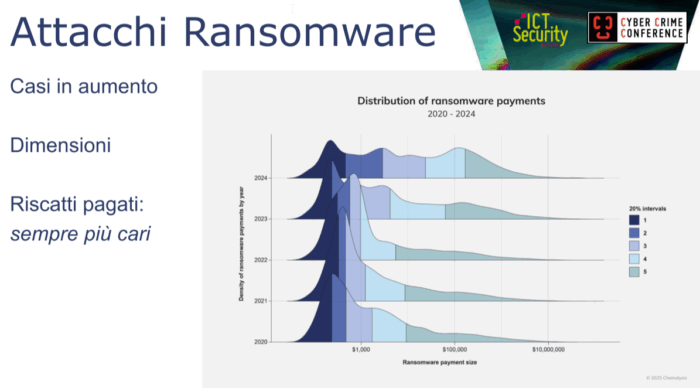

Parallelamente al mutamento dei bersagli, Carli ha evidenziato un’evoluzione nella distribuzione degli importi richiesti a titolo di riscatto.

I dati presentati dall’esperto rivelano un cambiamento sostanziale: «In precedenza a prevalere erano importi bassi, mentre ora sono quasi uniformi fino ai 100.000 euro (e comunque ci sono attacchi che vanno ben oltre i 100.000 euro)». Una trasformazione che indica l’atteggiamento adattivo dei gruppi criminali, i quali calibrano le richieste economiche in base alla capacità delle vittime, massimizzando il potenziale guadagno senza compromettere le probabilità di pagamento.

Il panorama italiano presenta caratteristiche peculiari rispetto al contesto globale. Sebbene Carli abbia riportato che «gli attacchi sono calati in maniera considerevole rispetto al 2023», ha immediatamente messo in guardia contro interpretazioni eccessivamente ottimistiche di questo dato: «attenzione a non confondere questo dato come una vittoria» ha avvertito, ricordando che «il 2023 è stato l’anno peggiore per l’Italia» e che «i numeri del 2024 ci dicono che ancora siamo più alti rispetto al 2022».

La posizione dell’Italia nel contesto internazionale rimane preoccupante: «In questo momento siamo la quinta nazione al mondo nella classifica – purtroppo non positiva – dei paesi più attaccati e la terza a livello europeo» ha precisato il relatore, delineando un quadro che richiede attenzione continua e strategie di mitigazione efficaci.

La vulnerabilità del tessuto industriale italiano

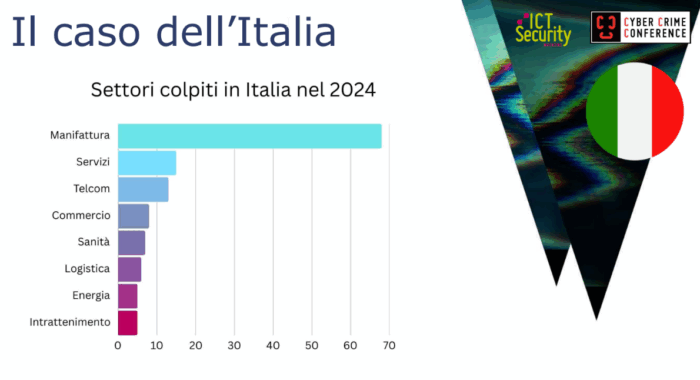

Una delle rivelazioni più significative dell’analisi di Carli riguarda la peculiare vulnerabilità del settore manifatturiero italiano, che emerge come anomalia nel panorama globale.

«In Italia la manifattura è il settore più colpito, differentemente da tutto il resto del mondo» ha sottolineato l’esperto, analizzando poi le ragioni di questa specificità.

Tale vulnerabilità appare, infatti, attribuibile a due fattori principali: da un lato «una presenza molto importante delle PMI all’interno del tessuto economico italiano», con le piccole e medie imprese che rappresentano la spina dorsale dell’economia nazionale; dall’altro una carenza strutturale a livello di protezioni informatiche, poiché «all’interno di quel settore non c’è tutto ciò che dovrebbe esserci in termini di cybersecurity».

Questa combinazione di fattori rende il settore manifatturiero italiano un bersaglio particolarmente appetibile per i gruppi ransomware, che possono sfruttare le vulnerabilità sistemiche per massimizzare l’efficacia dei loro attacchi.

Perturbazioni nel regno del crimine digitale

Il 2024 ha segnato quello che Carli ha definito «un periodo difficile per i gruppi ransomware», a causa di una serie di eventi che hanno destabilizzato l’ecosistema criminale, contribuendo a ridisegnare la geografia del crimine informatico e costringendo i gruppi a riorganizzarsi per adattare le proprie strategie.

Il primo evento significativo è stato «il data leak delle chat del gruppo Conti, probabilmente uno dei più famosi», avvenuto in un momento particolarmente delicato poiché, «Nel momento in cui è iniziato il conflitto tra Ucraina e Russia, Conti aveva apertamente espresso il proprio sostegno alla Russia».

Questa dichiarazione politica, probabilmente a causa della presenza di membri ucraini all’interno dell’organizzazione, ha avuto ripercussioni interne, portando «a uno “sgretolamento” del gruppo stesso». La fuoriuscita delle conversazioni interne ha fornito a investigatori e ricercatori preziose informazioni sulle dinamiche operative e organizzative del gruppo, rivelandosi quindi molto positiva sul fronte dell’intelligence.

Un secondo episodio rilevante è stato «il data leak delle chat del gruppo Black Basta, molto noto perché ha condotto attacchi abbastanza importanti anche sulle aziende italiane»: anche in questo caso, le conversazioni trapelate hanno offerto uno sguardo privilegiato sulle metodologie operative e sulle relazioni interne alla gang.

Il terzo evento – verificatosi a marzo 2025 – è stato «il leak del database dei pannelli di controllo di MediaLand, probabilmente il più famoso e duraturo bullet-proof hosting» (servizi che forniscono infrastrutture protette per attività malevole come malware, phishing e ransomware).

Il leak ha esposto le informazioni tecniche relative all’infrastruttura utilizzata da numerosi gruppi criminali, includendo dettagli sugli indirizzi IP e sulle macchine coinvolte nelle operazioni malevole.

L’offensiva delle Forze dell’Ordine e le nuove frontiere legislative

Parallelamente ai data leak che hanno destabilizzato l’ecosistema criminale dall’interno, Carli ha sottolineato l’importanza delle operazioni di polizia internazionali che hanno contribuito ad annientare diverse organizzazioni criminali.

Queste operazioni, infatti, hanno portato non solo «all’arresto di affiliati o gestori di servizi ma anche allo smantellamento di intere infrastrutture tecniche» fondamentali per le attività criminali, infliggendo colpi significativi alla capacità operativa dei gruppi ransomware.

Sul fronte normativo, l’esperto ha evidenziato importanti sviluppi in corso: «è in corso un lavoro a livello legislativo, in USA e in UK, che mira a rendere illegale il fatto di pagare un riscatto per recuperare i propri dati o evitare che vengano pubblicati».

Tali iniziative rappresentano un cambiamento di paradigma nella lotta contro i ransomware, poiché mirano a interrompere il flusso finanziario che sostiene l’ecosistema criminale.

Un’iniziativa analoga, «che va nella direzione di rendere illegale il pagamento del riscatto per le aziende rientranti nel Perimetro Nazionale [di sicurezza cibernetica]», sta emergendo anche in Italia. Al riguardo, Carli ha evidenziato come questa proposta sembri ricevere un ampio consenso politico; questo approccio potrebbe rappresentare un ulteriore strumento nella lotta contro la proliferazione dei ransomware, sebbene sollevi interrogativi pratici sulla gestione delle emergenze informatiche da parte delle aziende colpite.

La frammentazione dell’Ecosistema Criminale

Le pressioni congiunte esercitate dai leak interni, dalle operazioni di polizia e dalle evoluzioni legislative hanno provocato una profonda trasformazione nell’ecosistema ransomware.

Il relatore ha osservato che «stiamo andando verso un’atomizzazione del fenomeno», con gruppi che puntano a target meno visibili o che scompaiono per poi ripresentarsi sotto nuove identità, nonché persino gang che si fondono con altre, condividendo infrastrutture per ottimizzare le risorse e minimizzare i rischi.

Questa frammentazione è tuttavia accompagnata da un fenomeno allarmante: «l’incremento di annunci di ransomware-as-a-service (RaaS)», ovvero di programmi già pronti per condurre attacchi, dove basta affiliarsi perché il gestore del servizio fornisca le risorse tecniche e di negoziazione.

Carli ha evidenziato «un 40% abbondante di aumento nel proporre nuovi RaaS», il che rende l’attività accessibile anche a individui con competenze tecniche limitate: «questo vuol dire anche meno skill e meno struttura, quindi un singolo può affiliarsi a una ransomware gang e iniziare a condurre attacchi» ha spiegato l’esperto, sottolineando come le organizzazioni siano diventate «più snelle, più semplici e capaci di variare molto velocemente nel tempo».

L’evoluzione verso strutture più agili e decentralizzate rappresenta una sfida significativa per le forze dell’ordine e per le strategie di difesa tradizionali, che si trovano a dover contrastare un avversario sempre più mutevole e sfuggente.

Gli Intermediari dell’Accesso: i facilitatori nell’ombra

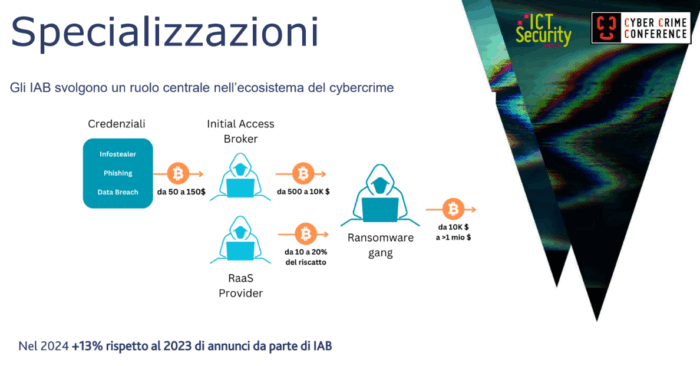

Un altro trend significativo identificato nel 2024 è l’ascesa degli “Initial Access Broker” (IAB), descritti dal relatore come «soggetti o gruppi che di fatto sono facilitatori per gli affiliati ransomware». Questi attori specializzati «forniscono credenziali di accesso o accessi già pronti a VPN, dispositivi o firewall» delle aziende bersaglio, creando un ponte tra la fase di compromissione e l’implementazione finale dell’attacco.

«Abbiamo visto un 13% di aumento degli annunci di Initial Access Broker che mettevano a disposizione e vendevano accessi alle aziende di tutto il mondo» ha rivelato l’esperto, evidenziando la crescente professionalizzazione di questo segmento dell’ecosistema criminale.

Particolarmente preoccupante è la diretta correlazione osservata «tra l’aumento dei dati reperibili online – intesi come credenziali o altre informazioni che possono essere utilizzate per condurre un attacco – e l’aumento degli attacchi ransomware». Tale correlazione suggerisce un ecosistema criminale altamente interconnesso, dove i dati sottratti da malware specializzati nella raccolta di credenziali (infostealer) alimentano direttamente la catena di fornitura degli attacchi ransomware.

Ingegneria Sociale: l’antica arte della manipolazione in veste moderna

Dai leak delle chat, in particolare quelle di Black Basta, è emerso un ulteriore dato: «l’ingegneria sociale è ancora un tema».

Con questa osservazione il relatore ha sottolineato che, nonostante i progressi nelle difese informatiche, la manipolazione psicologica resta uno strumento primario e sorprendentemente efficace per gli attaccanti.

In merito Carli ha citato il caso emblematico di Hellcat, un ransomware-as-a-service che ha dichiarato come, «per condurre due noti attacchi contro aziende molto grandi, avesse usato credenziali sottratte alle vittime con del malware infostealer: credenziali che per quanto si sa erano lì da anni e nessuno – soprattutto le aziende – se n’era accorto, quindi erano ancora valide».

Le conversazioni interne di Black Basta hanno altresì rivelato come il gruppo si confrontasse «su metodologie di ingegneria sociale complesse» per aggirare le difese aziendali. Note come “Hands on Keyboard”, queste tecniche «inducevano le vittime ad aprire, installare o utilizzare applicazioni desktop remote», creando così un vettore di accesso che bypassava le protezioni tecnologiche attraverso la manipolazione dell’elemento umano.

La persistente efficacia di simili tecniche evidenzia una vulnerabilità strutturale nelle strategie di difesa cibernetica, che spesso privilegiano le soluzioni tecnologiche a discapito della formazione e della sensibilizzazione del personale.

L’Intelligenza Artificiale al servizio del crimine: un nuovo capitolo nella Minaccia Digitale

Un elemento emergente nel panorama delle minacce è l’integrazione dell’AI generativa negli arsenali dei gruppi criminali.

Carli ha fatto riferimento ai “MALLA”, intelligenze artificiali utilizzate in ambito offensivo, riferendo come si registri «sempre più interesse e offerta sui forum, canali Telegram e in generale nell’underground criminale» per questi strumenti sofisticati.

Sebbene questi strumenti non abbiano ancora portato «novità dirompenti o distruttive», secondo l’esperto si tratta di «tool che agevolano, migliorano o aumentano la produttività» delle risorse in mano agli attaccanti. Un esempio concreto è la capacità di creare «phishing kit veramente credibili, ben fatti sia nel design che nella parte di testo», aumentando significativamente la verosimiglianza delle esche utilizzate negli attacchi di ingegneria sociale.

L’esperto ha definito questo settore «interessantissimo da seguire, poiché questa velocità di sviluppo non si era mai vista nell’IT», così implicitamente suggerendo che l’integrazione dell’intelligenza artificiale nelle strategie offensive potrebbe rappresentare il prossimo salto evolutivo nella sofisticazione degli attacchi informatici.

La consapevolezza come fondamento della sicurezza: un richiamo all’azione

In conclusione della sua analisi, Carli ha offerto una riflessione che trascende la mera anticipazione delle tendenze future per concentrarsi sulle vulnerabilità attuali.

«È interessante pensare al domani; ma probabilmente, visto anche il problema dell’ingegneria sociale e le tecniche utilizzate dalle ransomware gang, dobbiamo guardare più all’oggi e capire effettivamente cosa abbiamo sbagliato finora».

Un invito accompagnato da un richiamo all’importanza della consapevolezza e della formazione: «Le tecnologie ci sono e l’awareness va promossa tra le persone, i dipendenti, i collaboratori… probabilmente dobbiamo ripartire da lì, prima di parlare di cosa succederà domani».

Il messaggio suona come un richiamo all’essenza stessa della sicurezza informatica, che non può essere delegata esclusivamente alle soluzioni tecniche ma deve sempre includere la dimensione umana. Se infatti l’ingegneria sociale continua a rappresentare un vettore di attacco privilegiato, la formazione e la sensibilizzazione del personale emergono come componenti indispensabili di qualsiasi strategia di difesa coerente ed efficace.

Oltre a offrire uno spaccato allarmante di un ecosistema criminale in rapida evoluzione – dove la democratizzazione degli strumenti d’attacco abbassa costantemente le barriera all’ingresso per potenziali attaccanti – l’intervento di Carli ha quindi rappresentato un promemoria della necessità di approcci alla sicurezza che integrino tecnologia e consapevolezza. A fronte della crescente accessibilità degli strumenti offensivi, la conoscenza e la preparazione rappresentano il più efficace baluardo contro la marea montante delle minacce informatiche.