Zero Trust Onboarding

Questo approfondimento conclude la serie dedicata all’onboarding dei dispositivi IoT, con un focus specifico sullo zero trust onboarding e la sua implementazione pratica. L’articolo esplora le strategie di verifica continua dell’identità, la micro-segmentazione delle reti, l’implementazione del Software-defined Perimeter (SDP) e le tecniche di protezione contro minacce zero-day. Viene presentata una visione completa delle moderne architetture di sicurezza IoT basate sullo zero trust onboarding, con particolare attenzione ai sistemi di monitoraggio continuo e alla gestione delle minacce emergenti.

Verifica Continua e Policy Enforcement nell’IoT Zero Trust

La verifica continua dell’identità dei dispositivi avviene tramite Il “Policy Enforcement Point” (PEP) si riferisce a un componente di sicurezza che applica le politiche di accesso e sicurezza in un sistema. Il PEP è responsabile della decisione di consentire o negare l’accesso a risorse specifiche in base alle politiche definite.

Micro-segmentazione durante onboarding

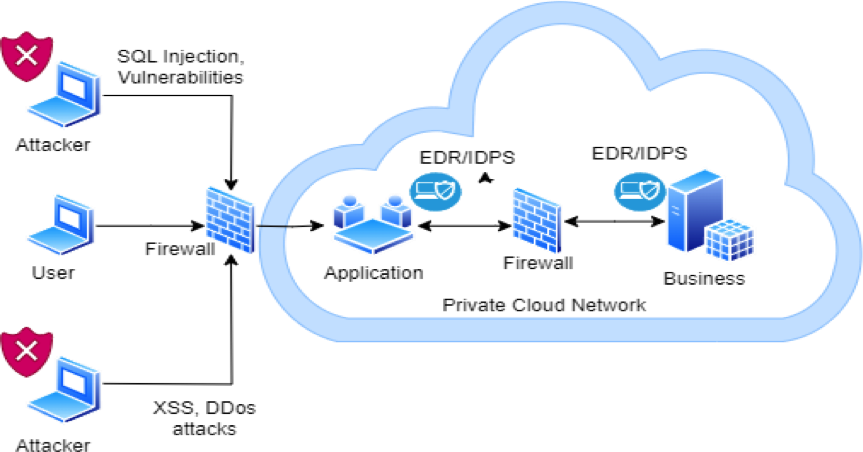

Un’impresa può scegliere di implementare un’architettura Zero Trust (ZTA) basata sul posizionamento di singole risorse o gruppi di risorse su un segmento di rete unico protetto da un componente di sicurezza del gateway. In questo approccio, l’impresa posiziona dispositivi infrastrutturali come switch intelligenti (o router) o next generation firewall (NGFW) o dispositivi gateway di scopo speciale per fungere da PEP (Policy Enforcement Point) che proteggono ciascuna risorsa o piccolo gruppo di risorse.

In alternativa (o in aggiunta), l’impresa può scegliere di implementare la micro-segmentazione basata su host utilizzando agenti software o firewall sugli asset endpoint. Questi dispositivi gateway concedono dinamicamente l’accesso a singole richieste da un client, asset o servizio. A seconda del modello, il gateway può essere l’unico componente PEP o parte di un PEP multipart composto dal gateway e da un agente lato client.

Ogni risorsa sarà quindi protetta da un firewall dedicato e il traffico in ingresso e uscita monitorato da appositi strumenti quali IDS/IPS e relativi EDD/XDR sulle relative macchine. Questa difesa a strati con richieste d’accesso controllato e continuo monitoraggio consentono un elevato livello di sicurezza delle risorse. Inoltre qualora la macchina in essere risulti compromessa sarà sufficiente isolare solo una specifica area garantendo la continuità degli altri processi, laddove possibile.

Il Software-defined perimeter (SDP), o “Black Cloud”, è un framework di sicurezza “identity-centric” sviluppato dalla Cloud Security Alliance (CSA) che controlla l’accesso alle risorse in base all’identità. L’SDP consente alle organizzazioni di implementare un accesso sicuro personalizzato ai sistemi di rete e di limitare l’accesso agli utenti autorizzati. Il modello “need-to-know” garantisce che ogni dispositivo e utente siano verificati prima di consentire l’accesso alla risorsa.

L’SDP riduce la superficie di attacco a zero creando una connessione di rete personalizzata, micro-segmentata e uno-a-uno tra l’utente e le risorse a cui accede. Pertanto, questo sistema supera tutti gli svantaggi del tradizionale controllo degli accessi alla rete in modo efficace.

L’SDP implementa un modello di zero-trust, che si basa sul principio “Never trust, always verify”. Qualsiasi dispositivo che desideri entrare a far parte della rete dovrà essere verificato e approvato dagli amministratori della rete. Nessun dispositivo non autorizzato potrà dunque accedere alla rete, previa autorizzazione. In tale approccio inoltre ogni utente/dispositivo avrà solo e soltanto le autorizzazioni di cui ha bisogno per effettuare i propri compiti.

Dunque qualora tentasse di accedere ad un’area non consentita dovrà procedere con un iter preposto. Tendenzialmente queste autorizzazione sono a termine, ovvero, solo per il tempo necessario ad eseguire l’attività richiesta. L’SDP funziona da firewall logico, adattando in modo dinamico l’accesso alla rete secondo le politiche stabilite.

Come firewall dinamico, l’SDP segue un’unica regola: negare l’accesso a tutte le connessioni, consentendo l’accesso esclusivamente agli utenti e ai dispositivi autorizzati per interagire con host e/o servizi specifici, in conformità con le politiche.

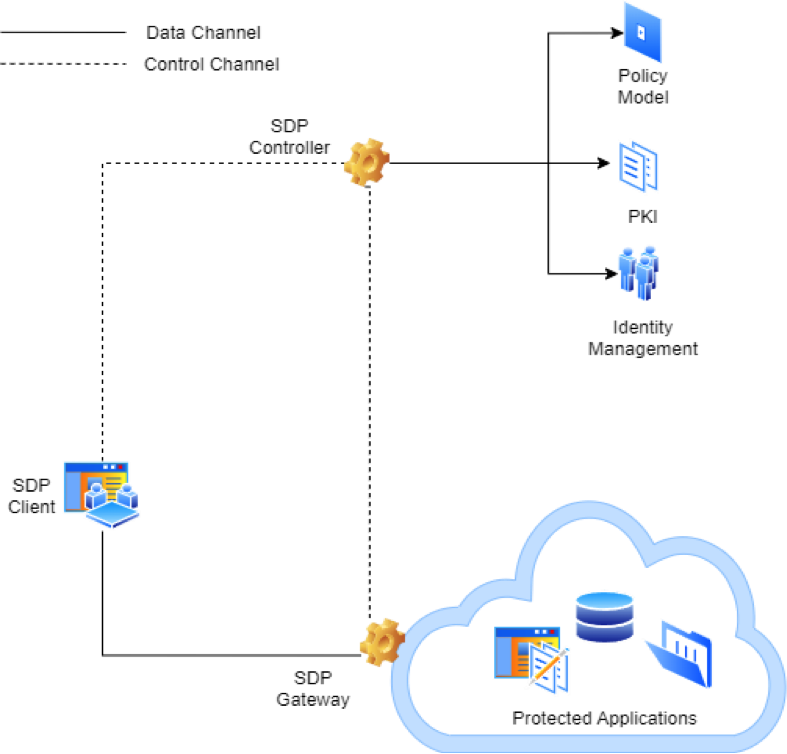

Architettura SDP e Componenti per Zero Trust IoT

L’architettura dell’SDP ha tre componenti principali:

- Client (initiating host): eseguito su ogni dispositivo dell’utente. Il client comunica con il controller per stabilire una connessione con il gateway. Prima di concedere il permesso, il controller può richiedere ulteriori informazioni sull’hardware e/o software.

- Controller: è un punto di autenticazione che valuta la politica per concedere o negare l’accesso all’utente. Il controller determina quali client e gateway possono comunicare e invia le informazioni ai servizi di autenticazione esterni (attestazione, geolocalizzazione, identity services, ecc.).

- Gateway (accepting host): protegge le risorse del sistema. Il traffico di rete dal client passa attraverso un tunnel crittografato e raggiunge il gateway, dove viene de- crittografato e inviato alle risorse protette. Il gateway stabilisce comunicazione solo su richiesta del controller.

Quindi l’SDP client invierà una richiesta di accesso alle risorse verso il controller il quale verificherà che tutti i permessi siano presenti e che le varie utenze e certificati siano validi. In caso di necessità interrogherà l’SDP Gataway per avere maggior dettaglio sull’hardware e/o software richiesto. A tal punto, ultimate le verifiche, il controller autorizzerà il client ad accedere alle sole risorse di competenza tramite l’SDP Gateway.

Le VPN seguono un approccio ”trust-based” e “network-centric” con un focus sulla sicurezza per proteggere le risorse interne dalle minacce esterne. Le VPN sono difficili da configurare e gestire. Quelle tradizionali offrono un ampio accesso alle risorse di rete e non sono adatte al cloud. I principali rischi di sicurezza delle VPN includono il furto di credenziali e un accesso eccessivo alle risorse. Inoltre, le VPN non offrono supporto alla segmentazione della rete e visibilità del traffico; pertanto, non sono appropriate per reti dinamiche. Di seguito alcuni SDP tool:

- SafeConnect SDP

- Open Source SDP

- Pulse SDP

- Check Point SDP

- Meta Networks SDP

- PantherTM

Numerosi nuovi dispositivi IoT si connettono a Internet ogni giorno. Le applicazioni di back-end non solo gestiscono i dati, ma estraggono anche informazioni dai dispositivi gestendo le informazioni sensibili. Gli SDP possono oscurare i server e le loro interazioni sulla rete, migliorandone così la sicurezza.

Grazie all’implementazione del modello di zero-trust e alla fornitura di un accesso remoto sicuro, l’SDP distingue l’accesso alle applicazioni da quello alla rete, creando segmenti sicuri tra utenti e applicazioni per garantire un accesso preciso e controllato. L’SDP è anche compatibile con il cloud e si integra facilmente con esso. Offre tutte le funzionalità di una VPN e supera anche molti dei suoi svantaggi. Blocca inoltre tutte le porte, crittografa il traffico e previene attacchi attraverso la rete. Implementa inoltre la multi-factor authentication (MFA) su ogni risorsa aiutando a mitigare gli attacchi di tipo lateral movement da parte di insider. Implementa più livelli di controllo degli accessi, migliorandone la sicurezza delle applicazioni e dei dati sulla rete.

Di seguito alcuni esempi di MFA:

- Google authenticator

- Microsoft authenticator

- Okta authenticator.

Questo ulteriore livello di verifica è altamente consigliato in quanto, anche in caso di esfiltrazione di credenziali riesce a bloccare momentaneamente accessi non consentiti. Pertanto se ne raccomanda sempre l’implementazione laddove possibile. L’SDP consente una sicurezza dinamica e centrata sull’identità a livello di rete. Implementando controlli di accesso mirati e verificati prima che gli utenti possano accedere alle risorse. Inoltre, previene gli attacchi DDoS sulle risorse di rete rendendo queste ultime invisibili.

SDP abilita inoltre la gestione dei dispositivi tramite BYOD (Bring Your Own Device) garantendo dunque:

- NAC (Network access Control) che rende visibili i dispositivi che hanno accesso alle risorse di rete.

- Devices e users validation dinamica.

- Sistemi di autenticazione sicuri e controllati (con abilitazione MFA laddove possibile).

- All’interno del perimetro assegnato, viene effettuato un controllo dettagliato dell’accesso degli utenti.

Protezione Zero-Day e Strategie di Monitoraggio IoT

L’approccio ZTA consente inoltre un monitoraggio più efficiente in merito alle minacce zero- day, ovvero, minacce non note o prive di fix/patch. Gli attacchi zero-day coinvolgono solitamente attività che si discostano da quelle “normali”, quindi è importante documentare le linee base di un comportamento ritenuto lecito. Inoltre, instradare il traffico attraverso un servizio di sicurezza interno può garantire che eventuali correzioni influenzino tutto il traffico nel modo più efficace.

L’abilitazione di whitelist può aiutare a mitigare gli attacchi assicurando che solo i servizi/host approvati utilizzino determinate applicazioni. Tuttavia è fondamentale anche comprendere quale sia il comportamento atteso dei vari software in quanto gli attaccanti potrebbero utilizzare dei sistemi legittimi per effettuare delle azioni malevole. In tal senso è fondamentale un sistema di monitoraggio tramite l’uso di SIEM, EDR, IPD/IDS e firewall. Tra i sistemi di passlist noti vi è “AppLock” che consente appunto la definizione di software autorizzati. Infine, è fondamentale un sistema di backup per assicurare che, una volta mitigata e risolta la minaccia, si possa ripristinare il corretto funzionamento.

Uno dei modi per prevenire gli attacchi zero-day è implementando pratiche di progettazione, codifica e testing efficienti per individuare il prima possibile eventuali bug che consentano accessi o attività non autorizzate. Monitorare i siti web della comunità hacker note può spesso aiutare a rilevare attacchi precocemente, poiché gli hacker condividono spesso informazioni sugli exploit zero-day. Tale compito è svolto dai team di threat intelligence, che puntualmente creano e inviano report giornalieri sulle nuove vulnerabilità al fine di ridurre e mitigare quanto prima ogni potenziale minaccia.

Un ulteriore sistema difensivo contro gli zero-day sono le honeypot e/o honeynet. Queste forniscono informazioni sul come gli attaccanti effettuano le loro azioni e quali tool a supporto utilizzano per gli attacchi zero-day. Sono infatti strumenti molto utili per definire le tecniche, tattiche e procedure (TTP) di un attaccante. Il framework del MITRE in tal senso è un ottimo strumento a supporto: https://attack.mitre.org/versions/v10/.

Nuovi attacchi zero-day contro un’ampia gamma di sistemi tecnologici vengono annunciati regolarmente. E’ fondamentale creare un inventario delle applicazioni e mantenere un elenco dei sistemi critici per gestire i rischi di questi vettori di attacco. Poiché gli attacchi zero-day si verificano prima che venga rilasciata una correzione o una patch, prevenirli è molto complicato. Come per molti altri attacchi, è importante mantenere aggiornati alle ultime versioni. Abilitare il monitoraggio del traffico di rete e degli audit può aiutare a ricostruire il percorso di un attacco zero-day. Gli analisti possono ispezionare i log per determinare la presenza di un attacco nella rete, stimare i danni e identificare le azioni correttive.

Le euristiche vengono spesso utilizzate dai software antivirus per identificare minacce che l’analisi delle signature non può scoprire, poiché queste non sono ancora note. Molte soluzioni IDS/IPS possono utilizzano le euristiche per identificare le minacce e prontamente bloccarle.

Per fronteggiare questo fenomeno molte case produttrici di software utilizzano dei “mercati intermediari” in cui vengono convalidate le vulnerabilità zero-day scoperte e, in base alla loro criticità, pagano coloro che l’hanno segnalata. Tra le realtà più consolidate ci sono:

- zeronomi.com

- zerodium.com

- netragard.com

- zerodaytechnology.com

- zerodayinitiative.com

I siti di questo tipo sono completamente legali, in quanto si limitano a validare e retribuire le vulnerabilità scoperte dai diversi “ethical hacker” e simili. Un altro modo per mitigare e/o individuare queste vulnerabilità, oltre alla condivisione delle informazioni con strumenti di threat intelligence quali MISP e framework come il NIST e simili, è far uso di sandbox al fine di individuare prontamente comportamenti “inattesi”. Questi ambienti sono tipicamente protetti ed isolati dall’ambiente di produzione così da garantire la sicurezza. Di seguito alcuni esempi di sandbox:

- Fireeye

- Cuckoo

- Hybrid Analysis

- AnyRun

Le sandbox sono dunque uno strumento molto utile per gli analisti e consentono lo studio di malware in ambienti protetti e controllati. Permettono infatti di verificare se durante l’esecuzione avvengono delle chiamate a siti fraudolento e/o tentativi di contattare eventuali sistemi di botnet per instaurare eventuali backdoor e sistemi di command and control (C2C). Inoltre qualora si eseguisse un ransomware, con l’abilitazione ad esempio di macro come nel caso del malware Emotet, l’unico sistema afflitto sarà la sandbox che sarà prontamente ripristinata una volta terminata l’analisi. Ogni sandbox al termine della sua esecuzione tipicamente produrrà un report a supporto dell’analista che potrà arricchirlo con sue ulteriori considerazioni.

In questo ultimo articolo della serie abbiamo esplorato l’implementazione pratica del modello Zero Trust nell’onboarding IoT, dalla micro-segmentazione alla protezione contro minacce zero-day. Per approfondire tutti gli aspetti dell’onboarding sicuro dei dispositivi IoT, dalle basi teoriche alle implementazioni pratiche, vi invitiamo a scaricare il white paper completo “Onboarding dei dispositivi IoT” di Fabrizio Giorgione e Giovanni Cappabianca.

Fonti:

- https://www.itu.int/ITU-T/recommendations/rec.aspx?id=13031&lang=en

- https://aws.amazon.com/it/blogs/iot/just-in-time-registration-of-device-certificates-on-aws-iot/

- https://csrc.nist.gov/news/2017/update-to-current-use-and-deprecation-of-tdea

- https://csrc.nist.gov/files/pubs/fips/197/final/docs/fips-197.pdf

- Reti di Calcolatori e internet: Un approccio top-down. J. F. Kurose, K. W. Ross,Edizione Pearson

- CompTIA Cybersecurity analyst (Cysa+) CS0-002