Doppie difese: i 10 motivi per cui l’NDR è essenziale insieme all’EDR

Negli ultimi anni, il panorama della sicurezza informatica è diventato più complesso, orientandosi verso una strategia di difesa avanzata e stratificata. Una parte fondamentale di questa evoluzione è rappresentata dal Network Detection and Response (NDR), ormai ampiamente riconosciuto per la sua efficacia nel rafforzare la sicurezza informatica.

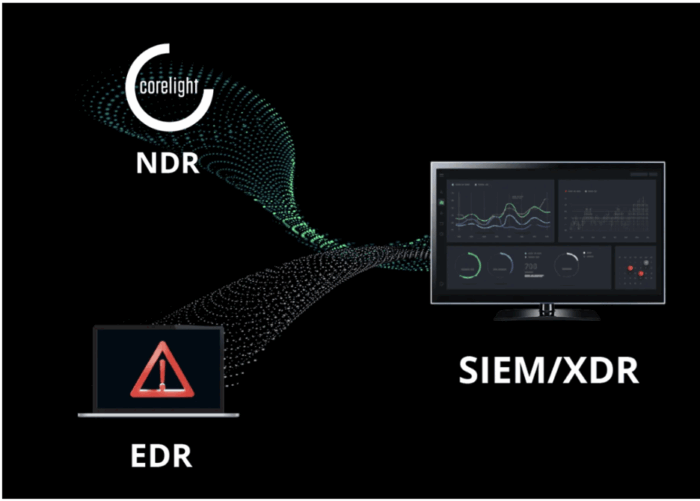

L’NDR è una componente cruciale della triade di visibilità SOC, che comprende anche la gestione delle informazioni e degli eventi di sicurezza (SIEM) e il rilevamento e la risposta degli endpoint (EDR). Mentre l’EDR si concentra sui singoli dispositivi, l’NDR fornisce una visione più ampia dell’attività di rete, colmando le lacune critiche che l’EDR da solo non è in grado di colmare. Le recenti campagne di spionaggio informatico Volt Typhoon e Salt Typhoon evidenziano l’importanza di questo duplice approccio, poiché gli aggressori stanno progettando intenzionalmente le loro operazioni per eludere l’EDR.

Ecco 10 motivi chiave per cui l’NDR è essenziale per la sicurezza moderna, anche quando l’EDR è già in atto.

1. Visibilità completa

L’EDR fornisce informazioni dettagliate sugli endpoint gestiti, ma non è in grado di vedere tutte le attività di rete, compreso il traffico crittografato. L’NDR offre una visibilità completa sul traffico di rete, consentendo di rilevare attività dannose che non lasciano tracce sull’endpoint stesso. Ad esempio, nel caso di Volt Typhoon, gli aggressori hanno sfruttato le vulnerabilità dei sistemi connessi a Internet, come i router, che esulano dall’ambito dell’EDR. La capacità dell’NDR di monitorare tutto il traffico di rete è fondamentale per rilevare questo tipo di intrusioni.

2. Gli avversari non possono eludere la rete

Gli aggressori possono disabilitare o aggirare l’EDR su un endpoint, ma non possono evitare la rete. Quasi tutti gli attacchi devono attraversare la rete, lasciando una traccia di prove. Sebbene gli avversari possano utilizzare la crittografia o imitare il traffico legittimo per nascondere la loro attività, non possono evitare di lasciare tracce delle loro connessioni. Volt Typhoon, ad esempio, ha utilizzato tecniche “living-off-the-land” con strumenti legittimi come PowerShell per evitare il rilevamento degli endpoint. Tuttavia, il loro movimento laterale ha generato attività di rete, come traffico SMB o Kerberos insolito, che l’NDR è in grado di rilevare.

3. Copertura più ampia dei dispositivi

L’EDR può monitorare solo i dispositivi su cui è installato il suo agente. Spesso non copre i sistemi integrati, i dispositivi IoT, i sistemi di controllo industriale (ICS) o la tecnologia operativa (OT). NDR fornisce un ulteriore livello di sicurezza per ogni dispositivo sulla rete monitorando il traffico, aiutando a individuare attività dannose su dispositivi non gestiti. Sia Volt che Salt Typhoon hanno preso di mira dispositivi di rete, che in genere non sono coperti da EDR, rendendo NDR indispensabile per rilevare minacce su tali dispositivi.

4. Individuazione passiva delle risorse e inventario

L’NDR osserva tutte le attività di rete, non solo i dispositivi con agenti EDR. Ciò consente di identificare passivamente dispositivi, applicazioni, servizi e altro ancora. Questa visibilità aiuta i difensori a scoprire dispositivi sconosciuti al loro EDR e a mappare efficacemente il loro ambiente sulla base di osservazioni in tempo reale. Gli aggressori come Volt e Salt Typhoon si affidano alla ricognizione interna per trovare dispositivi non monitorati, e l’NDR offre ai difensori la stessa visibilità.

5. Diverse capacità di rilevamento

Mentre l’EDR analizza il comportamento degli endpoint, l’NDR monitora il traffico e il comportamento della rete, rilevando minacce che potrebbero non essere visibili a livello di endpoint. Ciò include l’identificazione di movimenti laterali, traffico di comando e controllo (C2) e altri indicatori di compromissione visibili sulla rete. Ad esempio, Volt Typhoon ha utilizzato canali C2 nascosti che hanno eluso l’EDR imitando il traffico normale. L’NDR è stato in grado di rilevare il comportamento insolito del tunnel e i modelli di crittografia sulla rete.

6. Priorità degli avvisi basata sul rischio

Correlando gli avvisi di rete provenienti dall’NDR con il contesto di vulnerabilità proveniente dall’EDR, i team di sicurezza possono utilizzare un approccio basato sul rischio per dare priorità alle loro risposte e ridurre i falsi positivi. Questa integrazione può aiutare a correlare il comportamento sospetto della rete con i dati host provenienti dall’EDR, come gli indirizzi MAC o i nomi host, e può persino attivare una risposta come l’isolamento dell’host.

7. Indagini e analisi forensi avanzate

Le soluzioni NDR forniscono registri dettagliati del traffico di rete e acquisizioni di pacchetti, che sono preziosi per le indagini post-incidente. Quando gli aggressori come Volt Typhoon rimuovono gli artefatti host per nascondere la loro attività, i dati dei pacchetti e i registri delle connessioni diventano l’unica traccia forense. Questa prospettiva a livello di rete consente un’indagine più completa su come si è verificato un attacco e sulla portata totale di una violazione.

8. Integrazione e correlazione

L’integrazione di EDR e NDR consente di correlare i dati di rete con le vulnerabilità degli endpoint e altri dati host prima ancora che raggiungano il SIEM. Ciò semplifica e accelera l’identificazione di attacchi complessi e in più fasi, in cui la compromissione iniziale potrebbe avvenire su un endpoint, ma le azioni successive, come l’esfiltrazione dei dati, sono più facilmente osservabili sulla rete.

9. Supporto per architetture Zero Trust

L’NDR è fondamentale per le organizzazioni che passano a un’architettura Zero Trust. Fornisce un monitoraggio e una convalida continui delle attività di rete, garantendo che sia consentito solo il traffico legittimo e che le deviazioni vengano rapidamente identificate. Questo integra il ruolo dell’EDR nella protezione degli endpoint e aiuta a verificare che il comportamento della rete sia in linea con la politica.

10. Requisiti di conformità e normativi

Molti settori e normative ora richiedono o raccomandano il monitoraggio sia a livello di endpoint che di rete. Agenzie come la CISA hanno pubblicato linee guida che sottolineano l’importanza della visibilità della rete come difesa fondamentale. Ciò rende l’NDR un requisito pratico nelle infrastrutture critiche e in altri settori.

In conclusione, un approccio stratificato che combini i punti di forza dell’EDR con l’ampia visibilità di rete dell’NDR è essenziale per affrontare le complesse minacce informatiche odierne. Lavorando insieme, queste soluzioni forniscono un’ampia copertura, un rilevamento potenziato e un supporto inestimabile per le indagini e le analisi forensi.

Corelight fornisce a difensori d’élite di ogni tipo e dimensione gli strumenti e le risorse necessari per garantire una visibilità completa della rete e funzionalità NDR avanzate, basate sulla piattaforma di monitoraggio della rete open source Zeek. Per ulteriori informazioni, visitare il sito Corelight.com.