Crittografia: come proteggere le informazioni

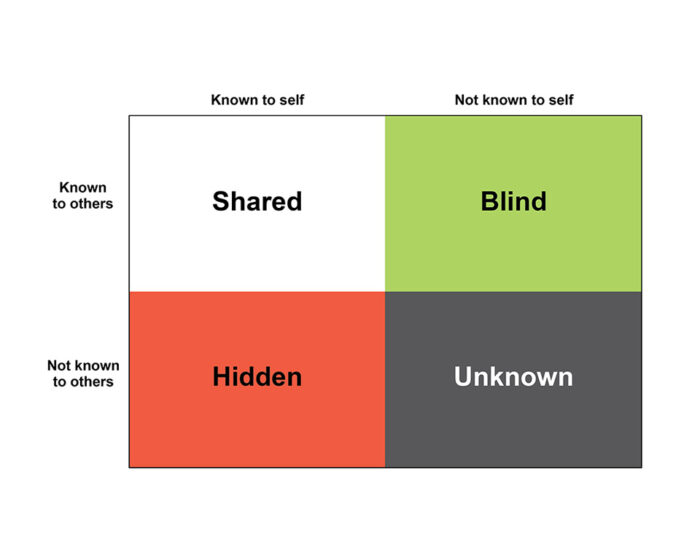

Crittografia e informazioni in un mondo digitale dove transitano miliardi di email giornalmente rendono la protezione delle informazioni aziendali fondamentale. Questo articolo esplora le vulnerabilità della posta elettronica non criptata e presenta le soluzioni offerte da EagleMercury per garantire la sicurezza delle comunicazioni attraverso sistemi di crittografia avanzati, proteggendo il patrimonio informativo aziendale da potenziali…