Dalla dottrina militare alla cybersecurity civile: come le Cyber Operations stanno ridefinendo la difesa digitale

Al 23° Forum ICT Security, Francesco Arruzzoli – Responsabile del Centro Studi Cyber Defense di Cerbeyra -ha illustrato perché la sicurezza informatica non può più essere solo tecnologia, ma deve diventare disciplina operativa

Quando si parla di cyber operations, il pensiero corre immediatamente alle attività militari nel dominio digitale. Eppure, come ha spiegato Francesco Arruzzoli, Responsabile del Centro Studi Cyber Defense di Cerbeyra, durante il suo intervento “Cyber Operations in ambito civile: difesa, intelligence e resilienza cibernetica” al 23° Forum ICT Security tenutosi a Roma il 20 novembre 2025, i principi delle operazioni cibernetiche militari stanno diventando sempre più rilevanti anche per il mondo civile.

«Oggi tutta la nostra continuità operativa, come società e come nazione, è sempre più legata al dominio cyber», ha esordito il relatore. «Infrastrutture tecnologiche, reti, telecomunicazioni che gestiscono la continuità della nostra attività sociale vengono gestite sempre più all’interno del dominio cyber».

Il concetto di guerra ibrida, ormai entrato nel lessico comune, descrive esattamente questa realtà: accanto ai domini tradizionali del conflitto — terra, mare, aria e spazio — si è aggiunto a pieno titolo il cyberspazio. Ma ciò che interessa maggiormente alle organizzazioni civili non è tanto la componente offensiva, quanto quegli «aspetti peculiari delle cyber operations che possono e devono essere riportati sempre più spesso nel mondo civile, perché ci danno la possibilità di contrastare tutta una serie di nuove minacce emergenti».

La lezione degli scarponi: quando la disciplina salva la vita

Per spiegare il valore della disciplina operativa, l’esperto ha attinto a un ricordo personale del servizio di leva. Durante l’addestramento presso un reparto operativo dell’esercito, le reclute erano tenute ogni sera a pulire gli anfibi e posizionarli in modo preciso davanti alla branda, a disporre la mimetica sempre nello stesso modo, il berretto sempre nella tasca destra. Rituali che sembravano quasi atti di nonnismo.

«Poi, dopo la terza settimana di addestramento, alle quattro della mattina, completamente al buio, veniamo svegliati per un allarme», ha raccontato. «La caserma era completamente al buio. Io ho visto in tre minuti persone vestirsi e mettersi in fila davanti all’armeria. Noi ci eravamo vestiti, preparati, equipaggiati senza vedere niente».

Nessuno si scontrò, nessuno perse gli anfibi. E gli scarponi erano pure lucidi. «Questo è un esempio di quello che può essere la disciplina quando andiamo a lavorare in determinati ambienti», ha sottolineato lo speaker. «Vuol dire essere pronti nel momento in cui si manifesta un’emergenza e non sappiamo quando si manifesta. Significa eliminare qualsiasi attrito».

Il parallelo con la cybersecurity è immediato: «Quando parliamo di attacchi cyber, ci riferiamo esattamente a questo. Ci riferiamo a minacce che sono l’equivalente digitale di un attacco notturno. Invisibili, imprevedibili, e spesso ce ne accorgiamo quando ormai è troppo tardi».

Malware che ragionano: la nuova frontiera delle minacce

Il cuore tecnico dell’intervento ha riguardato le nuove tipologie di malware potenziate dall’intelligenza artificiale, minacce che stanno emergendo dai laboratori di ricerca e che presto potrebbero diffondersi nel mondo reale.

La prima categoria presentata è quella del malware generativo adattivo, esemplificato da PROMPTFLUX. Si tratta di software malevolo capace di adattarsi all’ambiente in cui si trova, privo di codice malevolo riconoscibile al suo interno. «I sistemi normali non identificano quel software come malevolo perché non ha armi, non ha codice per fare reverse shell già integrato nel suo eseguibile», ha spiegato l’esperto. «Lui parla semplicemente con un’intelligenza artificiale esterna — potrebbe essere Gemini o qualsiasi altro LLM — e chiede istruzioni su come cambiare il suo codice, modificarlo, per rendersi invisibile a quella specifica infrastruttura».

La seconda tipologia riguarda i malware progettati direttamente dall’intelligenza artificiale, costruiti in modo specifico per una determinata organizzazione. È il concetto di spear-malware, analogo a quello di spear-phishing: non attacchi massivi e generici, ma strumenti costruiti su misura per penetrare una struttura specifica.

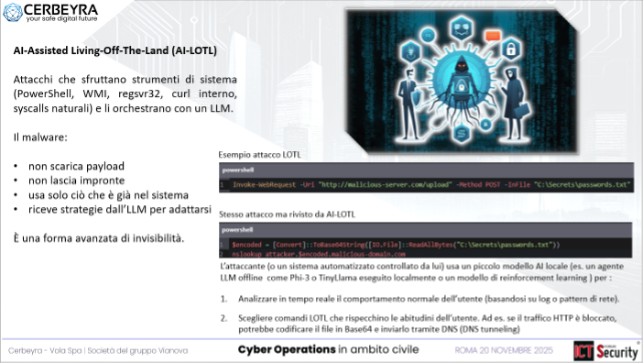

La terza categoria, forse la più insidiosa, è quella denominata AI-Assisted Living Off The Land (AI-LOTL). Questi malware non portano con sé alcun payload malevolo: si presentano come normali applicazioni, invisibili agli antivirus e ai sistemi di intrusion detection. Il loro trucco? Sfruttano i comandi legittimi già presenti nei sistemi operativi.

L’intervento ha incluso una dimostrazione pratica: un malware che utilizza comandi PowerShell di Windows per esfiltrare un file password.txt attraverso una normale connessione HTTP. Ma la vera innovazione sta nella versione evoluta, dotata di un piccolo LLM locale addestrato su tutti i possibili comandi PowerShell. «Col primo malware, quando gli abbiamo chiuso la connessione HTTP, non era più in grado di esfiltrare il file», ha raccontato Arruzzoli. «Il secondo si è accorto che avevamo chiuso la connessione HTTP, è andato a controllare in tutti i possibili comandi PowerShell qual era una possibile soluzione, e l’ha trovata. Ha esfiltrato il file attraverso il DNS».

La conclusione è netta: «Qui ci troviamo di fronte a oggetti che ragionano, pensano. E siccome la capacità di elaborazione di un essere umano è infinitamente più lenta di un computer, voi capite che se ci mettiamo a ragionare su come difenderci da certi tipi di attacchi, è finita».

Harvest Now, Decrypt Later: la minaccia che viene dal futuro

Un’altra minaccia illustrata durante l’intervento ha un sapore quasi da spy story: il paradigma Harvest Now, Decrypt Later. Stati, enti governativi e criminali informatici stanno acquisendo enormi quantità di dati crittografati — comunicazioni TLS, trasferimenti bancari, dati su cloud — per immagazzinarli in attesa di poterli decifrare in futuro, quando i computer quantistici saranno sufficientemente potenti.

«Il problema è che questo tipo di attacco non ce lo dobbiamo immaginare solamente da nemici, ma anche da alleati», ha precisato il relatore, citando il CLOUD Act del 2018 e la Sezione 702 del FISA. Queste normative statunitensi consentono alle agenzie di intelligence americane di acquisire dati dai data center delle Big Tech — Google, Amazon, Microsoft — anche quando si trovano su suolo straniero e riguardano cittadini non americani.

Esistono da tempo numerosi rumors che alimentano il sospetto che pratiche di sorveglianza avanzata siano già operative da anni. Un articolo pubblicato su Forbes nel 2013 segnalava l’esistenza di un sito nato come parodia della NSA, rivelatosi poi sorprendentemente ricco di informazioni provenienti da fonti governative statunitensi e abilmente correlate tra loro. Molti di quei contenuti ufficiali non sono oggi più raggiungibili attraverso i link originali, ma restano parzialmente consultabili grazie al servizio di archiviazione di archive.org.

Tra le immagini più emblematiche riportate da quel sito spicca la fotografia del data center NSA nello Utah, con la lapide d’ingresso che recita: «If you have nothing to hide, you have nothing to fear» — «Se non hai nulla da nascondere, non hai nulla da temere».

La risposta del relatore, citando l’hacker Kevin Mitnick, ribalta perfettamente la prospettiva: «Io non avrò nulla da temere, ma ho tante cose da proteggere».

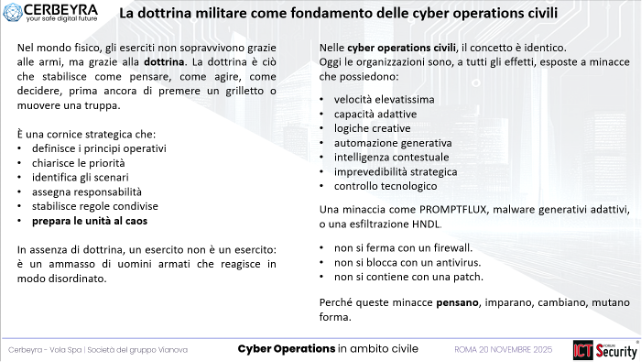

La dottrina militare applicata alla sicurezza civile

Come rispondere a minacce così sofisticate? La soluzione proposta passa attraverso l’adozione della dottrina militare nel contesto civile. «Una delle particolarità della dottrina militare, se applichiamo le cyber operations in ambito civile, è il fatto che ci permette di operare nel caos», ha spiegato l’esperto. «Anche quando siamo nel caos più totale, siamo in grado di gestire la situazione».

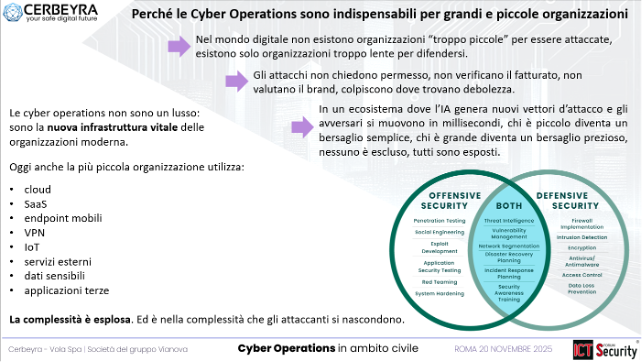

Tre sono le certezze da cui partire: non esistono organizzazioni troppo piccole per essere colpite; gli attacchi non chiedono permesso e non valutano il fatturato delle aziende prima di colpire; l’ecosistema tecnologico guidato dall’IA sta abbassando sempre di più i tempi di azione degli attacchi, fino a raggiungere i millisecondi.

«Le cyber operations non possiamo delegarle», ha aggiunto lo speaker. «Non è un lusso per pochi, è qualcosa che proprio perché coinvolge tutti, deve essere gestito da tutti».

Playbook e Runbook: gli ordini di combattimento del cyberspazio

Nel trasferire la dottrina militare al mondo della sicurezza informatica, due strumenti emergono come fondamentali: i playbook e i runbook.

«Quando un militare fa la ronda, se qualcuno si avvicina dà tre comandi: alt chi va là, un colpo in aria, il colpo addosso. Non ci sono particolari protocolli», ha esemplificato Arruzzoli. «Così vale anche per le cyber operations».

I playbook rappresentano la componente strategica: definiscono cosa fare quando si verifica un ransomware, un data breach, un attacco specifico. Sono l’equivalente delle regole di ingaggio militari, documenti che stabiliscono non come sparare, ma quando, perché e in quale contesto.

I runbook sono invece il braccio operativo: procedure dettagliate, passo dopo passo. «Il ransomware? Apro il runbook ransomware e c’è scritto: stacca il computer, fai login nella console, spegni tutti i servizi. Operazioni alla fine molto semplici, ma la cosa importante è che devono essere eseguite senza pensare».

È questo il punto cruciale: «La forza di questi sistemi vale nel momento in cui riesco a farli esercitare in maniera automatica. Ho un attacco? Automaticamente chi è disposto alla sicurezza deve aprire il runbook ed eseguirlo riga per riga senza pensare. È l’unico modo per andare a interagire e bloccare certi tipi di attacchi».

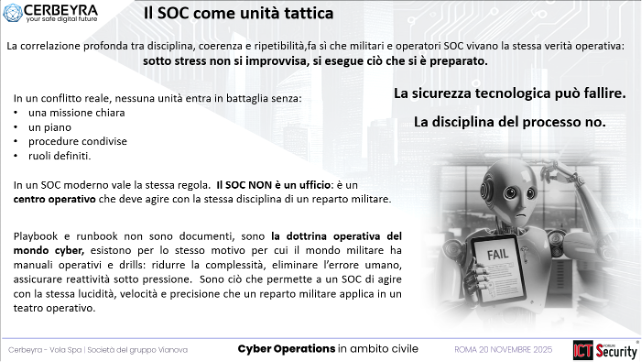

Il SOC non è un ufficio: la disciplina del processo

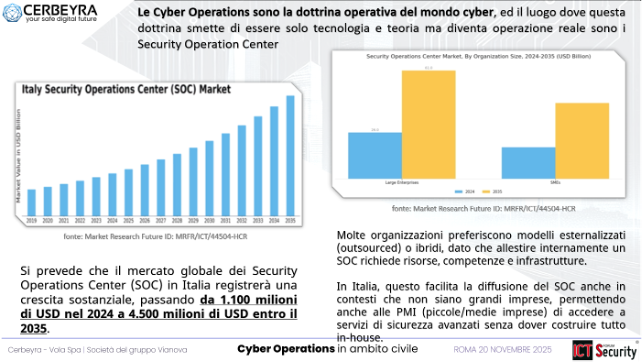

L’intervento ha dedicato ampio spazio ai Security Operation Center, il cui mercato in Italia è in forte crescita: da circa 1,1 miliardi di dollari nel 2024, si prevede raggiunga i 4,5 miliardi entro il 2035. Un trend trainato inizialmente dalle grandi imprese, ma che vedrà le PMI superarle numericamente nei prossimi anni.

«Quello che va capito è che il SOC non è un ufficio», ha precisato il relatore. «Non vi immaginate gente che va in ufficio alle otto. Stiamo parlando di un centro operativo che deve monitorare e controllare tutta una serie di segnali importanti». E ha aggiunto con forza: «La cosa più importante di un centro operativo non è la tecnologia. È la disciplina del processo».

Un monito chiaro per chi si affaccia a questo mercato: «Diffidate da chi vi vende il SOC come tecnologia. Il SOC non è tecnologia, il SOC è processi. La tecnologia serve a far sì che i processi possano operare più velocemente. Diffidate da chi vi dice: vi metto due o tre endpoint e poi vi controllo i log. Lì non avete un SOC, avete qualcuno che vi sta guardando la rete, e poi incrociate le dita».

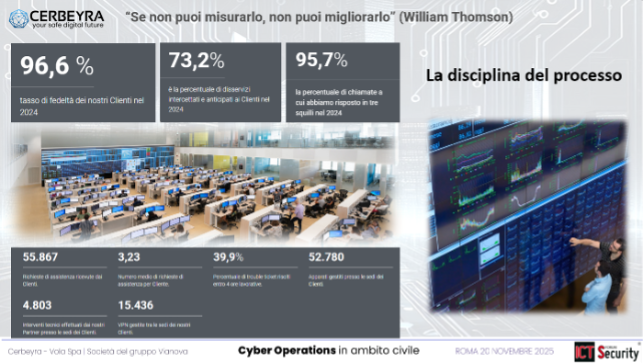

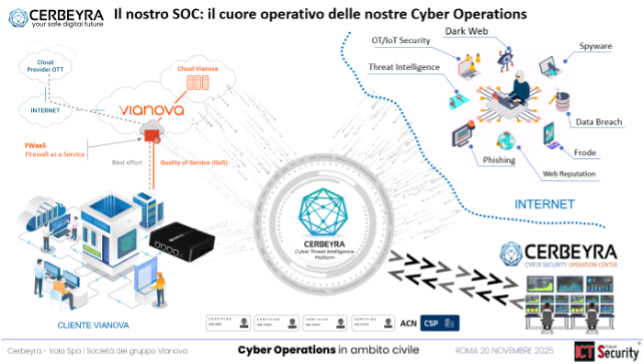

Un modello italiano: l’esperienza Vianova-Cerbeyra

A conclusione dell’intervento, è stato presentato un esempio concreto di applicazione di questi principi. Cerbeyra, parte del gruppo Vianova — quarto operatore nazionale nel segmento business per servizi avanzati di telecomunicazione — opera con un’infrastruttura interamente italiana: reti, data center, software applicativi sviluppati e gestiti in Italia. Una scelta che risponde alle preoccupazioni sulla sovranità digitale emerse nella prima parte dell’intervento.

I numeri presentati testimoniano l’efficacia dell’approccio basato sulla disciplina del processo: oltre il 96% di retention dei clienti nel 2024, e il 73% di incidenti intercettati prima ancora che il cliente se ne accorgesse. «Ci prendono per matti a volte perché ci apriamo il ticket da soli e poi avvertiamo il cliente», ha commentato con un sorriso l’esperto. «Eppure è così. Riusciamo a individuare le anomalie perché abbiamo il controllo dell’intera infrastruttura».

Capire la minaccia prima che colpisca: dalla difesa passiva all’intelligence attiva

La chiusura dell’intervento ha offerto una riflessione che sintetizza l’intero messaggio: «La sicurezza non è ciò che impedisce l’attacco, ma è ciò che ci permette di comprendere la minaccia e bloccarla prima che si sviluppi appieno».

Un cambio di paradigma profondo, che trasforma la cybersecurity da presidio tecnico ad attività operativa permanente. Non più reagire agli eventi, ma interpretarli e, possibilmente, anticiparli. Non difendere un perimetro, ma operare in un dominio. Non installare tecnologie, ma orchestrare informazioni.

Come nella migliore tradizione militare, la prontezza non è un atto istantaneo ma un’abitudine. Non un riflesso casuale, ma un comportamento costruito giorno dopo giorno. Perché quando l’allarme suona — nel cyberspazio come nella caserma di un tempo — non c’è tempo per cercare gli scarponi: bisogna averli già ai piedi.

Guarda il video completo dell’intervento:

Progettista di sistemi esperti, software developer, network e system engineer, con oltre 30 anni di esperienza nell’ambito della sicurezza delle informazioni, Francesco Arruzzoli è il Resp. del Centro Studi Cyber Defense Cerbeyra, dove svolge attività di R&D, analisi delle cyber minacce e progettazione di nuove soluzioni per la cyber security di aziende ed enti governativi. Esperto di Cyber Threat Intelligence e contromisure digitali, autore di libri ed articoli sue riviste del settore, in passato ha lavorato per multinazionali, aziende della sanità italiana, collaborato con enti governativi e militari. In qualità di esperto cyber ha svolto inoltre attività di docenza presso alcune università italiane.