Combattere le minacce informatiche usando il Cyber Threat Hunting

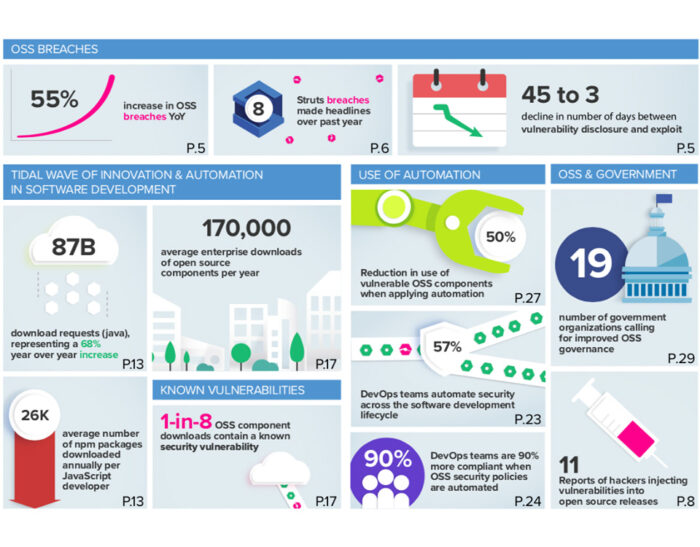

Le minacce informatiche odierne sono diventate sempre più complesse da individuare a causa della loro continua mutevolezza, asimmetricità e diversificazione degli autori. Secondo i più recenti report[1] le attività di attacco “cyber” si consumano in poche ore e le exfiltration di dati avvengono in pochi giorni, mentre l’identificazione dell’incidente nei 2/3 dei casi rimane inosservata…