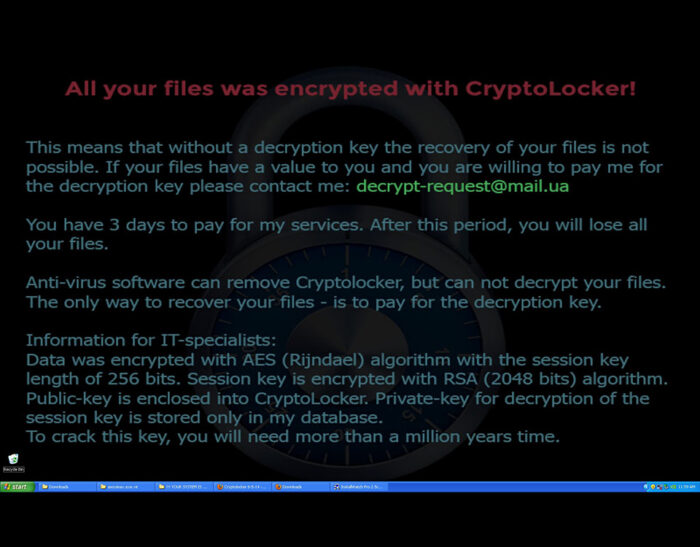

Digital forensics a costo zero – Indagine informatica con tools freeware ed open source gratuiti

Simuliamo una piccola indagine informatica utilizzando esclusivamente strumenti software gratuiti, freeware e open source, per dimostrare come sia possibile svolgere attività complesse senza dover ricorrere a grandi spese o a macchine particolarmente potenti. Questo approccio permette di apprezzare il fascino della ricerca e della diversificazione degli strumenti, mostrando al contempo come tale metodo consenta di…