Cyber threat intelligence & hunting per una maggiore efficacia al contrasto degli attacchi informatici

Premessa e scenario

A differenza delle minacce tradizionali, quelle informatiche presentano caratteristiche peculiari, che ne rendono ardua l’azione repressiva:

- Compressione spazio-temporale

- Trasversalità

- Asimmetricità

- A-territorialità

- Continua mutevolezza

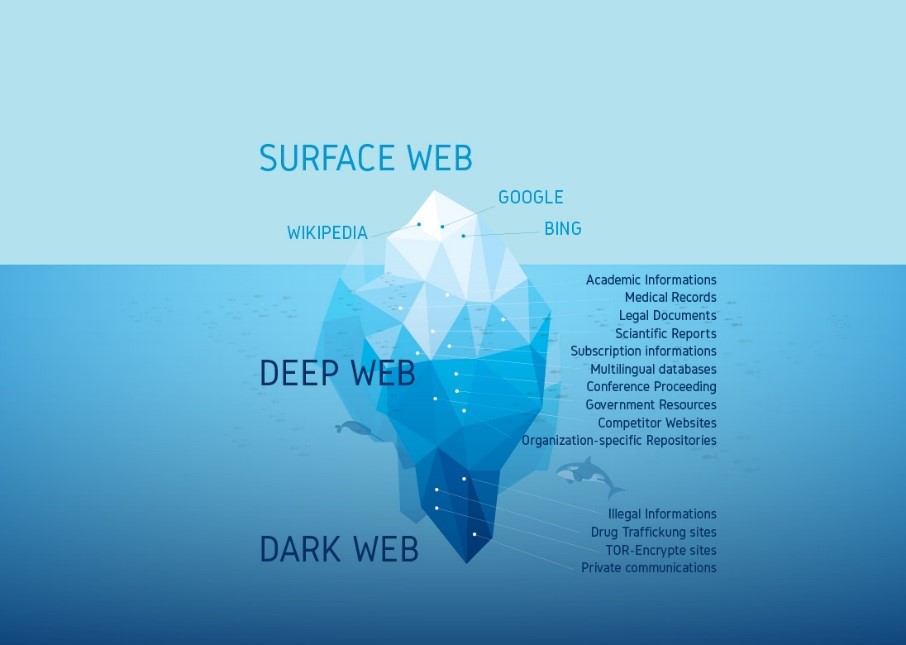

Tali caratteristiche comportano la necessità di un approccio integrato, tattico e strategico, attivando tutti i possibili canali di ascolto, compreso l’ambito web ed in particolare il deep e dark web. Secondo alcune stime, oltre il 94-96 % delle informazioni sulla rete non sono recuperabili dai motori di ricerca ovvero in quello che viene definito “surface” web.

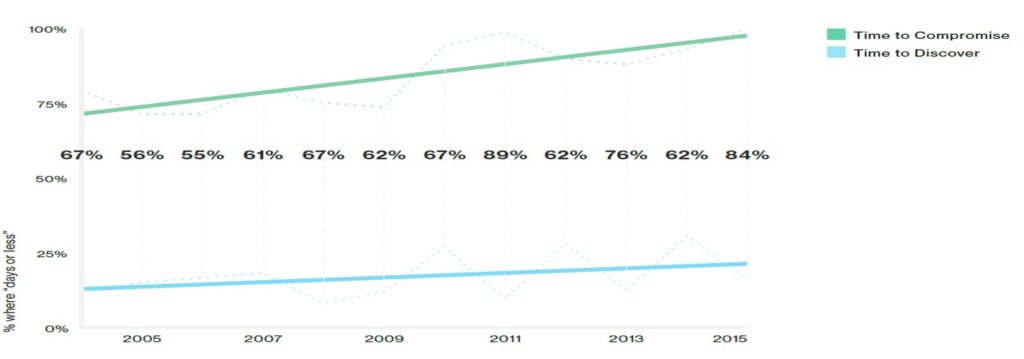

Sotto un altro profilo, di contro, secondo i più recenti report le attività di attacco “cyber” si consumano in poche ore e le exfiltration di dati avvengono in pochi giorni, mentre l’identificazione dell’incidente ha statistiche medie da 80 a 200 giorni dal momento dell’infezione e di attacco.

Questo gap consente agli attaccanti un vantaggio considerevole, motivo per il quale diviene agevole far uscire informazioni, proprietà industriale, know-how o password per l’accesso ai sistemi “core” in un tempo ridotto ma con un basso rischio di identificazione e contrasto.

I cyber criminali operano ormai con tecniche militari (mercenari) e specializzate su diverse categorie di aziende, senza particolari distinzioni di settore e tecnologie. Negli ultimi mesi, in particolare, gli obiettivi più sfidanti per gli attaccanti sono stati quelli relativi all’Internet of Things, il cui impatto con il tempo sarà sempre più invasivo (in quanto la superficie di attacco aumenterà vertiginosamente con la diffusione della tecnologia) e perché oltre alla mera acquisizione dei dati, si possono registrare ripercussioni anche sull’incolumità delle persone. Solo a mero titolo di esempio, nel 2016, la Food and Drug Administration (FDA) degli USA ha evidenziato problemi di sicurezza in un sistema di regolazione della somministrazione dei medicinali (che avevano la caratteristica di poter essere controllati da remoto, ovvero via internet). La vulnerabilità consentiva ad un attaccante in rete di cambiare il dosaggio di somministrazione del medicinale. Sempre nello stesso periodo, due ricercatori hanno scoperto un modo per introdursi via Wi-Fi nel sistema di puntamento per fucili Tracking Point, basato su Linux, attraverso la sua applicazione per smartphone denominata ShotView.

Al di là dei casi specifici, un approccio «Intelligence Driven», secondo gli addetti ai lavori, risulterebbe più efficace per ridurre i tempi e più in generale per avere un’ottima «Situational Awareness» su quanto avviene in ambito internazionale.

La Cyber Threat Intelligence

La Cyber threat intelligence è un concetto che innanzi tutto va correttamente inquadrato dal punto di vista terminologico: ci sono varie interpretazioni a seconda dell’interlocutore. A titolo esemplificativo ci sono topic di cyber intelligence per la sicurezza nazionale, per il monitoraggio di informazioni in rete o sui social network, sul deep web e sul dark web, con un approccio per “semantica” multilingua, dove OSINT e HUMINT possono trovare un punto di sintesi. Un altro discorso ancora è l’intelligence per prevenire ed identificare le frodi, verificare se ci sono “campagne di phishing” che stanno attaccando i servizi bancari, o se c’è vendita di credenziali e carte di credito nell’underground dei black market (oggi si direbbe nel dark web). Avere prima queste informazioni (ovviamente analizzandole ed utilizzandole efficacemente) permette di prevenire gli usi illeciti, a tutela di clienti, dipendenti, cittadini, asset.

Una definizione più specifica di Cyber Threat Intelligence potrebbe essere questa: disporre di un “knowledge” basato su evidenze tecniche (ad esempio dati, meccanismi, modalità, IoC, etc) in ordine a minacce emergenti o attuali alla cybersecurity dei propri asset.

La Cyber Threat Intelligence ha l’obiettivo pertanto di fornire agli analisti ed incident responder una “actionable intelligence”, ovvero un’informazione analizzata, contestualizzata, tempestiva, accurata, rilevante e predittiva.

Esiste però una differenza sostanziale tra Threat Data e Threat Intelligence: la prima rappresenta un aggregazione di dati “atomici” come ad es. il dump con dati su compromissione generica di ATM e 20.000 numeri di carte, mentre la seconda rappresenta principalmente la capacità di fornire un’informazione “actionable” come ad es. di questi dati, alcuni riguardano la versione specifica degli ATM in uso presso il proprio istituto di credito e, delle 20.000 carte, il 10% riguarda propri clienti.

I processi di Cyber Threat Intelligence, quindi, consentono ai team di analisti di mettere a fuoco strategicamente le loro risorse per ottenere il massimo effetto, anticipando in modo proattivo l’identificazione delle minacce all’interno della propria organizzazione, la c.d. Cyber Threat Hunting.

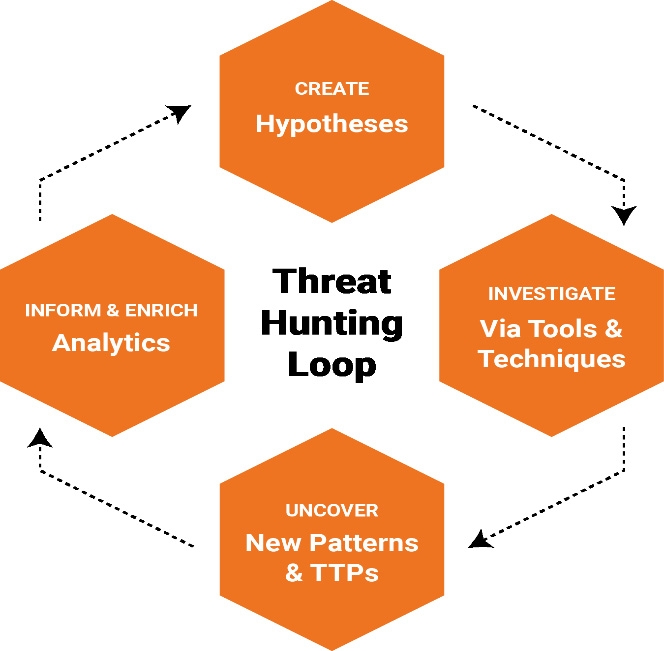

Con cyber threat hunting si intendono tutte le tecniche manuali o machine-assisted utilizzate da un analista di Security o Threat Intelligence per rilevare un security incident. Ogni analista può usare differenti tecniche per individuare un attacco. Una volta completata l’analisi, l’hunter migliora le sue capacità di automatizzare il rilevamento di quell’attacco attraverso la comprensione del relativo TTP (Tactics, Techniques e Procedures).

Di seguito un esempio di 4 step tipici di un cyber threat hunter:

- crea un’ipotesi sulla base delle attività sospette che ha osservato sull’infrastruttura;

- avvia una investigazione per validare che l’ipotesi iniziale sia corretta. L’investigazione può essere svolta utilizzando differenti tecniche e strumenti (machine learning, linked analysis, data traversal analysis, pivoting, stacking, searching, grouping, etc.)

- l’investigazione individua un nuovo pattern comportamentale e viene definito (o associato) il TTP (Tactics, Techniques e Procedures) all’attaccante. Il nuovo TTP viene immediatamente condiviso internamente al gruppo e con le strutture fidate esterne e viene usato per verificare che non sia stato utilizzato in altre campagne di attacco.

- Sulla base di un valido TTP, l’hunter può arricchire il pattern integrando nuove informazioni (data enrichment) e, infine, si potrà creare un automatismo che permetta l’individuazione dello stesso schema di attacco.

Più in generale, secondo Gartner, esistono 3 tipologie di approccio relative al «cyber threat hunting» (anche parzialmente sovrapponibili):

- Guidato da ipotesi: in base alla conoscenza delle vulnerabilità et similia, si fanno delle ipotesi sulla possibilità di essere potenzialmente attaccati/attaccabili.

- Basato su Indicatori di Compromissione (IoC): gli IoC sono informazioni tecniche che ad esempio un SOC può subito applicare per verificare se è avvenuta una compromissione, se è presente un malware sui sistemi. Comprendono anche delle regole sulle attività da svolgere in caso di compromissione, rendendo quindi tutto il processo di Incident Management molto più efficiente.

- Security Analytics, ovvero basato su analisi comportamentali (behavior analytics) e su dati statistici/Machine learning: in caso di anomalie rispetto a comportamenti (Anomaly detection), osservate su reti o sistemi, scattano in automatico degli alert da gestire.

Scenari d’uso

La Cyber Threat Intelligence ha diversi scenari d’uso quali ad esempio:

- SOC: warning per attacchi targettizzati, IoC, blacklist, data breach noti, vulnerabilità recenti, metodologie e “profiling” dei bad actor etc.

- Anti-Frode: phishing, monitoraggio sul mercato nero di carte di credito clonate, e-commerce fraud, atm skimming etc.

- AML: soggetti utilizzati come «muli» per il riciclaggio, black list di high risk AML bad actor, etc.

- Reputation: «sentiment» negativi in termini di sicurezza e frodi sui social network e web, report customizzati per gli «executive», alert via sms/email su topic interni o sulle terze parti, etc.

Come accennato, i sistemi tradizionali come SOC, AML, Anti-Fraud & Internal Control System devono evolversi verso un modello “Intelligence-Driven”, in cui si utilizzano fonti diversificate, esterne ed interne (Logs, IoC, Attaccanti, Eventi AML) per rendere più proattiva l’attività di threat hunting.

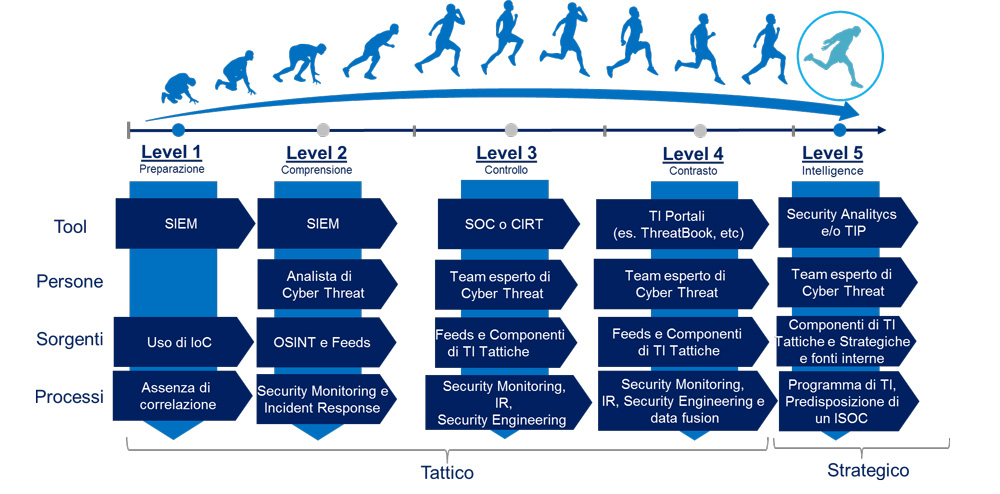

Value Chain e Maturity Model

In Italia, sull’argomento, siamo in molte organizzazioni all’early stage. In alcuni casi particolari (ad esempio nel settore bancario) esiste una maggiore maturità per quanto concerne l’ambito antifrode, anche se spesso a macchia di leopardo. In alcuni contesti ci sono tool o sorgenti, ma sono deboli i processi e le competenze interne, fondamentali per l’analisi dei dati e per la parte – appunto – di intelligence.

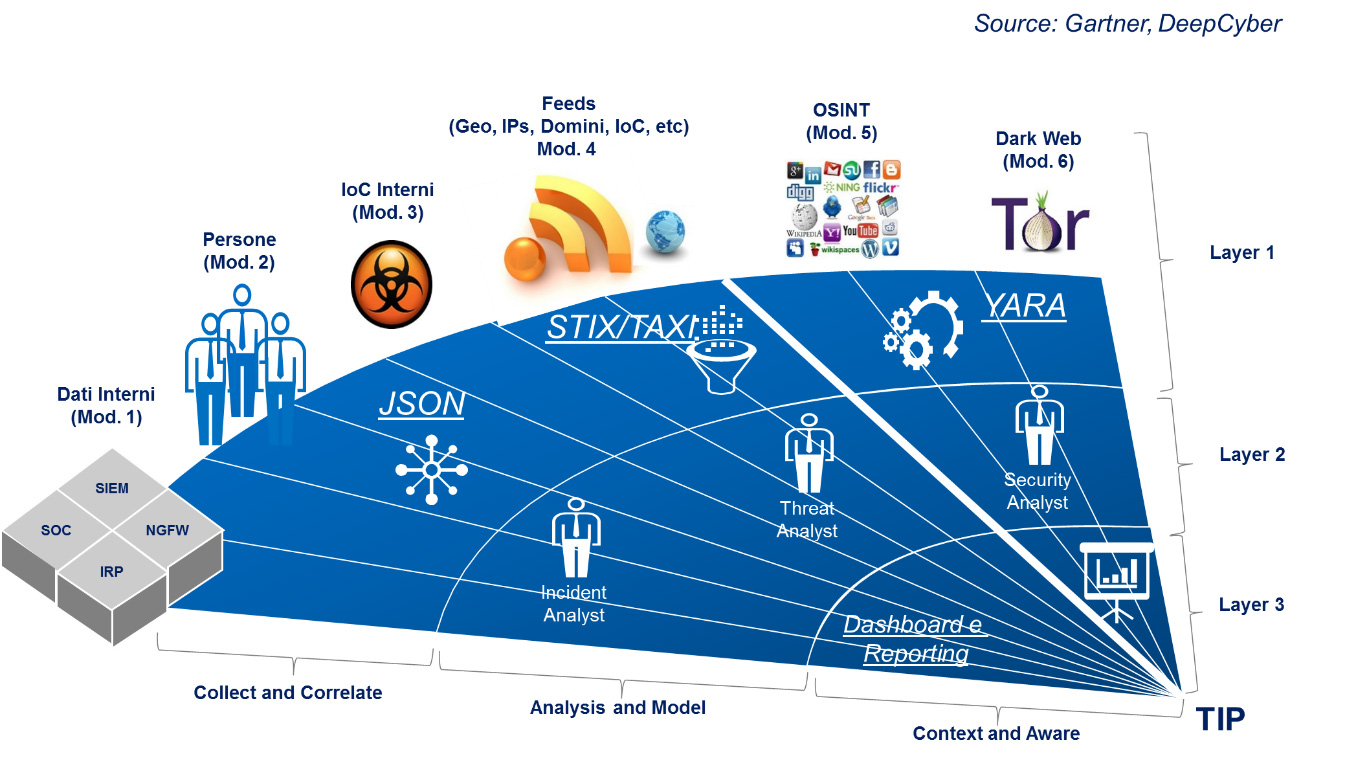

Il migliore approccio, in un maturity model, è quello di potersi dotare di una piattaforma per la gestione della Cyber Threat Intelligence (TIP) e, come valore fondante della stessa, integrare tutta una serie di dati e informazioni OSINT, closed, commerciali, frutto di information sharing pubblico-privato ( i c.d. cyber threat feed), suddivisi per tipologia di competenza e know-how ma anche su base territoriale (ovvero informazioni provenienti da diverse fonti geografiche quali ad esempio USA, Russia, Cina, Israele ed altri).

Di fondamentale importanza restano le competenze tecniche e di analisi, identificabili ad un livello mediamente superiore rispetto a quelle tipiche di un SOC e/o CSIRT. Alle competenze prettamente tecniche vanno integrate risorse con soft skill adeguati alla cyber threat intelligence.

Sul piano eminentemente tecnico-infrastrutturale, l’impostazione generale dovrebbe essere quella di orientare l’integrazione dei dati con un approccio finalizzato al c.d. “data fusion”, con una “vision” dell’architettura di base come di seguito indicato.

I threat feed restano il primo valore della Cyber Threat Intelligence, in quanto sono le informazioni di base, che possono essere sia in formato «grezzo» che più «strutturato» e disponibili in varie tipologie o su georeferenziazioni diverse.

Possiamo identificare le seguenti famiglie di feed:

- Threat feeds per Malware Analysis forniscono IoC come sorgenti IP, Command and Control (C&C), valori di hashe del payload del codice malevolo e delle sue componenti e altri dati fondamentali per la fase di detection.

- Threat feed di Bad Actor (o Threat Actor) forniscono informazioni per tracciare cyber criminals, hacktivist groups o team legati ad azioni cyber-espionage. Insieme alle informazioni sui cyber criminals sono fornite anche fondamentali informazioni di Tactics Techniques and Procedures (TTP)

- Threat feeds per Brand Reputation aiutano ad identificare organizzazioni o persone diventati obiettivi di attacchi. L’individuazione delle minacce è realizzato attraverso l’analisi su fonti OSINT (monitorando, ad esempio, pastebin, chat channels, anonymous sites presenti sul Deep e Dark Web).

- Threat feeds per Fraud Analysis and Prevention forniscono URLs Phishing, informazioni su leaks, credenziali rubate, indirizzi email compromesse, banking mule accounts, compromissione di carte di credito, informazioni a supporto di attività di Anti Money Laundering, compromissione di POS.

- Threat feeds per Network Infrastructure & ICS/SCADA forniscono molti IoC come, ad esempio, sistemi infetti, dettagli sui Domini, Indirizzi IP, dettagli e vulnerabilità su sistemi ICS e SCADA, etc.

- Feeds per analisi sui Social Networks forniscono informazioni aggregate e correlate su organizzazioni, gruppi o persone su quanto presente sui Social Network (ad esempio, facebook, linkedIn, twitter, etc) e permettono di ottenere i dati per svolgere analisi di tipo sentiment e semantic.

Tali informazioni sono frutto di attività di cyber intelligence di varia natura, anche di tipo Humint ed è possibile un duplice approccio: ricerca retroattiva rispetto a particolari esigenze (immaginiamo ad esempio ricerche su credenziali compromesse, carte di credito etc su darkweb) oppure un continuous monitoring (ad esempio monitoraggio di una specifica classe IP dell’organizzazione, laddove fosse identificata in qualche forum chiuso come un target da attaccare o appena attaccato).

Ulteriori conclusioni

Gartner stima che attualmente meno del 10% del SOC esistenti possiede caratteristiche intelligence-driven, mentre questo valore salirà al 40% entro il 2020, portando così le aziende sempre più verso un concetto di I-SOC – Intelligence driven Security Operation Center, in grado di integrare capacità di prevent, detect, respond e predict. Questo, mutatis mutandis, vale anche per gli altri settori citati, quali ad esempio l’antifrode e gli internal control.

Inoltre, il costante cambiamento dello scenario delle minacce e la crescente proliferazione di Internet of Things (IoT), le tecnologie cloud, del mobile ed i fenomeni legati allo spionaggio, saranno i veri driver che spingeranno le aziende ad adottare strategie innovative di Cyber Threat Intelligence su base continuativa. La disponibilità e la maturità delle tecnologie di supporto unita alla capacità interna degli specialisti di Threat Hunting, permetterà di migliorare ulteriormente il livello di sicurezza ed aumentare le capacità di contenimento e contrasto degli attacchi interni ed esterni.

A cura di: Gerardo Costabile, CEO di DeepCyber – Advanced Intelligence, Protection, Antifraud