Lumma Stealer: Europol e Microsoft unite contro il cybercrime

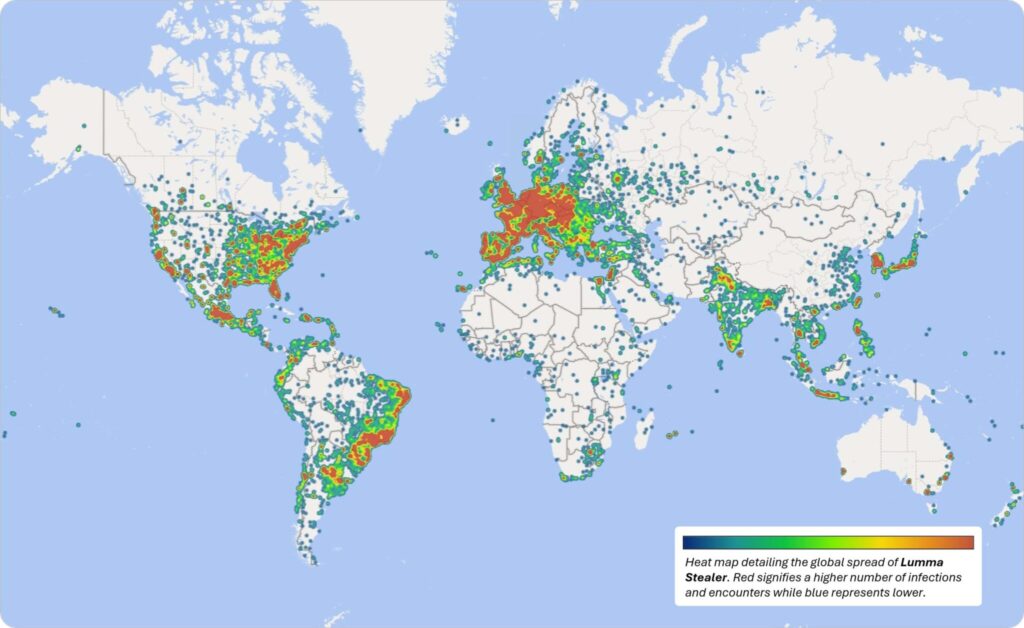

Nel maggio 2025, Microsoft ed Europol hanno unito le forze in un’operazione internazionale volta a smantellare l’ecosistema criminale di Lumma Stealer – noto anche come LummaC2 – tra i più diffusi infostealer globali, con oltre 394.000 dispositivi Windows infettati tra marzo e maggio 2025.

Il malware, in grado di esfiltrare credenziali, cookie, portafogli di criptovalute e altri dati sensibili da dispositivi compromessi, alimentava frodi finanziarie, furti d’identità e attacchi ransomware.

Sulla base di queste evidenze, la Digital Crimes Unit di Microsoft, Europol, il Dipartimento di Giustizia degli Stati Uniti, il Centro europeo per la criminalità informatica (EC3) e il Japan Cybercrime Control Center (JC3), insieme a partner privati come BitSight, Cloudflare e altri operatori coinvolti in attività di intelligence e supporto tecnico, hanno disattivato l’infrastruttura operativa del malware.

“Oltre 1.300 domini legati a Lumma sono stati sequestrati o trasferiti a Microsoft e reindirizzati verso sinkhole sotto il suo controllo, azzerando le comunicazioni tra il malware e i suoi operatori e bloccando ogni attività illecita residua. In un’azione coordinata, il Dipartimento di Giustizia degli Stati Uniti (DOJ) ha infine sequestrato il pannello di controllo di Lumma, elemento essenziale per il funzionamento del marketplace associato al malware.

Lumma Stealer: funzionamento, diffusione e obiettivi

LummaC2 è il successore di LummaC, un infostealer basato sul modello Malware-as-a-Service (MaaS) progettato per sottrarre dati sensibili da browser, applicazioni e portafogli di criptovalute, oltre a poter installare ulteriori payload malevoli. Pubblicizzato su forum underground dalla fine del 2022, ha subito rapidi sviluppi con frequenti aggiornamenti.

Il malware è gestito da un gruppo criminale identificato da Microsoft Threat Intelligence come Storm-2477, responsabile dello sviluppo, della manutenzione dell’infrastruttura Command and Control (C2) e della piattaforma MaaS. Gli affiliati, dopo aver acquistato l’accesso tramite criptovalute, utilizzano un pannello di amministrazione per generare eseguibili personalizzati di Lumma, controllare le comunicazioni C2 e consultare i dati rubati.

Il malware è stato utilizzato in numerose campagne da gruppi ransomware noti, come Octo Tempest (noto anche come Scattered Spider), Storm-1607, Storm-1113 e Storm-1674. La sua distribuzione multi-vettoriale includeva e-mail di phishing, malvertising, download da siti compromessi, software piratati, script offuscati su GitHub e persino come payload secondario in infezioni complesse. In molti casi, Lumma si camuffava da entità affidabili, come Booking.com o Microsoft, per indurre le vittime a scaricare ed eseguire il codice malevolo.

I bersagli spaziavano da utenti privati a organizzazioni, fino a community di videogiocatori, istituzioni scolastiche e settori strategici come manifattura, telecomunicazioni, logistica, finanza e sanità, confermando Lumma Stealer come una minaccia persistente per la sicurezza globale.

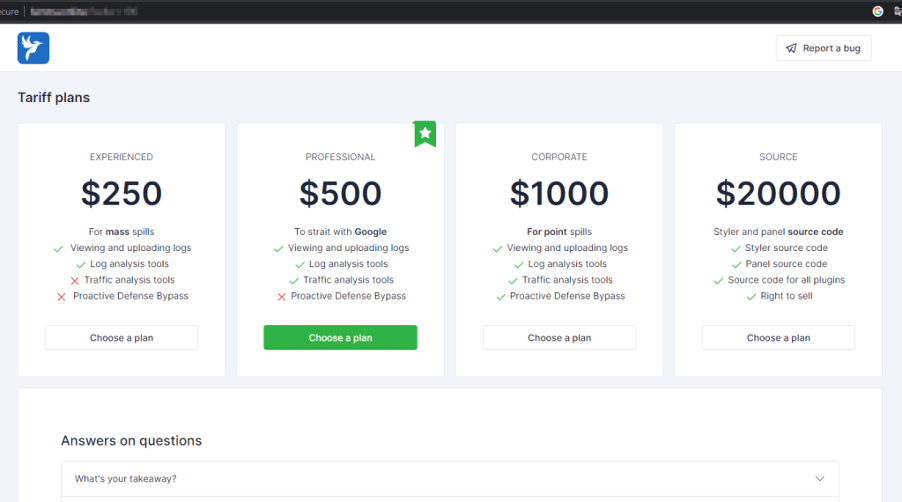

Il lato commerciale del Malware – Il “business model” del malware: abbonamenti, supporto e vendite via Telegram

Il malware principale Lumma Stealer è stato sviluppato utilizzando una combinazione di C++ e ASM, e progettato fin dall’inizio come una soluzione Malware-as-a-Service (MaaS). Gli abbonati accedevano a un pannello per generare varianti del malware, gestire comunicazioni C2 e visualizzare i dati rubati. Gli operatori di LummaC2 gestivano inoltre un bot Telegram dedicato alla vendita diretta dei dati rubati raccolti dagli affiliati.

Le credenziali sottratte – denominate “log” – venivano analizzate, indicizzate e rese disponibili su un marketplace riservato, dove gli acquirenti potevano acquistare crediti in criptovaluta e cercare le informazioni più redditizie. I log venivano anche raccolti da altri attori criminali che rivendevano l’accesso alle proprie collezioni, sempre attraverso Telegram.

L’offerta commerciale includeva piani di abbonamento mensili compresi tra 250 e 1.000 dollari, con la possibilità di acquistare l’accesso al codice sorgente per 20.000 dollari. Per facilitare l’utilizzo anche da parte di attori meno esperti, il gruppo aveva pubblicato una documentazione tecnica dettagliata su Gitbook, accessibile tramite un sito web dedicato collegato al progetto.

L’offerta commerciale includeva piani di abbonamento mensili compresi tra 250 e 1.000 dollari, con la possibilità di acquistare l’accesso al codice sorgente per 20.000 dollari. Per facilitare l’utilizzo anche da parte di attori meno esperti, il gruppo aveva pubblicato una documentazione tecnica dettagliata su Gitbook, accessibile tramite un sito web dedicato collegato al progetto.

2023 – l’analisi di Darktrace e l’evoluzione delle campagne malevole

Nel periodo compreso tra gennaio e aprile 2023, Darktrace, azienda britannica specializzata in cybersicurezza basata su intelligenza artificiale auto-apprendente, ha osservato numerose attività legate a Lumma Stealer, in particolare in Europa e Nord America.

Il malware, venduto su forum underground e su Telegram fin dal 2022, era offerto a partire da 250 dollari ed era promosso da un attore noto come “Shamel”. Le infezioni rilevate da Darktrace sono avvenute tramite software craccati (come VLC e versioni contraffatte di ChatGPT), oppure attraverso e-mail con allegati o link malevoli, in alcuni casi mascherate da comunicazioni ufficiali di aziende note. Un esempio emblematico riguarda un attacco di spear-phishing in Corea del Sud che impersonava Bandai Namco.

Darktrace ha rilevato numerosi casi di esfiltrazione di dati tramite HTTP POST verso server C2 associati a Lumma, spesso caratterizzati dall’uso dell’user agent “TeslaBrowser/5.5” e della URI “/c2sock”. In un caso documentato, accedendo manualmente a un indirizzo IP sospetto, è stato possibile visualizzare un pannello di controllo in lingua russa, riconducibile all’infrastruttura di comando del malware.

Ulteriori analisi dei PCAP hanno confermato l’esfiltrazione di informazioni sensibili. In diversi dispositivi compromessi, sono state inoltre rilevate connessioni simultanee ad altri malware noti come Raccoon Stealer, RedLine, Vidar e Laplas Clipper, suggerendo che Lumma venga spesso utilizzato all’interno di pacchetti malware multipli.

Questi infostealer, anch’essi offerti come Malware-as-a-Service (MaaS), sono strumenti privilegiati dei traffer team, gruppi criminali specializzati nella raccolta e rivendita di credenziali su larga scala, attraverso modelli di business sempre più sofisticati e automatizzati.

2025 – ClickFix ed EtherHiding: l’evoluzione silenziosa di Lumma Stealer

Ad aprile 2025, Microsoft ha individuato diverse campagne mirate alla distribuzione di Lumma Stealer, sfruttando tecniche avanzate come EtherHiding e ClickFix. La prima consiste nell’utilizzare smart contract su blockchain (es. Binance Smart Chain) per ospitare codice malevolo, eludendo i tradizionali sistemi di rilevamento.

La tecnica ClickFix, invece, sfrutta l’ingegneria sociale attraverso finte schermate di errore, inducendo l’utente a incollare comandi nel prompt di Windows, che portano al download del malware. In un caso, siti compromessi iniettavano JavaScript per interrogare la blockchain, recuperare il codice ClickFix e presentarlo agli utenti. In un’altra campagna del 7 aprile, un’ondata di e-mail indirizzate a organizzazioni canadesi utilizzava falsi avvisi di fatture per reindirizzare le vittime a un sito malevolo, sfruttando un sistema di redirezione Prometheus TDS e la stessa tecnica ClickFix. Il codice finale scaricato tramite mshta e PowerShell installava Lumma Stealer, in alcuni casi associato al malware Xworm.

Un modello da replicare: disarticolata una minaccia globale con approccio congiunto

Lumma Stealer si è distinto nel panorama delle minacce informatiche non solo per l’ampiezza delle sue capacità tecniche, ma anche per l’approccio organizzativo e commerciale adottato dai suoi operatori. La struttura del servizio, infatti, ricalcava in modo inquietante quella di un software legittimo, offrendo piani di abbonamento, documentazione tecnica dettagliata e supporto.

Questi elementi, tipici delle piattaforme SaaS professionali, hanno reso Lumma particolarmente accessibile anche ad attori con competenze tecniche limitate, contribuendo alla sua rapida diffusione e all’efficacia delle campagne condotte. La combinazione di tecniche avanzate di evasione, distribuzione multi-vettoriale e modello commerciale scalabile ha fatto di Lumma uno dei MaaS più pericolosi degli ultimi anni.

Lo smantellamento della sua infrastruttura ha segnato una tappa fondamentale nella lotta alla criminalità informatica. Questo risultato è stato possibile grazie a un’azione congiunta tra agenzie governative e partner tecnologici, che ha visto Microsoft in prima linea, affiancata da Europol ed altri attori pubblici, insieme a partner privati e numerosi fornitori di sicurezza.

Il caso Lumma dimostra come la sinergia tra pubblico e privato sia oggi essenziale per contrastare minacce sofisticate che evolvono secondo logiche industriali. Se da un lato la criminalità informatica continua a professionalizzarsi, dall’altro solo una risposta coordinata e condivisa può garantire efficacia e impatto reale in un contesto in cui la sicurezza digitale è un obiettivo condiviso.

Riferimenti

https://www.bitsight.com/blog/lumma-stealer-is-out-of-business

https://www.darktrace.com/blog/the-rise-of-the-lumma-info-stealer

https://socradar.io/disrupting-lumma-stealer-malware-microsoft-leads-global-action/

https://www.windowsblogitalia.com/2025/05/microsoft-mette-fine-malware-lumma-stealer/

Cyber Security Expert | Digital Forensics Examiner | Docente & Speaker

Lead Auditor ISO/IEC 27001:2022, opera nei settori della Cybersecurity e Digital Forensics, con oltre dieci anni di esperienza nella consulenza tecnica, nell’analisi forense e nella formazione.

È docente di Cybersecurity presso l’European Forensic Institute di Malta, dove ricopre il ruolo di responsabile del Master in Cyber Security, Digital Forensics & Crime Analysis.

Affianca all’attività di consulente un’intensa attività di relatore e docente, partecipando a eventi nazionali e internazionali e collaborando con il mondo accademico italiano.

Membro ONIF (Osservatorio Nazionale sull'Informatica Forense), fa parte della redazione del magazine L’Europeista occupandosi di Cybersecurity e normativa di settore.