WhatsApp Web Forensics: Analisi Forense Avanzata

Esploriamo le tecniche avanzate per l’analisi forense di WhatsApp Web e Desktop. Dai metodi per estrarre evidenze digitali da file di log, cache e IndexedDB, agli strumenti come Autopsy e BrowSwtEx che consentono di recuperare dati cruciali come cronologia chat, stati utente e file multimediali. L’analisi della console di sviluppo e dell’API di WhatsApp Web fornisce ulteriori informazioni. Questo approccio è essenziale per gli investigatori forensi e offre insights preziosi sulle attività degli utenti WhatsApp su piattaforme web e desktop.

WhatsApp Web e Desktop: Funzionamento e Implicazioni per la Sicurezza

E’ trascorso ormai del tempo dal mio ultimo articolo inerente WhatsApp Messenger– WhatsApp Forensics – ICT Security Magazine –, l’applicazione di messaggistica istantanea più popolare al mondo. Mi ripropongo, in questo nuovo articolo, di analizzare le ulteriori modalità di utilizzo della classica app evidenziandone le ulteriori attività utili alle indagini digitali forensi attraverso un percorso passo di Digital forensics su WhatsApp Desktop e Web.

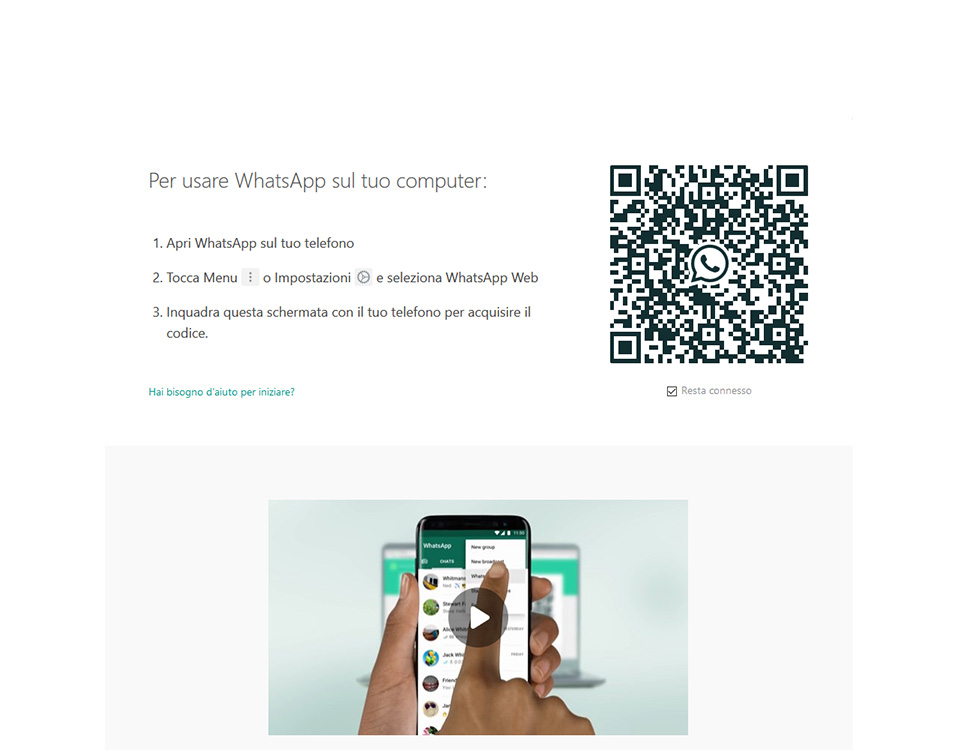

Nel gennaio 2015 fu introdotto il client web WhatsApp, accessibile dai principali browser utilizzati (Google Chrome, Mozilla Firefox, Opera, Safari, Microsoft Edge) e, nel maggio 2016, l’applicazione desktop WhatsApp (Mac o Windows); queste due modalità sono oggi di usuale utilizzo. Per utilizzare il client web WhatsApp è necessario digitare l’indirizzo web https://web.whatsapp.com su uno qualsiasi dei browser supportati e scansionare, dall’app installata sul dispositivo mobile nella sezione Impostazioni – WhatsApp Web/Desktop (esempio per iOS) –, il codice QR;

Da quel momento, il client web potrà gestire i contenuti dell’app installata sul mobile, comportandosi come un’estensione della stessa sempre, e soltanto se, il dispositivo che abbia autorizzato l’accesso sia coperto dalla rete; in caso contrario sarà impossibile gestire l’invio o la ricezione dei messaggi sul client desktop, indipendentemente dalla piattaforma.

Questa architettura consente ad una persona, anche non autorizzata ma in grado di avvalersi del dispositivo per connetterlo al client web oppure di utilizzarne una connessione già in essere, la completa gestione delle chat del dispositivo stesso che, a tal punto, possono essere intercettate, visualizzate e scaricate.

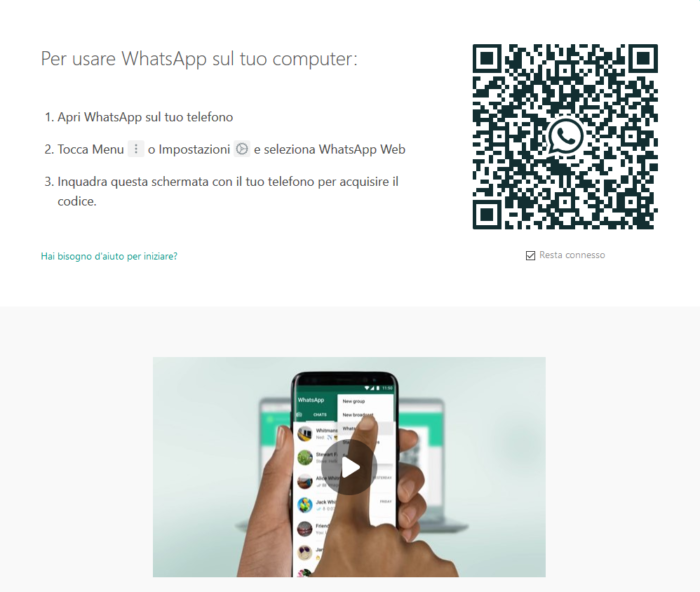

Qualora una nuova sessione di WhatsApp Web venga creata dalla stessa applicazione mobile utilizzando un altro browser o un altro computer, WhatsApp si scollegherà dal client precedente visualizzando un messaggio pop-up “WhatsApp è aperta su un altro computer o browser. Clicca su “Usa qui” per utilizzare WhatsApp in questa finestra” (fig. 1), connettendosi al nuovo client.

Quando dal nuovo computer o dal nuovo browser si effettuerà la disconnessione da WhatsApp Web, la precedente connessione verrà nuovamente ristabilita.

Ritengo fondamentale per la conduzione di una corretta analisi delle evidenze, la comprensione del funzionamento di quanto ci si accinge ad analizzare e quindi la necessità di porsi delle domande atte a meglio comprendere l’oggetto da analizzare.

Digital Forensics di WhatsApp Web e Desktop: Metodologie e Strumenti

E’ indubbio che la ricerca nel campo della mobile forensics, con specifico riferimento all’applicativo Whatsapp, si è concentrata principalmente, sino ad oggi, sulle evidenze estraibili dall’applicazione installata sui dispositivi mobile tralasciando il web client o l’applicazione desktop di WhatsApp. Non vi sono, infatti, studi inerenti l’applicazione desktop di WhatsApp e appena un paio su WhatsApp web.

In questo articolo proverò quindi ad evidenziare trattare tutte le possibili informazioni digitali forensi estraibili da WhatsApp Desktop/Web e la relativa rilevanza nella visione d’insieme del quadro investigativo.

Prenderemo in considerazione, per ora, i browser Firefox, Chrome e Microsoft Edge, solo per sistemi Windows e la relativa applicazione desktop.

Per le prove effettuate ci si è avvalso di un laptop con le seguenti caratteristiche:

- Processore: Intel(R) Core(TM) i7-10875H CPU @ 2.30GHz 30 GHz;

- RAM: 16,0 GB;

- Tipo S.O.: Sistema operativo a 64 bit, processore basato su x64;

- O.: Windows 10 Pro vers. 20H2, build 19042.685.

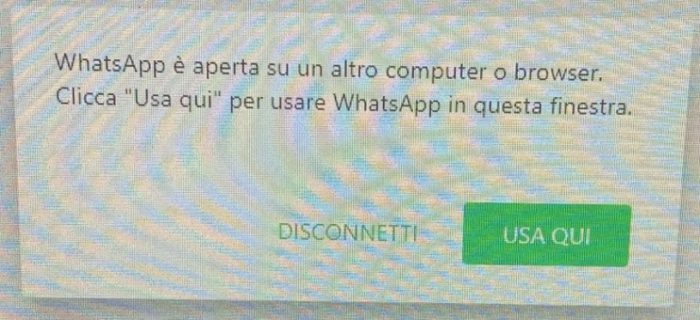

La maggior parte delle evidenze di interesse investigativo sono state reperite nei percorsi indicati in fig. 2, all’interno dei file con estensione log e nei file di cache.

I file di log di WhatsApp vengono costantemente aggiornati in base alle iterazioni dell’utente con l’applicativo client WhatsApp. Le informazioni precedentemente salvate su detti file di log potrebbero anche essere sovrascritte da nuovi dati e quindi potrebbe non contenere l’intera cronologia delle azioni dell’utente. Nei file di log non viene memorizzato alcun messaggio scambiato, ma le informazioni presenti possono essere di fondamentale importanza nel corso delle indagini.

Si potrebbe risalire, ad esempio, ad un dispositivo mobile totalmente diverso da quello in possesso degli inquirenti, oppure con un S.O. più aggiornato, il tutto utilizzabile dagli investigatori forensi per indirizzare l’A.G.[1] verso una ricerca più mirata che coinvolga eventuali altri dispositivi e, nel contempo, operare una scelta più oculata di strumenti idonei allo scenario che si prospetta.

| Client di WhatsApp | Percorsi contenenti le evidenze |

| Applicazione Desktop | File di Log

%USERPROFILE%\AppData\Roaming\WhatsApp\IndexedDB\file__0.indexeddb.leveldb\******.log Directory di installazione %USERPROFILE%\AppData\Local\WhatsApp Chiavi di registro HKEY_CLASSES_ROOT\Local Settings\Software\Microsoft\Windows\Shell\MuiCache HKEY_CLASSES_ROOT\whatsapp\shell\open\command HKEY_CURRENT_USER\SOFTWARE\Classes\Local Settings\Software\Microsoft\Windows\Shell\MuiCache HKEY_CURRENT_USER\SOFTWARE\Classes\whatsapp\shell\open\command HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\ContentDeliveryManager\SuggestedApps HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FeatureUsage\AppBadgeUpdated HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\FeatureUsage\AppSwitched HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Notifications\Settings\com.squirrel.WhatsApp.WhatsApp HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\PushNotifications\Backup\com.squirrel.WhatsApp.WhatsApp HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\WhatsApp HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows NT\CurrentVersion\AppCompatFlags\Compatibility Assistant\Store HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\RADAR\HeapLeakDetection\DiagnosedApplications\WhatsApp.exe HKEY_LOCAL_MACHINE\SOFTWARE\Nahimic\NahimicAPO4\NahimicSettings\Applications\WhatsApp.exe Directory del profilo %USERPROFILE%\AppData\Roaming\WhatsApp Prefetch Windows\Prefetch\WHATSAPP.EXE-118A19ED.pf[2] Collegamenti Windows %USERPROFILE%\AppData\Local\WhatsApp\WhatsApp.exe %USERPROFILE%\DeskTop\WhatsApp.lnk Cache immagini del profilo %USERPROFILE%\AppData\Roaming\WhatsApp\Cache |

| Chrome | File di log

%USERPROFILE%\AppData\Local\Google\Chrome\User Data\Default\IndexedDB\https_web.whatsapp.com_0.indexeddb.leveldb\*****.log History %USERPROFILE%\AppData\Local\Google\Chrome\User Data\Default\History Prefetch Windows\Prefetch\CHROME.EXE-039F1FD1.pf Collegamenti Windows Utenti\Public\Desktop\Google Chrome.lnk” %USERPROFILE%\Desktop\Google Chrome.lnk %USERPROFILE%\AppData\Roaming\Microsoft\Internet Explorer\Quick Launch\Google Chrome.lnk Cache immagini del profilo %USERPROFILE%\AppData\Local\Google\Chrome\User Data\Default\Cache |

| Firefox | File d log

%USERPROFILE%\AppData\Roaming\Mozilla\Firefox\Profiles\XXXXXXXX.default-1557048742432\storage\default\https+++web.whatsapp.com\idb\********wcaw.sqlite History %USERPROFILE%\AppData\Roaming\Mozilla\Firefox\Profiles\xqimcopc.default\places.sqlite Prefetch Windows\Prefetch\FIREFOX.EXE-25FC0A66.pf Collegamenti Windows %USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Firefox.lnk %USERPROFILE%\AppData\Desktop\Firefox.lnk Cache immagini del profilo %USERPROFILE%\AppData\Local\Mozilla\Firefox\Profiles\xqimcopc.default\cache2\entries

|

| Edge | File di log

%USERPROFILE%\AppData\Local\Microsoft\Edge\User Data\Default\File System %USERPROFILE%\AppData\Local\Microsoft\Edge\User Data\Default\IndexedDB\https_web.whatsapp.com_0.indexeddb.leveldb History %USERPROFILE%\AppData\Local\Microsoft\Edge\User Data\Default\History Cookie %USERPROFILE%\AppData\Local\Microsoft\Edge\User Data\Default\Cookies Prefetch Windows\Prefetch\ MSEDGE.EXE-37D25F9C.pf Cache immagini del profilo %USERPROFILE%\AppData\Local\Microsoft\Edge\User Data\Default\Cache Percorsi e file ulteriori %USERPROFILE%\AppData\Local\Microsoft\Edge\User Data %USERPROFILE%\AppData\Local\Microsoft\Edge\User Data\Default\Local Storage\leveldb %USERPROFILE%\AppData\Local\Microsoft\Edge\User Data\Default\Service Worker\Database %USERPROFILE%\AppData\Local\Microsoft\Windows\WebCache\ %USERPROFILE%\AppData\Local\Microsoft\Edge\User Data\Default\QuotaManager %USERPROFILE%\AppData\Local\Microsoft\Edge\User Data\Default\Shortcuts |

Fig.2

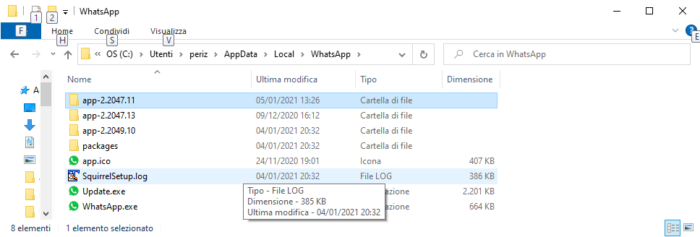

In calce il contenuto tipico della cartella del profilo WhatsApp Desktop – cfr. fig.3 -:

In fig.4, il contenuto tipico della directory di installazione:

Analisi Forense dei File di Log di WhatsApp: Evidenze Chiave per le Indagini

Le evidenze significative rinvenute – la tabella non è certamente esaustiva – provengono dai valori delle azioni identificate all’interno dei file di log, a cui si è attribuito il significato descritto:

| Tipologia | Comandi | Opzioni | Descrizione dell’azione |

| action,presence, | (available/unavailable) | Stato dell’utente | |

| action,chatstate, | (composing/paused/

recording) | Attività dell’utente:composizione di un messaggio, ascolto di un audio,, etc. | |

| action,message, | (image/video/chat/vcard/document/ptt/sticker) | Inviodel messaggi da parte dell’utente; non viene specificato il destinatario. L’opzione Vcardrappresenta un’informazione di contatto, mentre l’opzioneptt è sinonimo di push-to-talk (registrazionediunmessaggio audio). | |

| action,msgs,delete | Cancellazione di un messaggio da parte dell’utente | ||

| action,battery,80, | (True/False) | Stato di carica della batteria in un determinato istante. | |

| Timestamps

/Actions | action,chat,read,{“fromMe”: false,”remote”: 393518193636@c.us…} | Phone Number @c.us or @g.us | Lettura di un messaggio da parte dell’utente e/o all’interno di un gruppo |

| action,status,read,{“fromMe”:false,”remote”: “status@broadcast | Id, Partecipant, | Visualizzazione dello Stato aggiornato di un utente | |

| Media:sendToChat chat 393518193636@c.us | Phone Number @c.us or @g.us | Invio file multimediali da parte dell’utente attraverso chat individuale e/o di gruppo | |

| action,msg,relay,…393292094446-1390410687@ g.us,393474497649@c.us

| (chat,image,video,stickers) | Ricezione di un messaggio, e/o di un’immagine, e/o di un video, e/o di uno sticker. |

Fig.5

In calce, alcuni estratti con evidenziati i comandi in tabella di fig. 5, relativi al file di log prodotto dall’app, situato nella cartella indicata in tabella 2 alla voce “file di log”, quale esempio:

lineI®” log”S#T*. 2020-12-12 21:42:20.889:sending: 1607805740.–101, action,presence,unavailable” timestampN .–

‹ewB{ 2ÿÿÿÿÿÿõ

lineIò” log”N#T*. 2020-12-12 21:42:00.301:sending: 1607805720.–99, action,chatstate,paused” timestampNqK™‹ewB{ 2¦ÿÿÿÿÿÿõ

o” lineIô “ log”f#T*. 2020-12-12 21:42:00.301: send: 3EB05ED8549191C0A709, action,message,chat,,3EB05ED8549191C0A709″ timestampN L™‹ewB{ 2¦ÿÿÿÿÿÿð

o” lineI²” log”L#T*. 2020-12-12 21:58:03.203:bin-recv: 1607804037-127,action,battery,80,true” timestampN\!¤ð‹ewB{ 2Üÿÿÿÿÿÿë

o” lineIœ” log”®#T*. 2020-12-12 21:58:01.637: send: 796.–106, action,chat,read,{“fromMe”:false,”remote”:”393292094446-1390410687@g.us”,”id”:”DA93D149790E43314E9C7557FAB6A62D”,”participant”:”393518193636@c.us”,”_serialized”:”false_393292094446-1390410687@g.us_DA93D149790E43314E9C7557FAB6A62D_393518193636@c.us”},13″ timestampNá¼Lð‹ewB{ 2Úÿÿÿÿÿÿá

” log”ž#T*. 2020-12-12 21:24:17.266: send: 985.–67, action,status,read,{“fromMe”:false,”remote”:”status@broadcast“,”id”:”82603420D13984BDD68E6B3F33598FD8″,”participant”:”393473863418@c.us”,”

_serialized”:”false_status@broadcast_82603420D13984BDD68E6B3F33598FD8_393473863418@c.us”},undefined” timestampNtŠewB{ 2Þ ÿÿÿÿÿÿë

o” lineI¬” log”â#T*. 2020-12-12 21:16:37.341:bin-recv: 1607804037-17,action,msg,relay,video,393292094446-1390410687@g.us,393474497649@c.us,false_393292094446-1390410687@g.us_C0329DF75DED117BB83319C9EB2BB064_393382437657@c.us,393382437657@c.us” timestampNÍÜÊ‘‰ewB{ 2£ ÿÿÿÿÿÿÜ

Utilizzo di Autopsy per l’Analisi Forense di WhatsApp Desktop

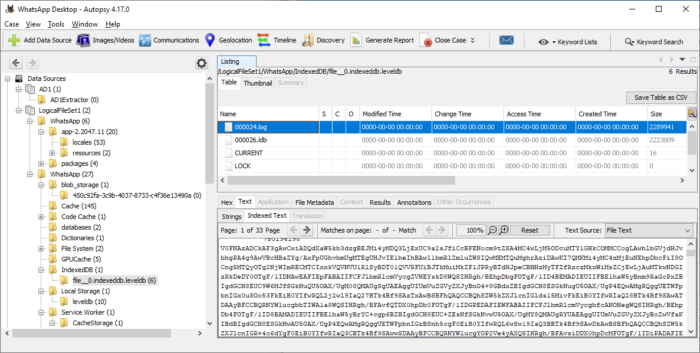

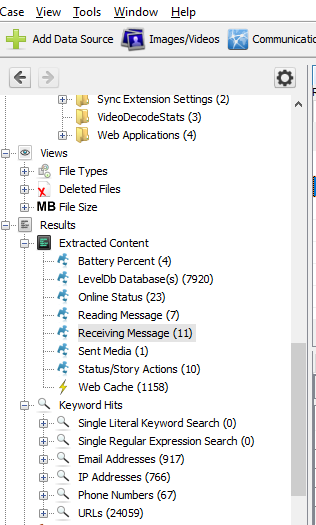

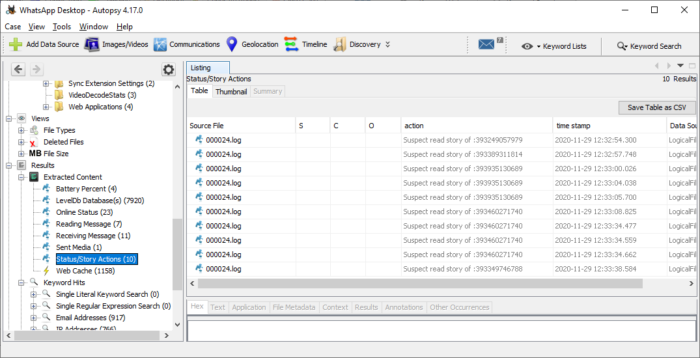

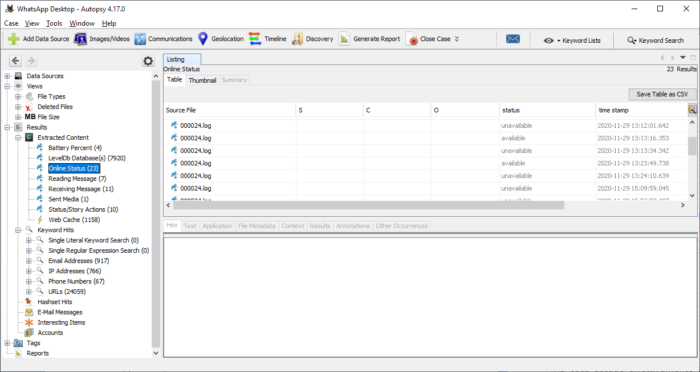

Con l’ausilio di Autopsy rel. 4.17 si è analizzato il contenuto delle cartelle inerenti la app Desktop e indicate in fig.2, ottenendo il risultato in calce:

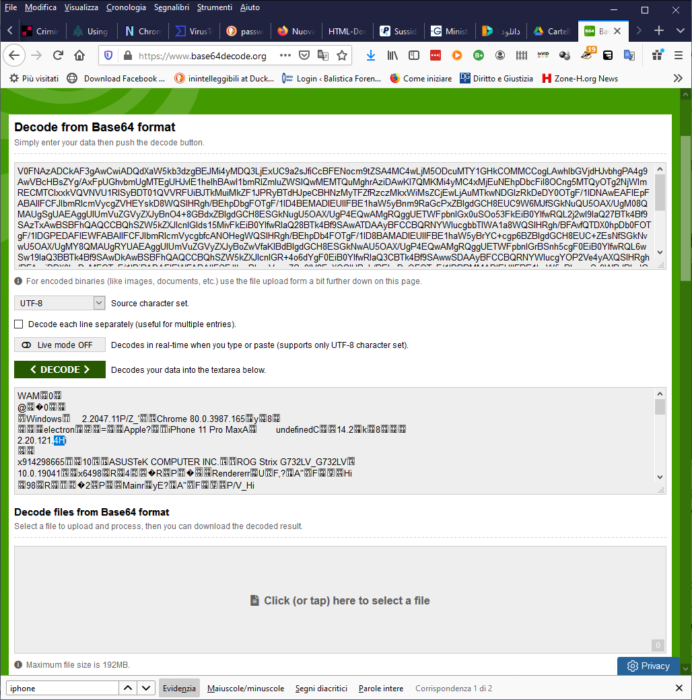

Decodificando il contenuto espresso inBase64 del file 000024.log – evidenziato in fig.6 -, è possibile rinvenire il contenuto di alcune variabili insite nel codice di WhatsApp, e non solo:

webcPhoneDeviceManufacturer: Apple webcPhoneDeviceModel: iPhone 11 Pro Max webcPhoneOsBuildNumber:undefined webcPhoneOsVersion: 14.2 webcPhoneAppVersion: 2.20.121

E’ possibile quindi estrarre, oltre il contenuto delle variabili ut supra, anche altri dati interessanti quali: la tipologia dell’ambiente operativo in cui è installata l’app – nel caso di specie Windows -, la versione utilizzata della stessa – 2.20.121 -, il computer utilizzato con marca e modello – ASUSTeK COMPUTER INC, ROG Strix G732LV – la versione di Windows installata sul computer utilizzato – 10.0.19041 x64– e altri ancora oggetto di studio.

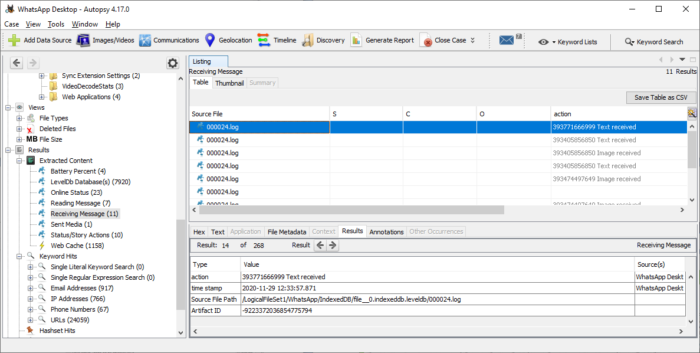

Un ottimo plugin, realizzato per la release 4.11 di Autopsy ma valido anche per le release successive, liberamente scaricabile all’indirizzo https://github.com/sathwikv143/Autopsy-Whatsapp-Plugin, consente il parsing del file di log creato dall’app desktop di WhatsApp, estraendo dati di indubbia utilità nel corso delle indagini investigative.

Le figg.8-9 evidenziano, nei risultati di Autopsy, tutte le evidenze estratte.

E’ possibile, tra l’altro, attribuire la data e ora di visualizzazione di una storia pubblicata da un altro utente, identificata dal numero telefonico dell’utente visualizzato (cfr. fig. 8).

Non solo: si può determinare anche lo stato online dell’utente (available/unavailable) corredato dal relativo timestamp – cfr. fig. 9 -.

Analisi Forense della Cache di WhatsApp: Recupero di File Multimediali e Profili

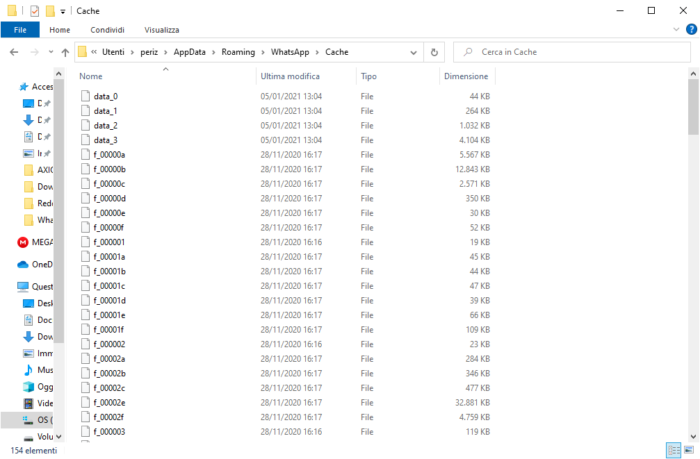

Di particolare interesse dal punto di vista forense è il contenuto della directory Cache evidenziato in fig.10:

Si tratta di file denominati f_******* (dove * è un numero da 0 a 9) a contenuto multimediale, cifrati. Alcuni di essi, tuttavia, possono essere non cifrati e quindi facilmente visualizzabili. I file più interessanti sono data_0, data_1, data_2 e data_3, che si trovano nella stessa subdirectory. Questi file contengono, al loro interno, i collegamenti a file e documenti multimediali cifrati trasferiti dall’utente.

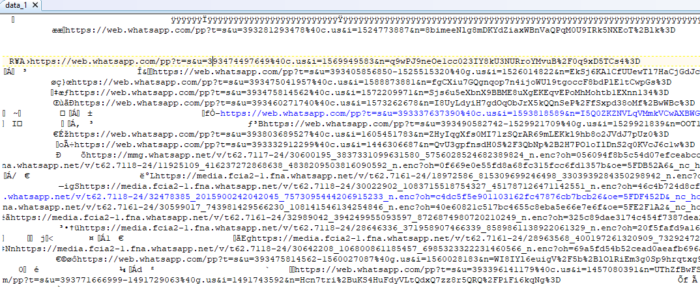

In calce un esempio del contenuto del file denominato data_1:

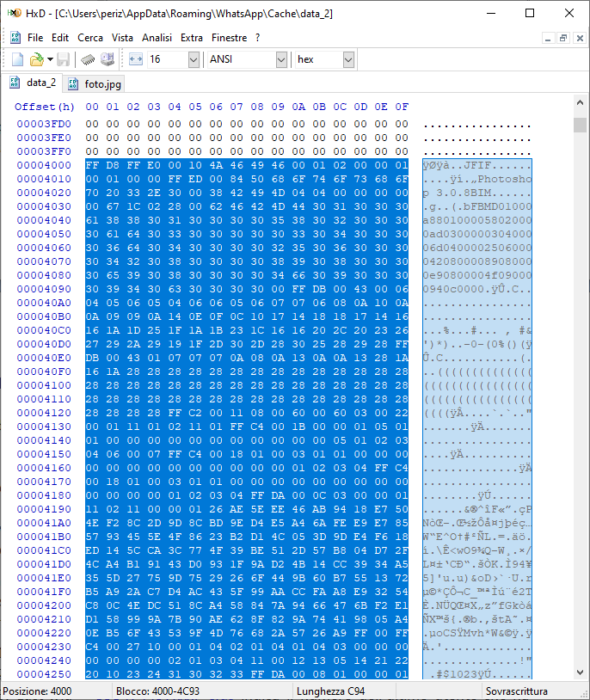

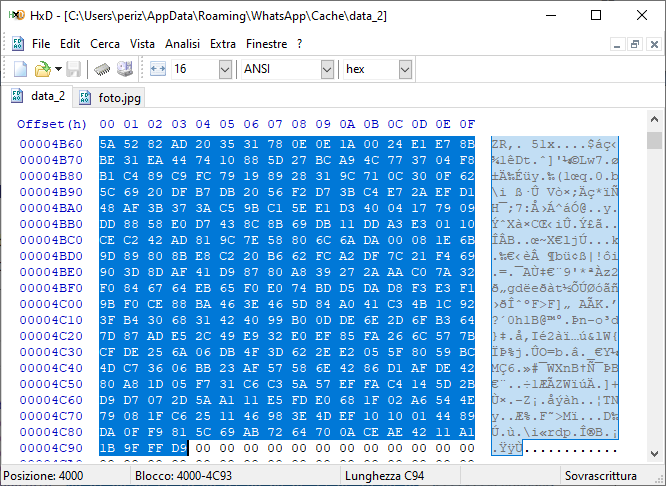

Il file data_2 contiene avatars e foto inerenti i profili dell’utente e devono essere ricercati utilizzando gli header propri dei file grafici. Ad esempio, nello stralcio evidenziato in calce, selezionando il blocco da offset 4000h a offset 4c90h è possibile estrarre la foto del profilo evidenziata in fig. 11:

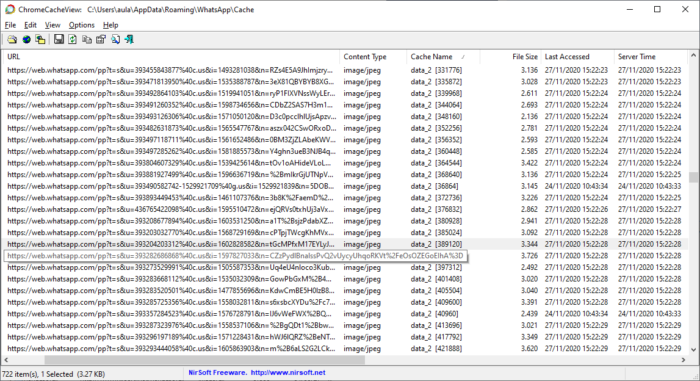

Adoperando il tool fornito da Nirsoft, denominato ChromeCacheView,è pensabile di esaminare le evidenze contenute in detta directory allo scopo di trarne maggiori e più dettagliate informazioni ed evitando la ricerca degli header dei file; il tool consentirà la visualizzazione dell’elenco degli stessi corredata da: url, tipologia del contenuto, dimensioni del file, ora di accesso, nome del server e risposta eventuale dello stesso e tanto altro ancora.

In calce uno stralcio del risultato ottenuto dal software:

Selezionando una delle righe con contenuto “image/type” e premendo il tasto F7,è ottenibile l’immagine del profilo relativa:

t=s&u=39320420xxxx[3]%40c.us&i=1602828582&n=tGcMPfxM17EYLyJ%2BMXg.jpg

t=s&u=39349421xxxx[4]%40c.us&i=1605448195&n=T6V0sGDHyMzGmaiFxLJNi.jpg

WhatsApp Web Forensics: Analisi tramite API e Console di Sviluppo

Dopo questo breve excursus inerente l’applicazione Desktop di WhatsApp e nella speranza di aver fatto cosa gradita, continuo illustrandovi l’alternativa fornita da WhatsApp Web.

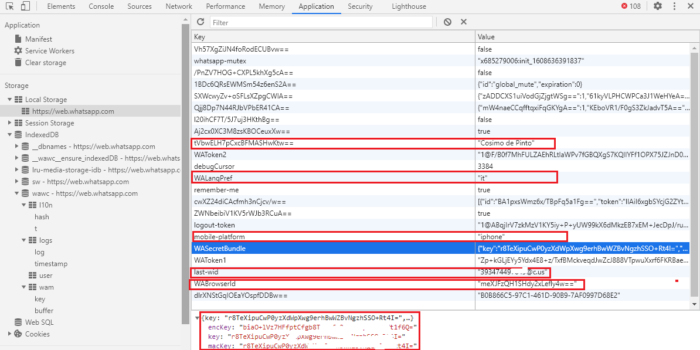

WhatsApp Web possiede anche una comoda interfaccia API . È accessibile direttamente dal browser avviandone la relativa console di sviluppo – Google Chrome Developer Console, ad esempio – , dopo aver avuto accesso al client web di WhatsApp. Un esempio delle evidenze estratte e di facile comprensione a cui è possibile accedere, viene evidenziato in rosso e riportato in Fig.12.

I campi suddetti consentono di ottenere informazioni utili ai fini delle indagini – si possono notare campi non intelligibili e opportunamente cifrati; tutto ciò non verrà trattato in questo articolo – quali ad esempio:

- WaLangPref = “it” indica la lingua preferita dall’utente;

- Mobile-platform=”iphone” indica il dispositivo connesso all’applicativo web;

- Last-wid = 393474497xxx@c.us indica il numero dell’ultimo utente che ha scritto un messaggio; il formato del numero riportato è così ripartito:

- “39” identificativo internazionale = Italia;

- 3474497xxx numero dell’utente;

- @c.us identificativo del singolo utente distinto dal gruppo che invece riporta la sigla @g.us;

Risulta quindi di palmare evidenza che, per quanto concerne le estrazioni inerenti WhatsApp Web, verranno adoperati tool forensi in grado di gestire le informazioni memorizzate dai vari browser, quali la cronologia, i termini di ricerca, la cache, le sessioni web, i tempi di utilizzo e i contenuti dei vari db utilizzati, incluso lo storageIndexedDB.

Web Browser Forensics: Un Aspetto Cruciale della Digital Forensics

Poiché Internet e il World Wide Web si sono rapidamente evoluti rivoluzionando le modalità di fruizione delle applicazioni nella vita di tutti i giorni, l’investigatore forense è costantemente impegnato a tenere il passo con le tecnologie emergenti per le analisi forensi.

Le indagini sulle attività prodotte mediante l’utilizzo dei browser web, – la cosiddetta web browser forensics –, è ormai divenuta parte significativa della digital forensics, data la grande mole di informazioni reperibili dalla navigazione sul web dell’indagato. Difatti, la memorizzazione in locale delle strutture dati e delle sessioni di navigazione, ha consentito la gestione di evidenze digitali dapprima inimmaginabili.

Di conseguenza, le soluzioni strutturate di database sono state inevitabili.

IndexedDB è una di queste. Si tratta di una tecnologia di “storage”web che consente la memorizzazione, lato client, di grosse moli di dati.

La sua popolarità, quale tecnologia di archiviazione nelle applicazioni web più diffuse, ha richiesto un studio dettagliato onde permettere l’analisi della stessa da parte dell’investigatore forense.

Una breve panoramica inerente lo storage IndexedDB pare d’obbligo, e consente di poter comprendere al meglio quanto trattato più avanti.

IndexedDB è un sistema di database transazionale NoSQL (Non solo SQL) di relativa nuova concezione, orientato agli oggetti e che consente un rapido accesso ai dati persistenti attraverso gli oggetti JSON (Java Script Object Notation). Viene gestito da codice Java Script che lo rende altamente utilizzabile per i browser web. Il grande vantaggio di IndexedDB risiede nella sua capacità di storage: la sua offerta fornisce un minimo di 50MB di spazio per ogni origine dati, rispetto alla concorrenza che si limita a massimo 5 MB.

Ciò ha permesso a IndexedDB di aumentare drasticamente il suo utilizzo nell’ambito dei siti web degli ultimi anni e nei browser per la gestione dei propri dati. Proprio per questo suo diffuso utilizzo, inizia a divenire un’ottima fonte di supporto alle indagini digitali tradizionali. Per chi volesse approfondire la tematica inerente IndexedDB, potrà trovare quanto necessario consultando il link: https://www.geeksforgeeks.org/indexeddb-introduction/.

Localizzazione e Analisi degli Artefatti di WhatsApp Web in IndexedDB

Dove trovare, quindi, gli artefatti di WhatsApp Web relativi a IndexedDB? Come analizzarli ? Quali evidenze è possibile estrarre ? Quali strumenti adoperare ?

Nella tabella 2 vengono forniti i relativi percorsi in cui ricercare le evidenze utili al fine delle indagini.

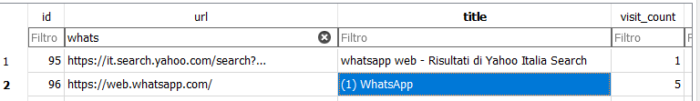

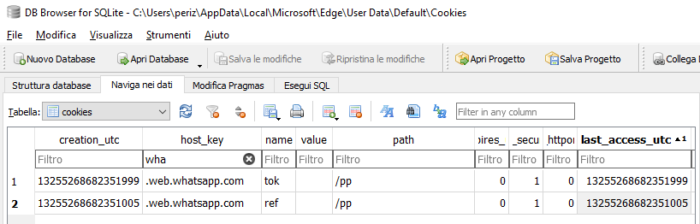

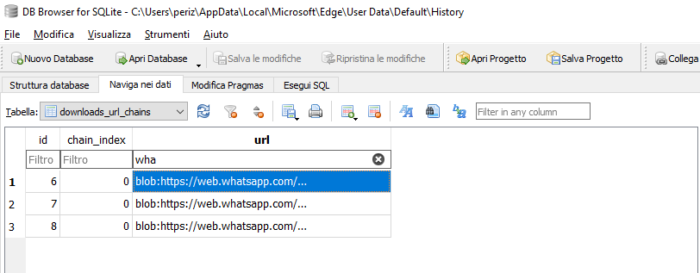

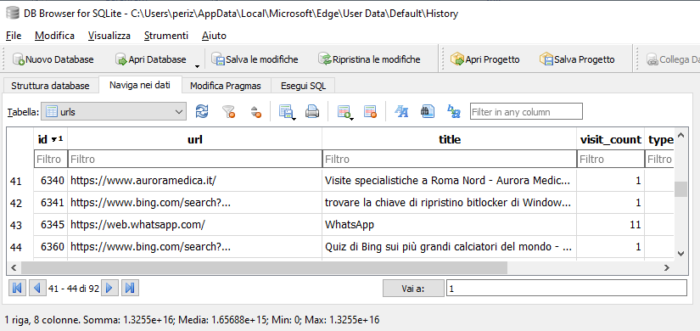

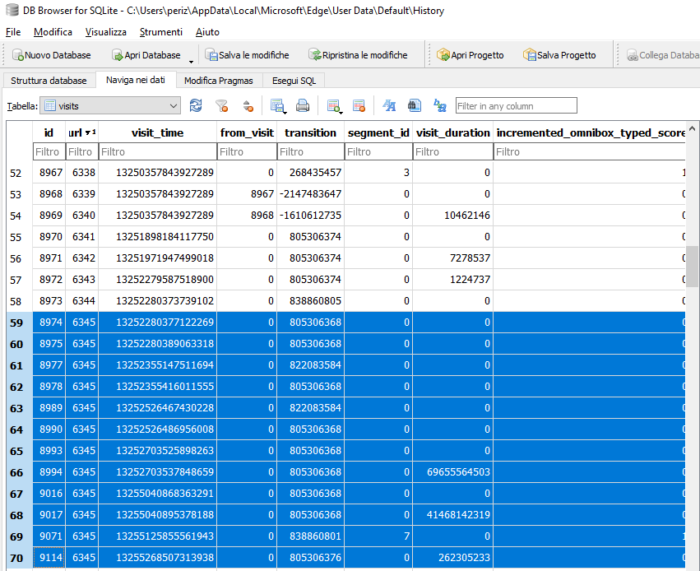

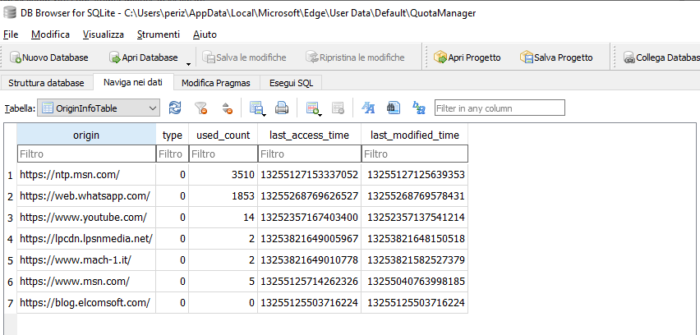

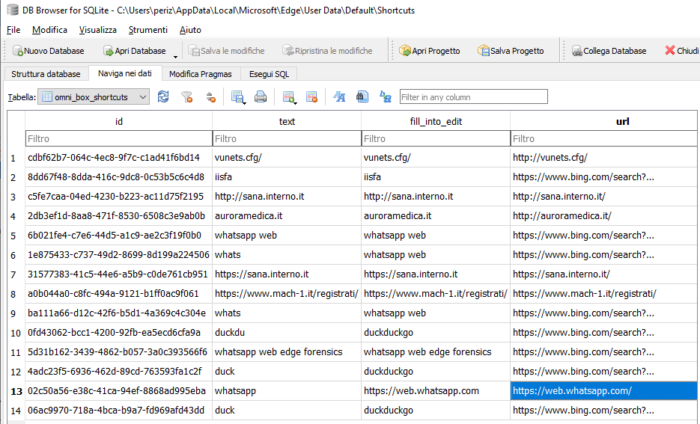

Nei file di log si troveranno le principali evidenze; nelle directory cache le immagini dei vari profili; nelle tabelle dei db in formato sqlite il conteggio delle visite agli url/data e ora; il numero delle esecuzioni con i timestamp di creazione e modifica, etc, etc.

In generale, nei weblog di Chrome, Firefox e Microsoft Edge si troveranno il maggior numero di informazioni.

Alcuni esempi di tabelle contenenti dati utili sono esemplificati nelle figure in calce e riguardano il browser Microsoft Edge – i timestamp evidenziati nei campi sono nel formato utilizzato dai browser web come Apple Safari (WebKit), Google Chrome e Opera (Chromium/Blink). È un valore a 64 bit che rappresenta il numero di intervalli di 100 nanosecondi trascorsi dal 1 gennaio 1601 00:00 UTC -.

BrowSwtEx: Uno Strumento per l’Estrazione e l’Analisi di Artefatti IndexedDB

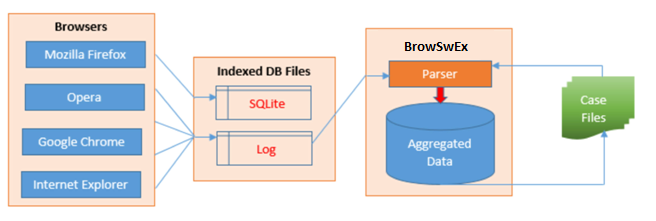

Al fine di rendere le indagini forensi uniformi nell’estrazione delle evidenze dalle piattaforme web in cui è consentito l’utilizzo di WhatsApp, è possibile utilizzare uno strumento denominato BrowSwtEx (Browser Software Extractor), utile all’aggregazione degli artefatti di IndexedDB di ausilio alle indagini di Digital Forensics. E’ altresì evidente che, al giorno d’oggi, onde procedere all’archiviazione di dati sempre più complessi inerenti la navigazione web, è necessario conservare localmente i dati in strutture di database.

IndexedDb è la tecnologia di storage attualmente utilizzata dai cinque principali browser web (Chrome, Internet Explorer, Firefox, Opera, e Safari).

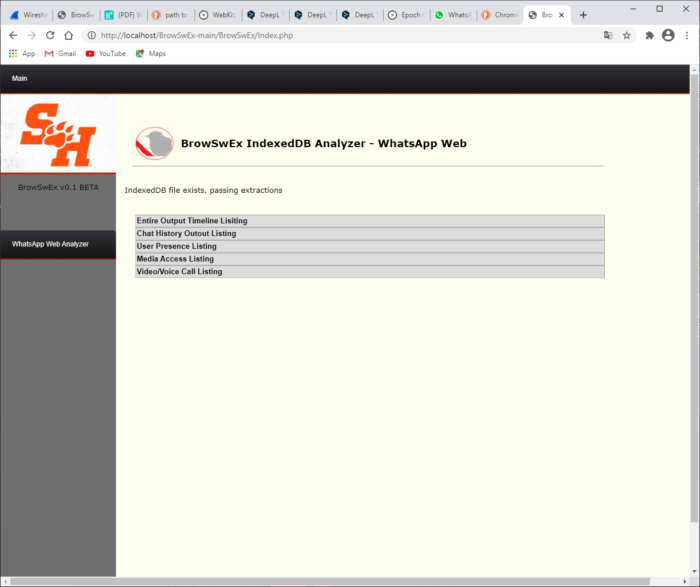

Di seguito viene schematizzato il funzionamento di BrowSwEx e in fig.13 il tool in esecuzione:

A seguito dell’elaborazione del file .log, i risultati ottenuti vengono utilizzati nelle differenti funzioni previste per la presentazione dei risultati.

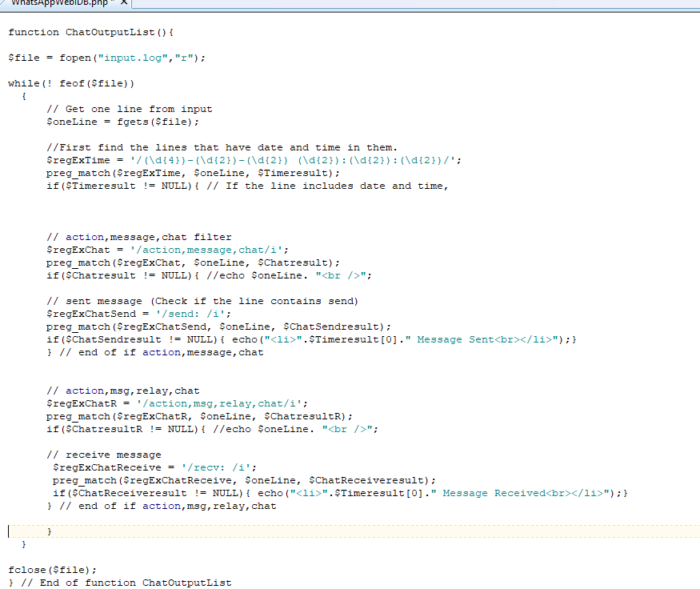

Lo strumento utilizza la funzione preg_match e cinque funzioni speciali: EntireOutputList(), ChatOutputList(), PresenceOutputList(), MediaAccessOutputList() e VideoCallOutputList() per estrarre e presentare le informazioni rinvenute nelle varie sezioni previste dalla pagina principale dell’applicativo.

In calce, il codice della funzione ChatOutputList():

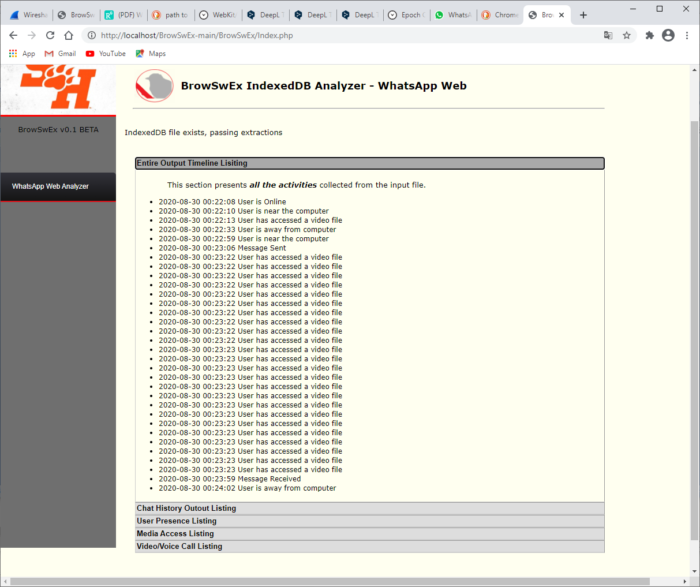

In calce si evidenzia la sezione del software che racchiude tutte le operazioni riscontrate all’interno del file log esaminato, ripartite poi nelle sezioni successive.

Siamo arrivati alla conclusione: abbiamo rivelato, a seguito di detta analisi, quali artefatti possono essere estratti dai client WhatsApp, artefatti che possono rivelarsi molto utili agli investigatori.

Abbiamo applicato la digital forensics su WhatsApp Desktop e Web e descritto la principale fonte di dette evidenze, i file di log, presenti in tutte le versioni dei client di WhatsApp, da dove è possibile estrarre i timestamp delle attività degli utenti, le informazioni sui dispositivi utilizzati, lo user agent dei browser adoperati e le foto dei profili dei recenti contatti, comprese le chat di gruppo con cui l’utente ha interagito. Nel complesso, Chrome, Firefox ed Edge sono i browser che conservano la maggior parte delle informazioni utili rispetto ad altri client su cui è possibile utilizzare WhatsApp.

Stay tuned!

Note

[1] Acronimo utilizzato per Autorità Giudiziaria

[2] I file di prefetch contengono informazioni circa il numero delle esecuzioni del programma e la data/ora dell’esecuzione

[3] Numero telefonico dell’utente corrispondente alla foto del profilo

[4] Numero telefonico dell’utente corrispondente alla foto del profilo

Articolo a cura di Cosimo De Pinto

Informatico Forense, socio IISFA, socio ONIF, certificato CIFI, è Perito e Consulente Tecnico presso il Tribunale Ordinario di Roma. Laureato in Beni Culturali, è stato un pioniere della Digital Forensics, espletando il suo primo incarico come ausiliario di P.G. presso la Procura di Bari nel lontano 1990.Titolare di uno studio professionale, presta la propria consulenza a studi legali, aziende, Procure e FF.OO., in materia di Digital Forensics e CyberCrime.