Live Forensics e Incident Response – Intervista a Davide Gabrini

Intervista a: Davide Gabrini, Laboratorio di Informatica Forense dell’Università degli Studi di Pavia

Le attività d’indagine su un’ipotesi di reato, anche non informatico, non possono ormai prescindere dal ricorso a strumenti di tipo digitale. Quali sono in questo campo i principali mezzi di ricerca delle prove a disposizione degli investigatori? In base alla sua esperienza, quali ritiene maggiormente utili?

Come l’informatica è parte della quotidianità nella vita di ciascuno di noi, lo è anche per il crimine; è improbabile in quest’epoca imbattersi in una qualsiasi scena del crimine che non coinvolga elementi informatici: vuoi nel ruolo di obiettivo, vuoi come strumenti di commissione o come meri “testimoni” del reato, tecnologia e dati digitali rivestono comunque un ruolo imprescindibile nelle indagini giudiziarie. Dal punto di vista giuridico, i mezzi di ricerca della prova sono gli stessi previsti dal codice di procedura penale per qualsiasi tipo di indagine, che già da nove anni (con la legge n. 48 del 2008 di ratifica della Convenzione di Budapest) sono stati adeguati per ricomprendere esplicitamente l’estensione agli ambiti digitali delle attività di ispezione, perquisizione, sequestro e accertamenti urgenti sulla scena del crimine.

Sul piano operativo, la ricerca è vivace e la formazione del personale è continua – ormai non esiste un corso di polizia giudiziaria che non comprenda un modulo relativo alle indagini digitali e all’OSINT – ma al contempo esistono delle grosse carenze, anche per una certa persistente timidezza della magistratura e degli operatori di polizia più tradizionalisti rispetto all’applicazione di questi strumenti nei casi concreti. Nonostante questo, sempre più spesso si sta ricorrendo nella prassi investigativa all’uso di fonti aperte: non soltanto perché esiste un patrimonio informativo disponibile sempre più ingente, ma anche perché è spesso la via più breve per raggiungere un’informazione che, diversamente, sarebbe ottenibile solo tramite una lunga e difficoltosa trafila di autorizzazioni burocratiche e transnazionali.

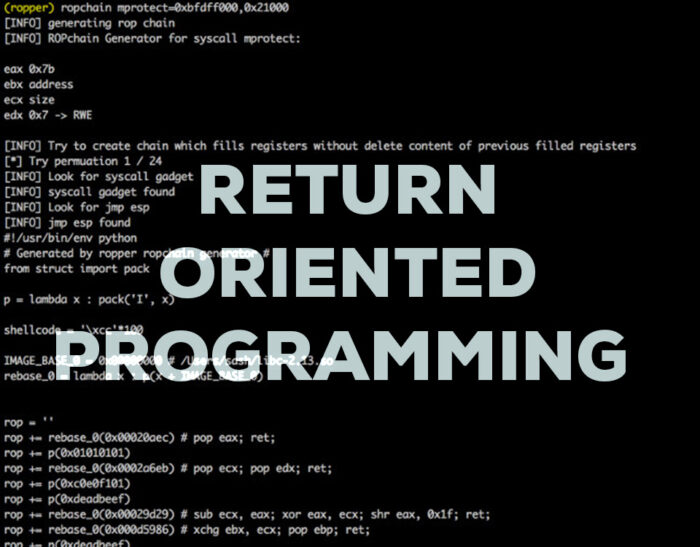

Poco più di un mese fa ha presentato DART 2018, lo strumento associato a DEFT Linux per le attività di live forensics e incident response: ne illustrerebbe i principali possibili contesti di utilizzo?

Certo: attualmente stiamo testando la versione Beta, che è stata distribuita a un numero referenziato di tester e si avvia verso il rilascio stabile. Si tratta, in sostanza, dell’aggiornamento di una collezione di software open source e freeware per attività di live forensics e incident response; applicativi portatili che costituiscono una sorta di “cassetta degli attrezzi” per investigatori, facilitando gli accertamenti sul posto e consentendo loro di rapportarsi efficacemente con la maggior parte delle possibili scene del crimine che contengono elementi informatici da individuare, acquisire, preservare e documentare.

Individui gli attuali trend del crimine digitale e le best practice da mettere in campo per contrastarli

Nonostante ogni giorno si abbia notizia di qualche nuova minaccia, da alcuni anni le tipologie si sono assestate intorno a due macrotendenze: i ransomware (che si sono rivelati una tale miniera di profitto da continuare a svilupparsi incessantemente) e le truffe di tipo Business Email Compromise, dove comunicazioni e corrispondenza aziendale vengono monitorate fino a che, captando informazioni sensibili o intromettendosi in una conversazione in corso, diventa possibile dirottare fondi o disporre pagamenti illeciti a proprio vantaggio. In aggiunta a queste, di recente sono tornati a diffondersi i cryptominer: virus che si installano in modo occulto sulle macchine delle vittime e ne sfruttano la potenza di calcolo per generare profitto a vantaggio di qualcun altro. Una vecchia tecnica tornata alla ribalta grazie alla popolarità delle criptovalute, che ha generato un’impennata speculativa e aperto scenari inediti per creatori di malware in cerca di facile guadagno.

Sul piano del contrasto a questo tipo di crimini dobbiamo ricordare che, mentre gli strumenti continuano a progredire, la natura umana rimane tendenzialmente la stessa e perciò l’anello più debole resta la persona dietro alla macchina. Quella tra criminali e investigatori è una gara a chi fa meno errori: di conseguenza l’unica patch davvero utile è la formazione, l’impegno a creare operatori specializzati (che già oggi – laddove messi in condizione di lavorare – ottengono risultati eccellenti) e coordinare i loro sforzi nella medesima direzione.

La formazione è necessaria anche perché l’informatica forense non è esente da quello che viene chiamato “effetto CSI”, il fenomeno per cui già da tempo la percezione delle scienze investigative è condizionata dalla rappresentazione che ne offrono cinema e serie tv: tolte alcune produzioni di nicchia come Mr. Robot (che non a caso è piaciuta solo ai nerd) di norma questi prodotti, dovendo fare intrattenimento, scelgono di anteporre la spettacolarizzazione all’accuratezza e così diffondono nel grande pubblico una percezione fortemente alterata degli strumenti realmente disponibili. Questo contagia anche magistrati e avvocati, che a volte pretendono dai consulenti tecnici accertamenti impossibili nell’errata convinzione che ormai si possa ottenere qualunque informazione in tempi pressoché immediati. Nonostante questo, nell’ultimo decennio siamo passati da una quasi totale ignoranza sul tema a vedere il ricorso a strumenti digitali, fonti web e reti social affermarsi nella quotidianità delle prassi investigative: anche se resta molto da fare, dal mio punto di vista è già una condizione incoraggiante.

A cura della Redazione